Comprender los protocolos de administración de red

Protocolos de administración de red: Una Guía para Entenderlos

Comprender los protocolos de administración de red puede ser una tarea ardua.

Es fácil perderse el término técnico, los diferentes procedimientos, las diferentes formas de formatear los datos, las múltiples opciones, etc.

Para facilitar esta tarea te proponemos seguir esta sencilla guía.

Los protocolos de administración de red son protocolos de red

Los protocolos de administración de red funcionan en el campo de las redes y, por lo tanto, son protocolos de red.

Ahora, es importante diferenciarlos de aquellos protocolos de red que permiten la transferencia de datos entre dos dispositivos, como TCP, UDP, SMTP, CSMA / CD, etc.

En una red coexistirán protocolos de transferencia de datos y protocolos de administración, compartiendo recursos como CPU y ancho de banda de enlace.

Por lo tanto, es interesante tener en cuenta que los protocolos de administración de red también influyen en el rendimiento general de la plataforma.

Tenga claro el enfoque del protocolo

Es fácil entender que cuanto más compleja y heterogénea sea la plataforma, mayor dificultad encontraremos en su administración.

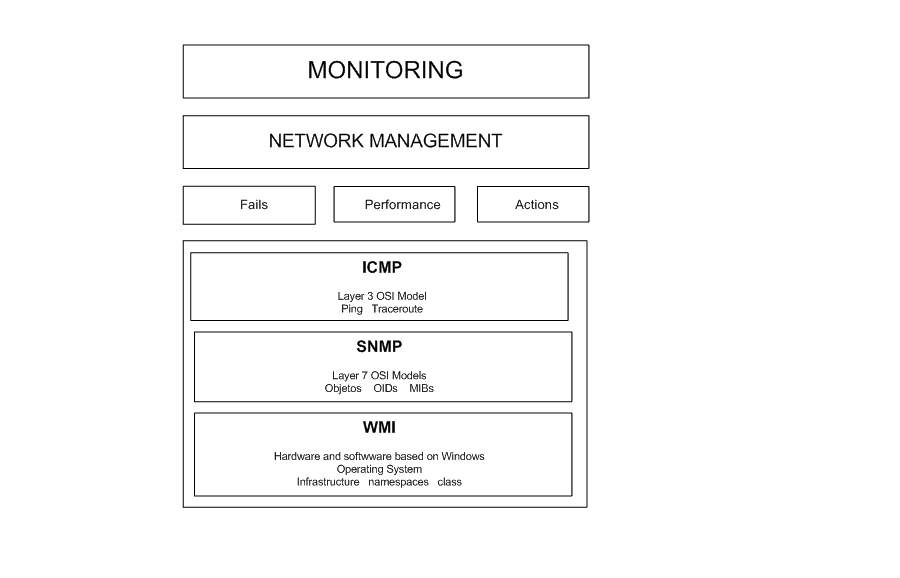

La administración de redes se ha enfrentado a esta complejidad desde tres ángulos:

- Fallas: en esta área, la idea es tener procedimientos para detectar fallas y un esquema para reportarlas.

- Rendimiento: aquí la idea es obtener datos sobre el comportamiento de la plataforma que nos permitan hacer inferencias sobre el rendimiento de la misma.Acciones

- : Muchos protocolos de administración incluyen la capacidad de ejecutar acciones en elementos administrados.

Cuando tratamos de entender un protocolo, es importante detenerse un momento y pensar en qué ángulo propone el protocolo o con qué ángulo queremos usarlo.

Protocolos de administración de red y su arquitectura

Todos los protocolos de administración proponen una arquitectura y procedimientos para extraer, recopilar, transferir, almacenar y reportar información de administración de los elementos administrados.

Es importante entender la arquitectura y los procedimientos a la hora de entender un protocolo de gestión, e indispensable a la hora de implementar una solución basada en este protocolo.

Protocolos de gestión de red y organización de datos

Otro punto fundamental es la forma en que los protocolos de administración de red formatean y gestionan los datos de gestión.

La base es cómo definen e identifican los elementos a administrar. Siempre es interesante mencionar: ¿Qué elemento puedo administrar con este protocolo? ¿Solo hardware o también cubre aplicaciones, por ejemplo?

Entonces se trata de definir qué información puedo extraer de los elementos administrados y qué acciones puedo ejecutar, si puedo ejecutar alguna.

¿Qué formato se utiliza para manejar los datos? Y cómo se almacena, si se almacena.

Finalmente, ¿cuáles son las opciones que tengo para acceder a esta información?

Ahora, en el resto de este artículo revisaremos tres de los protocolos de administración más populares, tratando de concentrarse en los puntos mencionados anteriormente: enfoque, arquitectura y organización de datos.

Para esta revisión tomaremos el siguiente diagrama como guía:

: La administración de redes y sus protocolos.

ICMP

ICMP (Protocolo de Mensajes de Control de Internet) es un protocolo de capa de red que forma parte del grupo de protocolos secundarios asociados con el protocolo IP.

ICMP funciona en el campo de la validación de fallas y también permite el cálculo de ciertas métricas de rendimiento.

El lector puede leer sobre las especificaciones detalladas del protocolo en RFC792.

El procedimiento propuesto por ICMP se basa en la detección de una condición de error y el envío de un mensaje informando de dicha condición.

Por lo tanto, el elemento clave son los mensajes contemplados por ICMP, que generalmente se clasifican en dos categorías:

- Mensajes de error: Se utilizan para informar de un error en la transmisión de paquetes.

- Mensajes de control: Se utilizan para informar sobre el estado de los dispositivos.

La arquitectura con la que funciona ICMP es muy flexible, ya que cualquier dispositivo de la red puede enviar, recibir o procesar mensajes ICMP.

En la práctica, se utiliza para enrutadores y conmutadores para informar al host que origina un paquete que el paquete no se puede entregar debido a un error de red.

Además, ICMP también se utiliza para realizar cálculos de métricas de rendimiento, como niveles de latencia, tiempo de respuesta o pérdida de paquetes, entre otros.

SNMP

SNMP (Protocolo de administración de red simple) es un protocolo de capa de aplicación que cubre las áreas de fallos, rendimiento y acciones.

SNMP ofrece un esquema para recopilar, organizar y comunicar información de gestión entre los dispositivos que componen una red.

Este esquema logra ser común a un gran número de componentes de hardware, soportando:

- Diversidad de dispositivos: desde dispositivos de red como enrutadores, conmutadores, cortafuegos o puntos de acceso hasta dispositivos de usuario final como impresoras, escáneres, estaciones o servidores.

- Diversidad de marcas: la mayoría de las marcas, al presentar un producto, se aseguran de que este producto tenga soporte para SNMP incluido.

El lector interesado en leer las especificaciones formales de SNMP debe revisar varios documentos RFC, pero le recomendamos que comience con RFC 1157.

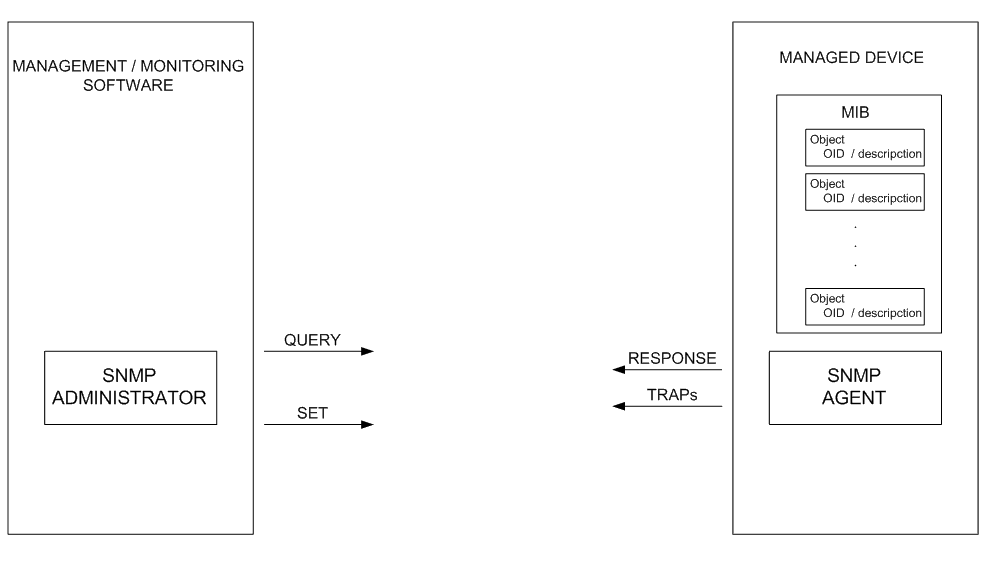

Arquitectura SNMP

La arquitectura SNMP se basa en dos componentes básicos: los Agentes SNMP y los Administradores SNMP. En el siguiente diagrama presentamos un esquema básico de esta arquitectura SNMP:

Descripción: Arquitectura básica SNMP

Los agentes SNMP son piezas de software que se ejecutan en los elementos a administrar. Son responsables de recopilar datos en el dispositivo. Luego, cuando los administradores de SNMP soliciten dichos datos a través de consultas, el agente enviará los correspondientes.

Los agentes SNMP también pueden enviar la información del administrador de SNMP que no corresponde a una consulta, sino a la parte de un evento que se produce en el dispositivo y que debe notificarse. Luego, se dice que el agente SNMP envía proactivamente una captura de notificación.

Los administradores SNMP se encuentran como parte de una herramienta de administración o supervisión y están diseñados para funcionar como consolas donde se centralizan todos los datos capturados y enviados por los agentes SNMP.

Organización de los datos en SNMP

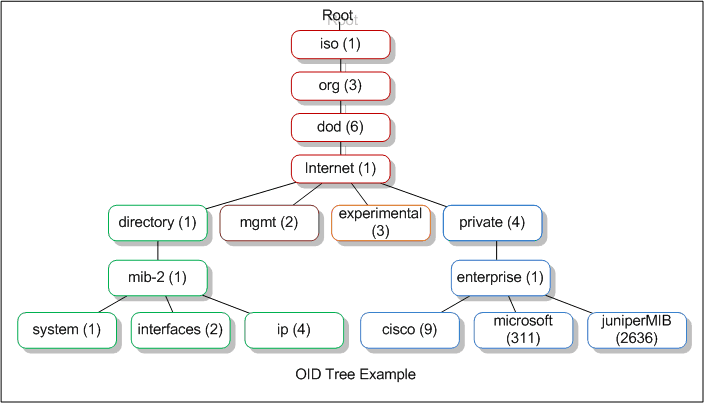

En SNMP los elementos a administrar se denominan OBJETOS.

Los OID (Identificador de objetos) son los elementos que utilizamos para identificar objetos de forma única. Seguramente habrás visto OIDs en un formato numérico como:

En realidad estos números se extraen de un sistema de organización jerárquica que comienza por identificar al fabricante del dispositivo, para luego identificar el dispositivo y finalmente el objeto. En la siguiente imagen vemos un ejemplo del esquema:

Descripción: Arquitectura NetFlow

Tomada de: https://www.networkmanagementsoftware.com/snmp-tutorial-part-2-rounding-out-the-basics/

Los MIB (Base de Información de Administración) son los formatos que cumplirán los datos enviados desde los agentes SNMP a los administradores SNMP.

En la práctica, tenemos una plantilla general con lo que necesitamos para administrar cualquier dispositivo y luego tenemos MIB individualizados para cada dispositivo, con sus parámetros particulares y los valores que estos parámetros pueden alcanzar.

Si necesitas saber más sobre SNMP y monitoreo basado en este protocolo, te invitamos a revisar, en este blog, el artículo escrito por Carla Andrés sobre el tema.

WMI

Con WMI (Instrumentación de Administración de Windows) nos moveremos en el universo compuesto por dispositivos que ejecutan algún sistema operativo Windows y por las aplicaciones que dependen de este sistema operativo.

De hecho, WMI propone un modelo para que podamos representar, obtener, almacenar y compartir información de gestión sobre hardware y software basados en Windows, tanto local como remotamente.

Por otro lado, además de lo que está asociado con la información de gestión, WMI también permite la ejecución de ciertas acciones.

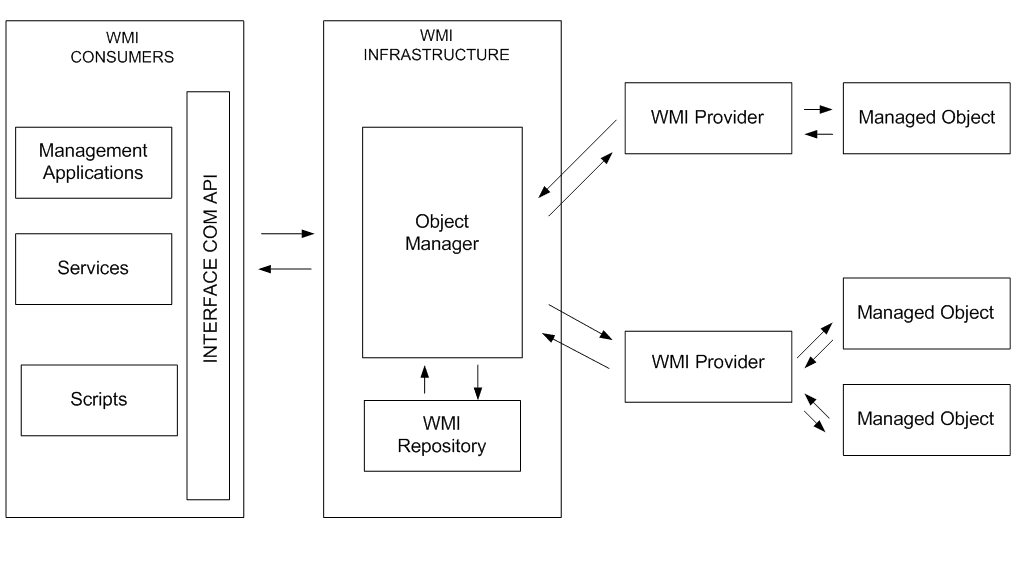

Arquitectura WMI

La arquitectura WMI se compone de tres entidades fundamentales. Veamos el siguiente diagrama:

Descripción: Arquitectura básica WMI

Proveedores de WMI: Un proveedor es una pieza encargada de obtener información de gestión de uno o más objetos.

La infraestructura WMI actúa como intermediario entre los proveedores y las herramientas de gestión. Sus responsabilidades incluyen las siguientes:

- Obtener los datos generados por los proveedores de forma planificada.

- Mantener un repositorio con todos los datos obtenidos de forma planificada.

- Para encontrar dinámicamente los datos solicitados por las herramientas de administración, para lo cual primero se realizará una búsqueda en el repositorio y, si no se encuentran los datos solicitados, se realizará una búsqueda entre los proveedores apropiados.

Las aplicaciones de administración corresponden a las aplicaciones, servicios o scripts que utilizan y procesan la información sobre los objetos administrados.

WMI logra ofrecer una interfaz uniforme a través de la cual se pueden tener aplicaciones, servicios y scripts solicitando datos y ejecutando las acciones propuestas por los proveedores de WMI en los objetos a administrar.

Organización de los datos en WMI

WMI se basa en CIM (Modelo de Información Común), que es un modelo que utiliza técnicas basadas en objetos para describir diferentes partes de una empresa.

Este es un modelo ampliamente utilizado en productos de Microsoft; de hecho, cuando se instala Microsoft Office o un servidor Exchange, por ejemplo, se instala automáticamente la extensión del modelo correspondiente al producto.

Solo esa extensión que viene con cada producto es lo que se conoce como CLASE WMI. Una clase describe el objeto a administrar y todo lo que se puede hacer con él.

Esta descripción comienza a partir de los atributos que maneja la clase, como:

- Propiedades que hacen referencia a las características propias de los objetos, como su nombre, por ejemplo.

- Métodos que se refieren a las acciones que se pueden llevar a cabo en el objeto, como la retención en el caso de un objeto que es un servicio.

- Asociaciones que se refieren a posibles asociaciones entre objetos.

Ahora, una vez que los proveedores de WMI usan clases de objetos para recopilar información de administración y esta información se transmite a la infraestructura de WMI, es necesario organizarla de alguna manera.

Esta organización se logra a través de contenedores lógicos llamados espacios de nombres, que se definen por área de administración y contienen los datos que provienen de los objetos relacionados.

Los espacios de nombres se definen bajo un esquema jerárquico que recuerda al esquema seguido por carpetas en un disco. Por lo tanto, la raíz del espacio de nombres es la parte superior de este esquema jerárquico y root/CIMv2 es el espacio de nombres predeterminado.

Una analogía que muchos autores utilizan para explicar la organización de datos en WMI es comparar WMI con bases de datos.

Por lo tanto, sabemos que las clases corresponden a las tablas, los espacios de nombres a las bases de datos y la infraestructura WMI al controlador de base de datos.

Esta es la revisión de los protocolos de administración de red. Para terminar, debemos indicar que todas las herramientas de monitoreo utilizan al menos un protocolo de administración de red para cumplir con sus objetivos.

Pandora FMS funciona con estos tres protocolos para ofrecer una herramienta de monitoreo de propósito general amplia y flexible.

Si aún no conoce las múltiples ventajas que Pandora FMS puede ofrecer a su organización y tiene más de 100 dispositivos para monitorear, hable con el equipo de ventas de Pandora FMS para obtener una prueba gratuita del software de monitoreo más flexible del mercado: https://pandorafms.com/free-demo/

Además, recuerde que si sus necesidades de monitoreo son más limitadas, tiene a su disposición la versión de código abierto de Pandora FMS. Encuentra más información aquí: https://pandorafms.org/

no dude en enviar sus preguntas. ¡Nuestro equipo de Pandora FMS estará encantado de ayudarte!

El equipo de redacción de Pandora FMS está formado por un conjunto de escritores y profesionales de las TI con una cosa en común: su pasión por la monitorización de sistemas informáticos.

Pandora FMS’s editorial team is made up of a group of writers and IT professionals with one thing in common: their passion for computer system monitoring.

Leave a Reply