Corrección de DNS en configuración ASA Ejemplo

Introducción

Este documento muestra cómo se utiliza la corrección de DNS en el Dispositivo de Seguridad Adaptable (ASA) para cambiar las direcciones IP integradas en las respuestas del Sistema de Nombres de Dominio (DNS) para que los clientes puedan conectarse a la dirección IP correcta de los servidores.

Requisitos previos

Requisitos

La corrección de DNS requiere la configuración de la Traducción de direcciones de red (NAT) en el ASA, así como la habilitación de la inspección de DNS.

Componentes utilizados

La información de este documento se basa en el Dispositivo de seguridad adaptable.

La información de este documento se creó a partir de los dispositivos de un entorno de laboratorio específico. Todos los dispositivos utilizados en este documento comenzaron con una configuración desactivada (predeterminada). Si su red está activa, asegúrese de comprender el impacto potencial de cualquier comando.

Convenciones

Consulte Convenciones de Consejos técnicos de Cisco para obtener más información sobre convenciones de documentos.

Ejemplos de manipulación de DNS

Servidor DNS en el interior de ASA

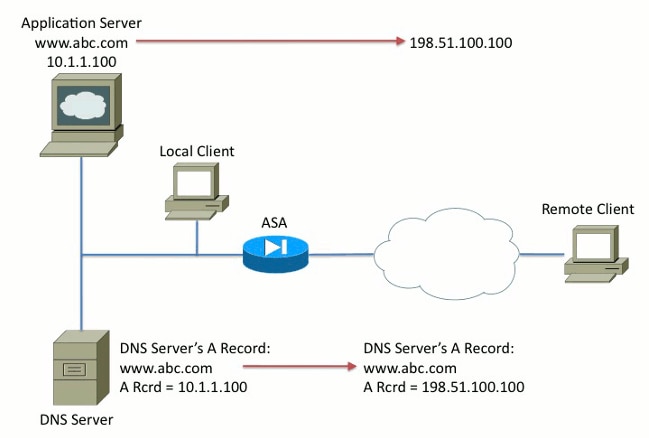

Figura 1

nat (inside,outside) source static 10.1.1.100 198.51.100.100 dns!policy-map global_policy class inspection_default inspect dns

En la Figura 1, el administrador local controla el servidor DNS. El servidor DNS debe entregar una dirección IP privada, que es la dirección IP real asignada al servidor de aplicaciones. Esto permite que el cliente local se conecte directamente al servidor de aplicaciones.

Lamentablemente, el cliente remoto no puede acceder al servidor de aplicaciones con la dirección privada. Como resultado, la corrección de DNS se configura en el ASA para cambiar la dirección IP incrustada dentro del paquete de respuesta DNS. Esto garantiza que cuando el cliente remoto realiza una solicitud de DNS para www.abc.com, la respuesta que reciben es para la dirección traducida del servidor de aplicaciones. Sin la palabra clave DNS en la instrucción NAT, el cliente remoto intenta conectarse a 10.1.1.100, lo que no funciona porque esa dirección no se puede enrutar en Internet.

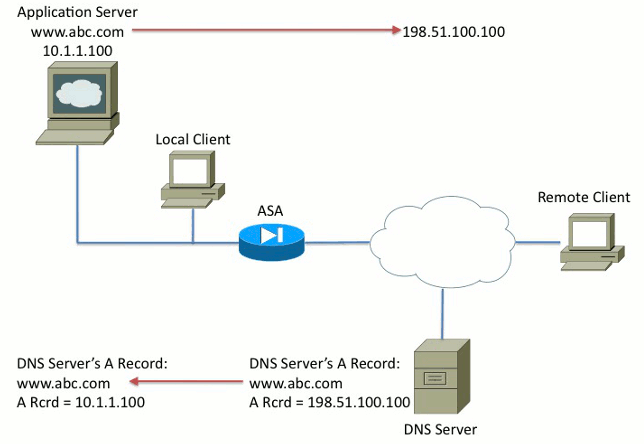

Servidor DNS en el exterior de la figura ASA

2

nat (inside,outside) source static 10.1.1.100 198.51.100.100 dns!policy-map global_policy class inspection_default inspect dns

En la Figura 2, el servidor DNS está controlado por el ISP o un proveedor de servicios similar. El servidor DNS debe entregar la dirección IP pública, es decir, la dirección IP traducida del servidor de aplicaciones. Esto permite a todos los usuarios de Internet acceder al servidor de aplicaciones a través de Internet.

Desafortunadamente, el cliente local no puede acceder al servidor de aplicaciones con la dirección pública. Como resultado, la corrección de DNS se configura en el ASA para cambiar la dirección IP incrustada dentro del paquete de respuesta DNS. Esto garantiza que cuando el cliente local realiza una solicitud de DNS para www.abc.com, la respuesta recibida es la dirección real del servidor de aplicaciones. Sin la palabra clave DNS en la instrucción NAT, el cliente local intenta conectarse a 198.51.100.100. Esto no funciona porque este paquete se envía al ASA, que lo suelta.

NAT VPN y corrección de DNS

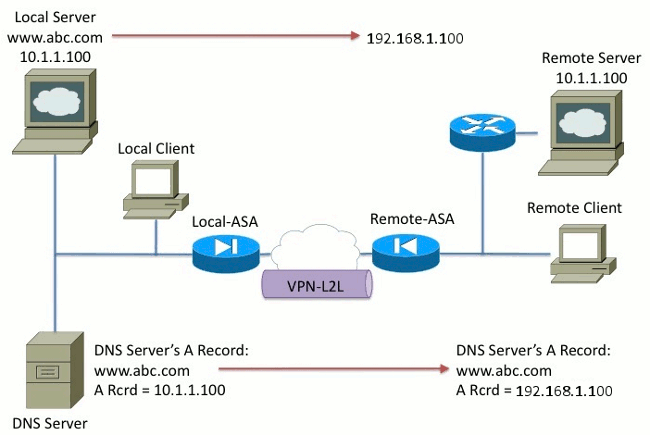

Figura 3

Considere una situación en la que hay redes que se superponen. En esta condición, la dirección 10.1.1.100 vive tanto en el lado remoto como en el lado local. Como resultado, debe realizar NAT en el servidor local para que el cliente remoto pueda seguir accediendo a él con la dirección IP 192.1.1.100. Para que esto funcione correctamente, se requiere la corrección de DNS.

La corrección de DNS no se puede realizar en esta función. La palabra clave DNS solo se puede agregar al final de un objeto NAT o NAT de origen. El NAT de dos veces no admite la palabra clave DNS. Hay dos configuraciones posibles y ambas fallan.

Configuración fallida 1: Si configura la línea de fondo, traduce 10.1.1.1 a 192.1.1.1, no solo para el cliente remoto, sino para todos en Internet. Dado que 192.1.1.1 no es enrutable por Internet, nadie en Internet puede acceder al servidor local.

nat (inside,outside) source static 10.1.1.100 192.168.1.100 dnsnat (inside,outside) source static 10.1.1.100 192.168.1.100 destination REMOTE_CLIENT REMOTE_CLIENT

Configuración fallida 2: Si configura la línea NAT de corrección de DNS después de la línea NAT dos veces necesaria, se produce una situación en la que la corrección de DNS nunca funciona. Como resultado, el cliente remoto intenta acceder www.abc.com con la dirección IP 10.1.1.100, que no funciona.

Leave a Reply