criptografía

¿Qué es la criptografía?

La criptografía es un método de protección de la información y las comunicaciones mediante el uso de códigos, de modo que solo aquellos a quienes está destinada la información pueden leerla y procesarla.

En informática, la criptografía se refiere a técnicas de información y comunicación seguras derivadas de conceptos matemáticos y un conjunto de cálculos basados en reglas llamados algoritmos, para transformar mensajes de formas difíciles de descifrar. Estos algoritmos deterministas se utilizan para la generación de claves criptográficas, la firma digital, la verificación para proteger la privacidad de los datos, la navegación por Internet y las comunicaciones confidenciales, como las transacciones con tarjeta de crédito y el correo electrónico.

Técnicas de criptografía

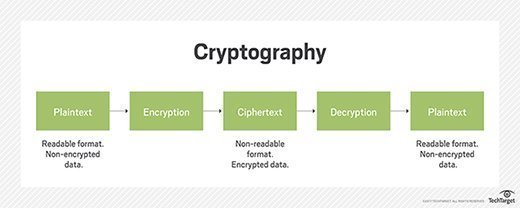

La criptografía está estrechamente relacionada con las disciplinas de la criptología y el criptoanálisis. Incluye técnicas como microdots, fusión de palabras con imágenes y otras formas de ocultar información en almacenamiento o tránsito. Sin embargo, en el mundo informático actual, la criptografía se asocia con mayor frecuencia con la codificación de texto plano (texto ordinario, a veces referido como texto claro) en texto cifrado (un proceso llamado cifrado), y luego de vuelta (conocido como descifrado). Los individuos que practican este campo son conocidos como criptógrafos.

La criptografía moderna se ocupa de los siguientes cuatro objetivos:

- Confidencialidad. La información no puede ser entendida por nadie para quien no fue intencionada.

- Integridad.La información no se puede alterar durante el almacenamiento o el tránsito entre el remitente y el receptor previsto sin que se detecte la alteración.

- No-repudio. El creador/remitente de la información no puede negar en una etapa posterior sus intenciones en la creación o transmisión de la información.Autenticación

- . El remitente y el receptor pueden confirmar la identidad del otro y el origen / destino de la información.

Los procedimientos y protocolos que cumplen algunos o todos los criterios anteriores se conocen como criptosistemas. A menudo se piensa que los criptosistemas se refieren solo a procedimientos matemáticos y programas informáticos; sin embargo, también incluyen la regulación del comportamiento humano, como elegir contraseñas difíciles de adivinar, cerrar sesión en sistemas no utilizados y no discutir procedimientos sensibles con personas ajenas.

Algoritmos criptográficos

Los criptosistemas utilizan un conjunto de procedimientos conocidos como algoritmos criptográficos, o cifrados, para cifrar y descifrar mensajes para asegurar las comunicaciones entre sistemas informáticos, dispositivos y aplicaciones.

Un conjunto de cifrado utiliza un algoritmo para el cifrado, otro algoritmo para la autenticación de mensajes y otro para el intercambio de claves. Este proceso, integrado en protocolos y escrito en software que se ejecuta en sistemas operativos (SO) y sistemas informáticos en red, implica:

- generación de claves públicas y privadas para cifrado/descifrado de datos

- firma digital y verificación para autenticación de mensajes

- intercambio de claves

Tipos de criptografía

Los algoritmos de cifrado de clave única o simétrica crean una longitud fija de bits conocida como cifrado en bloque con una clave secreta que el creador/el remitente utiliza para cifrar los datos (cifrado) y el receptor los utiliza para descifrarlos. Un ejemplo de criptografía de clave simétrica es el Estándar de Cifrado Avanzado (AES). AES es una especificación establecida en noviembre de 2001 por el Instituto Nacional de Estándares y Tecnología (NIST) como un Estándar Federal de Procesamiento de Información (FIPS 197) para proteger la información confidencial. El estándar es obligatorio por el gobierno de los Estados Unidos y se usa ampliamente en el sector privado.

En junio de 2003, el AES fue aprobado por el gobierno de los Estados Unidos para información clasificada. Es una especificación libre de regalías implementada en software y hardware en todo el mundo. El AES es el sucesor del Estándar de Cifrado de Datos (DES) y del DES3. Utiliza longitudes de clave más largas (128 bits, 192 bits, 256 bits) para evitar ataques de fuerza bruta y de otro tipo.

Los algoritmos de cifrado de clave pública o clave asimétrica utilizan un par de claves, una clave pública asociada con el creador/remitente para cifrar mensajes y una clave privada que solo conoce el creador (a menos que esté expuesta o decida compartirla) para descifrar esa información.

Los ejemplos de criptografía de clave pública incluyen:

- RSA, ampliamente utilizado en Internet

- Algoritmo de Firma Digital de Curva Elíptica (ECDSA) utilizado por Bitcoin

- Algoritmo de Firma Digital (DSA) adoptado como Estándar Federal de Procesamiento de Información para firmas digitales por NIST en FIPS 186-4

- Intercambio de claves Diffie-Hellman

Para mantener la integridad de los datos en criptografía, las funciones hash, que devuelven una salida determinista de un valor de entrada, se utilizan para asignar datos a un tamaño de datos fijo. Los tipos de funciones hash criptográficas incluyen SHA-1 (Algoritmo Hash seguro 1), SHA-2 y SHA-3.

La criptografía se refiere a

Los atacantes pueden omitir la criptografía, piratear equipos responsables del cifrado y descifrado de datos y explotar implementaciones débiles, como el uso de claves predeterminadas. Sin embargo, la criptografía dificulta el acceso de los atacantes a los mensajes y datos protegidos por algoritmos de cifrado.

La creciente preocupación por el poder de procesamiento de la computación cuántica para romper los estándares de cifrado criptográfico actuales llevó al NIST a hacer una convocatoria de trabajos entre la comunidad matemática y científica en 2016 para nuevos estándares de criptografía de clave pública.

A diferencia de los sistemas informáticos actuales, la computación cuántica utiliza bits cuánticos (qubits) que pueden representar tanto 0 como 1, y por lo tanto realizar dos cálculos a la vez. Si bien es posible que una computadora cuántica a gran escala no se construya en la próxima década, la infraestructura existente requiere la estandarización de algoritmos conocidos y comprendidos públicamente que ofrezcan un enfoque seguro, según el NIST. La fecha límite para las presentaciones era en noviembre de 2017, se espera que el análisis de las propuestas tome de tres a cinco años.

Historia de la criptografía

La palabra “criptografía” se deriva del griego kryptos, que significa oculto.

El prefijo “crypt – “significa” oculto ” o “bóveda”, y el sufijo”- graphy “significa” escritura.”

El origen de la criptografía generalmente data del año 2000 a.C., con la práctica egipcia de los jeroglíficos. Estos consistían en pictogramas complejos, cuyo significado completo solo era conocido por unos pocos de élite.

El primer uso conocido de un cifrado moderno fue por Julio César (100 a. C. a 44 a.C.), que no confiaba en sus mensajeros cuando se comunicaba con sus gobernadores y oficiales. Por esta razón, creó un sistema en el que cada carácter en sus mensajes fue reemplazado por un carácter tres posiciones por delante de él en el alfabeto romano.

En los últimos tiempos, la criptografía se ha convertido en un campo de batalla de algunos de los mejores matemáticos e informáticos del mundo. La capacidad de almacenar y transferir información confidencial de forma segura ha demostrado ser un factor crítico para el éxito en la guerra y los negocios.

Debido a que los gobiernos no quieren que ciertas entidades dentro y fuera de sus países tengan acceso a formas de recibir y enviar información oculta que pueda ser una amenaza para los intereses nacionales, la criptografía ha estado sujeta a varias restricciones en muchos países, que van desde las limitaciones del uso y la exportación de programas informáticos hasta la difusión pública de conceptos matemáticos que podrían utilizarse para desarrollar sistemas criptográficos.

Sin embargo, Internet ha permitido la difusión de programas poderosos y, lo que es más importante, de las técnicas subyacentes de la criptografía, de modo que hoy en día muchos de los criptosistemas e ideas más avanzados están ahora en el dominio público.

Leave a Reply