Co Je To Spoofing E-Mailů? Vysvětlení

jednou z nejčastějších taktik, které kybernetičtí zločinci používají k oklamání nebo manipulaci s lidmi, je e-mailové spoofing. Spoofing znamená prezentovat něco nebo někoho jako jinou legitimní entitu k vytvoření autority a získání pákového efektu. Konečným cílem spoofingu je často podvádět oběti kvůli finančnímu zisku. Samozřejmě, spoofing může nastat několika způsoby: e-maily, telefonní hovory, textové zprávy SMS, doména spoofing, a dokonce i aplikace spoofing. Ale ten, na který se dnes zaměříme, je konkrétně spoofing e-mailů.

počet podvodných e-mailových útoků se každým rokem zvyšuje a způsobuje nenapravitelné škody obětem. IC3 poznamenal, že e-maily spoofed, což způsobuje, že e-maily vypadají, jako by pocházely od CFO, CEO, právníků nebo dodavatelů, se často používá k cílení na obchodní podniky. Je to taktika, která se běžně používá v obchodních e-mailových kompromisech (BEC) podvody. Údaje ze zprávy IC3 o internetové kriminalitě 2020 ukazují, že podvody BEC měly obrovský dopad s 19,369 XNUMX stížnostmi, což mělo za následek celkové upravené ztráty ve výši 1,8 miliardy dolarů.

vzhledem k těmto číslům a tomu, jak podvodné e-maily mohou ovlivnit podniky, je důležité, abyste porozuměli spoofingu e-mailů a podnikli příslušné kroky, abyste zabránili úspěšnému použití této taktiky proti vaší organizaci. Pojďme to všechno rozebrat.

Co Je To Spoofing E-Mailů?

když někdo používá e-mail, aby se podvodně prezentoval jako jiná legitimní entita, je to příklad e-mailového spoofingu. Ve více technickém smyslu, e-mail spoofing o vymýšlení nepravdivých informací o odesílateli e-mailu přimět lidi, aby věřili, že podvodné e-maily jsou autentické.

zde je skvělé video, které rychle vysvětluje spoofing e-mailů:

10. února 2021 vydal IRS (Internal Revenue Services) oficiální varování, aby upozornil daňové profesionály na podvod zaměřený na ně. Spoofingové e-maily byly údajně odeslány z “IRS Tax E-Filing”a nesly předmět” ověření EFIN před elektronickým podáním.”IRS také varuje, aby nepodnikal žádné kroky uvedené v e-mailu, zejména v reakci na uvedený e-mail.

zde je výňatek z jednoho z těchto pochybných e-mailů:

“abychom pomohli chránit vás i Vaše klienty před neoprávněnými/podvodnými činnostmi, IRS vyžaduje, abyste před přenosem výnosů prostřednictvím našeho systému ověřili všechny autorizované původce elektronických souborů. To znamená, že před e-souborem potřebujeme ověření EFIN (e-file identification number) a Řidičský průkaz.

mějte prosím aktuální kopii PDF nebo obrázek vašeho akceptačního dopisu EFIN (dopis 5880C datovaný za posledních 12 měsíců) nebo kopii souhrnu žádosti IRS EFIN, který najdete na vašem účtu e-služeb na adrese IRS.gov, a přední a zadní část řidičského průkazu e-mailem za účelem dokončení procesu ověření. Mail: (falešná e-mailová adresa)

pokud váš EFIN není ověřen naším systémem, vaše schopnost e-souboru bude zakázána, dokud neposkytnete dokumentaci prokazující, že Vaše přihlašovací údaje jsou v dobrém stavu pro e-soubor s IRS.”

toto je učebnicový příklad phishingového e-mailu. Některé z červených vlajek, které vám říkají, že e-mail je podvodný, jsou:

- e-mailová adresa odesílatele je falešná.

- používá naléhavý jazyk, aby vás přiměl k vyrážkám.

- e – mailová adresa “odpovědět na” se liší od e-mailové adresy odesílatele.

- hrozí vám sankce, pokud neprovedete okamžité kroky.

- e-mail tvrdí, že pochází od IRS, ale požaduje informace (a někdy i kopie dokumentů), které by IRS již vlastnil.

samozřejmě jsme již napsali článek, který se zabývá tím, jak zjistit, zda je e-mail falešný nebo skutečný, a vyzvat vás, abyste si ho také prohlédli pro další informace.

Jak Funguje Spoofing E-Mailů?

existuje několik způsobů, jak mohou počítačoví zločinci spoof e-maily.

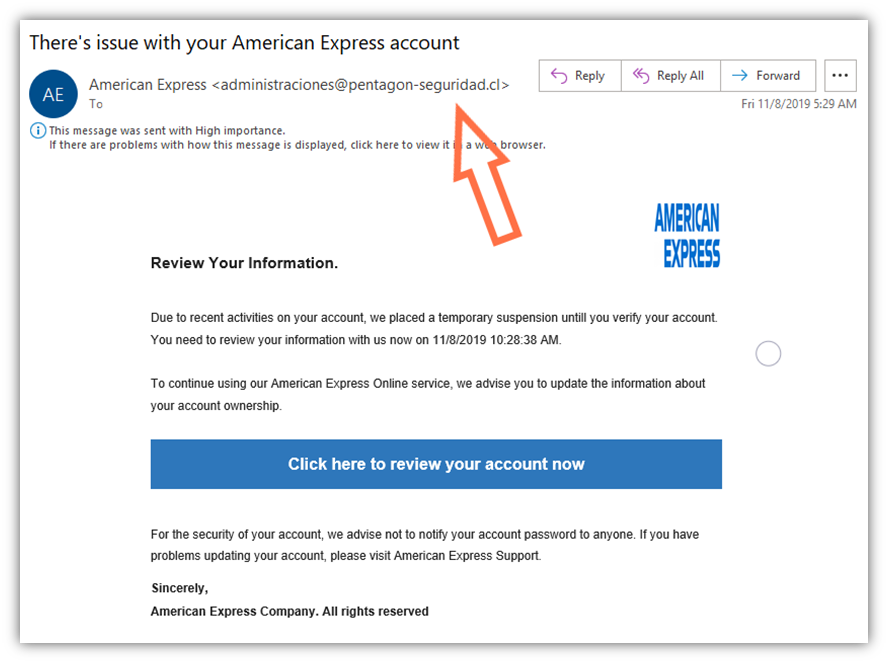

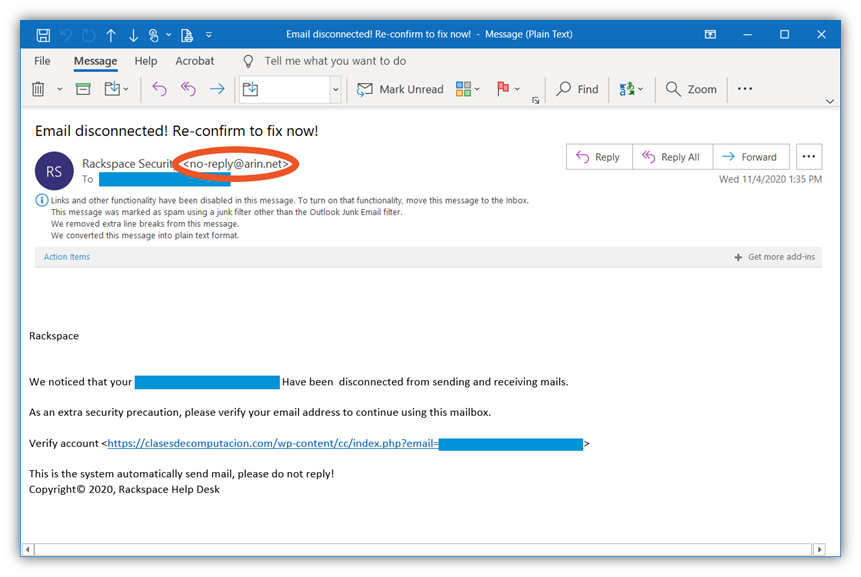

Spoofing zobrazované jméno odesílatele

Toto je nejzákladnější a nejběžnější forma e-mailového spoofingu. Vyžaduje, aby odesílatel pouze změnil své zobrazované jméno e-mailu. Při zběžném pohledu bude příjemce věřit, že e-mail pochází od legitimního odesílatele. Pokud však zkontrolují e-mailovou adresu odesílatele, podvod se rozpadne, protože e-mailová adresa nebude odpovídat jménu nebo společnosti odesílatele.

tento typ e-mailového spoofingu je velmi snadný a nevyžaduje, aby útočník znal jakýkoli druh počítačového programování k provedení tohoto podvodu. Také popularita tohoto podvodu roste, protože je to tak levné a snadné. Padouši budou vyžadovat jen několik nevinných obětí, aby padli za svou frašku.

zde je několik dalších příkladů tohoto typu e-mailového spoofingu:

Spoofing doménového jména:

spoofing doménového jména zahrnuje podvodníky, kteří vytvářejí e-mailové adresy spojené s doménami, které jsou podobné doménám organizace, kterou vydávají. Podobně jako taktika typosquatting, kybernetičtí zločinci používají základní triky, aby e-mailové adresy vypadaly legitimně pro lidi, kteří nevěnují pozornost nebo spěchají. Několik příkladů zahrnuje:

- výměna “v” místo písmene ” m “

- pomocí ” 1 “místo” l “

- nahrazení ” o “místo” o ” nebo

- přidání dalších čísel, znaků nebo slov do e-mailových domén.

Předpokládejme například, že název legitimní kurýrní agentury je Safe Express a jejich doménové jméno je safeexpress.com. Pokud padouši chtějí použít e-mailové spoofing vydávat za společnost podvod své klienty, mohou vytvořit riskantní doménu safexpress.com to vypadá neuvěřitelně podobně a používá se k odesílání phishingových e-mailů.

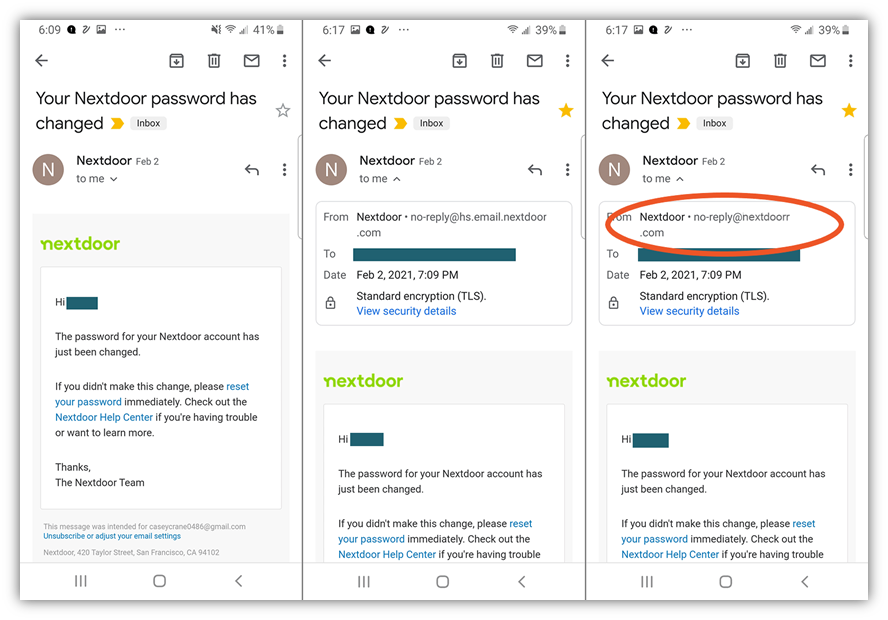

zde je příklad spoofingu domény pomocí e-mailu od Nextdoor:

první obrázek (vlevo) ukazuje, jak se e-mail zobrazí, když obdržíte e-mail, pokud nekliknete na šipku pro rozbalení e-mailových informací odesílatele. Druhý snímek obrazovky (uprostřed) je příkladem legitimního e — mailu od Nextdoor-všimněte si, jak e-mail pochází z adresy, která končí na “@hs.email.nextdoor.com. ” třetí snímek obrazovky (vpravo) je příkladem falešné domény, která vypadá velmi přesvědčivě. Na konci “nextdoor” před”. com” je další “r”.

vytvoření e-mailu pomocí skutečné domény

přestože se jedná o méně běžnou formu spoofingu, je to možná nejděsivější. E-mail vypadá, že pochází od skutečné osoby, protože název domény na adrese odesílatele je legitimní. Tato chyba zabezpečení již není ponechána otevřená, protože většina společností používá v nastavení DNS Framework Sender Policy Framework (SPF) a Domain Key Identified Mail (DKIM), aby zabránila neoprávněné osobě používat název domény pro spoofing. Tyto protokoly jsou vysvětleny později v článku.

Email Spoofing pro Bec podvody

Business Email kompromis, nebo BEC, se obvykle provádí spoofing informace odesílatele e-mailu vypadat jako e-mail přišel od CEO nebo CFO společnosti. Tento typ e-mailového podvodu bude často zahrnovat nasměrování příjemce k převodu obrovské částky na bankovní účet patřící útočníkovi. Vzhledem k tomu, že e-mail vypadá, že je od šéfa oběti, může zaměstnanec dodržovat pokyny v e-mailu, aniž by položil mnoho otázek.

některým podvodníkům se také podařilo vydávat se za generální ředitele podniků a požádat zaměstnance, aby darovali na charitu. Netřeba dodávat, že uvedená “charita” je zde na bankovní účet útočníka.

co dělá e-maily zranitelnými vůči spoofingu?

hlavní zranitelností, která umožňuje spoofing e-mailů, je nedostatek autentizace v Simple Mail Transfer Protocol (SMTP). Ačkoli existují autentizační protokoly, které zabraňují spoofingu pošty, nejsou široce přijímány. Podle výsledků akademické studie z roku 2018 mělo pouze 40% nejlepších 1 milionů domén Alexa SPF a pouze 1% mělo DMARC. To vede ke zvýšenému riziku kybernetických útoků, včetně:

- phishingové útoky,

- infiltrace malwaru do jejich IT systémů a

- Ransomwarové útoky.

jak zabránit e-mailovému Spoofingovému útoku

pokud jsou spoofingové útoky tak nebezpečné, mělo by být něco, co můžeme udělat, abychom je zkontrolovali, že? Poskytovatelé e-mailových služeb, jako je Gmail společnosti Google a Microsoft Outlook, mají vestavěné systémy, které pomáhají zabránit tomu, aby e-mailový spam a nevyžádané e-maily přicházely do vaší doručené pošty. Příjemce je upozorněn na příjem potenciálního spamu nebo falešného e-mailu.

každý by měl být vždy ostražitý před otevřením e-mailů označených jako spam. Ačkoli některé legitimní e-maily nemusí projít testem zabezpečení a skončit ve složce spam, ve většině případů mají poskytovatelé e-mailových služeb pravdu v detekci hrozeb.

ale když jsem to řekl, spoléhat se pouze na bezpečnostní opatření poskytovatele e-mailových služeb nestačí. Nejsou dokonalí, po všem, a falešné e-maily by mohly najít cestu do vaší doručené pošty bez jejich vědomí.

jak již bylo řečeno, existují určité protokoly, které můžete použít k zabránění e-mailovým spoofingovým útokům v používání vaší domény. A pokud tyto protokoly používáte jako součást ochrany zabezpečení e-mailu, můžete tyto útoky omezit a zabránit někomu v odesílání phishingových e-mailů jménem vaší značky a domény.

v této části se budeme zabývat třemi e-mailovými protokoly, které můžete nyní implementovat. Budeme také sdílet dvě další věci, které můžete udělat pro přidání dalších vrstev do ochrany zabezpečení e-mailu. Samozřejmě je důležité zmínit, že musí být řádně implementovány a nakonfigurovány, aby vám tyto ochrany pomohly. Nedostaneme se do technického” návodu ” nebo implementačního aspektu těchto nástrojů. Ale to, co se budeme zabývat, je to, co je každá z těchto metod zabezpečení e-mailu a jak zlepšuje zabezpečení e-mailu pro vaši organizaci a její externí příjemce.

Sender Policy Framework (SPF)

SPF je protokol určený ke komunikaci, které servery nebo IP adresy (interní i externí) jsou oprávněny odesílat e-maily jménem konkrétní domény. To se provádí pomocí záznamů domain name system (DNS), které v podstatě umožňují e-mailovým klientům příjemců vědět, že e-mail pochází od vás.

pokud tedy e-mail pochází z jedné z IP adres obsažených v záznamu DNS, bude zobrazen jako OK. Pokud Adresa IP pochází z jiné adresy IP, která není v záznamu DNS, bude blokována.

jako vlastník domény vaší společnosti můžete povolit SPF vytvořením jednoho nebo více záznamů DNS TXT. To vám umožní autorizovat určité adresy IP k odesílání e-mailů jménem vaší domény a zároveň zakázat komukoli jinému. Pokud podvodník pošle e-mail z vašeho doménového jména, SPF identifikuje IP adresu a upozorní e-mailový server příjemce na možný podvod.

Domain Keys Identified Mail (DKIM)

v nejjednodušším smyslu je DKIM o tom, jak pomoci vaší doméně navázat důvěru s e-mailovými servery vašich příjemců. Identifikované klíče domény mail pomáhá zabránit spoofingu použitím digitálního podpisu na záhlaví e-mailů pro všechny odchozí zprávy v doméně. To umožňuje poštovním serverům příjemců zjistit, zda zprávy přicházející z této domény pocházejí od jednoho z jejích legitimních uživatelů nebo zda byly informace odesílatele zfalšovány.

co DKIM nedělá, je šifrování e-mailových dat. Zajišťuje však integritu zprávy. Dělá to pomocí kontrolního součtu, aby dokázal e-mailovému serveru příjemce, že zpráva nebyla po odeslání změněna.

ačkoli DKIM nefiltruje e-maily, určitě pomáhá snížit skóre spamu vaší e-mailové domény. Pokud podpis DKIM nelze ověřit, může být e-mail odeslán do spamu, aby varoval příjemce.

Chcete-li implementovat DKIM, musíte upravit server jako odesílatele. Odesílatel vytvoří kryptografické veřejné a soukromé klíče, nainstaluje je na svůj server a vytvoří záznam DNS TXT, který obsahuje veřejný klíč. Odchozí zprávy jsou podepsány pomocí soukromého klíče. Příjemce e-mailu může pomocí veřejného klíče ověřit pravost e-mailu.

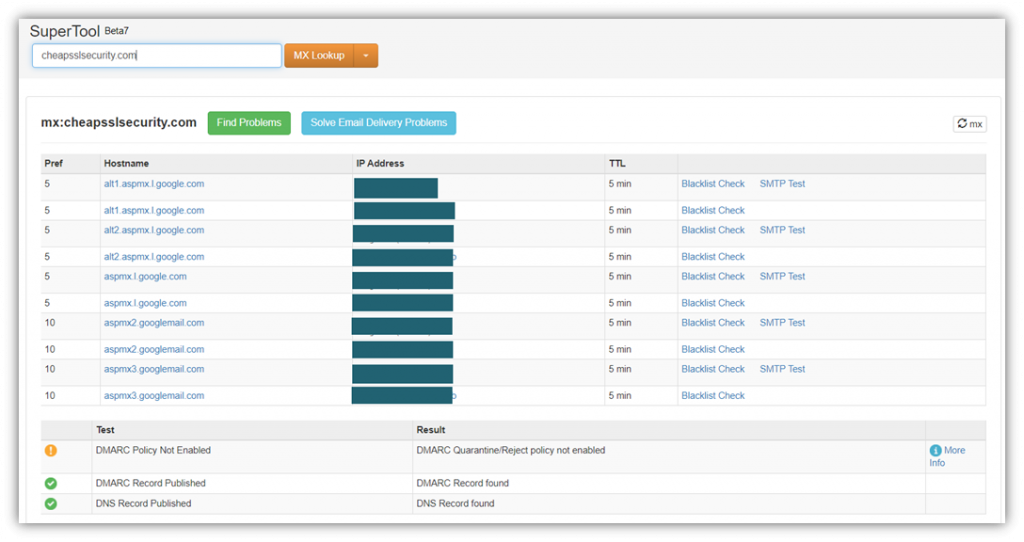

ověření, hlášení a shoda zpráv založené na doméně (DMARC)

DMARC je protokol, který informuje příjemce e-mailů, že e-maily z jeho domény buď nebo jak SPF, tak DKIM, aby jim pomohly určit, zda jsou jejich zprávy legitimní. Tímto způsobem ví, že pokud ověření projde, e-mail by měl být legitimní a uživatel je dobré mu věřit. Pokud však ověření selže, řekne příjemci, aby zprávu odmítl nebo nevyžádal.

něco jiného, co DMARC dělá, je nechat server příjemce vědět, co odesílatel doporučuje v případě neúspěšné autentizace. Jako odesílatel můžete například určit, zda chcete, aby příjemce:

- neposkytujte žádné zvláštní zacházení e-mailům, které selhávají při ověřování;

- odesílejte neověřené e-maily do složky spam;

- odmítnout takové e-maily dříve, než se dostanou ke klientovi příjemce; a / nebo

- odeslat odesílateli e-mail o předané nebo neúspěšné autentizaci DMARC.

podívejte se na toto skvělé video od společnosti Cisco, které rozděluje, co je DMARC:

e-mailové podpisové certifikáty

e-mailové podpisové certifikáty, známé také jako certifikáty S / MIME, můžete jako odesílatel použít k digitálnímu podepisování e-mailů. Tento typ X.Digitální certifikát 509 umožňuje příjemcům ověřit, zda byl E-mail odeslán vámi (nikoli podvodníkem) a zda nebyl od odeslání nijak změněn. Šifruje také zprávy, které jsou sdíleny mezi dvěma uživateli certifikátu S / MIME. (Než začnete odesílat šifrované e-maily, musíte získat kopii veřejného klíče příjemce.)

základním účelem e-mailového podpisového certifikátu je:

- ověřte odesílatele e-mailu,

- Zašifrujte e-mailovou zprávu (pokud odpovídá ostatním uživatelům certifikátu S / MIME) a

- zajistěte integritu zprávy.

zvýšení kybernetické hygieny vaší organizace a prostřednictvím školení o povědomí

stačí použít všechna výše uvedená opatření pro systém odolný proti bláznům? Odpověď zní ne. Kybernetičtí zločinci každý den přicházejí s novými otočeními pro staré útočné metody i zcela nové útočné metody, aby se pokusili prolomit naši obranu. Jako takový, musíme být proaktivní a dbát na každý úkol, který provádíme, abychom je udrželi na uzdě.

školení vašich zaměstnanců o kybernetické hygieně je zásadní pro podporu vašeho celkového úsilí o kybernetickou bezpečnost a pro zvýšení znalostí zaměstnanců. Koneckonců, to trvá jen jedno špatné kliknutí od zaměstnance pro plnohodnotný kybernetický útok nebo porušení dat. Některá důležitá témata, která by měla pokrývat všechna školení o kybernetickém povědomí, zahrnují:

- běžné phishingové podvody a taktiky (včetně příkladů e-mailového spoofingu a sociálního inženýrství),

- jiné typy kybernetických útoků,

- metody zabezpečení účtu a hesla,

- Obecné osvědčené postupy kybernetické bezpečnosti a

- co by měli dělat, když zažijí nebo mají podezření na kybernetický útok nebo porušení.

vždy pamatujte, že školení není jednorázová dohoda. Pravidelně se musí provádět opakovací kurzy o povědomí o kybernetické bezpečnosti, aby se zajistilo, že si jsou vědomi nejaktuálnějších hrozeb. Nedávné kybernetické útoky na jiné společnosti by měly být projednány se zaměstnanci, aby měli informace o tom, jak byly provedeny a jak jim bylo možné zabránit.

kvízy, hry, hádanky a online hry zaměřené na kybernetickou bezpečnost jsou také zábavnými a poutavými způsoby, jak zvýšit kybernetické povědomí vašich zaměstnanců. Budování vaší obrany proti kybernetickým zločincům, abyste se chránili, by mělo být vaší prioritou.

poslední slova na e-mailové Spoofing

Nyní, když jste pochopili, co e-mailové spoofing je, můžete si uvědomit, že nejlepší způsob, jak zabránit takovým útokům je zvýšit povědomí mezi svými zaměstnanci a zaměstnanci o tom. Neotevření riskantních e-mailů, nekliknutí na přílohy nebo odkazy a ani neodpovídání na takové e-maily vás může ochránit před útoky spoofingu e-mailů.

musíte být také ochotni podniknout technické kroky, abyste zabránili tomu, aby někdo používal vaši doménu jako součást svých e-mailových spoofingových kampaní. Jak jste zjistili, znamená to, že používáte záznamy DNS ve spojení s protokoly jako SPF, DKIM a DMARC ve svůj plný prospěch.

Leave a Reply