Cyber Warfare

co je Cyber Warfare?

kybernetická válka je obvykle definována jako kybernetický útok nebo série útoků, které se zaměřují na zemi. Má potenciál způsobit zmatek na vládní a civilní infrastruktuře a narušit kritické systémy, což má za následek poškození státu a dokonce i ztráty na životech.

mezi odborníky na kybernetickou bezpečnost však probíhá debata o tom, jaký druh činnosti představuje kybernetickou válku. Americké ministerstvo obrany (DoD) uznává hrozbu pro národní bezpečnost, kterou představuje škodlivé používání internetu, ale neposkytuje jasnější definici kybernetické války. Někteří považují kybernetickou válku za kybernetický útok, který může mít za následek smrt.

kybernetická válka obvykle zahrnuje národní stát páchající kybernetické útoky na jiného, ale v některých případech jsou útoky prováděny teroristickými organizacemi nebo nestátními aktéry, kteří se snaží podpořit cíl nepřátelského národa. V nedávné historii existuje několik příkladů údajné kybernetické války,ale neexistuje univerzální, formální, definice toho, jak může kybernetický útok představovat válečný akt.

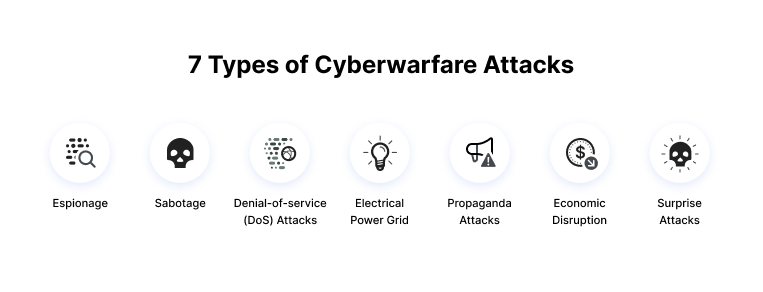

7 typů útoků kybernetické války

zde jsou některé z hlavních typů útoků kybernetické války.

špionáž

se týká sledování jiných zemí za účelem krádeže tajemství. V kybernetické válce, to může zahrnovat použití botnetů nebo spear phishingových útoků ke kompromitaci citlivých počítačových systémů před exfiltrací citlivých informací.

sabotáž

vládní organizace musí určit citlivé informace a rizika, pokud jsou ohroženy. Nepřátelské vlády nebo teroristé mohou ukrást informace, zničit je, nebo využít zasvěcených hrozeb, jako jsou nespokojení nebo neopatrní zaměstnanci, nebo vládní zaměstnanci s příslušností k útočící zemi.

útoky typu Denial-of-service (DoS)

DoS útoky brání legitimním uživatelům v přístupu na webové stránky tím, že je zaplaví falešnými požadavky a nutí web, aby tyto požadavky vyřizoval. Tento typ útoku může být použit k narušení kritických operací a systémů a zablokování přístupu civilistů, vojenských a bezpečnostních pracovníků nebo výzkumných orgánů k citlivým webovým stránkám.

elektrická síť

útok na elektrickou síť umožňuje útočníkům deaktivovat kritické systémy, narušit infrastrukturu a potenciálně vést k ublížení na zdraví. Útoky na elektrickou síť mohou také narušit komunikaci a učinit služby, jako jsou textové zprávy a komunikace nepoužitelnými.

propagandistické útoky

se snaží ovládat mysl a myšlenky lidí žijících v cílové zemi nebo bojujících za cílovou zemi. Propaganda může být použita k odhalení trapných pravd, šíření lží, aby lidé ztratili důvěru ve svou zemi nebo se postavili na stranu svých nepřátel.

ekonomické narušení

většina moderních ekonomických systémů pracuje pomocí počítačů. Útočníci se mohou zaměřit na počítačové sítě ekonomických zařízení, jako jsou akciové trhy, platební systémy a banky, aby ukradli peníze nebo zablokovali lidem přístup k potřebným prostředkům.

překvapivé útoky

Jedná se o kybernetický ekvivalent útoků jako Pearl Harbor a 9/11. Cílem je provést masivní útok, který nepřítel neočekává, což útočníkovi umožní oslabit jeho obranu. To lze provést za účelem přípravy půdy pro fyzický útok v souvislosti s hybridní válkou.

příklady operací kybernetické války

zde je několik dobře propagovaných příkladů kybernetické války v poslední době.

Stuxnet Virus

Stuxnet byl červ, který napadl íránský jaderný program. Patří k nejsofistikovanějším kybernetickým útokům v historii. Malware se šířil prostřednictvím infikovaných zařízení univerzální sériové sběrnice a cílených systémů sběru dat a dohledu. Podle většiny zpráv útok vážně poškodil schopnost Íránu vyrábět jaderné zbraně.

Sony Pictures Hack

útok na Sony Pictures následoval po vydání filmu “Rozhovor”, který představil negativní zobrazení Kim Čong-una. Útok připisují severokorejští vládní hackeři. FBI našla podobnosti s předchozími malwarovými útoky Severokorejců, včetně kódu, šifrovacích algoritmů a mechanismů mazání dat.

bronzový voják

v roce 2007 přemístilo Estonsko sochu spojenou se Sovětským svazem, bronzového vojáka, z centra hlavního města Tallinnu na vojenský hřbitov poblíž města. Estonsko utrpělo v následujících měsících řadu významných kybernetických útoků. Webové stránky estonské vlády, média a banky byly přetíženy provozem při masivních útocích na denial of service (DoS) a následně byly offline.

Fancy Bear

CrowdStrike tvrdí, že ruská organizovaná skupina kybernetické kriminality Fancy Bear se zaměřila na ukrajinské raketové síly a dělostřelectvo v letech 2014 až 2016. Malware se šířil prostřednictvím infikované aplikace pro Android, kterou používala dělostřelecká jednotka D-30 houfnice ke správě cílených dat.

ukrajinští důstojníci široce využívali aplikaci, která obsahovala spyware X-Agent. To je považováno za velmi úspěšný útok, který má za následek zničení více než 80% ukrajinských houfnic D-30.

nepřátelé Kataru

Elliott Broidy, americký republikánský fundraiser, žaloval vládu Kataru v 2018 a obvinil ji z krádeže a úniku jeho e-mailů ve snaze ho zdiskreditovat. Kataři ho údajně považovali za překážku ke zlepšení jejich postavení ve Washingtonu.

podle žaloby měl bratr katarského emíra údajně spolu s dalšími členy katarského vedení zorganizovat kybernetickou válečnou kampaň. Na 1200 lidí se zaměřili stejní útočníci, přičemž mnozí z nich byli známí “nepřátelé Kataru”, včetně vysokých úředníků z Egypta, Saúdské Arábie, Spojených arabských emirátů a Bahrajnu.

jak bojovat proti kybernetické válce

právní postavení této nové oblasti je stále nejasné, protože neexistuje žádné mezinárodní právo upravující používání kybernetických zbraní. To však neznamená, že kybernetickou válku zákon neřeší.

kooperativní centrum kybernetické obrany excelence (CCDCoE) vydalo příručku Tallinn, učebnici, která se zabývá vzácnými, ale vážnými kybernetickými hrozbami. Tato příručka vysvětluje, kdy kybernetické útoky porušují mezinárodní právo a jak mohou země na takové porušení reagovat.

provádění hodnocení rizik pomocí Cyber Wargames

nejlepší způsob, jak posoudit připravenost národa na kybernetickou válku, je provést cvičení nebo simulaci v reálném životě, známé také jako cyber wargame.

wargame může vyzkoušet, jak vlády a soukromé organizace reagují na scénář kybernetické války, odhalují mezery v obraně a zlepšují spolupráci mezi subjekty. A co je nejdůležitější, wargame může pomoci obráncům naučit se rychle jednat, aby chránili kritickou infrastrukturu a zachránili životy.

Cyber wargames může pomoci městům, státům nebo zemím zlepšit připravenost na kybernetickou válku:

- testování různých situací – například detekce útoků v raných fázích nebo zmírnění rizik poté, co již byla ohrožena kritická infrastruktura.

- testování neobvyklých scénářů-útoky nejsou nikdy prováděny “podle knihy”. Vytvořením červeného týmu, který působí jako útočníci a snaží se najít kreativní způsoby, jak narušit cílový systém, se obránci mohou naučit, jak zmírnit skutečné hrozby.

- rozdělení mechanismů práce a spolupráce-kybernetická válka vyžaduje spolupráci mnoha jednotlivců z různých organizací a vládních jednotek. Kybernetická válečná hra může spojit ty lidi, kteří se možná neznají, a pomoci jim rozhodnout, jak spolupracovat v případě krize.

- zlepšení politik-vlády mohou zavést politiky kybernetické války, ale musí je otestovat v praxi. Cyber wargame může otestovat účinnost politik a poskytnout příležitost k jejich zlepšení.

význam vrstvené obrany

pod tlakem kybernetické války vydaly vlády mnoha zemí operační politiky národní bezpečnosti na ochranu své informační infrastruktury. Tyto zásady obvykle používají vrstvený obranný přístup, který zahrnuje:

- zabezpečení kybernetického ekosystému

- zvyšování povědomí o kybernetické bezpečnosti

- Podpora otevřených standardů pro boj s kybernetickými hrozbami

- implementace národního rámce pro zabezpečení kybernetické bezpečnosti

- spolupráce se soukromými organizacemi na zlepšení jejich schopností kybernetické bezpečnosti

zabezpečení soukromého sektoru

strategickým faktorem kybernetické války je odolnost místních podniků vůči kybernetickým hrozbám kybernetické útoky. Podniky musí zpřísnit svá bezpečnostní opatření, aby snížily výhody útoku na národní stát. Dále je soubor opatření k zajištění podnikové kybernetické bezpečnosti, která mohou podporovat národní bezpečnost:

- vytvářejte překážky pro narušení sítě

- používejte brány firewall webové aplikace (WAF) k rychlé detekci, vyšetřování a blokování škodlivého provozu

- Rychle reagujte na porušení a obnovte obchodní operace

- Usnadněte spolupráci mezi veřejným a soukromým sektorem

- používejte místní hackery jako zdroj, který pomáhá chránit před zahraničními kybernetickými hrozbami

Imperva Cyber Warfare Protection

Imperva může pomoci organizacím chránit se před kybernetickou válkou implementací komplexního řešení kybernetické bezpečnosti, včetně zabezpečení aplikací i dat.

Imperva Application Security

Imperva poskytuje komplexní ochranu pro aplikace, API a mikroservisy:

Web Application Firewall-zabraňte útokům pomocí světové analýzy webového provozu do vašich aplikací.

Runtime Application Self-Protection (RASP)-detekce a prevence útoků v reálném čase z běhového prostředí aplikace jde kamkoli vaše aplikace jdou. Zastavte externí útoky a injekce a snižte počet nevyřízených zranitelností.

API Security-automatizovaná ochrana API zajišťuje, že vaše koncové body API jsou chráněny tak, jak jsou publikovány, a chrání vaše aplikace před vykořisťováním.

Pokročilá ochrana Bot-zabraňte útokům obchodní logiky ze všech přístupových bodů-webové stránky – mobilní aplikace a API. Získejte bezproblémovou viditelnost a kontrolu nad provozem robotů, abyste zastavili online podvody prostřednictvím převzetí účtu nebo škrábání konkurenceschopných cen.

DDoS Protection-blokujte útok na okraji, abyste zajistili kontinuitu podnikání s garantovanou provozuschopností a bez dopadu na výkon. Zabezpečte své prostory nebo cloudová aktiva-ať už jste hostováni ve veřejném cloudu AWS, Microsoft Azure nebo Google.

Attack Analytics – zajišťuje úplnou viditelnost se strojovým učením a odbornými znalostmi v oblasti zabezpečení aplikací, aby odhalil vzorce šumu a detekoval útoky aplikací, což vám umožní izolovat a předcházet útokům.

Ochrana na straně klienta-získejte viditelnost a kontrolu nad kódem JavaScript třetích stran, abyste snížili riziko podvodů v dodavatelském řetězci, zabránili narušení dat a útokům na straně klienta.

Imperva Data Security

Imperva chrání všechna úložiště dat založená na cloudu, aby zajistila shodu a zachovala agilitu a nákladové výhody, které získáte z vašich investic do cloudu

Cloud Data Security-Zjednodušte zabezpečení cloudových databází, abyste dohnali a drželi krok s DevOps – Řešení společnosti Imperva umožňuje uživatelům služeb spravovaných v cloudu rychle získat viditelnost a kontrolu nad cloudovými daty.

zabezpečení databáze-Imperva poskytuje analytiku, ochranu a odezvu napříč vašimi datovými aktivy, on-premise a v cloudu-dává vám viditelnost rizik, abyste zabránili narušení dat a předešli incidentům shody. Integrujte se s libovolnou databází, abyste získali okamžitou viditelnost, implementovali univerzální zásady a urychlili čas na hodnotu.

analýza rizik dat-Automatizujte detekci nevyhovujících, rizikových nebo škodlivých přístupů k datům ve všech databázích v celém podniku, abyste urychlili nápravu.

Leave a Reply