DNS Doctoring on Asa Configuration Example

Úvod

tento dokument ukazuje, jak se DNS Doctoring používá v Adaptive Security Appliance (ASA) ke změně vložených IP adres v odpovědích DNS (Domain Name System), aby se klienti mohli připojit ke správné IP adrese serverů.

předpoklady

požadavky

DNS Doctoring vyžaduje konfiguraci překladu síťových adres (NAT) na ASA, stejně jako povolení kontroly DNS.

použité komponenty

informace v tomto dokumentu jsou založeny na zařízení Adaptive Security Appliance.

informace v tomto dokumentu byly vytvořeny ze zařízení v konkrétním laboratorním prostředí. Všechna zařízení použitá v tomto dokumentu začala vymazanou (výchozí) konfigurací. Pokud je vaše síť aktivní, ujistěte se, že rozumíte možnému dopadu jakéhokoli příkazu.

konvence

viz Úmluvy Cisco Technical Tips Pro více informací o úmluvách dokumentů.

DNS Doctoring příklady

DNS Server na vnitřní straně ASA

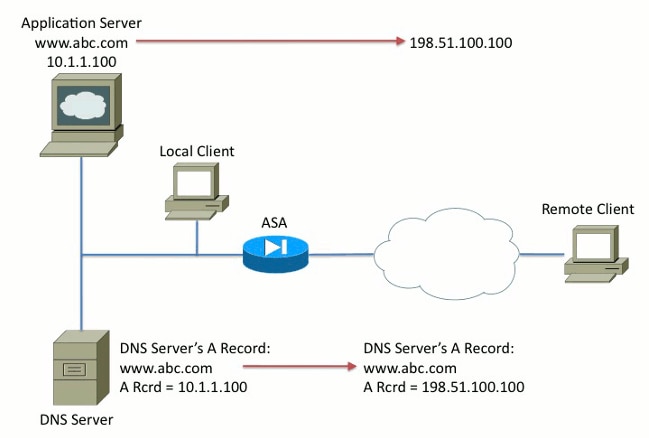

Obrázek 1

nat (inside,outside) source static 10.1.1.100 198.51.100.100 dns!policy-map global_policy class inspection_default inspect dns

na obrázku 1 je server DNS řízen místním správcem. Server DNS by měl rozdávat Soukromou IP adresu, což je skutečná IP adresa přiřazená aplikačnímu serveru. To umožňuje místnímu klientovi připojit se přímo k aplikačnímu serveru.

vzdálený klient bohužel nemá přístup k aplikačnímu serveru se soukromou adresou. V důsledku toho je DNS Doctoring nakonfigurován na ASA pro změnu Vložené IP adresy v paketu odpovědi DNS. Tím je zajištěno, že když vzdálený klient provede požadavek DNS pro www.abc.com, odpověď, kterou dostanou, je pro přeloženou adresu aplikačního serveru. Bez klíčového slova DNS v příkazu NAT se vzdálený klient pokusí připojit k 10.1.1.100, což nefunguje, protože tuto adresu nelze přesměrovávat na internetu.

DNS Server na vnější straně Asa

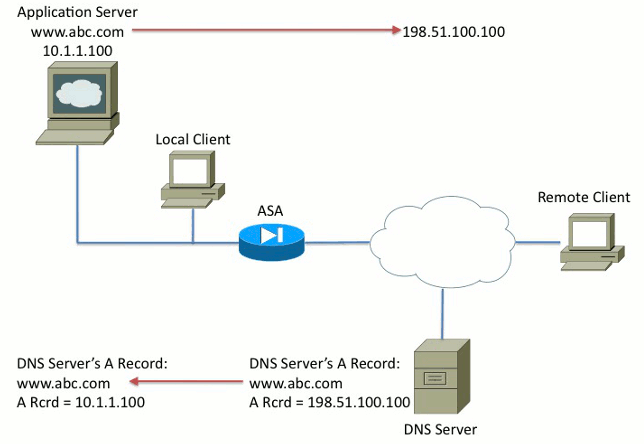

Obrázek 2

nat (inside,outside) source static 10.1.1.100 198.51.100.100 dns!policy-map global_policy class inspection_default inspect dns

na obrázku 2 je server DNS řízen ISP nebo podobným poskytovatelem služeb. Server DNS by měl rozdávat veřejnou IP adresu, tedy přeloženou IP adresu aplikačního serveru. To umožňuje všem uživatelům internetu přístup k aplikačnímu serveru přes internet.

místní klient bohužel nemá přístup k aplikačnímu serveru s veřejnou adresou. V důsledku toho je DNS Doctoring nakonfigurován na ASA pro změnu Vložené IP adresy v paketu odpovědi DNS. Tím je zajištěno, že když místní klient provede požadavek DNS pro www.abc.com, přijatá odpověď je skutečná adresa aplikačního serveru. Bez klíčového slova DNS v příkazu NAT se místní klient pokusí připojit k 198.51.100.100. To nefunguje, protože tento paket je odeslán do ASA, který paket upustí.

VPN NAT a DNS Doctoring

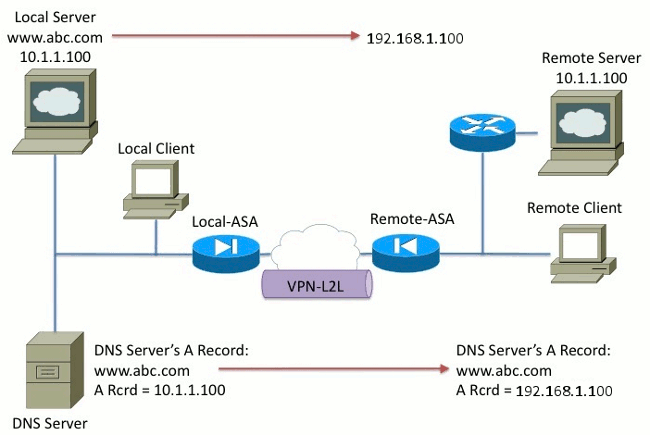

obrázek 3

zvažte situaci, kdy existují sítě, které se překrývají. V tomto stavu adresa 10.1.1.100 žije jak na vzdálené straně, tak na místní straně. V důsledku toho musíte provést NAT na místním serveru, aby k němu vzdálený klient měl stále přístup s IP adresou 192.1.1.100. Aby to fungovalo správně, je nutné DNS Doctoring.

DNS Doctoring nelze v této funkci provést. Klíčové slovo DNS lze přidat pouze na konec objektu NAT nebo zdrojového Nat. Dvakrát NAT nepodporuje Klíčové slovo DNS. Existují dvě možné konfigurace a obě selhávají.

Selhala Konfigurace 1: Pokud nakonfigurujete spodní řádek, překládá se 10.1.1.1 na 192.1.1.1, a to nejen pro vzdáleného klienta, ale pro všechny na internetu. Vzhledem k tomu, že 192.1.1.1 není směrovatelný na internet, nikdo na internetu nemá přístup k místnímu serveru.

nat (inside,outside) source static 10.1.1.100 192.168.1.100 dnsnat (inside,outside) source static 10.1.1.100 192.168.1.100 destination REMOTE_CLIENT REMOTE_CLIENT

neúspěšná konfigurace 2: pokud nakonfigurujete řádek DNS Doctoring Nat po nezbytném řádku dvakrát Nat, způsobí to situaci, kdy Doctoring DNS nikdy nefunguje. V důsledku toho se vzdálený klient pokusí získat přístup www.abc.com s IP adresou 10.1.1.100, která nefunguje.

Leave a Reply