Extensible Authentication Protocol (EAP)

co je Extensible Authentication Protocol?

Extensible Authentication Protocol (EAP) je protokol pro bezdrátové sítě, který rozšiřuje metody ověřování používané protokolem Point-to-Point Protocol (PPP), protokolem často používaným při připojení počítače k internetu. EAP se používá v šifrovaných sítích k zajištění bezpečného způsobu odesílání identifikačních informací k zajištění autentizace sítě. Podporuje různé metody ověřování, včetně tokenových karet, čipových karet, certifikátů, jednorázových hesel a šifrování veřejného klíče.

metody EAP chrání konkrétní portál, takže přístup k síti mohou získat pouze uživatelé s ověřovacím klíčem nebo heslem. Tyto metody omezují počet uživatelů a pomáhají předcházet přetížení sítě, čímž jsou sítě rychlejší a bezpečnější. Organizace mohou pomocí metod EAP přizpůsobit specifickým potřebám ochrany osobních údajů a směrnicím společnosti.

rozšiřitelnost je klíčovou vlastností rámce EAP. Některé hlavní rysy protokolu zahrnují následující:

- poskytuje rámec, ve kterém fungují různé metody ověřování.

- přizpůsobuje se budoucím bezpečnostním potřebám.

- to může být jednoduché, pokud je to, co je chtěl.

jak funguje EAP?

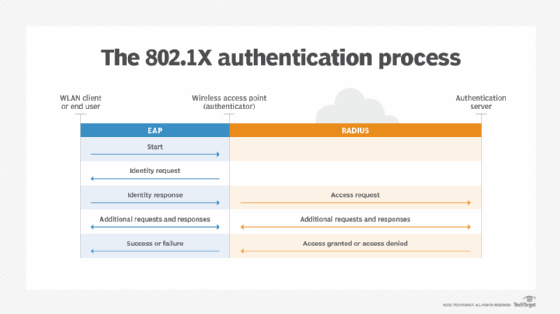

EAP používá standard 802.1 x jako svůj autentizační mechanismus v místní síti nebo bezdrátové síti LAN (WLAN). 802.1 x autentizace má tři základní součásti:

- bezdrátové zařízení uživatele;

- bezdrátový přístupový bod (AP) nebo autentizátor; a

- autentizační databáze nebo autentizační server.

organizace nebo uživatel si musí vybrat, jaký typ EAP použít na základě svých požadavků. EAP přenáší ověřovací informace mezi uživatelem a databází nebo serverem ověřovatele.

proces EAP funguje následovně:

- uživatel požaduje připojení k bezdrátové síti prostřednictvím AP-stanice, která přenáší a přijímá data, někdy známý jako transceiver.

- AP požaduje identifikační údaje od uživatele a přenáší je na autentizační server.

- autentizační server požádá AP o důkaz platnosti identifikačních informací.

- AP získá ověření od uživatele a odešle jej zpět na autentizační server.

- uživatel je připojen k síti podle potřeby.

v závislosti na typu použitého EAP se proces může lišit. Níže je uveden přehled nejběžnějších metod EAP.

tunelové metody EAP

existuje více než 40 metod EAP, včetně několika běžně používaných metod, které se často nazývají vnitřní metody nebo tunelové metody EAP. Patří sem následující.

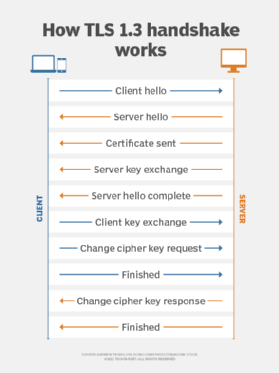

EAP-TLS (Transport Layer Security)

EAP-TLS poskytuje vzájemné ověřování sítě a klienta založené na certifikátech. Klient i server musí mít k provedení této autentizace certifikáty. EAP-TLS náhodně generuje session-based, user-based Wired Equivalent Privacy (WEP) klíče. Tyto klíče zabezpečují komunikaci mezi AP a klientem WLAN.

jednou z nevýhod EAP-TLS je, že server i klient musí spravovat certifikáty. To může být náročné pro organizace s rozsáhlou sítí WLAN.

EAP-TTLS (Tunneled TLS)

stejně jako EAP-TLS nabízí EAP-TTLS rozšířenou metodu zabezpečení se vzájemnou autentizací založenou na certifikátech. Namísto klienta i serveru vyžadujícího certifikát však pouze strana serveru. EAP-TTLS umožňuje WLAN bezpečně znovu použít starší autentizační databáze uživatelů, například Active Directory.

LEAP (Lightweight EAP)

společnost Cisco vytvořila tento proprietární typ ověřování EAP pro vzájemnou autentizaci klienta a serveru na svých sítích WLAN. LEAP server pošle klientovi náhodnou výzvu a klient vrátí hashované heslo. Po ověření klient požádá server o heslo a následuje výměna klíčů.

PEAP (chráněný EAP)

PEAP byl vytvořen jako bezpečnější verze Leapu. Stejně jako EAP-TTLS, PEAP ověřuje klienty pomocí certifikátů na straně serveru. Vytvoří tunel TLS ze serveru ke klientovi, takže klient může být ověřen prostřednictvím tohoto šifrovaného tunelu. Na rozdíl od EAP-TTLS, s PEAP, musí klient použít jiný typ EAP.

EAP-FAST (Flexibilní ověřování pomocí zabezpečeného tunelování)

Cisco vytvořilo EAP-FAST, aby nahradilo LEAP. EAP-FAST používá tunel k zajištění vzájemné autentizace, jako je PEAP a EAP-TTLS. EAP-FAST nemá server ověřit sám s digitálním certifikátem. Místo toho používá Chráněné přístupové pověření, které vytváří jednorázovou provisioning exchange se sdíleným tajemstvím nebo PAC klíčem. PAC klíč zpracovává autentizaci.

EAP-SIM (Subscriber Identity Module)

tento typ autentizace je založen na SIM kartě Global System for Mobile communication (GSM) používané v mobilních telefonech. Používá klíč WEP za relaci k šifrování dat. Tato metoda ověřování vyžaduje, aby klient zadal ověřovací kód, aby umožnil komunikaci se SIM kartou. EAP-SIM 802.1x požadavky jdou přes roamingovou bránu operátora na autentizační server GSM. Používá se k ověření zařízení, která se potulují mezi komerčními hotspoty 802.11 a sítěmi GSM.

EAP-MD5 (Message Digest 5)

EAP-MD5 nabízí základní úroveň podpory a nedoporučuje se při implementaci sítě WLAN. Pro aktéry hrozeb je snazší určit heslo uživatele nebo klienta touto metodou. Poskytuje také pouze jednosměrnou autentizaci spíše než vzájemnou autentizaci a neexistuje způsob, jak vyvíjet klíče WEP za relaci nebo nabízet nepřetržitou rotaci a distribuci klíčů WEP. Ruční údržba klíčů WEP může představovat výzvy.

zabezpečení s sebou

je kritickým aspektem architektury veřejné sítě. To je důležitější než kdy jindy vzhledem k tomu, jak rychle se mění telekomunikační technologie a vývoj 5G. bezpečnostní funkce v 5G zahrnují nativní podporu EAP. Autentizace v sítích 5G je přístupová agnostika, takže stejné metody se používají pro projekt partnerství 3.generace a přístupové sítě jiné než 3GPP.

zjistěte, jak byla SPECIFIKACE 3GPP vytvořena pro zabezpečení 5G.

Leave a Reply