cyberkrig

Hvad er cyberkrig?

cyberkrig er normalt defineret som et cyberangreb eller en række angreb, der er rettet mod et land. Det har potentialet til at skabe kaos på regerings-og civil infrastruktur og forstyrre kritiske systemer, hvilket resulterer i skade på staten og endda tab af menneskeliv.

der er dog en debat blandt cybersikkerhedseksperter om, hvilken slags aktivitet der udgør cyberkrig. Det amerikanske forsvarsministerium (DoD) anerkender truslen mod den nationale sikkerhed som følge af ondsindet brug af internettet, men giver ikke en klarere definition af cyberkrig. Nogle betragter cyberkrig som et cyberangreb, der kan resultere i død.

cyberkrig involverer typisk en nationalstat, der begår cyberangreb på en anden, men i nogle tilfælde udføres angrebene af terrororganisationer eller ikke-statslige aktører, der søger at fremme målet om en fjendtlig nation. Der er flere eksempler på påstået cyberkrigføring i nyere historie, men der er ingen universel, formel, definition for, hvordan et cyberangreb kan udgøre en krigshandling.

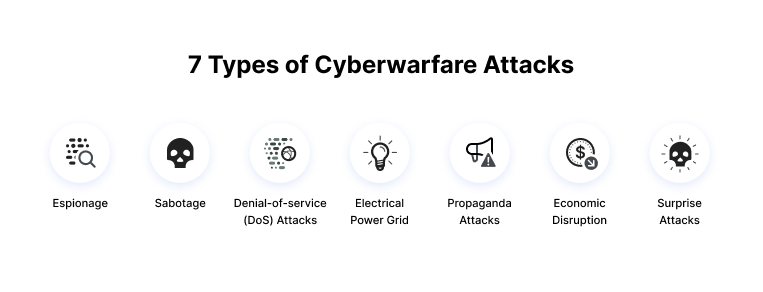

7 typer af Cyber krigsførelse angreb

her er nogle af de vigtigste typer af cyber krigsførelse angreb.

spionage

henviser til overvågning af andre lande for at stjæle hemmeligheder. I cyberkrigføring kan dette involvere brug af botnets eller spear phishing-angreb for at kompromittere følsomme computersystemer, før de filtrerer følsomme oplysninger.

Sabotage

regeringsorganisationer skal bestemme følsomme oplysninger og risici, hvis de kompromitteres. Fjendtlige regeringer eller terrorister kan stjæle oplysninger, ødelægge det eller udnytte insidertrusler som utilfredse eller skødesløse medarbejdere eller statsansatte med tilknytning til det angribende land.

DoS-angreb (Denial-of-service)

DoS-angreb forhindrer legitime brugere i at få adgang til en hjemmeside ved at oversvømme den med falske anmodninger og tvinge hjemmesiden til at håndtere disse anmodninger. Denne type angreb kan bruges til at forstyrre kritiske operationer og systemer og blokere adgangen til følsomme hjemmesider af civile, militær-og sikkerhedspersonale eller forskningsorganer.

elektrisk strømnet

angreb på strømnettet giver angribere mulighed for at deaktivere kritiske systemer, forstyrre infrastruktur og potentielt resultere i legemsbeskadigelse. Angreb på elnettet kan også forstyrre kommunikation og gøre tjenester såsom tekstbeskeder og kommunikation ubrugelige.

Propagandaangreb

forsøg på at kontrollere sind og tanker hos mennesker, der bor i eller kæmper for et målland. Propaganda kan bruges til at afsløre pinlige sandheder, sprede løgne for at få folk til at miste tilliden til deres land eller side med deres fjender.

økonomisk forstyrrelse

de fleste moderne økonomiske systemer fungerer ved hjælp af computere. Angribere kan målrette mod computernetværk af økonomiske virksomheder som aktiemarkeder, betalingssystemer og banker for at stjæle penge eller blokere folk fra at få adgang til de midler, de har brug for.

overraskelsesangreb

disse er cyberækvivalenten af angreb som Pearl Harbor og 9/11. Pointen er at udføre et massivt angreb, som fjenden ikke forventer, hvilket gør det muligt for angriberen at svække deres forsvar. Dette kan gøres for at forberede jorden til et fysisk angreb i forbindelse med hybrid krigsførelse.

eksempler på Cyber krigsførelse operationer

her er flere godt omtalte eksempler på cyber krigsførelse i nyere tid.

Stuksnet Virus

Stuksnet var en orm, der angreb det iranske atomprogram. Det er blandt de mest sofistikerede cyberangreb i historien. Programmet spredes via inficerede Universal Serial Bus-enheder og målrettede dataindsamlings-og overvågningskontrolsystemer. Ifølge de fleste rapporter beskadigede angrebet Irans evne til at fremstille atomvåben alvorligt.

Sony Pictures Hack

et angreb på Sony Pictures fulgte udgivelsen af filmen “samtalen”, som præsenterede en negativ skildring af Kim Jong Un. Angrebet tilskrives nordkoreanske regerings hackere. FBI fandt ligheder med tidligere angreb fra nordkoreanere, herunder kode, krypteringsalgoritmer og mekanismer til sletning af data.

Bronssoldat

i 2007 flyttede Estland en statue tilknyttet Sovjetunionen, Bronssoldaten, fra centrum af hovedstaden Tallinn til en militær kirkegård nær byen. Estland LED en række betydelige cyberangreb i de følgende måneder. Estiske regerings hjemmesider, medier og banker blev overbelastet med trafik i massive denial of service (DoS) angreb og blev derfor taget offline.

Fancy Bear

Folkemængdestrike hævder, at den russiske organiserede cyberkriminalitetsgruppe Fancy Bear målrettede mod ukrainske raketstyrker og artilleri mellem 2014 og 2016. Programmet blev spredt via en inficeret Android-applikation, der blev brugt af D-30 haubits artillery unit til at styre målretningsdata.

ukrainske officerer gjorde bred brug af appen, som indeholdt spionprogrammet. Dette anses for at være et meget vellykket angreb, hvilket resulterer i ødelæggelsen af over 80% af Ukraines D-30 haubitser.

fjender af katar

Elliott Broidy, en amerikansk republikansk fundraiser, sagsøgte regeringen i katar i 2018 og beskyldte den for at stjæle og lække hans e-mails i et forsøg på at miskreditere ham. Han blev angiveligt betragtet som en hindring for at forbedre deres status i USA.

ifølge retssagen blev broren til Katari Emir påstået at have orkestreret en cyberkrigskampagne sammen med andre i Katari-ledelsen. 1.200 mennesker blev ramt af de samme angribere, hvor mange af disse var kendt “fjender af katar”, herunder højtstående embedsmænd fra Egypten, Saudi-Arabien, De Forenede Arabiske Emirater og Bahrain.

Sådan bekæmpes cyberkrig

den juridiske status for dette nye felt er stadig uklart, da der ikke er nogen international lov, der regulerer brugen af cybervåben. Dette betyder dog ikke, at cyberkrigføring ikke behandles af loven.

Cooperative Cyber Defense Center for ekspertise (CCDCoE) har offentliggjort Tallinn Manual, En lærebog, der adresserer sjældne, men alvorlige cybertrusler. Denne vejledning forklarer, hvornår cyberangreb overtræder folkeretten, og hvordan lande kan reagere på sådanne overtrædelser.

gennemførelse af risikovurderinger med Cyberkrigsspil

den bedste måde at vurdere en nations beredskab til cyberkrig er at gennemføre en øvelse eller simulering i det virkelige liv, også kendt som et cyberkrigsspil.

et krigsspil kan teste, hvordan regeringer og private organisationer reagerer på et cyberkrigsscenarie, afsløre huller i forsvar og forbedre samarbejdet mellem enheder. Vigtigst er det, at et krigsspil kan hjælpe forsvarere med at lære at handle hurtigt for at beskytte kritisk infrastruktur og redde liv.

Cyberkrigsspil kan hjælpe byer, stater eller lande med at forbedre beredskabet til cyberkrig ved at:

- test af forskellige situationer-såsom at opdage angreb i tidlige stadier eller afbøde risici, efter at kritisk infrastruktur allerede er kompromitteret.

- test af usædvanlige scenarier – angreb udføres aldrig “af bogen”. Ved at etablere et rødt hold, der fungerer som angriberne og forsøger at finde kreative måder at bryde et målsystem på, kan forsvarerne lære at afbøde reelle trusler.

- arbejdsdeling og samarbejdsmekanismer – cyberkrig kræver, at mange individer fra forskellige organisationer og regeringsenheder samarbejder. Et cyberkrigsspil kan samle disse mennesker, der måske ikke kender hinanden, og hjælpe dem med at beslutte, hvordan de skal arbejde sammen i tilfælde af en krise.

- forbedring af politikker – regeringer kan etablere cyberkrigspolitikker, men skal teste dem i praksis. Et cyberkrigsspil kan teste effektiviteten af politikker og give mulighed for at forbedre dem.

betydningen af lagdelt forsvar

under pres fra cyberkrigføring har regeringer i mange lande udstedt operationelle nationale sikkerhedspolitikker for at beskytte deres informationsinfrastruktur. Disse politikker bruger typisk en lagdelt forsvarsmetode, som inkluderer:

- sikring af cyberøkosystemet

- øget bevidsthed om cybersikkerhed

- fremme af åbne standarder for bekæmpelse af cybertrusler

- gennemførelse af en national ramme for cybersikkerhed

- arbejde med private organisationer for at forbedre deres cybersikkerhedsfunktioner

sikring af den Private sektor

en strategisk faktor i cyberkrig er lokale virksomheders modstandsdygtighed over for cyberangreb. Virksomheder er nødt til at stramme deres sikkerhedsforanstaltninger for at reducere fordelene ved et angreb på en nationalstat. Følgende er et sæt foranstaltninger til at sikre virksomhedernes cybersikkerhed, som kan fremme den nationale sikkerhed:

- Opret hindringer for overtrædelse af netværket

- brug af brandvægge til hurtigt at opdage, undersøge og blokere ondsindet trafik

- svar hurtigt på et brud og gendan forretningsdrift

- lette samarbejdet mellem den offentlige og private sektor

- brug lokale hackere som en ressource til at beskytte mod udenlandske cybertrusler

Imperva cyberkrigsbeskyttelse

Imperva kan hjælpe organisationer med at beskytte sig mod cyberkrig ved at implementere en omfattende cybersikkerhedsløsning, herunder både applikation og datasikkerhed.

Imperva Application Security

Imperva giver omfattende beskyttelse af applikationer, API ‘ er og mikroservices:

Runtime Application Self-Protection (RASP) – Real-time Angreb afsløring og forebyggelse fra din ansøgning runtime miljø går uanset hvor dine programmer gå. Stop eksterne angreb og injektioner, og reducer din sårbarhedsefterslæb.

API Security – automatiseret API-beskyttelse sikrer, at dine API-slutpunkter er beskyttet, når de offentliggøres, og beskytter dine applikationer mod udnyttelse.

avanceret Bot beskyttelse – Forhindre forretningslogik angreb fra alle adgangspunkter – hjemmesider, mobile apps og API ‘ er. Få problemfri synlighed og kontrol over bottrafik for at stoppe onlinesvindel gennem kontoovertagelse eller konkurrencedygtig prisskrabning.

DDoS – Beskyttelse-Bloker angrebstrafik ved kanten for at sikre forretningskontinuitet med garanteret oppetid og ingen ydelsespåvirkning. Sikre dine on-premises eller cloud-baserede aktiver-uanset om du er hostet i Google Public Cloud.

Attack Analytics – sikrer fuldstændig synlighed med maskinindlæring og domæneekspertise på tværs af applikationssikkerhedsstakken for at afsløre mønstre i støj og registrere applikationsangreb, så du kan isolere og forhindre angrebskampagner.

beskyttelse på klientsiden-få synlighed og kontrol over tredjeparts JavaScript – kode for at reducere risikoen for svindel i forsyningskæden, forhindre databrud og angreb på klientsiden.

Imperva datasikkerhed

Imperva beskytter alle skybaserede datalagre for at sikre overholdelse og bevare den smidighed og omkostningsfordele, du får fra dine skyinvesteringer

Cloud datasikkerhed-forenkle sikring af dine cloud – databaser for at indhente og følge med DevOps. Impervas løsning gør det muligt for brugere af cloud-administrerede tjenester hurtigt at få synlighed og kontrol over cloud-data.

databasesikkerhed – Imperva leverer analyser, beskyttelse og respons på tværs af dine dataaktiver, lokalt og i skyen-hvilket giver dig risikosynligheden for at forhindre databrud og undgå overholdelseshændelser. Integrer med enhver database for at få øjeblikkelig synlighed, implementere universelle politikker og fremskynde tiden til værdi.

Data Risk Analysis – Automatiser detekteringen af ikke-kompatibel, risikabel eller ondsindet dataadgangsadfærd på tværs af alle dine databaser i hele virksomheden for at fremskynde afhjælpning.

Leave a Reply