Hvad Er E-Mail Spoofing? En forklaring

en af de mest almindelige taktikker, som cyberkriminelle bruger til at narre eller manipulere mennesker, er e-mail-spoofing. Spoofing betyder at præsentere noget eller nogen som en anden legitim enhed for at etablere autoritet og få gearing. Det endelige mål med spoofing er ofte at narre ofre for økonomisk gevinst. Selvfølgelig kan spoofing forekomme på flere måder: e-mails, telefonopkald, SMS-beskeder, domæne spoofing, og endda App spoofing. Men den, vi vil fokusere på her i dag, er e-mail-spoofing specifikt.

antallet af spoofing e-mail-angreb stiger hvert år og forårsager uoprettelig skade på ofrene. IC3 observerede, at e-mails forfalsket, hvilket får e-mails til at se ud som om de kom fra CFO, administrerende direktør, advokater eller leverandører, bruges ofte til at målrette forretningsvirksomheder. Det er en taktik, der er almindeligt anvendt i business email kompromis (BEC) svindel. Data fra IC3 ‘ s 2020 Internet Crime Report viser, at BEC-svindel havde en enorm indflydelse med 19,369 klager, hvilket resulterede i $1.8 milliarder i samlede justerede tab.

i betragtning af disse tal og hvordan svigagtige e-mails kan påvirke virksomheder, er det afgørende, at du forstår e-mail-spoofing og tager passende skridt for at forhindre, at denne taktik bruges med succes mod din organisation. Lad os bryde det hele ned.

Hvad Er E-Mail-Spoofing?

når nogen bruger e-mail til svigagtigt at repræsentere sig selv som en anden legitim enhed, er dette et eksempel på e-mail-spoofing. I en mere teknisk forstand, e-mail-spoofing om fremstilling af falske e-mail-afsenderoplysninger for at narre folk til at tro, at falske e-mails er autentiske.

her er en fantastisk video, der hurtigt forklarer e-mail-spoofing:

den 10.februar 2021 offentliggjorde IRS (Internal Revenue Services) en officiel advarsel for at advare skattefagfolk om en fidus, der er målrettet mod dem. De spoofing e-mails blev angiveligt sendt fra “IRS skat E-arkivering” og gennemført emnelinjen “kontrollere din EFIN før e-arkivering.”IRS advarer også om ikke at tage skridt, der er nævnt i e-mailen, især at svare på den nævnte e-mail.

her er et uddrag fra en af disse risikable e-mails:

“for at hjælpe med at beskytte både dig og dine kunder mod uautoriserede/svigagtige aktiviteter kræver IRS, at du bekræfter alle autoriserede e-fil-ophavsmænd, inden du sender returneringer gennem vores system. Det betyder, at vi har brug for din EFIN (e-file identification number) verifikation og kørekort, før du e-fil.

Hav en aktuel PDF-kopi eller et billede af dit EFIN-acceptbrev (5880c-brev dateret inden for de sidste 12 måneder) eller en kopi af dit IRS EFIN-Ansøgningsoversigt, der findes på din e-Services-konto på IRS.gov, og forsiden og bagsiden af kørekort sendt med henblik på at fuldføre verifikationsprocessen. Mail: (falsk e-mail-adresse)

hvis din EFIN ikke er verificeret af vores system, deaktiveres din evne til e-fil, indtil du giver dokumentation, der viser, at dine legitimationsoplysninger er i god stand til e-fil med IRS.”

dette er et lærebogseksempel på en phishing-e-mail. Nogle af de røde flag, der fortæller dig, at e-mailen er svigagtig, er:

- afsenderens e-mail-adresse er forfalsket.

- det bruger presserende sprog til at skubbe dig til at tage udslæt handlinger.

- e-mail-adressen “svar til” er forskellig fra afsenderens e-mail-adresse.

- det truer dig med sanktioner, hvis du ikke tager øjeblikkelig handling.

- e-mailen hævder at være fra IRS, men beder om oplysninger (og undertiden kopier af dokumenter), som IRS allerede ville have.

selvfølgelig har vi allerede skrevet en artikel, der dækker, hvordan man fortæller, om en e-mail er falsk eller ægte, og inviterer dig til også at tjekke den ud for yderligere oplysninger.

Hvordan Fungerer E-Mail-Spoofing?

der er flere måder at cyberkriminelle kan spoof e-mails.

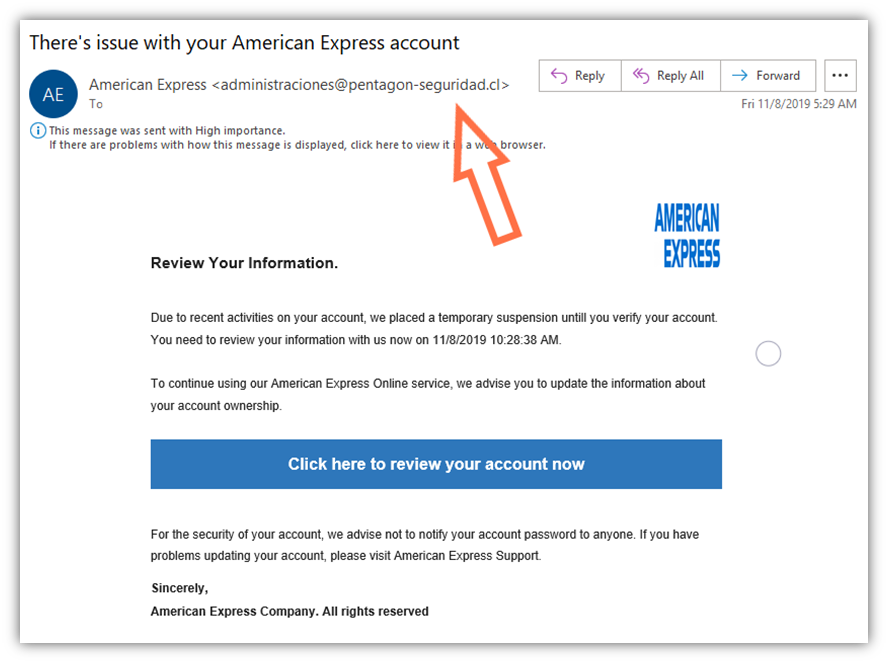

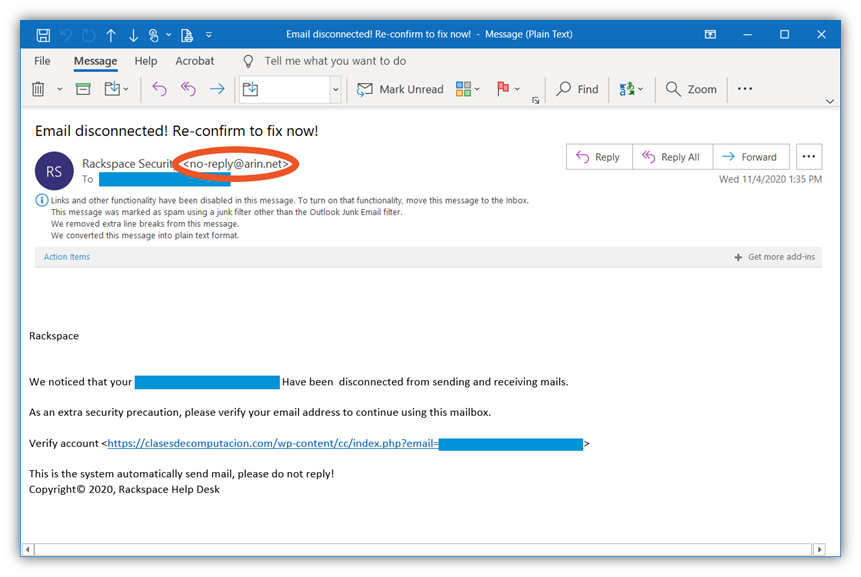

Spoofing afsenderens Visningsnavn

dette er den mest grundlæggende og mest almindelige form for e-mail-spoofing. Det kræver, at afsenderen blot ændrer deres e-mail-visningsnavn. På et overfladisk blik, modtageren vil tro, at e-mailen er fra en legitim afsender. Imidlertid, hvis de kontrollerer afsenderens e-mail-adresse, fidus falder fra hinanden, da e-mail-adressen ikke matcher afsenderens navn eller firma.

denne type e-mail-spoofing er super let og kræver ikke, at angriberen kender nogen form for computerprogrammering for at udføre denne fidus. Også, populariteten af denne fidus stiger, fordi det er så billigt og nemt at gøre. Bad guys vil kræve blot et par uskyldige ofre til at falde for deres farce.

her er et par flere eksempler på denne type e-mail-spoofing:

Spoofing af domænenavnet:

spoofing af domænenavn involverer svindlere, der opretter e-mail-adresser, der er knyttet til domæner, der ligner den for den organisation, de efterligner. Ligesom typoskattaktik bruger cyberkriminelle grundlæggende tricks til at få e-mail-adresser til at se legitime ud for folk, der ikke er opmærksomme eller skynder sig. Et par eksempler inkluderer:

- bytte “i “i stedet for bogstavet”m”,

- brug af” 1 “i stedet for”l”,

- udskiftning af” o “i stedet for” o ” eller

- tilføjelse af ekstra tal, tegn eller ord til e-mail-domæner.

Antag for eksempel, at navnet på et legitimt kurerbureau er sikkert ekspres, og deres domænenavn er safeexpress.com. Hvis skurkene vil bruge e-mail-spoofing til at efterligne virksomheden for at svindle deres klienter, de kan oprette et risikabelt domæne safexpress.com det ser utroligt ens ud og bruger det til at sende phishing-e-mails.

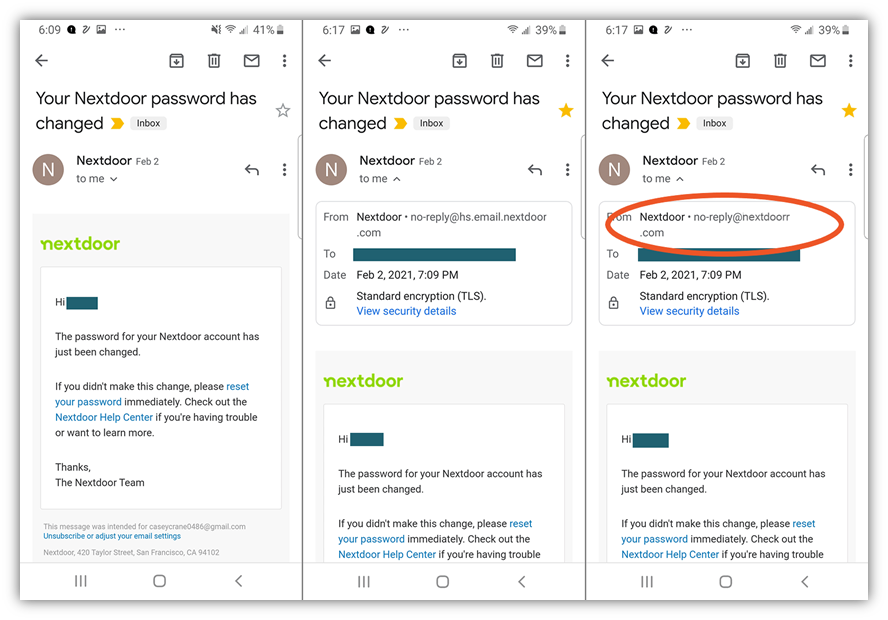

her er et eksempel på domænespoofing ved hjælp af en e-mail fra næste dør:

det første billede (til venstre) viser, hvordan e-mailen vises, når du modtager e-mailen, hvis du ikke klikker på pilen for at udvide afsenderens e-mailoplysninger. Det andet skærmbillede (midten) er et eksempel på en legitim e — mail fra næste dør-bemærk, hvordan e-mailen kommer fra en adresse, der slutter i “@hs.email.nextdoor.com. ” det tredje skærmbillede (til højre) er et eksempel på et forfalsket domæne, der ser meget overbevisende ud. Der er en ekstra “r” i slutningen af “næste dør” før “.com.”

oprettelse af en e-mail ved hjælp af et ægte domæne

på trods af at det er en mindre almindelig form for spoofing, er det måske den mest skræmmende. E-mailen ser ud som om den er kommet fra en ægte person, da domænenavnet på afsenderens adresse er legitimt. Denne sårbarhed er ikke længere åben, da de fleste virksomheder bruger Afsenderpolitiske rammer (SPF) og Domain Key Identified Mail (DKIM) i deres DNS-indstilling for at forhindre enhver uautoriseret person i at bruge deres domænenavn til spoofing. Disse protokoller forklares senere i artiklen.

e-mail-Spoofing for BEC-svindel

forretnings-e-mail-kompromis, eller BEC, udføres normalt ved at spoofe e-mail-afsenderens oplysninger for at se ud som e-mailen er kommet fra virksomhedens administrerende direktør eller CFO. Denne type e-mail-fidus involverer ofte at dirigere modtageren til at overføre et enormt beløb til en bankkonto, der tilhører angriberen. Da e-mailen ser ud som om den er fra offerets chef, kan medarbejderen overholde anvisningerne i e-mailen uden at stille mange spørgsmål.

nogle svindlere har også formået at efterligne virksomhedernes administrerende direktører for at bede medarbejderne om at donere til en velgørenhedsorganisation. Det er overflødigt at sige, at den nævnte “velgørenhed” her er til angriberens bankkonto.

Hvad gør e-mails sårbare over for Spoofing?

den primære sårbarhed, der gør e-mail-spoofing mulig, er manglen på godkendelse i Simple Mail Transfer Protocol (SMTP). Selvom der findes godkendelsesprotokoller for at forhindre e-mail-spoofing, er de ikke bredt vedtaget. Ifølge resultaterne af en akademisk undersøgelse fra 2018 havde kun 40% af Aleksas top 1 million domæner SPF og kun 1% havde DMARC. Dette fører til en øget risiko for cyberangreb, herunder:

- Phishing-angreb,

- Virusinfiltration i deres IT-systemer, og

- Virusinfiltration.

Sådan forhindres et e-mail-Spoofing-angreb

hvis spoofing-angrebene er så farlige, skal der være noget, vi kan gøre for at kontrollere dem, ikke? E-mail-tjenesteudbydere som Googles Gmail og Microsofts Outlook har indbyggede systemer, der hjælper med at forhindre e-mail-spam og junk-e-mails i at komme igennem til din indbakke. Modtageren advares om at modtage potentiel spam eller en forfalsket e-mail.

alle skal altid være opmærksomme, før de åbner e-mails markeret som spam. Selvom nogle legitime e-mails muligvis ikke består sikkerhedstesten og ender i spam-mappen, har e-mail-tjenesteudbydere i de fleste tilfælde ret i deres trusselsregistrering.

men når det er sagt, er det ikke nok at stole på din e-mail-tjenesteudbyders sikkerhedsforanstaltninger alene. De er ikke perfekte, trods alt, og falske e-mails kan finde en vej ind i din indbakke uden deres viden.

når det er sagt, findes der visse protokoller, som du kan bruge til at forhindre e-mail-spoofing-angreb i at bruge dit domæne. Og hvis du bruger disse protokoller som en del af din e-mail-sikkerhedsbeskyttelse, kan du begrænse disse angreb og forhindre nogen i at sende phishing-e-mails på vegne af dit brand og domæne.

i dette afsnit dækker vi tre e-mail-protokoller, du kan implementere nu. Vi deler også to andre ting, du kan gøre for at tilføje yderligere lag til dine e-mail-sikkerhedsforsvar. Selvfølgelig er det vigtigt at nævne, at de skal implementeres korrekt og konfigureres til disse beskyttelser for at gøre dig noget godt. Vi kommer ikke ind i det tekniske “vejledning” eller implementeringsaspekt af disse værktøjer. Men hvad vi vil dække er, hvad hver af disse e-mail-sikkerhedsmetoder er, og hvordan det forbedrer e-mail-sikkerhed for din organisation og dens eksterne modtagere, også.

Afsenderpolitisk ramme (SPF)

SPF er en protokol designet til at kommunikere, hvilke servere eller IP-adresser (både interne og eksterne) der er autoriseret til at sende e-mails på vegne af et bestemt domæne. Dette gøres ved hjælp af DNS-poster (domain name system), som dybest set lader modtagernes e-mail-klienter vide, at e-mailen kom fra dig.

så længe en e-mail stammer fra en af de IP-adresser, der er inkluderet i DNS-posten, vil den blive betragtet som OK. Hvis IP-adressen kommer fra en anden IP-adresse, der ikke er i DNS-posten, blokeres den.

som ejer af din virksomheds domæne kan du aktivere SPF ved at oprette en eller flere DNS-poster. Dette giver dig mulighed for at autorisere visse IP-adresser til at sende e-mails på vegne af dit domæne, mens du forbyder andre at gøre det. Hvis en svindler sender en e-mail fra dit domænenavn, SPF identificerer IP-adressen og advarer modtagerens e-mail-server om en mulig fidus.

Domain Keys Identified Mail (DKIM)

i den enkleste forstand handler DKIM om at hjælpe dit domæne med at etablere tillid til dine modtagers e-mail-servere. Domænenøgler identificeret mail hjælper med at forhindre spoofing ved at anvende en digital signatur på e-mail-overskrifter for alle udgående meddelelser på et domæne. Dette gør det muligt for modtagernes mailservere at registrere, om meddelelser, der kommer fra dette domæne, er fra en af dets legitime brugere, eller om afsenderens oplysninger er forfalsket.

hvad DKIM ikke gør, er dog kryptere e-mail-data. Det sikrer dog beskedintegritet. Det gør det ved at bruge et checksum til at bevise over for en modtagers e-mail-server, at meddelelsen ikke er ændret, efter at den blev sendt.

selvom DKIM ikke filtrerer e-mails, hjælper det bestemt med at reducere dit e-mail-domænes spam-score. Hvis DKIM-signaturen ikke kan verificeres, kan e-mailen sendes til spam for at advare modtageren.

for at implementere DKIM skal du ændre din server som afsender. Afsenderen opretter kryptografiske offentlige og private nøgler, installerer dem på deres server og opretter en DNS-tekst-post, der indeholder den offentlige nøgle. De udgående meddelelser underskrives ved hjælp af den private nøgle. Modtageren af e-mailen kan bruge den offentlige nøgle til at verificere ægtheden af e-mailen.

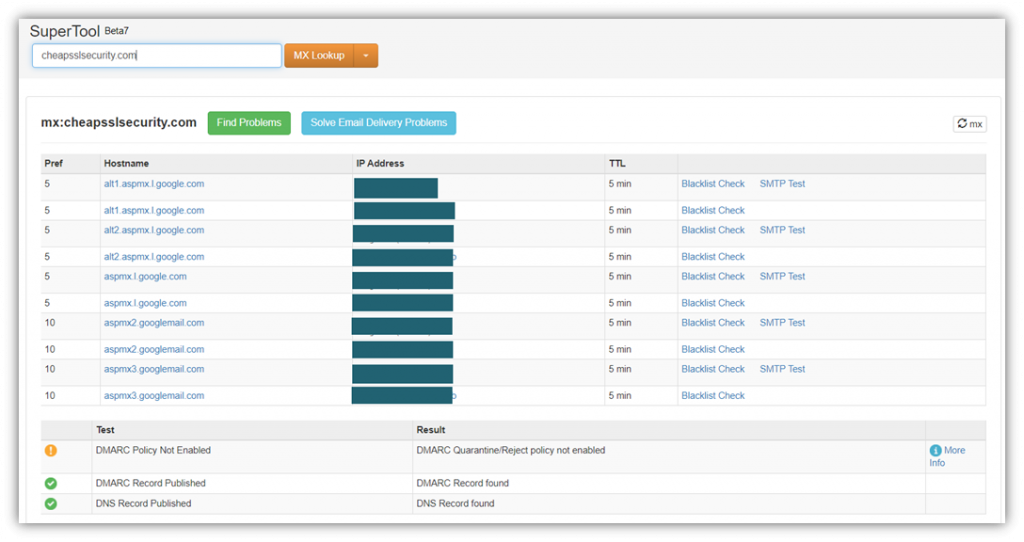

Domænebaseret Meddelelsesgodkendelse, rapportering og overensstemmelse (DMARC)

DMARC er en protokol, der informerer e-mail-modtagere om, at e-mails fra dets domæne enten eller begge SPF og DKIM for at hjælpe dem med at afgøre, om deres meddelelser er legitime. På denne måde ved den, at hvis godkendelsen passerer, skal e-mailen være legitim, og brugeren er god til at stole på den. Men hvis godkendelsen mislykkes, beder den modtageren om at afvise eller junk meddelelsen.

noget andet, som DMARC gør, er at lade modtagerens server vide, hvad afsenderen anbefaler i tilfælde af mislykket godkendelse. Som afsender kan du for eksempel angive, om du vil have modtageren til at:

- giv ingen særlig behandling til de e-mails, der mislykkes godkendelse;

- Send ikke-godkendte e-mails til spam-mappen;

- Afvis sådanne e-mails, før de når modtagerens klient; og/eller

- Send en e-mail til afsenderen om bestået eller mislykket DMARC-godkendelse.

Tjek denne fantastiske video fra Cisco, der nedbryder, hvad DMARC er:

e-mail-Signeringscertifikater

e-mail-signeringscertifikater, også kendt som S/MIME-certifikater, er det, du som afsender kan bruge til at signere dine e-mails digitalt. Denne type af H.509 digital certificate giver dine modtagere mulighed for at kontrollere, om e-mailen blev sendt af dig (ikke en bedrager), og at den ikke er ændret på nogen måde, siden du sendte den. Det krypterer også meddelelser, der deles mellem to S/MIME-certifikatbrugere. (Du skal bare få en kopi af modtagerens offentlige nøgle, før du kan begynde at sende krypterede e-mails.)

det grundlæggende formål med et e-mail-signeringscertifikat er at:

- Godkend e-mail-afsenderen,

- Krypter e-mail-besked (når den svarer til andre S/MIME-certifikatbrugere) og

- sørg for meddelelsesintegritet.

forøgelse af din organisations Cyberhygiejne a gennem Bevidsthedstræning

er det nok at anvende alle ovenstående foranstaltninger til et idiotsikkert system? Svaret er nej. Hver dag kommer cyberkriminelle med nye spins til gamle angrebsmetoder såvel som helt nye angrebsmetoder for at forsøge at bryde vores forsvar. Som sådan skal vi være proaktive og opmærksomme på enhver opgave, vi udfører for at holde dem i skak.

uddannelse af dine medarbejdere om cyberhygiejne er afgørende for at understøtte din samlede cybersikkerhedsindsats og for at øge medarbejdernes viden. Når alt kommer til alt tager det kun et forkert klik fra en medarbejder for et fuldgyldigt cyberangreb eller databrud. Nogle vigtige emner, som alle cyberbevidsthedstræninger skal dække, inkluderer:

- almindelige phishing-svindel og taktik (herunder eksempler på e-mail-spoofing og social engineering),

- andre typer cyberangreb,

- konto-og adgangskodesikkerhedsmetoder,

- generel bedste praksis for cybersikkerhed og

- hvad de skal gøre, når de oplever eller har mistanke om et cyberangreb eller brud.

husk altid, træning er ikke en en-og-færdig aftale. Genopfriskningskurser om cybersikkerhedsbevidsthed skal gennemføres regelmæssigt for at sikre, at de er opmærksomme på de mest aktuelle trusler. Nylige cyberangreb på andre virksomheder bør drøftes med medarbejderne, så de har oplysninger om, hvordan de blev udført, og hvordan de kunne have været forhindret.

cybersikkerhedstemaer, spil, Puslespil og onlinespil er også sjove og engagerende måder at øge dine medarbejderes cyberbevidsthed på. Opbygning af dit forsvar mod cyberkriminelle for at beskytte dig selv bør være din prioritet.

afsluttende ord om e-mail-Spoofing

nu hvor du forstår, hvad e-mail-spoofing er, kan du indse, at den bedste måde at forhindre sådanne angreb på er at øge bevidstheden blandt dine medarbejdere og medarbejdere om det. Ikke at åbne risikable e-mails, ikke klikke på vedhæftede filer eller links, og ikke engang at svare på sådanne e-mails kan gå langt for at beskytte dig mod e-mail-spoofing-angreb.

du skal også være villig til at tage tekniske skridt for at forhindre nogen i at bruge dit domæne som en del af deres e-mail-spoofing-kampagner. Som du opdagede, betyder det at bruge DNS-poster i forbindelse med protokoller som SPF, DKIM og DMARC til din fulde fordel.

Leave a Reply