stateful inspektion

Hvad er stateful inspektion i netværk?

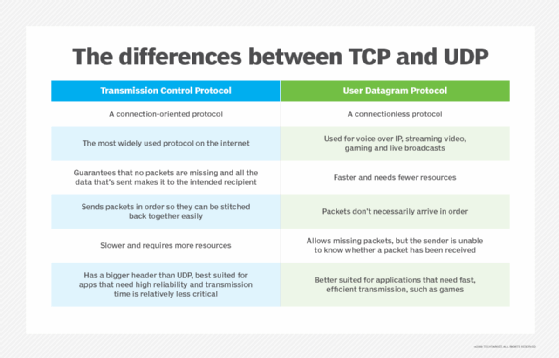

Stateful inspection, også kendt som dynamisk pakkefiltrering, er en brandvægsteknologi, der overvåger tilstanden af aktive forbindelser og bruger disse oplysninger til at bestemme, hvilke netværkspakker der skal tillades gennem brandvæggen. Stateful inspektion bruges ofte i stedet for statsløs inspektion eller statisk pakkefiltrering og er velegnet til Transmission Control Protocol (TCP) og lignende protokoller, selvom den også kan understøtte protokoller såsom User Datagram Protocol (UDP).

Stateful inspection er en netværksbrandteknologi, der bruges til at filtrere datapakker baseret på tilstand og kontekst. Check Point-teknologier udviklede teknikken i begyndelsen af 1990 ‘ erne for at tackle begrænsningerne ved statsløs inspektion. Stateful inspection er siden opstået som en industristandard og er nu en af de mest almindelige brandvægsteknologier, der bruges i dag.

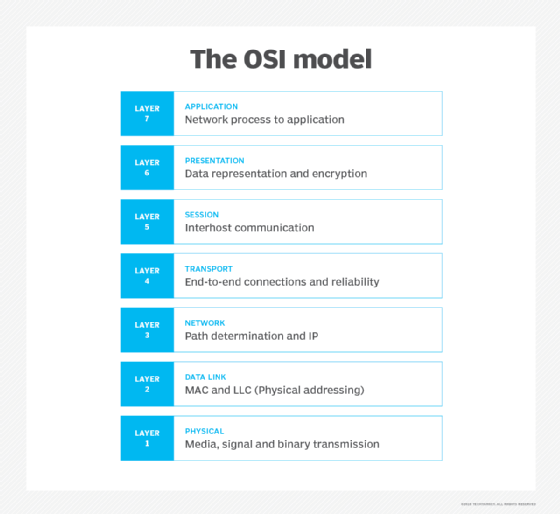

Stateful inspection opererer primært på transport-og netværkslagene i Open Systems Interconnection (OSI) – modellen for, hvordan applikationer kommunikerer over et netværk, selvom det også kan undersøge applikationslagstrafik, hvis kun i begrænset omfang. Pakkefiltrering er baseret på den tilstand og kontekstinformation, som brandvæggen stammer fra en sessions pakker:

- stat. Tilstanden for forbindelsen, som den er angivet i sessionspakkerne. I TCP afspejles staten for eksempel i specifikke flag, såsom SYN, ACK og FIN. Brandvæsenet gemmer oplysninger i en tabel og opdaterer oplysningerne regelmæssigt.

- kontekst. Oplysninger såsom IP-adresser og-porte (kilde-og destinationsprotokol), sekvensnumre og andre typer metadata. Brandvæsenet gemmer også kontekstoplysninger og opdaterer dem regelmæssigt.

ved at spore både tilstands-og kontekstinformation kan stateful inspection give en større grad af sikkerhed end med tidligere tilgange til brandvægsbeskyttelse. Den stateful brandmur inspicerer indgående trafik i flere lag i netværksstakken, samtidig med at den giver mere detaljeret kontrol over, hvordan trafikken filtreres. Brandmuren kan også sammenligne indgående og udgående pakker med de lagrede sessionsdata for at vurdere kommunikationsforsøg.

hvad er statsløs og statsløs inspektion?

Stateful inspection har stort set erstattet statsløs inspektion, en ældre teknologi, der kun kontrollerer pakkeoverskrifterne. Den statsløse brandvæg bruger foruddefinerede regler til at afgøre, om en pakke skal tillades eller nægtes. Den er kun afhængig af de mest basale oplysninger, såsom kilde-og destinations-IP-adresser og portnumre, og ser aldrig forbi pakkens overskrift, hvilket gør det lettere for angribere at trænge ind i omkredsen.

for eksempel kan en hacker overføre ondsindede data gennem brandvæggen ved blot at angive “svar” i overskriften.

Stateful inspection kan overvåge meget mere information om netværkspakker, hvilket gør det muligt at opdage trusler, som en statsløs brandvæg ville gå glip af. En statlig brandmur opretholder kontekst på tværs af alle sine nuværende sessioner, snarere end at behandle hver pakke som en isoleret enhed, som det er tilfældet med en statsløs brandmur. En stateful brandmur kræver dog flere behandlings-og hukommelsesressourcer for at vedligeholde sessionsdataene, og det er mere modtageligt for visse typer angreb, herunder lammelsesangreb.

med statsløs inspektion har opslagsoperationer meget mindre indflydelse på processor-og hukommelsesressourcer, hvilket resulterer i hurtigere ydelse, selvom trafikken er tung. Når det er sagt, er en statsløs brandvæg mere interesseret i at klassificere datapakker end at inspicere dem og behandle hver pakke isoleret uden den sessionskontekst, der følger med stateful inspection. Dette resulterer også i mindre filtreringsfunktioner og større sårbarhed over for andre typer netværksangreb.

Hvordan fungerer stateful inspektion?

Stateful inspection overvåger kommunikationspakker over en periode og undersøger både indgående og udgående pakker. Brandmuren sporer udgående pakker, der anmoder om specifikke typer indgående pakker, og tillader kun indgående pakker at passere, hvis de udgør et korrekt svar.

en stateful brandmur overvåger alle sessioner og verificerer alle pakker, selvom den proces, den bruger, kan variere afhængigt af brandmursteknologien og den kommunikationsprotokol, der bruges.

når protokollen f.eks. er TCP, registrerer brandvæggen en pakkes tilstands-og kontekstoplysninger og sammenligner dem med de eksisterende sessionsdata. Hvis der allerede findes en matchende post, får pakken lov til at passere gennem brandvæggen. Hvis der ikke findes noget match, pakken skal derefter gennemgå specifik politikkontrol. På det tidspunkt, hvis pakken opfylder politikkravene, antager brandvæggen, at den er til en ny forbindelse og gemmer sessionsdataene i de relevante tabeller. Det tillader derefter pakken at passere. Hvis pakken ikke opfylder politikkravene, afvises pakken.

processen fungerer lidt anderledes for UDP og lignende protokoller. I modsætning til TCP er UDP en forbindelsesløs protokol, så brandvæggen kan ikke stole på de typer statsflag, der er forbundet med TCP. I stedet skal den bruge kontekstoplysninger, såsom IP-adresser og portnumre, sammen med andre typer data. I virkeligheden tager brandvæggen en pseudo-stateful tilgang til at tilnærme, hvad den kan opnå med TCP.

i en brandvæg, der bruger stateful inspektion, kan netværksadministratoren indstille parametrene til at imødekomme specifikke behov. En administrator kan f.eks. aktivere logning, blokere bestemte typer IP-trafik eller begrænse antallet af forbindelser til eller fra en enkelt computer.

i et typisk netværk lukkes porte, medmindre en indgående pakke anmoder om forbindelse til en bestemt port, og kun den port åbnes. Denne praksis forhindrer portscanning, en velkendt hackingsteknik.

Leave a Reply