udvidelig godkendelsesprotokol (EAP)

Hvad er udvidelig godkendelsesprotokol?

den udvidelige godkendelsesprotokol (EAP) er en protokol til trådløse netværk, der udvider godkendelsesmetoderne, der bruges af punkt-til-punkt-protokollen (PPP), en protokol, der ofte bruges, når du tilslutter en computer til internettet. EAP bruges på krypterede netværk til at give en sikker måde at sende identificerende oplysninger til at levere netværksgodkendelse. Det understøtter forskellige godkendelsesmetoder, herunder som tokenkort, smartkort, certifikater, engangsadgangskoder og offentlig nøglekryptering.

EAP-metoder beskytter en bestemt portal, så kun brugere med en godkendelsesnøgle eller adgangskode kan få netværksadgang. Disse metoder begrænser antallet af brugere og hjælper med at forhindre overbelastning af netværket, hvilket gør netværk hurtigere og mere sikre. Organisationer kan bruge EAP-metoder til at tilpasse sig specifikke privatlivsbehov og virksomhedsretningslinjer.

udvidelighed er et nøgleegenskab i EAP-rammen. Nogle hovedfunktioner i protokollen inkluderer følgende:

- det giver de rammer, inden for hvilke de forskellige godkendelsesmetoder fungerer.

- det tilpasser sig fremtidige sikkerhedsbehov.

- det kan holdes enkelt, hvis det er det, der ønskes.

Hvordan virker EAP?

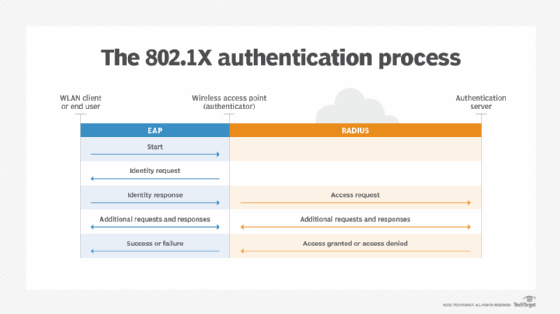

EAP bruger 802.1-standarden som godkendelsesmekanisme over et lokalt netværk eller et trådløst LAN. Der er tre primære komponenter af 802.1-godkendelse:

- brugerens trådløse enhed;

- det trådløse adgangspunkt (AP) eller autentificering; og

- godkendelsesdatabasen eller godkendelsesserveren.

organisationen eller brugeren skal vælge, hvilken type EAP der skal bruges, baseret på deres krav. EAP overfører godkendelsesoplysninger mellem bruger-og autentificeringsdatabasen eller-serveren.

EAP-processen fungerer som følger:

- en bruger anmoder om forbindelse til et trådløst netværk via en AP-en station, der transmitterer og modtager data, undertiden kendt som en transceiver.

- AP anmoder om identifikationsdata fra brugeren og overfører disse data til en godkendelsesserver.

- godkendelsesserveren beder AP om bevis for gyldigheden af identifikationsoplysningerne.

- AP opnår verifikation fra brugeren og sender den tilbage til godkendelsesserveren.

- brugeren er tilsluttet netværket som ønsket.

afhængigt af den anvendte type EAP kan processen variere. Nedenfor er en oversigt over de mest almindelige EAP-metoder.

Tunnelede EAP-metoder

der er op mod 40 EAP-metoder, herunder flere almindeligt anvendte, der ofte kaldes indre metoder eller tunnelede EAP-metoder. Disse omfatter følgende.

EAP-TLS (Transport Layer Security)

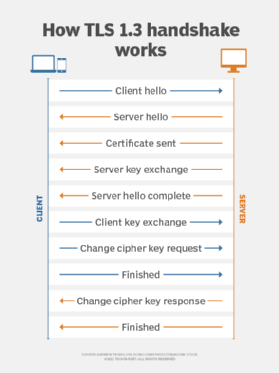

EAP-TLS giver certifikatbaseret, gensidig godkendelse af netværket og klienten. Både klienten og serveren skal have certifikater for at udføre denne godkendelse. EAP-TLS genererer tilfældigt sessionsbaserede, brugerbaserede kablede tilsvarende Privatlivstaster. Disse nøgler sikrer kommunikation mellem AP og klienten.

en ulempe ved EAP-TLS er serveren og klientsiden begge skal styre certifikaterne. Dette kan være en udfordring for organisationer med et omfattende arbejdsprogram.

EAP-TTLS (Tunneled TLS)

ligesom EAP-TLS tilbyder EAP-TTLS en udvidet sikkerhedsmetode med certifikatbaseret gensidig godkendelse. I stedet for både klienten og serveren, der kræver et certifikat, er det kun serversiden, der gør det. EAP-TTLS gør det muligt at genbruge gamle brugergodkendelsesdatabaser sikkert, f.eks.

LEAP (letvægts EAP)

Cisco oprettede denne proprietære EAP-autentificeringstype til gensidig klient-og servergodkendelse på sine systemer. LEAP-serveren sender klienten en tilfældig udfordring, og klienten returnerer en hashet adgangskode. Når den er godkendt, beder klienten serveren om en adgangskode, og en nøgleudveksling følger.

PEAP (beskyttet EAP)

PEAP blev oprettet som en mere sikker version af LEAP. Ligesom EAP-TTLS godkender PEAP klienter ved hjælp af certifikater på serversiden. Det skaber en TLS tunnel fra serveren til klienten, så klienten kan godkendes gennem den krypterede tunnel. I modsætning til EAP-TTLS, med PEAP, skal klienten bruge en anden EAP-type.

EAP-FAST (fleksibel godkendelse via sikker Tunneling)

Cisco oprettede EAP-FAST for at erstatte LEAP. EAP-FAST bruger en tunnel til at give gensidig godkendelse som PEAP og EAP-TTLS. EAP-FAST har ikke serveren autentificere sig selv med et digitalt certifikat. I stedet bruger den en beskyttet adgangsoplysninger, der opretter en engangsforsyningsudveksling med en delt hemmelighed eller PAC-nøgle. PAC-tasten håndterer godkendelsen.

EAP-SIM (Subscriber Identity Module)

denne godkendelsestype er baseret på det globale system til mobilkommunikation (GSM) SIM-kort, der bruges i mobiltelefoner. Sessionsnøgle til at kryptere dataene. Denne godkendelsesmetode kræver, at klienten indtaster en bekræftelseskode for at aktivere kommunikation med SIM-kortet. EAP-SIM 802.1 gange anmodninger går gennem en operatørs roamingport til en GSM-godkendelsesserver. Det bruges til at godkende enheder, der strejfer mellem kommercielle 802.11 hotspots og GSM-netværk.

EAP-MD5 (Message Digest 5)

EAP-MD5 tilbyder et basisniveau af support og anbefales ikke, når du implementerer en VLAN. Det er lettere for trusselaktører at bestemme brugerens eller klientens adgangskode med denne metode. Det giver også kun envejsgodkendelse snarere end gensidig godkendelse, og der er ingen måde at udvikle per-session VP-nøgler eller tilbyde en kontinuerlig rotation og distribution af VP-nøgler. Den manuelle vedligeholdelse af taster kan give udfordringer.

afhentning

sikkerhed er et kritisk aspekt af offentlig netværksarkitektur. Dette er vigtigere end nogensinde i betragtning af, hvor hurtigt telekommunikationsteknologi ændrer sig, og udviklingen af 5G. sikkerhedsfunktioner i 5G inkluderer indbygget support af EAP. Godkendelse i 5G-netværk er adgangsagnostisk, så de samme metoder bruges til 3.generations partnerskabsprojekt og ikke-3gpp-adgangsnetværk.

Find ud af, hvordan 3GPP-specifikationen blev oprettet til 5G-sikkerhed.

Leave a Reply