Beispiel für DNS-Doctoring auf ASA-Konfiguration

Einführung

Dieses Dokument zeigt, wie DNS-Doctoring auf der Adaptive Security Appliance (ASA) verwendet wird, um die eingebetteten IP-Adressen in DNS-Antworten (Domain Name System) zu ändern, damit Clients eine Verbindung zur richtigen IP-Adresse von Servern herstellen können.

Voraussetzungen

Anforderungen

DNS Doctoring erfordert die Konfiguration von Network Address Translation (NAT) auf der ASA sowie die Aktivierung der DNS-Inspektion.

Verwendete Komponenten

Die Informationen in diesem Dokument basieren auf der Adaptive Security Appliance.

Die Informationen in diesem Dokument wurden aus den Geräten in einer bestimmten Laborumgebung erstellt. Alle in diesem Dokument verwendeten Geräte begannen mit einer gelöschten (Standard-) Konfiguration. Wenn Ihr Netzwerk aktiv ist, stellen Sie sicher, dass Sie die potenziellen Auswirkungen eines Befehls verstehen.

Konventionen

Weitere Informationen zu Dokumentkonventionen finden Sie unter Konventionen für technische Tipps von Cisco.

DNS Doctoring Beispiele

DNS Server auf der Innenseite von ASA

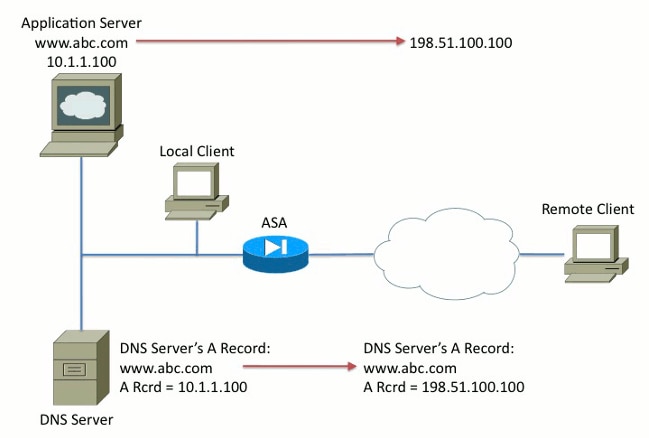

Abbildung 1

nat (inside,outside) source static 10.1.1.100 198.51.100.100 dns!policy-map global_policy class inspection_default inspect dns

In Abbildung 1 wird der DNS-Server vom lokalen Administrator gesteuert. Der DNS-Server sollte eine private IP-Adresse ausgeben, bei der es sich um die tatsächliche IP-Adresse handelt, die dem Anwendungsserver zugewiesen wurde. Dadurch kann sich der lokale Client direkt mit dem Anwendungsserver verbinden.

Leider kann der Remote-Client mit der privaten Adresse nicht auf den Anwendungsserver zugreifen. Infolgedessen wird DNS Doctoring auf der ASA konfiguriert, um die eingebettete IP-Adresse innerhalb des DNS-Antwortpakets zu ändern. Dies stellt sicher, dass, wenn der Remote-Client eine DNS-Anforderung für www.abc.com , die Antwort, die sie erhalten, ist für die übersetzte Adresse des Anwendungsservers. Ohne das DNS-Schlüsselwort in der NAT-Anweisung versucht der Remoteclient, eine Verbindung zu 10.1.1.100 herzustellen, was nicht funktioniert, da diese Adresse nicht im Internet geroutet werden kann.

DNS-Server an der Außenseite der ASA

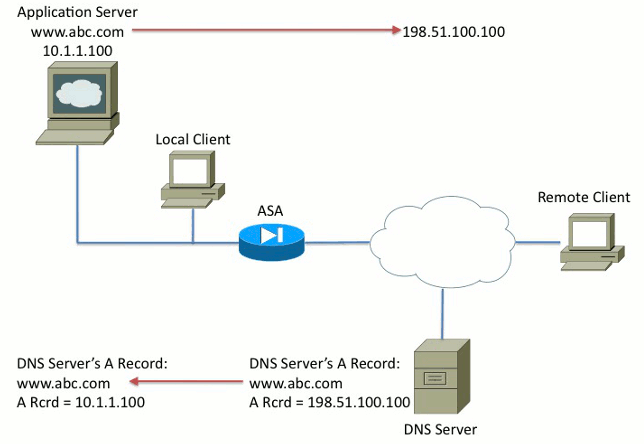

Abbildung 2

nat (inside,outside) source static 10.1.1.100 198.51.100.100 dns!policy-map global_policy class inspection_default inspect dns

In Abbildung 2 wird der DNS-Server vom ISP oder einem ähnlichen Dienstanbieter gesteuert. Der DNS-Server sollte die öffentliche IP-Adresse, dh die übersetzte IP-Adresse des Anwendungsservers, ausgeben. Dadurch können alle Internetnutzer über das Internet auf den Anwendungsserver zugreifen.

Leider kann der lokale Client nicht mit der öffentlichen Adresse auf den Anwendungsserver zugreifen. Infolgedessen wird DNS Doctoring auf der ASA konfiguriert, um die eingebettete IP-Adresse innerhalb des DNS-Antwortpakets zu ändern. Dies stellt sicher, dass, wenn der lokale Client eine DNS-Anforderung für www.abc.com , die empfangene Antwort ist die reale Adresse des Anwendungsservers. Ohne das DNS-Schlüsselwort in der NAT-Anweisung versucht der lokale Client, eine Verbindung zu 198.51.100.100 herzustellen. Dies funktioniert nicht, da dieses Paket an die ASA gesendet wird, die das Paket löscht.

VPN NAT und DNS Doctoring

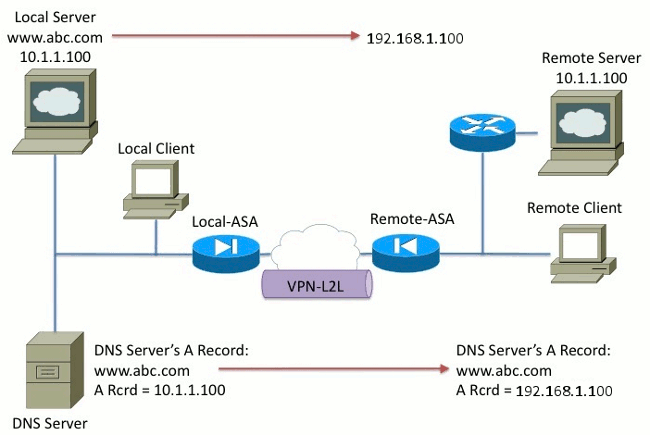

Abbildung 3

Stellen Sie sich eine Situation vor, in der sich Netzwerke überschneiden. In diesem Zustand befindet sich die Adresse 10.1.1.100 sowohl auf der Remote-Seite als auch auf der lokalen Seite. Daher müssen Sie NAT auf dem lokalen Server ausführen, damit der Remote-Client weiterhin mit der IP-Adresse 192.1.1.100 darauf zugreifen kann. Damit dies ordnungsgemäß funktioniert, ist DNS-Doctoring erforderlich.

DNS Doctoring kann in dieser Funktion nicht durchgeführt werden. Das DNS-Schlüsselwort kann nur am Ende einer Objekt-NAT oder Quell-NAT hinzugefügt werden. Das Standard-NAT unterstützt das DNS-Schlüsselwort nicht. Es gibt zwei mögliche Konfigurationen und beide schlagen fehl.

Fehlgeschlagene Konfiguration 1: Wenn Sie das Endergebnis konfigurieren, wird 10.1.1.1 in 192.1.1.1 übersetzt, nicht nur für den Remote-Client, sondern für alle im Internet. Da 192.1.1.1 nicht über das Internet geroutet werden kann, kann niemand im Internet auf den lokalen Server zugreifen.

nat (inside,outside) source static 10.1.1.100 192.168.1.100 dnsnat (inside,outside) source static 10.1.1.100 192.168.1.100 destination REMOTE_CLIENT REMOTE_CLIENT

Fehlgeschlagene Konfiguration 2: Wenn Sie die DNS-Doctoring-NAT-Zeile nach der erforderlichen zweimal NAT-Zeile konfigurieren, führt dies zu einer Situation, in der die DNS-Doctoring nie funktioniert. Infolgedessen versucht der Remote-Client auf www.abc.com mit der IP-Adresse 10.1.1.100, was nicht funktioniert.

Leave a Reply