Cyber Warfare

Was ist Cyber Warfare?

Cyberkrieg wird normalerweise als Cyberangriff oder eine Reihe von Angriffen definiert, die auf ein Land abzielen. Es hat das Potenzial, die staatliche und zivile Infrastruktur zu zerstören und kritische Systeme zu stören, was zu Staatsschäden und sogar zum Verlust von Menschenleben führen kann.

Unter Cybersicherheitsexperten gibt es jedoch eine Debatte darüber, welche Art von Aktivität Cyberkrieg darstellt. Das US-Verteidigungsministerium erkennt die Bedrohung der nationalen Sicherheit durch die böswillige Nutzung des Internets an, liefert jedoch keine klarere Definition von Cyberkrieg. Einige betrachten Cyberkrieg als einen Cyberangriff, der zum Tod führen kann.

Cyberkrieg beinhaltet typischerweise, dass ein Nationalstaat Cyberangriffe auf einen anderen ausführt, aber in einigen Fällen werden die Angriffe von terroristischen Organisationen oder nichtstaatlichen Akteuren durchgeführt, die das Ziel einer feindlichen Nation fördern wollen. Es gibt mehrere Beispiele für angebliche Cyber-Kriegsführung in der jüngeren Geschichte, aber es gibt keine universelle, formale Definition dafür, wie ein Cyberangriff einen Kriegsakt darstellen kann.

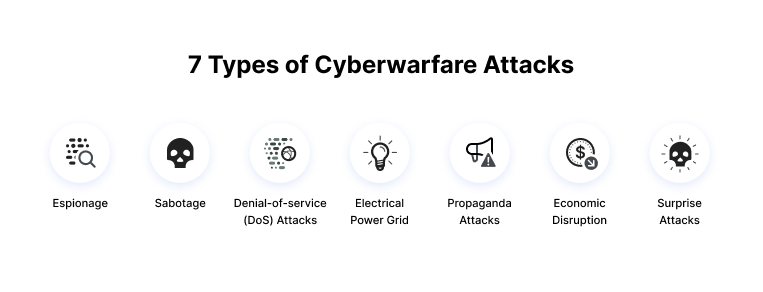

7 Arten von Cyber-Kriegsangriffen

Hier sind einige der wichtigsten Arten von Cyber-Kriegsangriffen.

Spionage

Bezieht sich auf die Überwachung anderer Länder, um Geheimnisse zu stehlen. In der Cyber-Kriegsführung kann dies die Verwendung von Botnetzen oder Spear-Phishing-Angriffen beinhalten, um sensible Computersysteme zu kompromittieren, bevor sensible Informationen exfiltriert werden.

Sabotage

Regierungsorganisationen müssen sensible Informationen und die Risiken ermitteln, wenn sie kompromittiert werden. Feindliche Regierungen oder Terroristen können Informationen stehlen, zerstören oder Insider-Bedrohungen wie unzufriedene oder nachlässige Mitarbeiter oder Regierungsangestellte mit Zugehörigkeit zum angreifenden Land nutzen.

DOS-Angriffe (Denial-of-Service)

DoS-Angriffe verhindern, dass legitime Benutzer auf eine Website zugreifen, indem Sie sie mit gefälschten Anforderungen überfluten und die Website zwingen, diese Anforderungen zu verarbeiten. Diese Art von Angriff kann verwendet werden, um kritische Vorgänge und Systeme zu stören und den Zugriff von Zivilisten, Militär- und Sicherheitspersonal oder Forschungseinrichtungen auf sensible Websites zu blockieren.

Stromnetz

Ein Angriff auf das Stromnetz ermöglicht es Angreifern, kritische Systeme zu deaktivieren, die Infrastruktur zu stören und möglicherweise Körperverletzungen zu verursachen. Angriffe auf das Stromnetz können auch die Kommunikation stören und Dienste wie Textnachrichten und Kommunikation unbrauchbar machen.

Propagandaangriffe

Versuche, die Gedanken und Gedanken von Menschen zu kontrollieren, die in einem Zielland leben oder für ein Zielland kämpfen. Propaganda kann verwendet werden, um peinliche Wahrheiten aufzudecken, Lügen zu verbreiten, damit die Menschen das Vertrauen in ihr Land verlieren oder sich auf die Seite ihrer Feinde stellen.

Wirtschaftliche Störung

Die meisten modernen Wirtschaftssysteme arbeiten mit Computern. Angreifer können auf Computernetzwerke von Wirtschaftseinrichtungen wie Aktienmärkten, Zahlungssystemen und Banken abzielen, um Geld zu stehlen oder Menschen den Zugang zu den benötigten Geldern zu verwehren.

Überraschungsangriffe

Dies sind die Cyber-Äquivalente von Angriffen wie Pearl Harbor und 9/11. Es geht darum, einen massiven Angriff auszuführen, den der Feind nicht erwartet, sodass der Angreifer seine Verteidigung schwächen kann. Dies kann getan werden, um den Boden für einen physischen Angriff im Rahmen der hybriden Kriegsführung vorzubereiten.

Beispiele für Cyberkriegsoperationen

Hier sind einige gut publizierte Beispiele für Cyberkriegsoperationen in letzter Zeit.

Stuxnet-Virus

Stuxnet war ein Wurm, der das iranische Atomprogramm angriff. Es gehört zu den raffiniertesten Cyberangriffen der Geschichte. Die Malware verbreitete sich über infizierte Universal Serial Bus-Geräte und zielte auf Datenerfassungs- und Überwachungssteuerungssysteme ab. Den meisten Berichten zufolge hat der Angriff die Fähigkeit des Iran, Atomwaffen herzustellen, ernsthaft beschädigt.

Sony Pictures Hack

Ein Angriff auf Sony Pictures folgte der Veröffentlichung des Films “The Interview”, der eine negative Darstellung von Kim Jong Un präsentierte. Der Angriff wird Hackern der nordkoreanischen Regierung zugeschrieben. Das FBI fand Ähnlichkeiten mit früheren Malware-Angriffen von Nordkoreanern, einschließlich Code, Verschlüsselungsalgorithmen und Datenlöschmechanismen.

Bronzesoldat

Im Jahr 2007 verlegte Estland eine mit der Sowjetunion verbundene Statue, den Bronzesoldaten, aus dem Zentrum seiner Hauptstadt Tallinn auf einen Soldatenfriedhof in der Nähe der Stadt. Estland erlitt in den folgenden Monaten eine Reihe bedeutender Cyberangriffe. Estnische Regierungswebsites, Medien und Banken wurden bei massiven Denial-of-Service-Angriffen (DoS) mit Datenverkehr überlastet und folglich offline geschaltet.

Fancy Bear

CrowdStrike behauptet, dass die russisch organisierte Cybercrime-Gruppe Fancy Bear zwischen 2014 und 2016 ukrainische Raketentruppen und Artillerie ins Visier genommen habe. Die Malware wurde über eine infizierte Android-Anwendung verbreitet, die von der D-30 Howitzer Artillery Unit zur Verwaltung von Zieldaten verwendet wurde.

Ukrainische Offiziere machten breiten Gebrauch von der App, die die X-Agent Spyware enthielt. Dies gilt als sehr erfolgreicher Angriff, bei dem über 80% der ukrainischen D-30-Haubitzen zerstört wurden.

Feinde von Katar

Elliott Broidy, ein amerikanischer republikanischer Spendensammler, verklagte die Regierung von Katar im Jahr 2018 und beschuldigte sie, seine E-Mails gestohlen und geleakt zu haben, um ihn zu diskreditieren. Die Katarer sahen ihn angeblich als Hindernis, um ihr Ansehen in Washington zu verbessern.

Laut der Klage soll der Bruder des katarischen Emirs zusammen mit anderen in der katarischen Führung eine Cyberkriegskampagne inszeniert haben. 1.200 Menschen wurden von denselben Angreifern angegriffen, von denen viele als “Feinde Katars” bekannt sind, darunter hochrangige Beamte aus Ägypten, Saudi-Arabien, den Vereinigten Arabischen Emiraten und Bahrain.

Wie man Cyberkrieg bekämpft

Der rechtliche Status dieses neuen Feldes ist noch unklar, da es kein internationales Recht gibt, das den Einsatz von Cyberwaffen regelt. Dies bedeutet jedoch nicht, dass Cyber Warfare nicht gesetzlich geregelt ist.

Das Cooperative Cyber Defense Center of Excellence (CCDCoE) hat das Tallinn Manual veröffentlicht, ein Lehrbuch, das sich mit seltenen, aber schwerwiegenden Cyberbedrohungen befasst. In diesem Handbuch wird erläutert, wann Cyberangriffe gegen internationales Recht verstoßen und wie Länder auf solche Verstöße reagieren können.

Durchführung von Risikobewertungen mit Cyber Wargames

Der beste Weg, um die Bereitschaft einer Nation für Cyber Warfare zu bewerten, ist die Durchführung einer realen Übung oder Simulation, die auch als Cyber Wargame bezeichnet wird.

Ein Kriegsspiel kann testen, wie Regierungen und private Organisationen auf ein Cyberkriegsszenario reagieren, Verteidigungslücken aufdecken und die Zusammenarbeit zwischen Entitäten verbessern. Am wichtigsten ist, dass ein Kriegsspiel den Verteidigern helfen kann, schnell zu handeln, um kritische Infrastrukturen zu schützen und Leben zu retten.

Cyber Wargames können Städten, Staaten oder Ländern helfen, die Bereitschaft für Cyber Warfare zu verbessern, indem sie:

- Testen verschiedener Situationen – z. B. Erkennen von Angriffen in frühen Stadien oder Mindern von Risiken, nachdem kritische Infrastrukturen bereits kompromittiert wurden.

- Testen ungewöhnlicher Szenarien – Angriffe werden niemals “nach Vorschrift” durchgeführt. Durch die Einrichtung eines roten Teams, das als Angreifer fungiert und versucht, kreative Wege zu finden, um ein Zielsystem zu durchbrechen, können die Verteidiger lernen, echte Bedrohungen abzuschwächen.

- Arbeitsteilung und Kooperationsmechanismen – Cyberkrieg erfordert die Zusammenarbeit vieler Personen aus verschiedenen Organisationen und Regierungseinheiten. Ein Cyber-Wargame kann diese Menschen zusammenbringen, die sich vielleicht nicht kennen, und ihnen helfen, zu entscheiden, wie sie im Krisenfall zusammenarbeiten sollen.

- Verbesserung der Politik – Regierungen können Richtlinien zur Cyberkriegsführung festlegen, müssen diese jedoch in der Praxis testen. Ein Cyber-Kriegsspiel kann die Wirksamkeit von Richtlinien testen und die Möglichkeit bieten, sie zu verbessern.

Die Bedeutung der Cyber-Verteidigung

Unter dem Druck der Cyber-Kriegsführung haben Regierungen vieler Länder operative nationale Sicherheitsrichtlinien zum Schutz ihrer Informationsinfrastruktur erlassen. Diese Richtlinien verwenden in der Regel einen mehrschichtigen Verteidigungsansatz, der Folgendes umfasst:

- Sicherung des Cyber-Ökosystems

- Sensibilisierung für Cybersicherheit

- Förderung offener Standards zur Bekämpfung von Cyberbedrohungen

- Implementierung eines nationalen Cybersicherheitsrahmens

- Zusammenarbeit mit privaten Organisationen zur Verbesserung ihrer Cybersicherheitsfähigkeiten

Sicherung des Privatsektors

Ein strategischer Faktor im Cyberkrieg ist die Widerstandsfähigkeit lokaler Unternehmen gegen Cyberangriffe. Unternehmen müssen ihre Sicherheitsmaßnahmen verschärfen, um die Vorteile eines Angriffs auf einen Nationalstaat zu verringern. Im Folgenden finden Sie eine Reihe von Maßnahmen zur Gewährleistung der Cybersicherheit von Unternehmen, die die nationale Sicherheit fördern können:

- Hindernisse für die Verletzung des Netzwerks schaffen

- Verwenden Sie Web Application Firewalls (WAF), um böswilligen Datenverkehr schnell zu erkennen, zu untersuchen und zu blockieren

- Reagieren Sie schnell auf eine Verletzung und stellen Sie den Geschäftsbetrieb wieder her

- Erleichterung der Zusammenarbeit zwischen dem öffentlichen und dem privaten Sektor

- Verwenden Sie lokale Hacker als Ressource zum Schutz vor 4116>

Imperva Cyber Warfare Protection

Imperva kann Unternehmen dabei unterstützen, sich durch die Implementierung einer umfassenden Cybersicherheitslösung vor Cyberwarfare zu schützen, einschließlich Anwendungs- und Datensicherheit.

Imperva Application Security

Imperva bietet umfassenden Schutz für Anwendungen, APIs und Microservices:

Web Application Firewall – Verhindern Sie Angriffe mit einer erstklassigen Analyse des Webverkehrs zu Ihren Anwendungen.

Runtime Application Self-Protection (RASP) – Echtzeit-Angriffserkennung und -prävention von Ihrer Application Runtime Environment geht, wohin Ihre Anwendungen gehen. Stoppen Sie externe Angriffe und Injections und reduzieren Sie Ihren Vulnerability Backlog.

API-Sicherheit – Der automatisierte API-Schutz stellt sicher, dass Ihre API-Endpunkte bei der Veröffentlichung geschützt sind, und schützt Ihre Anwendungen vor Ausnutzung.

Advanced Bot Protection – Verhindern Sie Angriffe auf Geschäftslogik von allen Zugriffspunkten aus – Websites, mobile Apps und APIs. Gewinnen Sie nahtlose Transparenz und Kontrolle über den Bot-Verkehr, um Online-Betrug durch Kontoübernahme oder Scraping zu wettbewerbsfähigen Preisen zu stoppen.

DDoS-Schutz – Blockieren Sie den Angriffsverkehr am Edge, um die Geschäftskontinuität mit garantierter Verfügbarkeit und ohne Leistungseinbußen sicherzustellen. Sichern Sie Ihre lokalen oder cloudbasierten Assets – unabhängig davon, ob Sie in AWS, Microsoft Azure oder Google Public Cloud gehostet werden.

Angriffsanalytik – Sorgt für vollständige Transparenz mit maschinellem Lernen und Domänenexpertise über den gesamten Anwendungssicherheitsstapel, um Muster im Rauschen aufzudecken und Anwendungsangriffe zu erkennen, sodass Sie Angriffskampagnen isolieren und verhindern können.

Clientseitiger Schutz – Gewinnen Sie Transparenz und Kontrolle über JavaScript-Code von Drittanbietern, um das Risiko von Lieferkettenbetrug zu verringern, Datenverletzungen und clientseitige Angriffe zu verhindern.

Imperva Data Security

Imperva schützt alle Cloud-basierten Datenspeicher, um Compliance zu gewährleisten und die Agilität und Kostenvorteile zu erhalten, die Sie aus Ihren Cloud–Investitionen ziehen

Cloud Data Security – Vereinfachen Sie die Sicherung Ihrer Cloud-Datenbanken, um mit DevOps Schritt zu halten. Die Lösung von Imperva ermöglicht Benutzern von Cloud-Managed Services, schnell Transparenz und Kontrolle über Cloud-Daten zu erlangen.

Datenbanksicherheit – Imperva bietet Analysen, Schutz und Reaktion auf Ihre Datenbestände, vor Ort und in der Cloud – und bietet Ihnen die Risikotransparenz, um Datenverletzungen und Compliance–Vorfälle zu verhindern. Integrieren Sie sich in jede Datenbank, um sofortige Transparenz zu erhalten, universelle Richtlinien zu implementieren und die Amortisationszeit zu verkürzen.

Datenrisikoanalyse – Automatisieren Sie die Erkennung von nicht konformem, riskantem oder bösartigem Datenzugriffsverhalten in allen Ihren Datenbanken unternehmensweit, um die Behebung zu beschleunigen.

Leave a Reply