Datenintegrität: Was es bedeutet und wie man es bewahrt

Im heutigen Informationszeitalter ist es absolut wichtig, Richtlinien durchzusetzen, die die Qualität der gesammelten Daten schützen, da mehr Informationen gespeichert und analysiert werden als je zuvor.

Der erste Schritt zum Schutz Ihrer Daten besteht darin, die Grundlagen der Datenintegrität zu erlernen.

Was ist Datenintegrität?

Wie in unserem Cybersecurity-Glossar erläutert, bezieht sich Datenintegrität auf Informationen, die nicht von einer unbefugten Person verändert oder modifiziert wurden. Der Begriff wird verwendet, um sich auf die Informationsqualität in einer Datenbank, einem Data Warehouse oder anderen Online-Standorten zu beziehen.

Durch die Verwendung von Standardprotokollen und Richtlinien wird die Datenintegrität typischerweise während des Entwurfs- und Erstellungsprozesses eines Datenrepositoriums auferlegt. Es wird durch die Verwendung verschiedener Methoden und Validierungsprotokolle zur Fehlerprüfung erhalten.

Die Datenintegrität wird anhand ihrer Authentizität, Vollständigkeit und Transparenz bewertet. Darüber hinaus muss für die Integrität von Daten sichergestellt werden, dass Unternehmen die geltenden Vorschriften einhalten und Sicherheitslücken identifizieren. Dieser Status wird durch die Durchsetzung einer Reihe von Protokollen, Anweisungen und Kriterien erreicht. Grundsätzlich wird die Datenintegrität durch die Gestaltung eines Frameworks aufrechterhalten, in dem Daten nicht manipuliert oder manipuliert werden können.

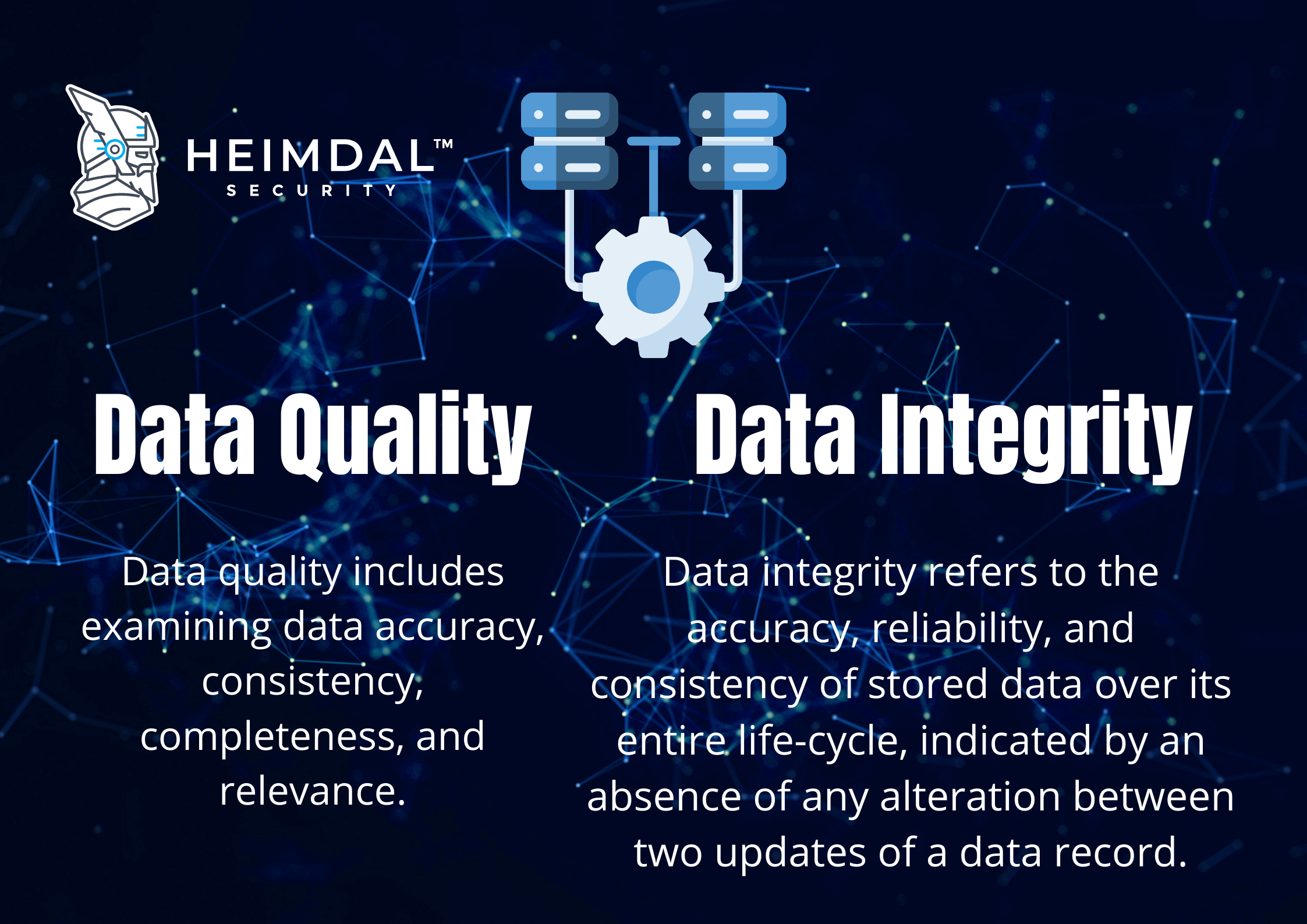

Datenintegrität vs. Datenqualität

Daten können die wichtigste Ressource für ein Unternehmen sein – aber nur, wenn es sich um Daten handelt, auf die Sie sich tatsächlich verlassen können.

Ungenaue Erkenntnisse, voreingenommene Beobachtungen und schlecht beratene Vorschläge können das Ergebnis unzuverlässiger Daten sein.

Wie bereits erwähnt, ist die Datenintegrität ein grundlegendes Merkmal der Informationssicherheit und bezieht sich auf die Qualität und Haltbarkeit von Daten, die in einer Datenbank, einem Rechenzentrum usw. enthalten sind. Das Konzept der Datenintegrität kann verwendet werden, um einen Zustand, eine Prozedur oder ein Merkmal zu definieren, und wird manchmal synonym mit “Datenqualität” verwendet.

“Datenintegrität” und “Datenqualität” sind jedoch zwei verschiedene Begriffe.

Um fundierte Entscheidungen zu treffen, muss jedes Unternehmen, das die Qualität, Konsistenz und Gültigkeit seiner Daten verbessern möchte, den Unterschied zwischen Datenintegrität und Datenqualität verstehen.

Datenqualität

Die Zuverlässigkeit von Daten bezieht sich auf die Datenqualität. Die Qualität der Daten ist Bestandteil der Integrität der Daten. Damit Daten als qualitativ angesehen werden können, müssen sie gekennzeichnet sein durch:

- Genauigkeit: Daten müssen für die beabsichtigte Verwendung ausreichend genau sein und sollten, obwohl sie viele Anwendungen haben können, nur einmal gesammelt werden.

- Gültigkeit: Daten müssen in Übereinstimmung mit den geltenden Bedingungen gesammelt und verwendet werden, einschließlich der ordnungsgemäßen Anwendung der Gesetze oder Standards. Dieser Aspekt wird die Konsistenz aufrechterhalten und bewerten, was gemessen werden soll, über Zeiten hinweg und zwischen verbundenen Gruppen.

- Zuverlässigkeit: Daten müssen stabile und transparente Prozesse aufweisen, wenn sie über Sammelstellen und im Laufe der Zeit erfasst werden.

- Aktualität: Daten müssen so schnell wie möglich nach einer bestimmten Aktivität gesammelt und innerhalb einer angemessenen Zeitspanne für ihre geplante Verwendung zugänglich sein. Um Anforderungen zu unterstützen und Service- oder Managemententscheidungen nicht zu beeinflussen, müssen Daten einfach und schnell zugänglich sein.

- Relevanz: In einer Datenbank müssen Daten kontinuierlich relevant sein.

- Vollständigkeit: Die Datenanforderungen sollten auf der Grundlage des Informationsbedarfs der Organisation und der mit diesen Anforderungen verbundenen Datenverarbeitungsverfahren spezifisch festgelegt werden.

Die Datenqualität sollte alle oben genannten Bedingungen erfüllen – andernfalls würde der Aspekt der Datenqualität fehlen.

Dennoch bedeutet der bloße Umgang mit Datenqualität nicht, dass sie für ein Unternehmen wertvoll wären. Sie könnten beispielsweise eine zuverlässige und relevante Datenbank mit Benutzerkontaktdetails führen, aber wenn Ihnen möglicherweise ausreichende unterstützende Informationen fehlen, die Ihnen den Hintergrund für bestimmte Kunden und deren Interaktion mit Ihrem Unternehmen liefern, ist diese Registrierung möglicherweise nicht so hilfreich.

Hier beginnt die Datenintegrität eine Rolle zu spielen.

Datenintegrität

Obwohl sich die Datenqualität darauf bezieht, ob die Informationen korrekt und vertrauenswürdig sind, geht die Datenintegrität über die Datenqualität hinaus. Die Integrität der Daten muss sicherstellen, dass die Daten vollständig, zuverlässig, klar und relevant sind.

Datenintegrität macht die Daten für den Betreiber wirklich wertvoll. Ein Teil davon ist die Datenqualität, aber dies ist nicht die einzige Komponente.

Datenintegrität basiert auf vier zentralen Prinzipien:

- Integration: Unabhängig von der primären Quelle müssen Daten mühelos in Legacy-Strukturen, Datenbanksysteme oder Cloud-Rechenzentren zusammengeführt werden, um zeitnahe Einblicke zu erhalten.

- Qualität: Um für die Entscheidungsfindung wertvoll zu sein, müssen Daten vollständig, relevant, genau, zeitnah und zuverlässig sein.

- Location Intelligence sorgt für die Identifikation standortbezogener Daten durch Organisationen und erhöht die Datentransparenz durch bessere Präzision und Kontinuität.

- Anreicherung: Indem Sie Ihre internen Daten mit Informationen aus mehreren Quellen ergänzen, erhalten sie mehr Bedeutung, Tiefe und Bedeutung. Durch die Einbeziehung verschiedener Informationen wie Unternehmens-, Kunden- oder Standortdaten erhalten Sie einen vollständigeren und genaueren Überblick über die Ergebnisse Ihrer Organisation.

Daten sind ein unschätzbares Geschäftsgut, und für Unternehmen, die datengesteuerte Entscheidungen treffen möchten, sind sowohl Datengenauigkeit als auch Datenintegrität von entscheidender Bedeutung. Die Qualität der Daten ist ein starker erster Schritt, aber die Datenintegrität erhöht den Grad der Relevanz und Intelligenz innerhalb eines Unternehmens und führt schließlich zu besseren Strategien.

Man muss zuerst Datenqualitätsprobleme beheben, um erfolgreich in Richtung Datenintegrität gehen zu können. Unternehmen, die systematisch versuchen, die Herausforderungen der Datenqualität und Datenintegrität anzugehen, werden sicherlich eine höhere Leistung erzielen.

Arten der Datenintegrität

Physische Integrität

Wenn wir über die physische Integrität von Daten sprechen, beziehen wir uns auf den Schutz der Vollständigkeit und Genauigkeit dieser Daten, während sie gespeichert und wiederhergestellt werden. Bei Naturkatastrophen, Stromausfällen oder Cyberangriffen ist die physische Integrität gefährdet. Darüber hinaus können menschliches Versagen, Speichererosion und eine ganze Reihe von Problemen es unmöglich machen, genaue Daten zu erhalten.

Logische Integrität

Wenn Daten verwaltet und verarbeitet werden, besteht die Möglichkeit, dass sie beschädigt werden – böswillig oder versehentlich. Die Wahrung der Integrität von Daten trägt dazu bei, dass die Informationen während ihrer gesamten Lebensdauer unverändert und unverändert bleiben. Beispielsweise, Ein Benutzer kann versehentlich eine Telefonnummer in einen Datumsbereich einfügen. Sollte die Datenbank die Datenintegrität aufrechterhalten, würde dies verhindern, dass diese Fehler auftreten.

Die Aufrechterhaltung der Datenintegrität sollte beim Erstellen von Datenbanken Priorität haben. Aus diesem Grund wird eine ordnungsgemäße Datenbank, wann immer dies möglich ist, die Datenintegrität erzwingen.

In Bezug auf Datenbanken gibt es vier Kategorien logischer Integrität:

#1. Entitätsintegrität

Die Entitätsintegrität stellt sicher, dass jede Zeile in einer Tabelle eindeutig ist (zwei Zeilen können niemals identisch sein). Ein Primärschlüsselwert kann festgelegt werden, um dies zu erreichen. Im Primärschlüsselfeld befindet sich ein eindeutiger Bezeichner, und zwei Zeilen haben nicht denselben eindeutigen Bezeichner.

#2. Referenzielle Integrität

Referenzielle Integrität ist Beziehungen zugeordnet, was darauf hindeutet, dass wir garantieren müssen, dass der Fremdschlüsselwert jederzeit mit dem Primärschlüsselwert übereinstimmt, wenn zwei oder mehr Tabellen eine Beziehung haben. Es ist zu vermeiden, auf ein Szenario zu stoßen, in dem ein Fremdschlüsselwert in der Primärtabelle keinen übereinstimmenden Primärschlüsselwert hat, da dies dazu führt, dass der Datensatz verwaist.

Referenzielle Integrität verbietet Benutzern das Anhängen von Datensätzen an eine verknüpfte Tabelle, wenn die Primärtabelle keinen zugeordneten Datensatz hat, das Ändern von Werten, die zu verwaisten Datensätzen in einer verknüpften Tabelle in der Primärtabelle führen, oder das Löschen von Datensätzen aus einer Primärtabelle, wenn ähnliche Datensätze übereinstimmen.

#3. Domänenintegrität

Die Integrität der Domäne beinhaltet die Authentizität von Einträgen für eine bestimmte Spalte. Der allererste Schritt zur Wahrung der Domänenintegrität ist die Auswahl des geeigneten Datentyps für eine Spalte. Zusätzliche Maßnahmen können das Erstellen relevanter Einschränkungen und Regeln zum Bestimmen des Datenformats und/oder das Begrenzen der Anzahl potenzieller Werte umfassen.

#4. Benutzerdefinierte Integrität

Benutzerdefinierte Integrität ermöglicht es dem Benutzer, Regeln anzuwenden, die nicht durch eine der anderen drei Formen der Datenintegrität der Datenbank geschützt sind.

Bedrohungen der Datenintegrität

- Sicherheitsfehler sind ein häufiges Risiko für die Datenintegrität, mit dem viele Unternehmen konfrontiert sind. Da die Auswirkungen von Datenschwachstellen sehr kritisch sind, müssen Unternehmen auch zusätzliche Sicherheitsmaßnahmen ergreifen. Zum Beispiel investierte Equifax in Identitätsschutzpakete für seine Kunden nach ihrer berüchtigten Datenverletzung.

- Nichtkonformität der Vorschriften. Ein weiteres typisches Datenintegritätsrisiko ist die Nichteinhaltung von Datenvorschriften. Organisationen, die sich nicht an bestimmte Gesetze wie die DSGVO halten, werden mit erheblichen Geldbußen belegt. In bestimmten Fällen können sie zusätzlich zu diesen hohen Zahlungen auch strafrechtlich verfolgt werden.

- Unzuverlässige Daten – verringern die Wettbewerbsfähigkeit und Leistung eines Unternehmens. Es bezieht sich auf Rekordredundanzen, unvollständige Daten und nicht identifizierbare Datenquellen, die Organisationen daran hindern, genaue Bewertungen durchzuführen, was zu zusätzlichen Betriebskosten führt.

- Menschliches Versagen (Eingabe falscher Daten, Duplizieren von Daten, versehentliches Löschen usw.) ist auch eine der häufigsten Bedrohungen für die Datenintegrität.

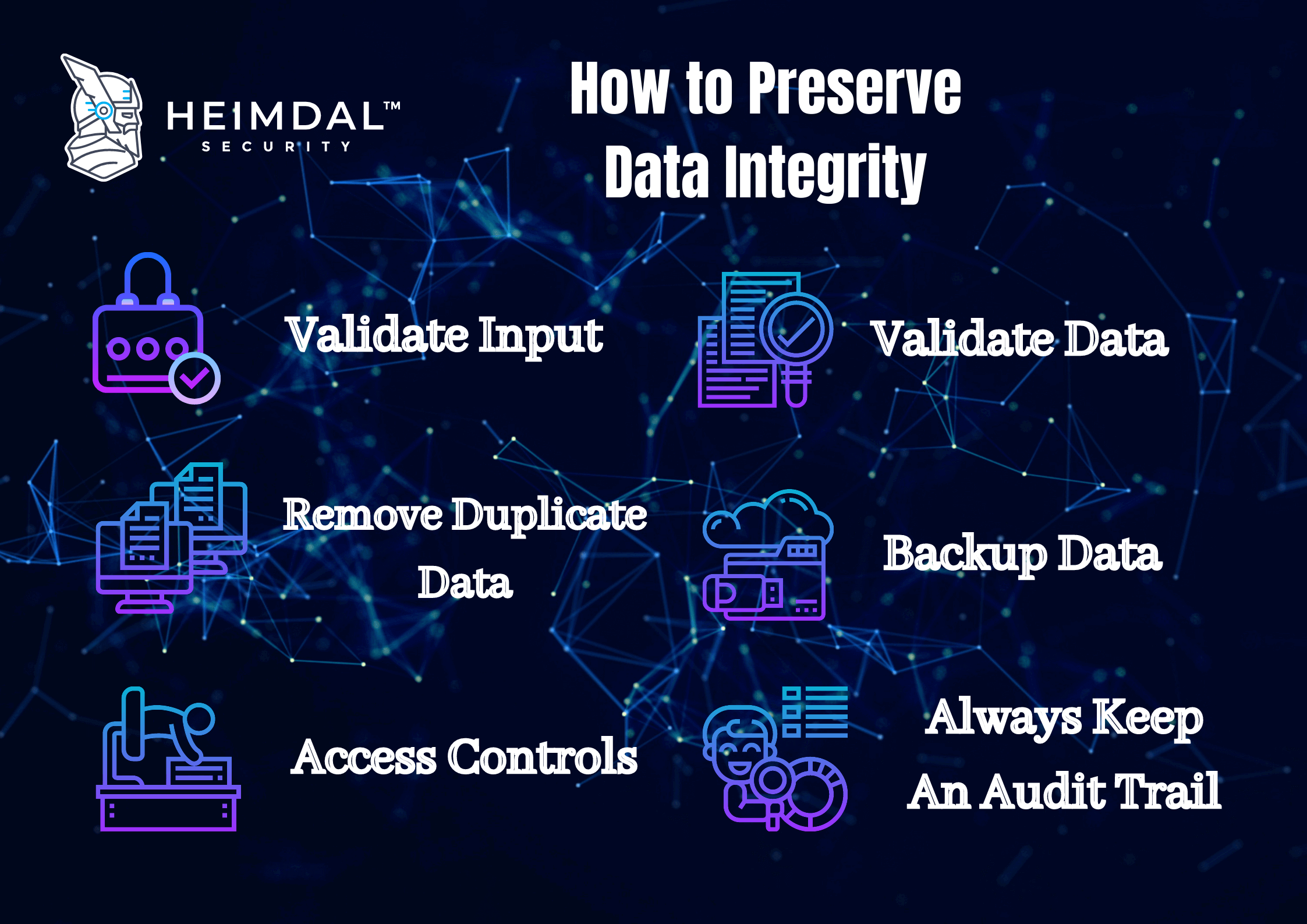

So bewahren Sie Ihre Datenintegrität

Da die Gefahr der Datenintegrität für Organisationen und Informationssysteme so schädlich geworden ist, muss eine Reihe taktischer Schritte zur Minimierung dieser Risiken eingeführt werden. Da es jedoch unmöglich wäre, alle Risiken mit einem Schlag zu beseitigen, empfehlen wir die Verwendung einer Mischung verschiedener Strategien und Tools.

Nachfolgend finden Sie die 10 wichtigsten Maßnahmen, die die Bedrohungen für die Datenintegrität verringern.

#1. Schulung Ihrer Mitarbeiter und Förderung einer Integritätskultur

Die Unterstützung eines integren Umfelds mindert in vielerlei Hinsicht das Risiko der Datenintegrität. Es hilft, indem es Mitarbeiter ermutigt, ehrlich über ihre eigenen Jobs sowie über die Bemühungen ihrer Kollegen zu sein. Mitarbeiter in einer auf Datenintegrität basierenden Community sind häufig anfälliger für die Offenlegung von Fällen, in denen Personen unverantwortlich handeln oder ihre Aufgaben nicht in Übereinstimmung mit Datenintegritätsrichtlinien erfüllen.

#2. Einführung von Maßnahmen zur Qualitätssicherung

Qualitätskontrollmechanismen erfordern Einzelpersonen und Verfahren, um zu überprüfen, ob Mitarbeiter mit Daten in Übereinstimmung, mit Vertraulichkeit und in Übereinstimmung mit Datenverwaltungsrichtlinien arbeiten.

#3. Ein Audit-Trail

Ein Audit-Trail ist eine besonders leistungsfähige Methode, um die Gefahr des Verlusts der Datenintegrität zu minimieren. In den verschiedenen Phasen ihres Lebenszyklus sind Audit-Trails unerlässlich, um zu verstehen, was mit Daten passiert ist, nämlich woher sie stammen und wie sie transformiert und verwendet wurden.

#4. Mapping-Prozesse für Ihre Daten

Organisationen haben eine bessere Kontrolle über ihre Assets, indem sie sie mappen – vorzugsweise bevor Daten verwendet werden. Diese Karten sind für die Umsetzung wirksamer Sicherheits- und Durchsetzungsmaßnahmen unerlässlich.

#5. Sicherheitslücken entfernen

Um Bedrohungen der Datenintegrität im Zusammenhang mit der Sicherung von Daten zu mindern, müssen Sicherheitslücken entfernt werden. Dieser Ansatz zur Risikominderung umfasst die Identifizierung bekannter Sicherheitslücken und die Durchsetzung von Maßnahmen zu deren Beseitigung, beispielsweise durch die rechtzeitige Installation von Sicherheitspatches.

Wenn automatisierte Updates aktiviert sind, können unsere Kunden, die Heimdal ™ Patch & Asset Management verwenden, sicher sein, dass sie jederzeit sicher und konform sind. Jeden Monat installieren fast 50% unserer Benutzer ihre Sicherheitspatches innerhalb von 3 Tagen nach der Veröffentlichung, während der Rest dazu neigt, den Patch-Prozess nach ihrem eigenen Zeitplan anzuhalten.

#6. Einen Datensicherungsprozess haben

Wir empfehlen einen Datensicherungs- und Wiederherstellungsplan, der im Falle eines Geräteausfalls, eines Programmfehlers oder einer Datenlöschung implementiert werden soll. Mit einer Sicherung kann die Wiederherstellung und Wiederherstellung fehlender Datendateien reibungsloser erfolgen, wodurch die Datenintegrität wiederhergestellter Datensätze erhalten bleibt.

#7. Verschlüsselung Ihrer Daten

Verschlüsselung ist die leistungsfähigste Methode, um die Sicherheit Ihrer Dateien zu gewährleisten. Auf diese Weise, selbst wenn Ihre Daten verletzt wird, wäre es für böswillige Akteure unzugänglich geworden.

#8. Implementierung der Multifaktor-Authentifizierung

In einer Zeit, in der ein einfacher Passwortschutz nicht mehr ausreicht, sind wir ständig Passwortbedrohungen wie Credential Stuffing-Angriffen oder Keyloggern ausgesetzt. Daher ist neben der Implementierung einer starken Kennwortrichtlinie zur Vermeidung häufiger Kennwortsicherheitsfehler die Multifaktor-Authentifizierung für die heutige Unternehmenssicherheit von entscheidender Bedeutung.

#9. Durchsetzung des Prinzips der geringsten Rechte und privilegierten Zugriffsverwaltung

Die Konten, auf die Eindringlinge am meisten zugreifen möchten, sind privilegierte Konten. Viele IT-Experten verstehen die Gefahren, die mit der Kompromittierung und dem Missbrauch privilegierter Konten verbunden sind, nicht vollständig, was sie (und damit die Organisationen, in denen sie arbeiten) anfälliger für Angriffe macht.

Aufgrund des uneingeschränkten Zugriffs, den sie bieten, stehen privilegierte Konten im Mittelpunkt böswilliger Hacker, und leider haben viele Unternehmen den Angreifern die Arbeit erleichtert, indem sie den meisten Mitarbeitern lokale Administratorrechte gewährt haben. Um mehr über diese Bedrohung zu erfahren, empfehle ich Ihnen, auch den Artikel zu lesen, in dem mein Kollege erklärt hat, was das Prinzip der geringsten Berechtigung ist.

Heimdal™ Privileged Access Management macht die Verwaltung von Administratorrechten überflüssig und sorgt für Skalierbarkeit, Datenschutzkonformität und mehr. In Kombination mit Heimdal™ Next-Gen Endpoint Antivirus oder Heimdal™ Threat Prevention ist es das einzige PAM-Tool auf dem Markt, das automatisch Administratorrechte entfernt, sobald Bedrohungen auf einem Computer erkannt werden.

#10. Proaktives Jagen, Erkennen und Blockieren bekannter und unbekannter Bedrohungen

Cyber Threat Hunting sollte von Organisationen durchgeführt werden, die mit der wachsenden Anzahl potenzieller Bedrohungen konfrontiert sind. Darüber hinaus sollten Unternehmen die geeigneten Erkennungs- und Reaktionsmechanismen auswählen, um auf neue Bedrohungen zu reagieren. Hier kommt EPDR ins Spiel.

EPDR (Endpoint Prevention, Detection, and Response) ist eine der neuesten Entwicklungen in der Cybersicherheit und eine der besten Sicherheitsmethoden, auf die Sie sich für proaktive Echtzeitsicherheit verlassen können. Das EPDR-Angebot von Heimdal bietet maschinell lernbasierte Sicherheit, HIPS / HIDS und IOAs / IOCs, Integration mit verschiedenen Tools, automatisches Patching von Sicherheitslücken und Verwaltung von Administratorrechten, um Ihr Unternehmen aus verschiedenen Blickwinkeln zu schützen und Ihre Datenintegrität aufrechtzuerhalten.

Fazit

Unbestreitbar agieren wir in einer datengetriebenen Welt, in der Daten der Eckpfeiler der heutigen Wirtschaft und des Geschäftsumfelds sind. Organisationen sind ständig auf Daten in Bezug auf ihre Operationen, Kunden, Finanzaktivitäten usw. angewiesen. Dieser wachsende Trend wurde durch das exponentielle Wachstum der Technologie angeführt. Da das Datenvolumen, das wir erhalten und verwenden, jedoch unglaublich schnell gestiegen ist, wird die Integrität von Daten nicht allzu häufig berücksichtigt.

Organisationen müssen sicherstellen, dass ihre Datenintegritätsrichtlinien im gesamten Unternehmen ordnungsgemäß implementiert, verstanden und akzeptiert werden. Da Daten zu einer unschätzbaren organisatorischen Ressource geworden sind, muss es Ihre Priorität sein, ihre Integrität sicherzustellen. Je besser Sie Ihre Datenintegrität bewahren, desto mehr wirkt sich dies letztendlich positiv auf Ihr Unternehmen aus.

Leave a Reply