Extensible Authentication Protocol (EAP)

Was ist das Extensible Authentication Protocol?

Das Extensible Authentication Protocol (EAP) ist ein Protokoll für drahtlose Netzwerke, das die Authentifizierungsmethoden erweitert, die vom Point-to-Point-Protokoll (PPP) verwendet werden, einem Protokoll, das häufig beim Verbinden eines Computers mit dem Internet verwendet wird. EAP wird in verschlüsselten Netzwerken verwendet, um eine sichere Möglichkeit zum Senden von Identifizierungsinformationen zur Netzwerkauthentifizierung bereitzustellen. Es unterstützt verschiedene Authentifizierungsmethoden, darunter Token-Karten, Smartcards, Zertifikate, Einmalpasswörter und Public-Key-Verschlüsselung.

EAP-Methoden schützen ein bestimmtes Portal, sodass nur Benutzer mit einem Authentifizierungsschlüssel oder Kennwort auf das Netzwerk zugreifen können. Diese Methoden begrenzen die Anzahl der Benutzer und verhindern Netzwerküberlastungen, wodurch Netzwerke schneller und sicherer werden. Organisationen können EAP-Methoden verwenden, um sich an spezifische Datenschutzanforderungen und Unternehmensrichtlinien anzupassen.

Erweiterbarkeit ist ein Schlüsselmerkmal des EAP-Frameworks. Einige Hauptmerkmale des Protokolls umfassen Folgendes:

- Es bietet den Rahmen, in dem die verschiedenen Authentifizierungsmethoden funktionieren.

- Es passt sich an zukünftige Sicherheitsbedürfnisse an.

- Es kann einfach gehalten werden, wenn es das ist, was man will.

Wie funktioniert EAP?

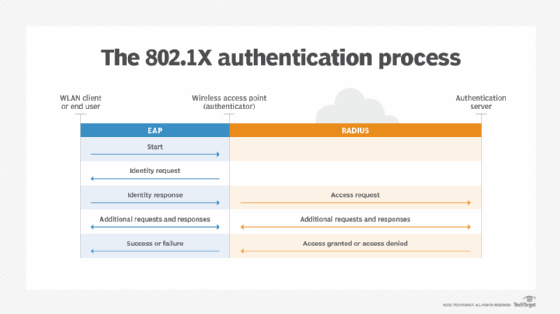

EAP verwendet den 802.1x-Standard als Authentifizierungsmechanismus über ein lokales Netzwerk oder ein drahtloses LAN (WLAN). Es gibt drei Hauptkomponenten der 802.1X-Authentifizierung:

- das drahtlose Gerät des Benutzers;

- der drahtlose Zugangspunkt (AP) oder Authentifikator; und

- die Authentifizierungsdatenbank oder den Authentifizierungsserver.

Die Organisation oder der Benutzer muss basierend auf ihren Anforderungen auswählen, welche Art von EAP verwendet werden soll. EAP überträgt Authentifizierungsinformationen zwischen dem Benutzer und der Authentifizierungsdatenbank oder dem Authentifizierungsserver.

Der EAP-Prozess funktioniert wie folgt:

- Ein Benutzer fordert die Verbindung zu einem drahtlosen Netzwerk über einen AP an – eine Station, die Daten sendet und empfängt, manchmal auch als Transceiver bezeichnet.

- Der AP fordert Identifikationsdaten vom Benutzer an und überträgt diese Daten an einen Authentifizierungsserver.

- Der Authentifizierungsserver fordert den AP zum Nachweis der Gültigkeit der Identifikationsinformationen auf.

- Der AP erhält die Bestätigung vom Benutzer und sendet sie an den Authentifizierungsserver zurück.

- Der Benutzer ist wie gewünscht mit dem Netzwerk verbunden.

Je nach verwendetem EAP-Typ kann der Prozess variieren. Nachfolgend finden Sie eine Übersicht der gängigsten EAP-Methoden.

Getunnelte EAP-Methoden

Es gibt mehr als 40 EAP-Methoden, darunter mehrere häufig verwendete, die häufig als innere Methoden oder getunnelte EAP-Methoden bezeichnet werden. Dazu gehören die folgenden.

EAP-TLS (Transport Layer Security)

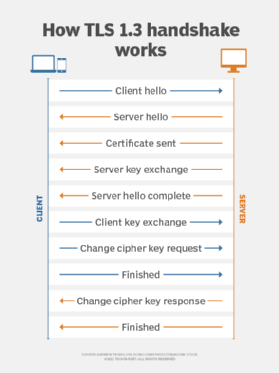

EAP-TLS bietet eine zertifikatsbasierte, gegenseitige Authentifizierung des Netzwerks und des Clients. Sowohl der Client als auch der Server müssen über Zertifikate verfügen, um diese Authentifizierung durchzuführen. EAP-TLS generiert zufällig sitzungsbasierte, benutzerbasierte WEP-Schlüssel (Wired Equivalent Privacy). Diese Schlüssel sichern die Kommunikation zwischen dem AP und dem WLAN-Client.

Ein Nachteil von EAP-TLS ist, dass die Server- und Clientseite die Zertifikate verwalten müssen. Dies kann für Organisationen mit einem umfangreichen WLAN eine Herausforderung sein.

EAP-TTLS (Tunneled TLS)

Wie EAP-TLS bietet EAP-TTLS eine erweiterte Sicherheitsmethode mit zertifikatsbasierter gegenseitiger Authentifizierung. Anstatt dass sowohl der Client als auch der Server ein Zertifikat benötigen, ist dies jedoch nur auf der Serverseite der Fall. Mit EAP-TTLS können WLANs ältere Benutzerauthentifizierungsdatenbanken wie Active Directory sicher wiederverwenden.

LEAP (Lightweight EAP)

Cisco hat diesen proprietären EAP-Authentifizierungstyp für die gegenseitige Client- und Serverauthentifizierung in seinen WLANs entwickelt. Der LEAP-Server sendet dem Client eine zufällige Herausforderung, und der Client gibt ein gehashtes Kennwort zurück. Nach der Authentifizierung fragt der Client den Server nach einem Kennwort, und es folgt ein Schlüsselaustausch.

PEAP (Geschütztes EAP)

PEAP wurde als sicherere Version von LEAP erstellt. Wie EAP-TTLS authentifiziert PEAP Clients mit serverseitigen Zertifikaten. Es wird ein TLS-Tunnel vom Server zum Client erstellt, damit der Client über diesen verschlüsselten Tunnel authentifiziert werden kann. Im Gegensatz zu EAP-TTLS muss der Client bei PEAP einen anderen EAP-Typ verwenden.

EAP-FAST (Flexible Authentifizierung über Secure Tunneling)

Cisco hat EAP-FAST erstellt, um LEAP zu ersetzen. EAP-FAST verwendet einen Tunnel zur gegenseitigen Authentifizierung wie PEAP und EAP-TTLS. Bei EAP-FAST muss sich der Server nicht mit einem digitalen Zertifikat authentifizieren. Stattdessen werden geschützte Zugriffsberechtigungsnachweise verwendet, die einen einmaligen Bereitstellungsaustausch mit einem gemeinsam genutzten geheimen oder PAC-Schlüssel erstellen. Der PAC-Schlüssel übernimmt die Authentifizierung.

EAP-SIM (Subscriber Identity Module)

Dieser Authentifizierungstyp basiert auf der in Mobiltelefonen verwendeten GSM-SIM-Karte (Global System for Mobile Communication). Es verwendet einen WEP-Schlüssel pro Sitzung, um die Daten zu verschlüsseln. Bei dieser Authentifizierungsmethode muss der Client einen Bestätigungscode eingeben, um die Kommunikation mit der SIM-Karte zu ermöglichen. EAP-SIM 802.1X-Anfragen gehen über das Roaming-Gateway eines Mobilfunkanbieters zu einem GSM-Authentifizierungsserver. Es wird verwendet, um Geräte zu authentifizieren, die sich zwischen kommerziellen 802.11-Hotspots und GSM-Netzen bewegen.

EAP-MD5 (Message Digest 5)

EAP-MD5 bietet eine Basisunterstützung und wird bei der Implementierung eines WLANs nicht empfohlen. Für Bedrohungsakteure ist es einfacher, das Kennwort des Benutzers oder Clients mit dieser Methode zu ermitteln. Es bietet auch nur eine Einwegauthentifizierung anstelle einer gegenseitigen Authentifizierung, und es gibt keine Möglichkeit, WEP-Schlüssel pro Sitzung zu entwickeln oder eine kontinuierliche Rotation und Verteilung von WEP-Schlüsseln anzubieten. Die manuelle Pflege der WEP-Schlüssel kann Herausforderungen mit sich bringen.

The takeaway

Sicherheit ist ein kritischer Aspekt der öffentlichen Netzwerkarchitektur. Dies ist angesichts des schnellen Wandels der Telekommunikationstechnologie und der Entwicklung von 5G wichtiger denn je. Zu den Sicherheitsfunktionen in 5G gehört die native Unterstützung von EAP. Die Authentifizierung in 5G-Netzen ist zugangsunabhängig, daher werden die gleichen Methoden für Partnerschaftsprojekte der 3. Generation und Nicht-3GPP-Zugangsnetze verwendet.

Erfahren Sie, wie die 3GPP-Spezifikation für die 5G-Sicherheit erstellt wurde.

Leave a Reply