Kryptographie

Was ist Kryptographie?

Kryptographie ist eine Methode zum Schutz von Informationen und Kommunikation durch die Verwendung von Codes, so dass nur diejenigen, für die die Informationen bestimmt sind, sie lesen und verarbeiten können.

In der Informatik bezieht sich Kryptographie auf sichere Informations- und Kommunikationstechniken, die aus mathematischen Konzepten und einer Reihe von regelbasierten Berechnungen, sogenannten Algorithmen, abgeleitet sind, um Nachrichten auf schwer zu entschlüsselnde Weise umzuwandeln. Diese deterministischen Algorithmen werden für die Generierung kryptografischer Schlüssel, die digitale Signatur, die Überprüfung zum Schutz des Datenschutzes, das Surfen im Internet und vertrauliche Kommunikation wie Kreditkartentransaktionen und E-Mails verwendet.

Kryptografietechniken

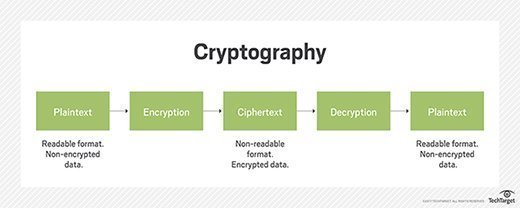

Die Kryptographie ist eng mit den Disziplinen Kryptologie und Kryptoanalyse verwandt. Es umfasst Techniken wie Mikropunkte, das Zusammenführen von Wörtern mit Bildern und andere Möglichkeiten, Informationen beim Speichern oder Übertragen zu verbergen. In der heutigen computerzentrierten Welt wird Kryptographie jedoch meistens mit dem Verschlüsseln von Klartext (gewöhnlicher Text, manchmal auch als Klartext bezeichnet) in Chiffretext (ein als Verschlüsselung bezeichneter Prozess) und dann wieder zurück (als Entschlüsselung bezeichnet) in Verbindung gebracht. Personen, die dieses Feld praktizieren, sind als Kryptographen bekannt.

Die moderne Kryptographie verfolgt folgende vier Ziele:

- Vertraulichkeit. Die Informationen können von niemandem verstanden werden, für den sie unbeabsichtigt waren.

- Integrität.Die Informationen können während der Speicherung oder des Transports zwischen Sender und beabsichtigtem Empfänger nicht geändert werden, ohne dass die Änderung erkannt wird.

- Nicht-Zurückweisung. Der Ersteller / Absender der Informationen kann zu einem späteren Zeitpunkt seine Absichten bei der Erstellung oder Übermittlung der Informationen nicht leugnen.

- Authentifizierung. Absender und Empfänger können sich gegenseitig die Identität und Herkunft/Ziel der Informationen bestätigen.

Verfahren und Protokolle, die einige oder alle der oben genannten Kriterien erfüllen, werden als Kryptosysteme bezeichnet. Kryptosysteme beziehen sich oft nur auf mathematische Verfahren und Computerprogramme; Sie umfassen jedoch auch die Regulierung des menschlichen Verhaltens, z. B. die Auswahl schwer zu erratender Passwörter, das Abmelden nicht verwendeter Systeme und das Nichtdiskutieren sensibler Verfahren mit Außenstehenden.

Kryptografische Algorithmen

Kryptosysteme verwenden eine Reihe von Verfahren, die als kryptografische Algorithmen oder Chiffren bekannt sind, um Nachrichten zu verschlüsseln und zu entschlüsseln, um die Kommunikation zwischen Computersystemen, Geräten und Anwendungen zu sichern.

Eine Cipher Suite verwendet einen Algorithmus für die Verschlüsselung, einen anderen Algorithmus für die Nachrichtenauthentifizierung und einen anderen für den Schlüsselaustausch. Dieser Prozess, eingebettet in Protokolle und geschrieben in Software, die auf Betriebssystemen (OSes) und vernetzten Computersystemen ausgeführt wird, beinhaltet:

- Generierung öffentlicher und privater Schlüssel für die Datenverschlüsselung / -entschlüsselung

- digitale Signatur und Verifizierung für die Nachrichtenauthentifizierung

- Schlüsselaustausch

Arten der Kryptographie

Verschlüsselungsalgorithmen mit einem oder symmetrischen Schlüsseln erstellen eine feste Länge von Bits, die als Blockchiffre bezeichnet wird, mit einem geheimen Schlüssel, den der Ersteller / die Erstellerin sender verwendet, um Daten zu verschlüsseln (Verschlüsselung) und der Empfänger verwendet, um es zu entschlüsseln. Ein Beispiel für symmetrische Schlüsselkryptographie ist der Advanced Encryption Standard (AES). AES ist eine Spezifikation, die im November 2001 vom National Institute of Standards and Technology (NIST) als Federal Information Processing Standard (FIPS 197) zum Schutz sensibler Informationen festgelegt wurde. Der Standard ist von der US-Regierung vorgeschrieben und im privaten Sektor weit verbreitet.

Im Juni 2003 wurde AES von der US-Regierung für Verschlusssachen zugelassen. Es handelt sich um eine lizenzfreie Spezifikation, die weltweit in Software und Hardware implementiert ist. AES ist der Nachfolger des Data Encryption Standard (DES) und DES3. Es verwendet längere Schlüssellängen – 128-Bit, 192-Bit, 256-Bit -, um Brute-Force- und andere Angriffe zu verhindern.

Public-Key- oder Asymmetric-Key-Verschlüsselungsalgorithmen verwenden ein Schlüsselpaar, einen öffentlichen Schlüssel, der dem Ersteller / Absender zum Verschlüsseln von Nachrichten zugeordnet ist, und einen privaten Schlüssel, den nur der Absender kennt (es sei denn, er wird offengelegt oder er beschließt, ihn freizugeben), um diese Informationen zu entschlüsseln.

Beispiele für Public-Key-Kryptographie sind:

- RSA, im Internet weit verbreitet

- Digitaler Signaturalgorithmus mit elliptischer Kurve (ECDSA), verwendet von Bitcoin

- Digitaler Signaturalgorithmus (DSA), angenommen als Bundesinformationsverarbeitungsstandard für digitale Signaturen von NIST in FIPS 186-4

- Diffie-Hellman-Schlüsselaustausch

Um die Datenintegrität in der Kryptographie zu erhalten, werden Hash-Funktionen, die eine deterministische Ausgabe von einem Eingabewert zurückgeben, verwendet, um Daten einer festen Datengröße zuzuordnen. Zu den kryptografischen Hash-Funktionen gehören SHA-1 (Secure Hash Algorithm 1), SHA-2 und SHA-3.

Kryptographie betrifft

Angreifer können Kryptographie umgehen, sich in Computer hacken, die für die Datenverschlüsselung und -entschlüsselung verantwortlich sind, und schwache Implementierungen wie die Verwendung von Standardschlüsseln ausnutzen. Kryptographie erschwert es Angreifern jedoch, auf Nachrichten und Daten zuzugreifen, die durch Verschlüsselungsalgorithmen geschützt sind.

Wachsende Besorgnis über die Verarbeitungsleistung von Quantencomputern, um aktuelle Kryptographie-Verschlüsselungsstandards zu brechen, veranlasste NIST, 2016 einen Aufruf zur Einreichung von Beiträgen unter der mathematischen und wissenschaftlichen Gemeinschaft für neue Kryptographie-Standards mit öffentlichem Schlüssel zu veröffentlichen.

Im Gegensatz zu heutigen Computersystemen verwendet das Quantencomputing Quantenbits (Qubits), die sowohl 0s als auch 1s darstellen können und daher zwei Berechnungen gleichzeitig durchführen. Während ein großer Quantencomputer in den nächsten zehn Jahren möglicherweise nicht gebaut wird, erfordert die bestehende Infrastruktur laut NIST die Standardisierung öffentlich bekannter und verstandener Algorithmen, die einen sicheren Ansatz bieten. Einsendeschluss war im November 2017, die Analyse der Vorschläge wird voraussichtlich drei bis fünf Jahre dauern.

Geschichte der Kryptographie

Das Wort “Kryptographie” leitet sich vom griechischen Kryptos ab und bedeutet versteckt.

Das Präfix “crypt-” bedeutet “versteckt” oder “Tresor”, und das Suffix “-graphy” steht für “Schreiben”.”

Der Ursprung der Kryptographie wird normalerweise von etwa 2000 v.Chr. mit der ägyptischen Praxis der Hieroglyphen datiert. Diese bestanden aus komplexen Piktogrammen, deren volle Bedeutung nur wenigen bekannt war.

Die erste bekannte Verwendung einer modernen Chiffre erfolgte durch Julius Cäsar (100 v. Chr. bis 44 v. Chr.), der seinen Boten bei der Kommunikation mit seinen Gouverneuren und Offizieren nicht vertraute. Aus diesem Grund schuf er ein System, in dem jedes Zeichen in seinen Nachrichten durch ein Zeichen drei Positionen davor im römischen Alphabet ersetzt wurde.

In jüngster Zeit hat sich die Kryptographie zu einem Schlachtfeld einiger der weltbesten Mathematiker und Informatiker entwickelt. Die Fähigkeit, sensible Informationen sicher zu speichern und zu übertragen, hat sich als kritischer Erfolgsfaktor in Politik und Wirtschaft erwiesen.

Da Regierungen nicht wollen, dass bestimmte Entitäten innerhalb und außerhalb ihrer Länder Zugang zu Möglichkeiten haben, versteckte Informationen zu empfangen und zu senden, die eine Bedrohung für nationale Interessen darstellen könnten, unterliegt die Kryptographie in vielen Ländern verschiedenen Einschränkungen, die von Einschränkungen der Verwendung und des Exports von Software bis hin zur öffentlichen Verbreitung mathematischer Konzepte reichen, die zur Entwicklung von Kryptosystemen verwendet werden könnten.

Das Internet hat jedoch die Verbreitung leistungsfähiger Programme und, was noch wichtiger ist, der zugrunde liegenden Techniken der Kryptographie ermöglicht, so dass heute viele der fortschrittlichsten Kryptosysteme und Ideen gemeinfrei sind.

Leave a Reply