Netzwerkverwaltungsprotokolle verstehen

Netzwerkverwaltungsprotokolle: Ein Leitfaden zum Verständnis

Das Verständnis von Netzwerkverwaltungsprotokollen kann eine schwierige Aufgabe sein.

Es ist leicht, den Fachbegriff, die verschiedenen Verfahren, die verschiedenen Arten der Formatierung der Daten, die verschiedenen Optionen usw. zu übersehen.

Um diese Aufgabe zu erleichtern, empfehlen wir Ihnen, dieser einfachen Anleitung zu folgen.

Netzwerkverwaltungsprotokolle sind Netzwerkprotokolle

Die Netzwerkverwaltungsprotokolle arbeiten im Bereich der Netzwerke und sind daher Netzwerkprotokolle.

Nun ist es wichtig, sie von den Netzwerkprotokollen zu unterscheiden, die die Übertragung von Daten zwischen zwei Geräten ermöglichen, wie TCP, UDP, SMTP, CSMA / CD usw.

In einem Netzwerk existieren sowohl Datenübertragungsprotokolle als auch Verwaltungsprotokolle nebeneinander, wobei Ressourcen wie CPU und Linkbandbreite gemeinsam genutzt werden.

Es ist daher interessant zu bedenken, dass Netzwerkverwaltungsprotokolle auch die Gesamtleistung der Plattform beeinflussen.

Machen Sie sich über den Ansatz des Protokolls im Klaren

Es ist leicht zu verstehen, dass je komplexer und heterogener die Plattform ist, desto schwieriger wird es, sie zu verwalten.

Die Netzwerkadministration hat sich dieser Komplexität aus drei Blickwinkeln gestellt:

- Fehler: In diesem Bereich besteht die Idee darin, Verfahren zur Erkennung von Fehlern und ein Schema zu deren Meldung zu haben.

- Leistung: hier geht es darum, Daten über das Verhalten der Plattform zu erhalten, die es uns ermöglichen, Rückschlüsse auf deren Leistung zu ziehen.

- Aktionen: Viele Verwaltungsprotokolle bieten die Möglichkeit, Aktionen für verwaltete Elemente auszuführen.

Wenn wir versuchen, ein Protokoll zu verstehen, ist es wichtig, einen Moment innezuhalten und darüber nachzudenken, welchen Winkel das Protokoll vorschlägt oder mit welchem Winkel wir es verwenden möchten.

Netzwerkverwaltungsprotokolle und ihre Architektur

Alle Verwaltungsprotokolle schlagen eine Architektur und Verfahren vor, um Verwaltungsinformationen aus den verwalteten Elementen zu extrahieren, zu sammeln, zu übertragen, zu speichern und zu melden.

Es ist wichtig, die Architektur und die Verfahren zu verstehen, wenn es darum geht, ein Managementprotokoll zu verstehen, und unerlässlich, wenn eine Lösung implementiert wird, die auf diesem Protokoll basiert.

Netzwerkverwaltungsprotokolle und die Organisation von Daten

Ein weiterer grundlegender Punkt ist die Art und Weise, wie die Netzwerkverwaltungsprotokolle die Verwaltungsdaten formatieren und verwalten.

Die Grundlage ist, wie sie die zu verwaltenden Elemente definieren und identifizieren. Es ist immer interessant zu erwähnen: Welches Element kann ich mit diesem Protokoll verwalten? Nur Hardware oder deckt es beispielsweise auch Anwendungen ab?

Dann geht es darum zu definieren, welche Informationen ich aus den verwalteten Elementen extrahieren kann und welche Aktionen ich ausführen kann, falls ich welche ausführen kann.

In welchem Format werden die Daten verarbeitet? Und wie es gespeichert wird, wenn es gespeichert wird.

Welche Möglichkeiten habe ich schließlich, auf diese Informationen zuzugreifen?

Im Rest dieses Artikels werden wir nun drei der beliebtesten Verwaltungsprotokolle überprüfen und versuchen, uns auf die oben genannten Punkte zu konzentrieren: Fokus, Architektur und Datenorganisation.

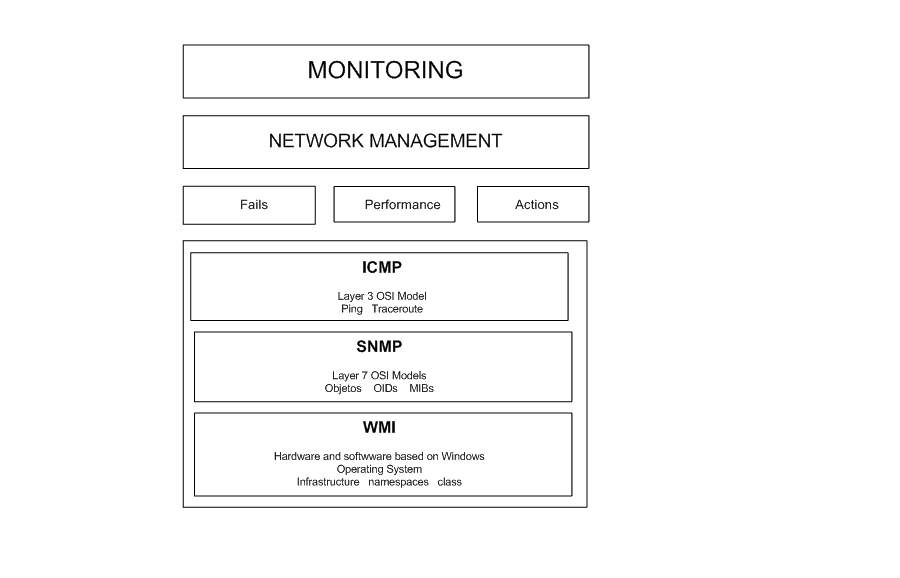

Für diese Überprüfung nehmen wir das folgende Diagramm als Leitfaden:

Diagramm: Die Verwaltung von Netzwerken und deren Protokollen.

ICMP

ICMP (Internet Control Message Protocol) ist ein Netzwerkschichtprotokoll, das Teil der Gruppe von Unterprotokollen ist, die dem IP-Protokoll zugeordnet sind.

ICMP arbeitet im Bereich der Fehlervalidierung und erlaubt auch die Berechnung bestimmter Performance-Metriken.

Der Leser kann die detaillierten Spezifikationen des Protokolls in RFC792 nachlesen.

Das von ICMP vorgeschlagene Verfahren basiert auf der Erkennung einer Fehlerbedingung und dem Senden einer Nachricht, die diese Bedingung meldet.

Das Schlüsselelement sind daher die von ICMP in Betracht gezogenen Nachrichten, die normalerweise in zwei Kategorien eingeteilt werden:

- Fehlermeldungen: Wird verwendet, um einen Fehler in der Paketübertragung zu melden.

- Kontrollmeldungen: Wird verwendet, um den Status von Geräten zu melden.

Die Architektur, mit der ICMP arbeitet, ist sehr flexibel, da jedes Gerät im Netzwerk ICMP-Nachrichten senden, empfangen oder verarbeiten kann.

In der Praxis wird es für Router und Switches verwendet, um dem Host, der ein Paket erstellt, zu melden, dass das Paket aufgrund eines Netzwerkfehlers nicht zugestellt werden kann.

Darüber hinaus wird ICMP auch verwendet, um Berechnungen von Leistungsmetriken wie Latenz, Antwortzeit oder Paketverlust durchzuführen.

SNMP

SNMP (Simple Network Management Protocol) ist ein Anwendungsschichtprotokoll, das die Bereiche Fehler, Leistung und Aktionen abdeckt.

SNMP bietet ein Schema zum Sammeln, Organisieren und Kommunizieren von Verwaltungsinformationen zwischen den Geräten, aus denen ein Netzwerk besteht.

Dieses Schema ist für eine große Anzahl von Hardwarekomponenten:

- Gerätevielfalt: von Netzwerkgeräten wie Routern, Switches, Firewalls oder Access Points bis hin zu Endgeräten wie Druckern, Scannern, Stationen oder Servern.

- Vielfalt der Marken: Die meisten Marken stellen bei der Präsentation eines Produkts sicher, dass dieses Produkt SNMP unterstützt.

Der Leser, der die formalen SNMP-Spezifikationen lesen möchte, sollte mehrere RFC-Dokumente lesen, aber wir empfehlen, mit RFC 1157 zu beginnen.

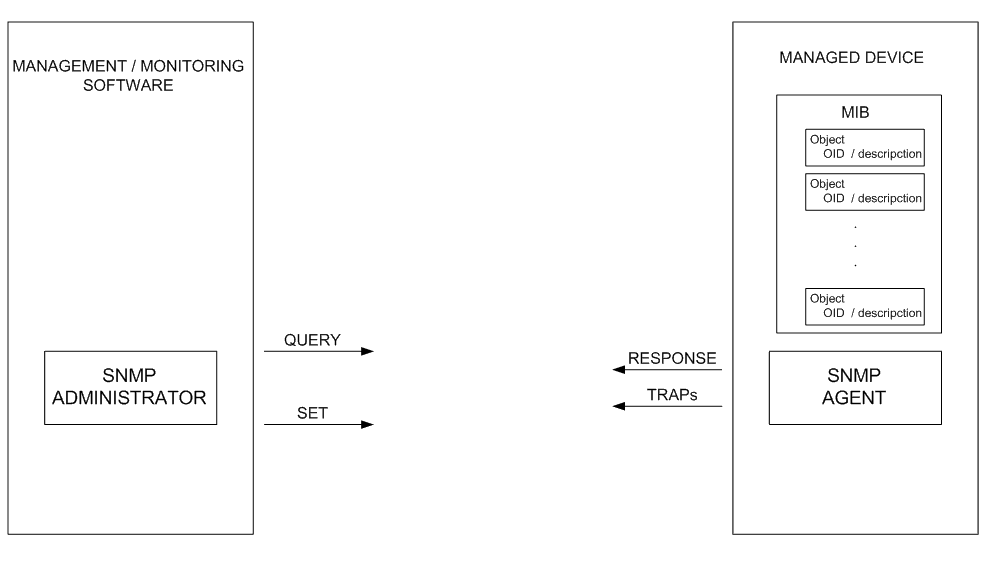

Architektur SNMP

Die SNMP-Architektur basiert auf zwei Grundkomponenten: die SNMP-Agenten und die SNMP-Administratoren. Im folgenden Diagramm stellen wir einen grundlegenden Überblick über diese SNMP-Architektur vor:

Beschreibung: SNMP-Basisarchitektur

SNMP-Agenten sind Softwareteile, die auf den zu verwaltenden Elementen ausgeführt werden. Sie sind für das Sammeln von Daten auf dem Gerät verantwortlich. Wenn SNMP-Administratoren solche Daten über Abfragen anfordern, sendet der Agent die entsprechenden Daten.

Die SNMP-Agenten können dem SNMP-Manager auch Informationen senden, die nicht einer Abfrage entsprechen, sondern dem Teil eines Ereignisses, das im Gerät auftritt und benachrichtigt werden muss. Dann wird gesagt, dass der SNMP-Agent proaktiv eine Benachrichtigungsfalle sendet.

Die SNMP-Administratoren werden als Teil eines Verwaltungs- oder Überwachungstools gefunden und fungieren als Konsolen, auf denen alle von den SNMP-Agenten erfassten und gesendeten Daten zentralisiert sind.

Organisation der Daten in SNMP

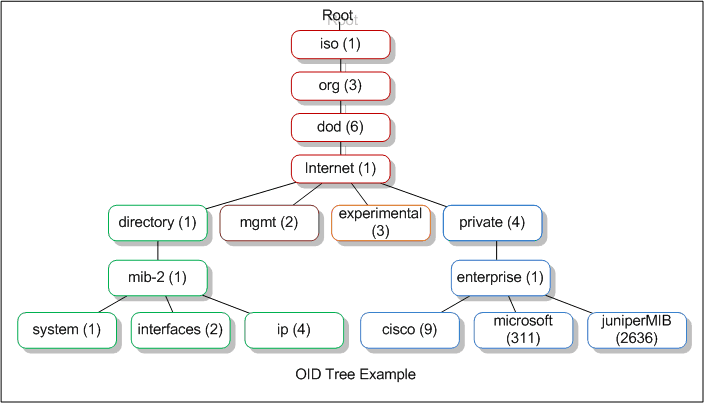

In SNMP werden die zu verwaltenden Elemente OBJEKTE genannt.

Die OIDs (Object Identifier) sind die Elemente, mit denen wir Objekte eindeutig identifizieren. Sicherlich werden Sie OIDs in einem Zahlenformat wie gesehen haben:

Tatsächlich werden diese Zahlen aus einem System hierarchischer Organisation extrahiert, das mit der Identifizierung des Herstellers des Geräts beginnt, um dann das Gerät und schließlich das Objekt zu identifizieren. Im folgenden Bild sehen wir ein Beispiel für das Schema:

Beschreibung: NetFlow Architecture

Taken from: https://www.networkmanagementsoftware.com/snmp-tutorial-part-2-rounding-out-the-basics/

Die MIBs (Management Information Base) sind die Formate, die die von den SNMP-Agenten an die SNMP-Manager gesendeten Daten erfüllen.

In der Praxis haben wir eine allgemeine Vorlage mit dem, was wir für die Verwaltung eines Geräts benötigen, und dann individualisierte MIBs für jedes Gerät mit seinen jeweiligen Parametern und den Werten, die diese Parameter erreichen können.

Wenn Sie mehr über SNMP und die auf diesem Protokoll basierende Überwachung erfahren möchten, laden wir Sie ein, in diesem Blog den Artikel von Carla Andrés zu diesem Thema zu lesen.

WMI

Mit WMI (Windows Management Instrumentation) bewegen wir uns im Universum, das aus Geräten besteht, auf denen ein Windows-Betriebssystem ausgeführt wird, und aus Anwendungen, die von diesem Betriebssystem abhängen.

Tatsächlich schlägt WMI ein Modell vor, mit dem wir Verwaltungsinformationen zu Windows-basierter Hardware und Software sowohl lokal als auch remote darstellen, abrufen, speichern und freigeben können.

Andererseits ermöglicht WMI zusätzlich zu den Verwaltungsinformationen auch die Ausführung bestimmter Aktionen.

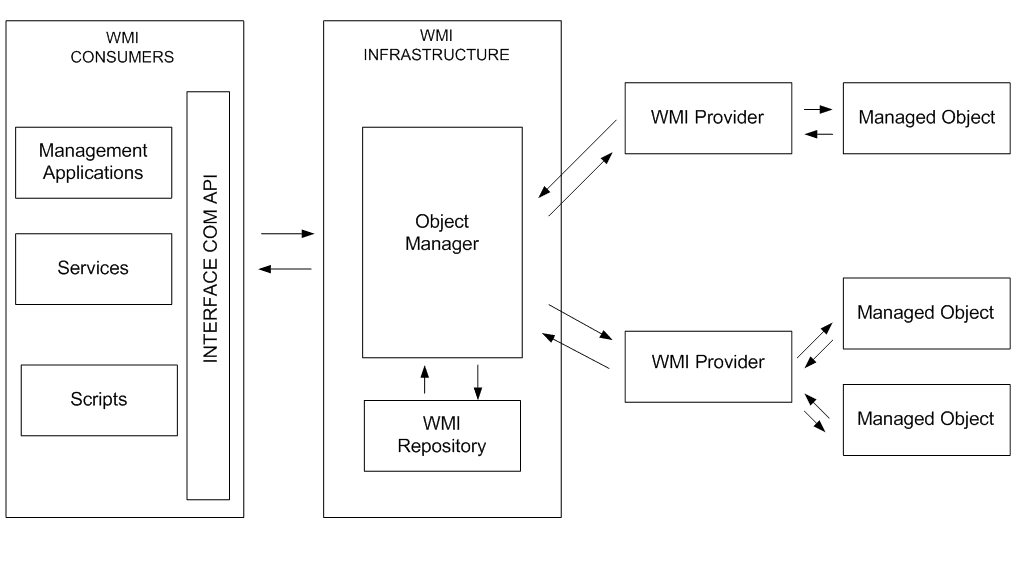

WMI-Architektur

Die WMI-Architektur besteht aus drei grundlegenden Einheiten. Schauen wir uns das folgende Diagramm an:

Beschreibung: Grundlegende Architektur WMI

WMI-Anbieter: Ein Lieferant ist ein Stück, das für das Abrufen von Managementinformationen von einem oder mehreren Objekten verantwortlich ist.

Die WMI-Infrastruktur fungiert als Vermittler zwischen Lieferanten und Management-Tools. Zu seinen Aufgaben gehören:

- Um die von Lieferanten generierten Daten in geplanter Weise zu erhalten.

- Ein Repository mit allen auf geplante Weise erhaltenen Daten zu verwalten.

- Um die von den Administrationstools angeforderten Daten dynamisch zu finden, für die zuerst im Repository gesucht wird, und wenn die angeforderten Daten nicht gefunden werden, wird unter den entsprechenden Anbietern gesucht.

Die Verwaltungsanwendungen entsprechen den Anwendungen, Diensten oder Skripten, die die Informationen zu den verwalteten Objekten verwenden und verarbeiten.

WMI bietet eine einheitliche Schnittstelle, über die Anwendungen, Dienste und Skripte Daten anfordern und die von den WMI-Anbietern vorgeschlagenen Aktionen für die zu verwaltenden Objekte ausführen können.

Organisation der Daten in WMI

WMI basiert auf CIM (Common Information Model), einem Modell, das objektbasierte Techniken verwendet, um verschiedene Teile eines Unternehmens zu beschreiben.

Dies ist ein weit verbreitetes Modell in Microsoft-Produkten; wenn beispielsweise Microsoft Office oder ein Exchange-Server installiert ist, wird automatisch die Erweiterung des dem Produkt entsprechenden Modells installiert.

Genau diese Erweiterung, die mit jedem Produkt geliefert wird, ist die sogenannte WMI-KLASSE. Eine Klasse beschreibt das zu verwaltende Objekt und alles, was damit gemacht werden kann.

Diese Beschreibung beginnt mit den Attributen, die die Klasse behandelt, wie z:

- Eigenschaften, die sich auf die eigenen Eigenschaften der Objekte beziehen, wie z. B. ihren Namen.

- Methoden, die sich auf die Aktionen beziehen, die für das Objekt ausgeführt werden können, z. B. Halten bei einem Objekt, das ein Dienst ist.

- Assoziationen, die sich auf mögliche Assoziationen zwischen Objekten beziehen.

Sobald WMI-Anbieter Objektklassen zum Sammeln von Verwaltungsinformationen verwenden und diese Informationen an die WMI-Infrastruktur übergeben, ist es erforderlich, sie auf irgendeine Weise zu organisieren.

Diese Organisation wird durch logische Container namens Namespaces erreicht, die durch den Administrationsbereich definiert sind und die Daten enthalten, die von den zugehörigen Objekten stammen.

Namespaces werden unter einem hierarchischen Schema definiert, das an das Schema erinnert, dem Ordner auf einer Festplatte folgen. Der Namespace root ist also der Anfang dieses hierarchischen Schemas und root /CIMv2 ist der Standardnamespace.

Eine Analogie, die viele Autoren verwenden, um die Organisation von Daten in WMI zu erklären, besteht darin, WMI mit Datenbanken zu vergleichen.

Wir wissen also, dass die Klassen den Tabellen, die Namespaces den Datenbanken und die WMI-Infrastruktur dem Datenbankhandler entsprechen.

Dies ist also die Überprüfung der Netzwerkadministrationsprotokolle. Abschließend müssen wir angeben, dass alle Überwachungstools mindestens ein Netzwerkverwaltungsprotokoll verwenden, um ihre Ziele zu erreichen.

Pandora FMS arbeitet mit diesen drei Protokollen, um ein breites und flexibles Allzweck-Monitoring-Tool zu bieten.

Wenn Sie die vielfältigen Vorteile von Pandora FMS für Ihr Unternehmen immer noch nicht kennen und mehr als 100 Geräte überwachen müssen, wenden Sie sich an das Verkaufsteam von Pandora FMS, um eine kostenlose Testversion der flexibelsten Überwachungssoftware auf dem Markt zu erhalten: https://pandorafms.com/free-demo/

Denken Sie auch daran, dass Sie die OpenSource-Version von Pandora FMS zur Verfügung haben, wenn Ihre Überwachungsanforderungen eingeschränkter sind. Weitere Informationen finden Sie hier: https://pandorafms.org/

Zögern Sie nicht, Ihre Fragen zu senden. Unser Pandora FMS-Team hilft Ihnen gerne weiter!

Das Pandora FMS-Redaktionsteam besteht aus einer Gruppe von Autoren und IT-Fachleuten, die eines gemeinsam haben: ihre Leidenschaft für die Überwachung von Computersystemen.

Das Redaktionsteam von Pandora FMSS besteht aus einer Gruppe von Autoren und IT-Fachleuten, die eines gemeinsam haben: ihre Leidenschaft für die Überwachung von Computersystemen.

Leave a Reply