stateful Inspection

Was ist Stateful Inspection in Netzwerken?

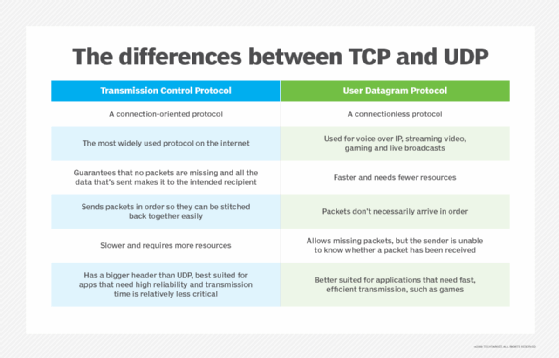

Stateful Inspection, auch bekannt als dynamische Paketfilterung, ist eine Firewall-Technologie, die den Status aktiver Verbindungen überwacht und anhand dieser Informationen bestimmt, welche Netzwerkpakete durch die Firewall zugelassen werden sollen. Die zustandsbehaftete Inspektion wird häufig anstelle der zustandslosen Inspektion oder der statischen Paketfilterung verwendet und eignet sich gut für das Transmission Control Protocol (TCP) und ähnliche Protokolle, obwohl sie auch Protokolle wie das User Datagram Protocol (UDP) unterstützen kann.

Stateful Inspection ist eine Netzwerk-Firewall-Technologie, mit der Datenpakete basierend auf Status und Kontext gefiltert werden. Check Point Software Technologies entwickelte die Technik in den frühen 1990er Jahren, um die Grenzen der staatenlosen Inspektion anzugehen. Stateful Inspection hat sich seitdem als Industriestandard etabliert und ist heute eine der am häufigsten verwendeten Firewall-Technologien.

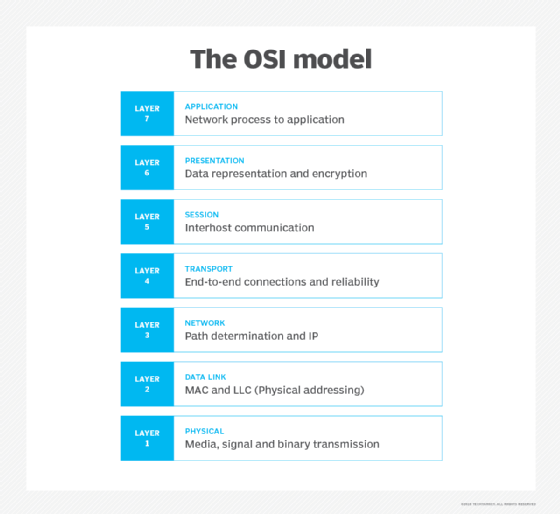

Stateful Inspection arbeitet hauptsächlich auf den Transport- und Netzwerkschichten des OSI-Modells (Open Systems Interconnection) für die Kommunikation von Anwendungen über ein Netzwerk, kann jedoch auch den Datenverkehr auf Anwendungsebene untersuchen, wenn auch nur in begrenztem Maße. Die Paketfilterung basiert auf den Status- und Kontextinformationen, die die Firewall aus den Paketen einer Sitzung ableitet:

- Zustand. Der Status der Verbindung, wie in den Sitzungspaketen angegeben. In TCP beispielsweise spiegelt sich der Status in bestimmten Flags wie SYN, ACK und FIN wider. Die Firewall speichert Statusinformationen in einer Tabelle und aktualisiert die Informationen regelmäßig.

- Kontext. Informationen wie Quell- und Ziel-IP-Adressen (Internet Protocol) und -ports, Sequenznummern und andere Arten von Metadaten. Die Firewall speichert auch Kontextinformationen und aktualisiert sie regelmäßig.

Durch die Verfolgung von Status- und Kontextinformationen kann die zustandsbehaftete Inspektion ein höheres Maß an Sicherheit bieten als bei früheren Ansätzen zum Firewallschutz. Die zustandsbehaftete Firewall prüft eingehenden Datenverkehr auf mehreren Ebenen im Netzwerkstapel und bietet gleichzeitig eine detailliertere Kontrolle darüber, wie der Datenverkehr gefiltert wird. Die Firewall kann auch eingehende und ausgehende Pakete mit den gespeicherten Sitzungsdaten vergleichen, um Kommunikationsversuche zu bewerten.

Was sind Stateful und Stateless Inspection?

Stateful Inspection hat die Stateless Inspection weitgehend ersetzt, eine ältere Technologie, die nur die Paketheader überprüft. Die stateless Firewall verwendet vordefinierte Regeln, um zu bestimmen, ob ein Paket zugelassen oder verweigert werden soll. Es stützt sich nur auf die grundlegendsten Informationen wie Quell- und Ziel-IP-Adressen und Portnummern und schaut nie über den Header des Pakets hinaus, was es Angreifern erleichtert, in den Umfang einzudringen.

Ein Angreifer könnte beispielsweise schädliche Daten durch die Firewall leiten, indem er einfach “reply” im Header angibt.

Stateful Inspection kann viel mehr Informationen über Netzwerkpakete überwachen und so Bedrohungen erkennen, die eine zustandslose Firewall übersehen würde. Eine zustandsbehaftete Firewall behält den Kontext über alle aktuellen Sitzungen hinweg bei, anstatt jedes Paket als isolierte Entität zu behandeln, wie dies bei einer zustandslosen Firewall der Fall ist. Eine statusbehaftete Firewall benötigt jedoch mehr Verarbeitungs- und Speicherressourcen, um die Sitzungsdaten zu verwalten, und ist anfälliger für bestimmte Arten von Angriffen, einschließlich Denial-of-Service.

Mit Stateless Inspection wirken sich Suchvorgänge viel weniger auf Prozessor- und Speicherressourcen aus, was zu einer schnelleren Leistung führt, selbst wenn der Datenverkehr hoch ist. Das heißt, eine zustandslose Firewall ist mehr daran interessiert, Datenpakete zu klassifizieren, als sie zu inspizieren, und behandelt jedes Paket isoliert ohne den Sitzungskontext, der mit der zustandsbehafteten Inspektion einhergeht. Dies führt auch zu weniger Filterfunktionen und einer größeren Anfälligkeit für andere Arten von Netzwerkangriffen.

Wie funktioniert Stateful Inspection?

Stateful Inspection überwacht Kommunikationspakete über einen Zeitraum und untersucht sowohl eingehende als auch ausgehende Pakete. Die Firewall verfolgt ausgehende Pakete, die bestimmte Arten eingehender Pakete anfordern, und lässt eingehende Pakete nur dann passieren, wenn sie eine ordnungsgemäße Antwort darstellen.

Eine zustandsbehaftete Firewall überwacht alle Sitzungen und überprüft alle Pakete, obwohl der verwendete Prozess je nach Firewall-Technologie und verwendetem Kommunikationsprotokoll variieren kann.

Wenn das Protokoll beispielsweise TCP ist, erfasst die Firewall den Status und die Kontextinformationen eines Pakets und vergleicht sie mit den vorhandenen Sitzungsdaten. Wenn bereits ein passender Eintrag vorhanden ist, darf das Paket die Firewall passieren. Wenn keine Übereinstimmung gefunden wird, muss das Paket bestimmten Richtlinienprüfungen unterzogen werden. Wenn das Paket die Richtlinienanforderungen erfüllt, geht die Firewall zu diesem Zeitpunkt davon aus, dass es sich um eine neue Verbindung handelt, und speichert die Sitzungsdaten in den entsprechenden Tabellen. Es lässt dann das Paket passieren. Wenn das Paket die Richtlinienanforderungen nicht erfüllt, wird es abgelehnt.

Der Prozess funktioniert bei UDP und ähnlichen Protokollen etwas anders. Im Gegensatz zu TCP ist UDP ein verbindungsloses Protokoll, sodass sich die Firewall nicht auf die Arten von Statusflags verlassen kann, die TCP innewohnen. Stattdessen müssen Kontextinformationen wie IP-Adressen und Portnummern zusammen mit anderen Datentypen verwendet werden. Tatsächlich verwendet die Firewall einen pseudostatusbehafteten Ansatz, um sich an das anzupassen, was sie mit TCP erreichen kann.

In einer Firewall, die Stateful Inspection verwendet, kann der Netzwerkadministrator die Parameter an bestimmte Anforderungen anpassen. Ein Administrator kann beispielsweise die Protokollierung aktivieren, bestimmte Arten von IP-Datenverkehr blockieren oder die Anzahl der Verbindungen zu oder von einem einzelnen Computer begrenzen.

In einem typischen Netzwerk werden Ports geschlossen, es sei denn, ein eingehendes Paket fordert eine Verbindung zu einem bestimmten Port an, und dann wird nur dieser Port geöffnet. Diese Praxis verhindert das Scannen von Ports, eine bekannte Hacking-Technik.

Leave a Reply