Was ist E-Mail-Spoofing? Eine Erklärung

Eine der häufigsten Taktiken, mit denen Cyberkriminelle Menschen austricksen oder manipulieren, ist das E-Mail-Spoofing. Spoofing bedeutet, etwas oder jemanden als eine andere legitime Entität darzustellen, um Autorität aufzubauen und Einfluss zu gewinnen. Das letztendliche Ziel von Spoofing ist es oft, Opfer für finanziellen Gewinn zu täuschen. Natürlich kann Spoofing auf verschiedene Weise auftreten: e-Mails, Telefonanrufe, SMS-Textnachrichten, Domain-Spoofing und sogar App-Spoofing. Aber die, auf die wir uns heute konzentrieren werden, ist speziell E-Mail-Spoofing.

Die Zahl der Spoofing-E-Mail-Angriffe nimmt jedes Jahr zu und verursacht irreparablen Schaden für die Opfer. Der IC3 stellte fest, dass gefälschte E-Mails, die E-Mails so aussehen lassen, als stammten sie von CFO, CEO, Anwälte, oder Lieferanten, wird häufig verwendet, um auf Unternehmen abzuzielen. Es ist eine Taktik, die häufig in Business Email Compromise (BEC) Betrug verwendet wird. Daten aus dem Internet Crime Report 2020 des IC3 zeigen, dass BEC-Betrug mit 19,369-Beschwerden enorme Auswirkungen hatte, was zu bereinigten Gesamtverlusten in Höhe von 1.8 Milliarden US-Dollar führte.

In Anbetracht dieser Zahlen und der Auswirkungen betrügerischer E-Mails auf Unternehmen ist es wichtig, dass Sie E-Mail-Spoofing verstehen und geeignete Schritte unternehmen, um zu verhindern, dass diese Taktik erfolgreich gegen Ihr Unternehmen eingesetzt wird. Lass uns alles aufschlüsseln.

Was ist E-Mail-Spoofing?

Wenn jemand E-Mails verwendet, um sich betrügerisch als eine andere legitime Entität darzustellen, ist dies ein Beispiel für E-Mail-Spoofing. In einem eher technischen Sinne handelt es sich bei E-Mail-Spoofing um die Herstellung falscher E-Mail-Absenderinformationen, um Menschen dazu zu bringen, zu glauben, dass betrügerische E-Mails authentisch sind.

Hier ist ein großartiges Video, das E-Mail-Spoofing schnell erklärt:

Im Februar 10, 2021, Die IRS (Internal Revenue Services) veröffentlichte eine offizielle Warnung, um Steuerfachleute auf einen Betrug aufmerksam zu machen, der auf sie abzielt. Die Spoofing-E-Mails wurden angeblich von “IRS Tax E-Filing” gesendet und trugen die Betreffzeile “Verifizierung Ihrer EFIN vor der E-Einreichung.” Der IRS warnt auch davor, in der E-Mail erwähnte Schritte zu unternehmen, insbesondere um auf diese E-Mail zu antworten.

Hier ist ein Auszug aus einer dieser zwielichtigen E-Mails:

” Um sowohl Sie als auch Ihre Kunden vor nicht autorisierten / betrügerischen Aktivitäten zu schützen, verlangt der IRS, dass Sie alle autorisierten E-File-Absender überprüfen, bevor Sie Rücksendungen über unser System senden. Das bedeutet, dass wir Ihre EFIN-Verifizierung (E-File Identification Number) und Ihren Führerschein benötigen, bevor Sie eine E-Datei senden.

Bitte halten Sie eine aktuelle PDF-Kopie oder ein Bild Ihres EFIN Acceptance Letter (5880C-Schreiben der letzten 12 Monate) oder eine Kopie Ihrer IRS EFIN Application Summary bereit, die Sie in Ihrem E-Services-Konto unter IRS.gov , und Vorder- und Rückseite des Führerscheins per E-Mail, um den Überprüfungsprozess abzuschließen. Email: (gefälschte E-Mail-Adresse)

Wenn Ihr EFIN nicht von unserem System überprüft wird, wird Ihre Möglichkeit zur E-Datei deaktiviert, bis Sie Unterlagen vorlegen, aus denen hervorgeht, dass Ihre Anmeldeinformationen für die E-Datei beim IRS in gutem Zustand sind.”

Dies ist ein Lehrbuchbeispiel für eine Phishing-E-Mail. Einige der roten Fahnen, die Ihnen sagen, dass die E-Mail betrügerisch ist, sind:

- Die E-Mail-Adresse des Absenders ist gefälscht.

- Es verwendet eine dringende Sprache, um Sie zu vorschnellen Maßnahmen zu drängen.

- Die E-Mail-Adresse “Antworten auf” unterscheidet sich von der E-Mail-Adresse des Absenders.

- Es droht Ihnen mit Strafen, wenn Sie nicht sofort Maßnahmen ergreifen.

- Die E-Mail behauptet, von IRS zu sein, fragt aber nach Informationen (und manchmal Kopien von Dokumenten), die die IRS bereits besitzen würde.

Natürlich haben wir bereits einen Artikel geschrieben, in dem beschrieben wird, wie Sie feststellen können, ob eine E-Mail gefälscht oder echt ist, und Sie einladen, auch diese zu überprüfen, um weitere Informationen zu erhalten.

Wie funktioniert E-Mail-Spoofing?

Es gibt mehrere Möglichkeiten, wie Cyberkriminelle E-Mails fälschen können.

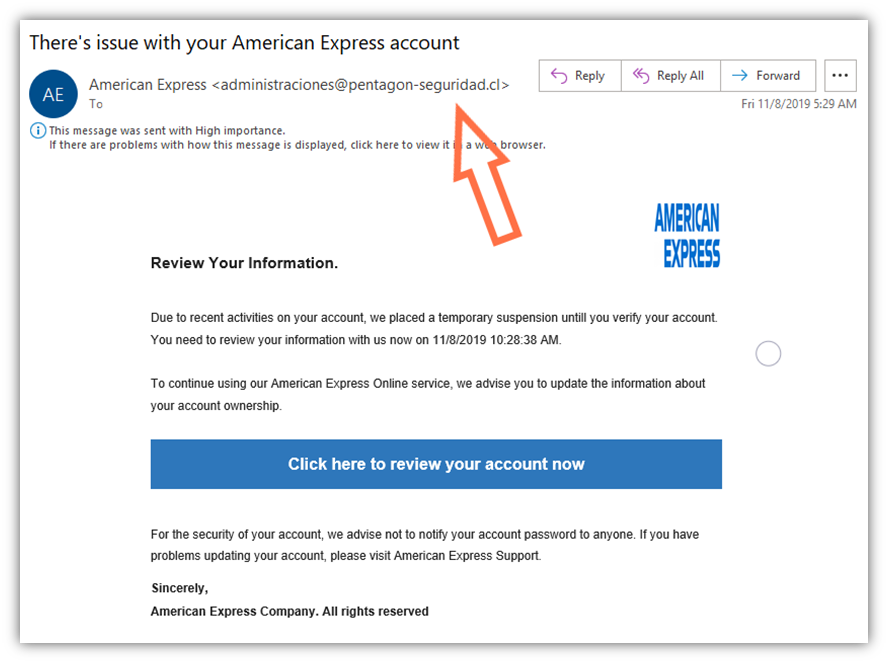

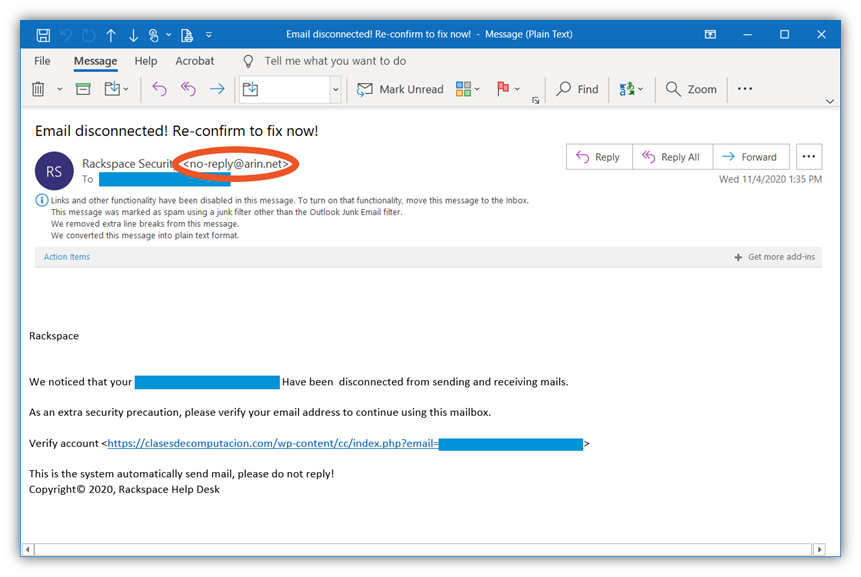

Spoofing des Anzeigenamens des Absenders

Dies ist die grundlegendste und häufigste Form des E-Mail-Spoofings. Der Absender muss lediglich seinen E-Mail-Anzeigenamen ändern. Auf einen flüchtigen Blick wird der Empfänger glauben, dass die E-Mail von einem legitimen Absender stammt. Wenn sie jedoch die E-Mail-Adresse des Absenders überprüfen, fällt der Betrug auseinander, da die E-Mail-Adresse nicht mit dem Namen oder der Firma des Absenders übereinstimmt.

Diese Art von E-Mail-Spoofing ist super einfach und erfordert nicht, dass der Angreifer irgendeine Art von Computerprogrammierung kennt, um diesen Betrug auszuführen. Ebenfalls, Die Popularität dieses Betrugs steigt, weil es so billig und einfach zu machen ist. Bösewichte werden nur ein paar unschuldige Opfer brauchen, um auf ihre Farce hereinzufallen.

Hier sind ein paar weitere Beispiele für diese Art von E-Mail-Spoofing:

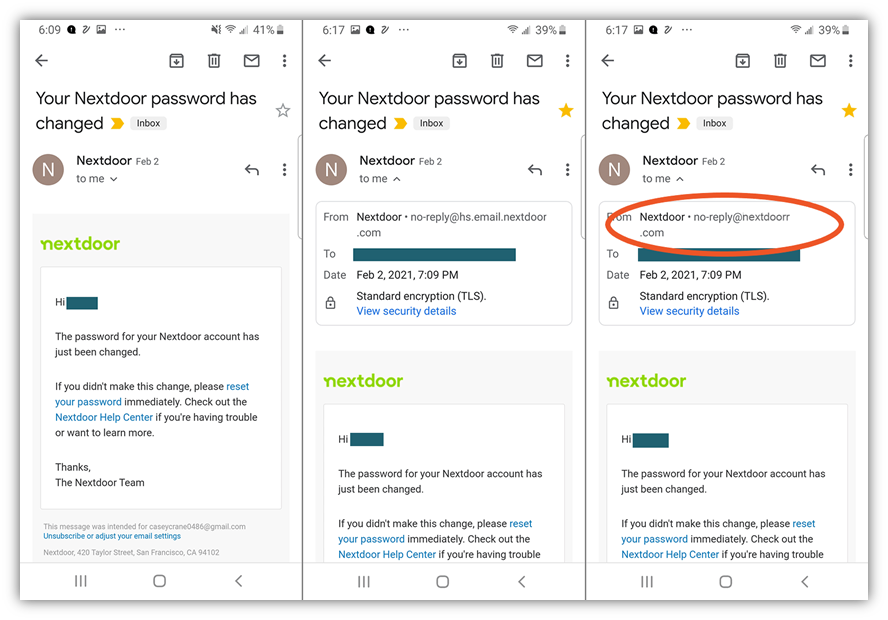

Spoofing des Domainnamens:

Beim Spoofing von Domainnamen erstellen Betrüger E-Mail-Adressen, die Domänen zugeordnet sind, die denen der Organisation ähneln, für die sie sich ausgeben. Ähnlich wie Typosquatting-Taktiken verwenden Cyberkriminelle grundlegende Tricks, um E-Mail-Adressen für Personen, die nicht aufpassen oder sich beeilen, legitim erscheinen zu lassen. Einige Beispiele sind:

- Austauschen von “in” anstelle des Buchstabens “m”,

- Verwenden von “1” anstelle von “l”,

- Ersetzen von “o” anstelle von “o” oder

- Hinzufügen zusätzlicher Zahlen, Zeichen oder Wörter zu E-Mail-Domänen.

Angenommen, der Name einer legitimen Kurieragentur lautet Safe Express, und ihr Domainname lautet safeexpress.com. Wenn Bösewichte E-Mail-Spoofing verwenden möchten, um sich als Unternehmen auszugeben und ihre Kunden zu betrügen, Sie können eine zwielichtige Domain erstellen safexpress.com das sieht unglaublich ähnlich aus und verwendet es, um Phishing-E-Mails zu versenden.

Hier ist ein Beispiel für Domain-Spoofing mit einer E-Mail von Nextdoor:

Das erste Bild (links) zeigt, wie die E-Mail angezeigt wird, wenn Sie die E-Mail erhalten, wenn Sie nicht auf den Pfeil klicken, um die E-Mail-Informationen des Absenders zu erweitern. Der zweite Screenshot (Mitte) ist ein Beispiel für eine legitime E—Mail von Nextdoor – beachten Sie, wie die E-Mail von einer Adresse stammt, die mit “@” endeths.email.nextdoor.com .” Der dritte Screenshot (rechts) ist ein Beispiel für eine gefälschte Domain, die sehr überzeugend aussieht. Es gibt ein zusätzliches “r” am Ende von “nextdoor” vor dem “.com.”

Erstellen einer E-Mail mit einer echten Domain

Obwohl es sich um eine weniger verbreitete Form des Spoofings handelt, ist es vielleicht die schrecklichste. Die E-Mail scheint von einer echten Person zu stammen, da der Domainname auf der Absenderadresse legitim ist. Diese Sicherheitsanfälligkeit wird nicht mehr offen gelassen, da die meisten Unternehmen Sender Policy Framework (SPF) und Domain Key Identified Mail (DKIM) in ihren DNS-Einstellungen verwenden, um zu verhindern, dass Unbefugte ihren Domainnamen zum Spoofing verwenden. Diese Protokolle werden später im Artikel erläutert.

E-Mail-Spoofing für BEC-Betrug

Business Email Compromise (BEC) wird normalerweise durchgeführt, indem die Informationen des E-Mail-Absenders so gefälscht werden, dass sie so aussehen, als ob die E-Mail vom CEO oder CFO des Unternehmens stammt. Bei dieser Art von E-Mail-Betrug wird der Empfänger häufig angewiesen, einen großen Betrag auf ein Bankkonto des Angreifers zu überweisen. Da die E-Mail so aussieht, als ob sie vom Chef des Opfers stammt, kann der Mitarbeiter die Anweisungen in der E-Mail befolgen, ohne viele Fragen zu stellen.

Einige Betrüger haben es auch geschafft, sich als CEOs von Unternehmen auszugeben, um Mitarbeiter zu bitten, für eine Wohltätigkeitsorganisation zu spenden. Unnötig zu erwähnen, dass die besagte “Wohltätigkeit” hier auf das Bankkonto des Angreifers geht.

Was macht E-Mails anfällig für Spoofing?

Die Hauptanfälligkeit, die E-Mail-Spoofing ermöglicht, ist die fehlende Authentifizierung im Simple Mail Transfer Protocol (SMTP). Obwohl Authentifizierungsprotokolle zur Verhinderung von E-Mail-Spoofing existieren, sind sie nicht weit verbreitet. Laut den Ergebnissen einer akademischen Studie aus dem Jahr 2018 hatten nur 40% der Top-1-Millionen-Domains von Alexa SPF und nur 1% DMARC. Dies führt zu einem erhöhten Risiko von Cyberangriffen, einschließlich:

- Phishing-Angriffe,

- Malware-Infiltration in ihre IT-Systeme und

- Ransomware-Angriffe.

So verhindern Sie einen E-Mail-Spoofing-Angriff

Wenn die Spoofing-Angriffe so gefährlich sind, sollten wir etwas tun können, um sie zu überprüfen, oder? E-Mail-Dienstanbieter wie Google Mail und Microsoft Outlook verfügen über integrierte Systeme, mit denen verhindert wird, dass E-Mail-Spam und Junk-E-Mails in Ihren Posteingang gelangen. Der Empfänger wird darauf hingewiesen, dass er potenziellen Spam oder eine gefälschte E-Mail erhält.

Jeder sollte immer wachsam sein, bevor er als Spam markierte E-Mails öffnet. Obwohl einige legitime E-Mails den Sicherheitstest möglicherweise nicht bestehen und im Spam-Ordner landen, haben die E-Mail-Dienstanbieter in den meisten Fällen Recht mit der Erkennung von Bedrohungen.

Es reicht jedoch nicht aus, sich allein auf die Sicherheitsmaßnahmen Ihres E-Mail-Dienstanbieters zu verlassen. Sie sind schließlich nicht perfekt, und gefälschte E-Mails finden möglicherweise ohne ihr Wissen einen Weg in Ihren Posteingang.

Es gibt jedoch bestimmte Protokolle, mit denen Sie verhindern können, dass E-Mail-Spoofing-Angriffe Ihre Domain verwenden. Und wenn Sie diese Protokolle als Teil Ihres E-Mail-Sicherheitsschutzes verwenden, können Sie diese Angriffe eindämmen und verhindern, dass jemand Phishing-E-Mails im Namen Ihrer Marke und Domain sendet.

In diesem Abschnitt behandeln wir drei E-Mail-Protokolle, die Sie jetzt implementieren können. Wir werden auch zwei andere Dinge teilen, die Sie tun können, um Ihrer E-Mail-Sicherheitsabwehr zusätzliche Ebenen hinzuzufügen. Natürlich ist es wichtig zu erwähnen, dass sie ordnungsgemäß implementiert und konfiguriert werden müssen, damit dieser Schutz Ihnen nützt. Wir werden nicht auf den technischen “How-to” – oder Implementierungsaspekt dieser Tools eingehen. Was wir jedoch behandeln werden, ist, was jede dieser E-Mail-Sicherheitsmethoden ist und wie sie die E-Mail-Sicherheit für Ihr Unternehmen und seine externen Empfänger verbessert.

Sender Policy Framework (SPF)

SPF ist ein Protokoll, mit dem kommuniziert wird, welche Server oder IP-Adressen (sowohl interne als auch externe) berechtigt sind, E-Mails im Namen einer bestimmten Domäne zu senden. Dies geschieht mithilfe von DNS-Einträgen (Domain Name System), mit denen die E-Mail-Clients der Empfänger im Grunde wissen, dass die E-Mail von Ihnen stammt.

Solange eine E-Mail also von einer der im DNS-Eintrag enthaltenen IP-Adressen stammt, wird sie als OK angesehen. Wenn die IP-Adresse von einer anderen IP-Adresse stammt, die nicht im DNS-Eintrag enthalten ist, wird sie blockiert.

Als Inhaber der Domäne Ihres Unternehmens können Sie SPF aktivieren, indem Sie einen oder mehrere DNS-TXT-Einträge erstellen. Auf diese Weise können Sie bestimmte IP-Adressen autorisieren, E-Mails im Namen Ihrer Domain zu senden, während dies anderen Personen untersagt ist. Wenn ein Betrüger eine E-Mail von Ihrem Domainnamen sendet, identifiziert der SPF die IP-Adresse und warnt den E-Mail-Server des Empfängers vor einem möglichen Betrug.

Domain Keys Identified Mail (DKIM)

Im einfachsten Sinne geht es bei DKIM darum, Ihrer Domain dabei zu helfen, Vertrauen zu den E-Mail-Servern Ihrer Empfänger aufzubauen. Domänenschlüssel in E-Mails verhindern Spoofing, indem Sie eine digitale Signatur auf E-Mail-Header für alle ausgehenden Nachrichten in einer Domäne anwenden. Auf diese Weise können die Mailserver der Empfänger erkennen, ob Nachrichten, die von dieser Domain stammen, von einem ihrer legitimen Benutzer stammen oder ob die Informationen des Absenders gefälscht wurden.

Was DKIM jedoch nicht kann, ist die Verschlüsselung von E-Mail-Daten. Es stellt jedoch die Nachrichtenintegrität sicher. Dazu wird eine Prüfsumme verwendet, um dem E-Mail-Server eines Empfängers zu beweisen, dass die Nachricht nach dem Senden nicht geändert wurde.

Obwohl DKIM keine E-Mails filtert, hilft es sicherlich, den Spam-Score Ihrer E-Mail-Domain zu reduzieren. Wenn die DKIM-Signatur nicht überprüft werden kann, kann die E-Mail an Spam gesendet werden, um den Empfänger zu warnen.

Um DKIM zu implementieren, müssen Sie Ihren Server als Absender ändern. Der Absender erstellt kryptografische öffentliche und private Schlüssel, installiert sie auf seinem Server und erstellt einen DNS-TXT-Eintrag, der den öffentlichen Schlüssel enthält. Die ausgehenden Nachrichten werden mit dem privaten Schlüssel signiert. Der Empfänger der E-Mail kann den öffentlichen Schlüssel verwenden, um die Echtheit der E-Mail zu überprüfen.

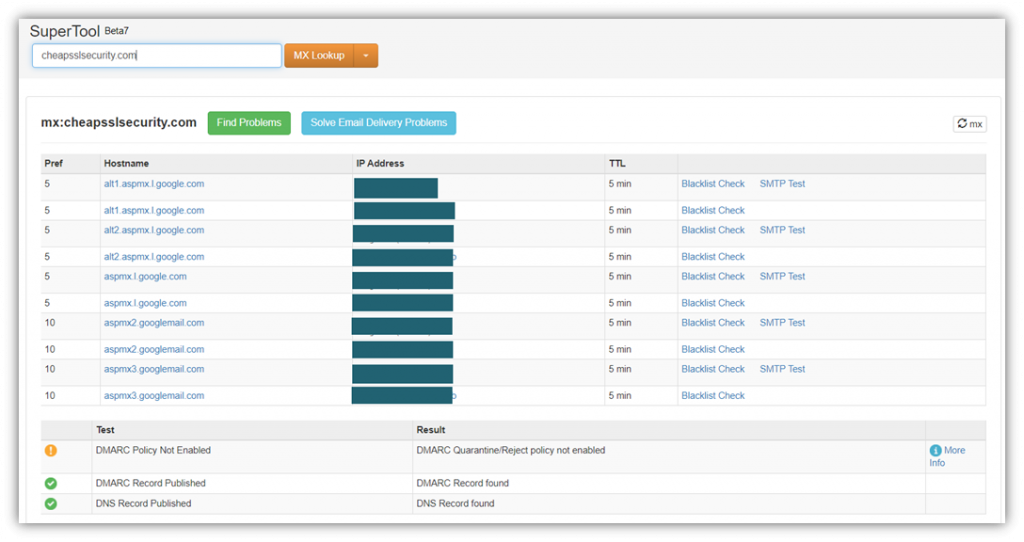

Domänenbasierte Nachrichtenauthentifizierung, Berichterstellung und Konformität (DMARC)

DMARC ist ein Protokoll, das E-Mail-Empfänger darüber informiert, dass E-Mails von seiner Domäne entweder SPF oder DKIM sind, um festzustellen, ob ihre Nachrichten legitim sind. Auf diese Weise weiß es, dass die E-Mail legitim sein sollte und der Benutzer ihr vertrauen kann, wenn die Authentifizierung bestanden wird. Wenn die Authentifizierung jedoch fehlschlägt, wird der Empfänger angewiesen, die Nachricht abzulehnen oder zu löschen.

DMARC lässt den Server des Empfängers wissen, was der Absender im Falle einer fehlgeschlagenen Authentifizierung empfiehlt. Als Absender können Sie beispielsweise angeben, ob der Empfänger:

- E-Mails, bei denen die Authentifizierung fehlschlägt, nicht besonders behandeln;

- Nicht authentifizierte E-Mails an den Spam-Ordner senden;

- Solche E-Mails ablehnen, bevor sie den Client des Empfängers erreichen; und/oder

- Eine E-Mail an den Absender über eine bestandene oder fehlgeschlagene DMARC-Authentifizierung senden.

Schauen Sie sich dieses großartige Video von Cisco an, das aufschlüsselt, was DMARC ist:

E-Mail-Signaturzertifikate

E-Mail-Signaturzertifikate, auch als S/ MIME-Zertifikate bezeichnet, können Sie als Absender zum digitalen Signieren Ihrer E-Mails verwenden. Diese Art von X.Mit dem digitalen Zertifikat 509 können Ihre Empfänger überprüfen, ob die E-Mail von Ihnen gesendet wurde (kein Betrüger) und dass sie seit dem Senden in keiner Weise geändert wurde. Es verschlüsselt auch Nachrichten, die zwischen zwei S / MIME-Zertifikatbenutzern geteilt werden. (Sie müssen nur eine Kopie des öffentlichen Schlüssels des Empfängers erhalten, bevor Sie mit dem Senden verschlüsselter E-Mails beginnen können.)

Der grundlegende Zweck eines E-Mail-Signaturzertifikats ist:

- Authentifizieren Sie den E-Mail-Absender,

- Verschlüsseln Sie die E-Mail-Nachricht (wenn sie mit anderen Benutzern des S / MIME-Zertifikats korrespondieren) und

- Stellen Sie die Nachrichtenintegrität sicher.

Steigerung der Cyberhygiene Ihres Unternehmens durch Sensibilisierungstraining

Reicht es aus, alle oben genannten Maßnahmen für ein narrensicheres System einzusetzen? Die Antwort lautet nein. Jeden Tag kommen Cyberkriminelle mit neuen Spins für alte Angriffsmethoden sowie völlig neue Angriffsmethoden, um zu versuchen, unsere Verteidigung zu durchbrechen. Daher müssen wir proaktiv sein und uns jeder Aufgabe bewusst sein, die wir ausführen, um sie in Schach zu halten.

Die Schulung Ihrer Mitarbeiter in Bezug auf Cyberhygiene ist von entscheidender Bedeutung, um Ihre gesamten Cybersicherheitsbemühungen zu unterstützen und das Wissen der Mitarbeiter zu erweitern. Schließlich braucht es nur einen falschen Klick eines Mitarbeiters für einen vollwertigen Cyberangriff oder eine Datenverletzung. Einige wichtige Themen, die alle Cyber-Awareness-Schulungen abdecken sollten, sind:

- Häufige Phishing-Betrügereien und -Taktiken (einschließlich Beispiele für E-Mail-Spoofing und Social Engineering),

- Andere Arten von Cyberangriffen,

- Methoden zur Konto- und Kennwortsicherheit,

- Allgemeine Best Practices für die Cybersicherheit und

- Was sie tun sollten, wenn sie einen Cyberangriff oder eine Sicherheitsverletzung erleben oder vermuten.

Denken Sie immer daran, dass Training keine einmalige Sache ist. Auffrischungskurse zum Thema Cybersicherheitsbewusstsein müssen regelmäßig durchgeführt werden, um sicherzustellen, dass sie sich der aktuellsten Bedrohungen bewusst sind. Aktuelle Cyberangriffe auf andere Unternehmen sollten mit den Mitarbeitern besprochen werden, damit sie Informationen darüber haben, wie sie durchgeführt wurden und wie sie hätten verhindert werden können.

Quiz, Spiele, Rätsel und Online-Spiele zum Thema Cybersicherheit sind ebenfalls unterhaltsame und ansprechende Möglichkeiten, um das Cyberbewusstsein Ihrer Mitarbeiter zu stärken. Der Aufbau Ihrer Abwehr gegen Cyberkriminelle, um sich selbst zu schützen, sollte Ihre Priorität sein.

Abschließende Worte zum E-Mail-Spoofing

Nachdem Sie nun verstanden haben, was E-Mail-Spoofing ist, können Sie feststellen, dass der beste Weg, solche Angriffe zu verhindern, darin besteht, Ihre Mitarbeiter und Mitarbeiter dafür zu sensibilisieren. Wenn Sie keine zwielichtigen E-Mails öffnen, nicht auf die Anhänge oder Links klicken und nicht einmal auf solche E-Mails antworten, können Sie sich vor E-Mail-Spoofing-Angriffen schützen.

Sie müssen auch bereit sein, technische Schritte zu unternehmen, um zu verhindern, dass jemand Ihre Domain als Teil seiner E-Mail-Spoofing-Kampagnen verwendet. Wie Sie festgestellt haben, bedeutet dies, DNS-Einträge in Verbindung mit Protokollen wie SPF, DKIM und DMARC zu Ihrem vollen Vorteil zu verwenden.

Leave a Reply