Was sind Netzwerk-Scan-Tools?

Moderne Unternehmen können nicht ohne ein internes Netzwerk funktionieren, in dem Daten und Dateien von den Mitarbeitern gespeichert und geteilt werden.Unternehmen, ob groß oder klein, müssen über erfahrene IT-Mitarbeiter verfügen, um das Netzwerk des Unternehmens vor Datendiebstahl und Störungen zu schützen. Wenn Sie der Meinung sind, dass Ihr Geschäft für Cyberkriminelle zu klein ist, ist es an der Zeit, Ihre Sicherheitsmaßnahmen zu überprüfen. Nach den Statistiken von Verizon veröffentlicht 2019 Daten BreachInvestigations Report (DBIR), etwa 43% aller Cyber-Angriffe targetedsmall Unternehmen.

Hacker nutzen Schwachstellenscanner, um nach Lücken im Netzwerk zu suchen. Ein anfälliges Netzwerk ist leicht zu hacken und kann poseneine große Bedrohung für das System und sensible Informationen. Daher ist es unerlässlich, die Sicherheit Ihres Netzwerks rigoros und regelmäßig zu überprüfen.

Durch regelmäßiges Scannen Ihres Netzwerks können Sie die Geräte in Ihrem Netzwerk verfolgen, deren Leistung anzeigen, Fehler erkennen und den Verkehrsfluss zwischen verbundenen Geräten und Anwendungen nachvollziehen. Daher ist das Scannen des Netzwerks ein Prozess, der Administratoren hilft, Informationen von allen Geräten oder Endpunkten in einem Netzwerk zu sammeln. Während eines Netzwerkscans senden alle aktiven Geräte im Netzwerk Signale, und sobald die Antwort empfangen wurde, wertet der Scanner die Ergebnisse aus und prüft, ob es Konsistenzen gibt.

Netzwerk-Scanning ermöglicht Unternehmen:

- Behalten Sie die verfügbaren UDP- und TCP-Netzwerkdienste im Auge

- Greifen Sie auf die verwendeten Betriebssysteme zu, indem Sie die IP-Antworten überwachen

- Identifizieren Sie die Filtersysteme zwischen Knoten

Die Netzwerkprüfung umfasst die Überprüfung von Netzwerkports und Schwachstellen.

Beim Scannen von Ports sendet der Scanner Datenpakete über das Netzwerk an eine angegebene Service-Portnummer. Dies hilft bei der Identifizierung derverfügbare Netzwerkdienste auf einem bestimmten System zur Fehlerbehebung.

Vulnerability Scanning ermöglicht es dem Scanner, bekannte Schwachstellen von Computersystemen zu erkennen, die in einem Netzwerk verfügbar sind. Dieser Prozess hilft dem Scanner, bestimmte Schwachstellen in der Anwendungssoftware oder im Betriebssystem zu identifizieren.

Sowohl Netzwerkanschluss- als auch Schwachstellenscannersammle relevante Informationen aus dem Netzwerk. Diese Informationen werden von verwendetunautorisiertes Personal stellt eine ernsthafte Bedrohung für das Unternehmen dar.

Netzwerk-Scanning ist auch eng mit Packetsniffing oder passivem Scanning verwandt.

Passives Scannen erfasst und verfolgt den Fluss von Datenpaketen über das Netzwerk. Der Datenverkehr auf Paketebene in Ihrem Netzwerk kann durch die Implementierung von Sensoren auf den Geräten und die Verwendung von Tools zur einfachen Übersetzung von Paketdaten in relevante Informationen verfolgt werden. Bei diesem Ansatz wertet der Scanner den Datenverkehrsfluss aus, sobald die Geräte Nachrichten an das Netzwerk senden, ohne die Geräte separat anpingen zu müssen.

Obwohl passives Scannen ein wichtiger Teil Ihres Toolkits ist, hat es einige Einschränkungen. Der passive Scanner kann keine Geräte oder Anwendungen erkennen, die nicht kommunizieren.

Wie funktioniert ein Netzwerk-Scan?

Netzwerk-Scanning hilft, alle Activehosts in einem Netzwerk zu erkennen und ordnet sie ihren IP-Adressen zu. Netzwerkscanner senden Apacket oder Ping an jede mögliche IP-Adresse und warten auf eine Antwort, um den Status der Anwendungen oder Geräte (Hosts) zu bestimmen. Die antwortenden Hosts gelten als aktiv, während andere als tot oder inaktiv betrachtet werden.Diese Antworten werden dann gescannt, um Inkonsistenzen zu erkennen.

Mithilfe eines ARP-Scans (Address Resolution Protocol) können Administratoren das Subnetz manuell anpingen. Für eine größere Reichweite in allen Subnetzen ist es jedoch besser, Tools zu verwenden, mit denen Scans automatisch ausgeführt und Geräte erkannt werden können. Mit ICMP-Scans (Internet Control Message Protocol) können Sie die Netzwerktopologie zuordnen.

Um die Netzwerksysteme am Laufen zu halten, müssen sich Unternehmen auf robuste Netzwerk-Scan-Tools verlassen. Ein Netzwerk-Scan-Tool ist für Unternehmen mit einem großen Netzwerk mit mehreren Subnetzen unerlässlich. Die Unternehmen müssen immer in diejenigen Scanner investieren, die Flexibilität bei den sich ändernden Anforderungen bieten. Der gewählte Netzwerkscanner sollte in der Lage sein, gemäß den Netzwerksicherheitsanforderungen problemlos mit der Zeit zu skalieren, ohne dass erhebliche zusätzliche Kosten entstehen. Einige der besten auf dem Markt erhältlichen Scan-Tools sind Swascan, Spyse, Acunetix, SolarWinds® IP Address Manager, SolarWinds Network Performance Monitor und Nikto. Wir haben unten einige dieser Tools ausführlich besprochen:

SolarWinds Netzwerkleistungsmonitor (NPM)

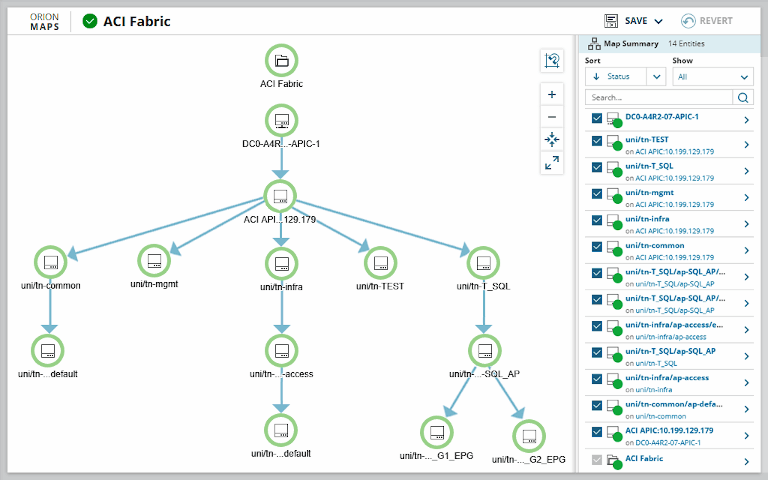

SolarWinds Network Performance Monitor kann Ihr Netzwerk automatisch scannen. Dieses Tool verwendet passives Scannen, um wichtige Informationen zu Ihrem Netzwerk anzuzeigen. Dieses Tool fungiert auch als Netzwerkerkennungs- und Leistungsverwaltungstool. Es ermöglicht Unternehmen, Netzwerktopologien zu erstellen und hilft, die Geräte und Anwendungen in Ihrem Netzwerk zu überprüfen. Mit Funktionen wie Heatmaps und Vergleichsdiagrammen für intelligente Visualisierungen ist es möglich, das Netzwerk aus einer Knoten-für-Knoten-Perspektive zu verstehen. Die von diesem Tool abgerufenen Netzwerkinformationen können weiterhin verwendet werden, um mögliche Anomalien zu erkennen.

SolarWinds IP Address Manager (IPAM)

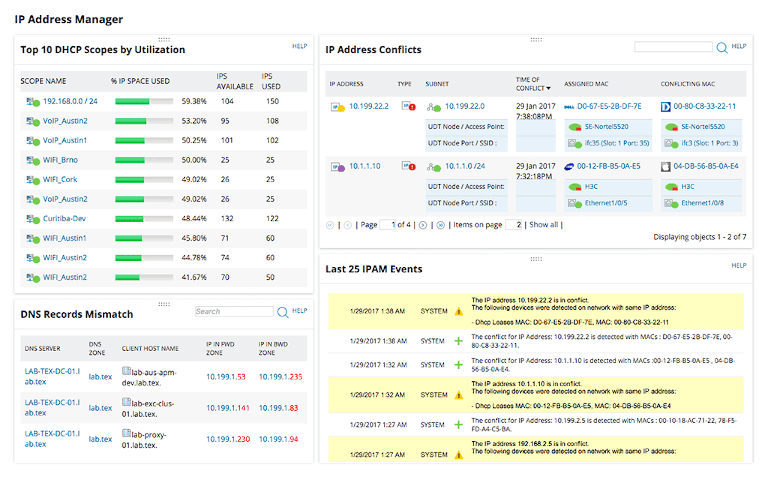

SolarWinds IP Address Manager ist ein Netzwerk-Scan-Tool, das IP-Adressen verwendet, um Geräte zu verwalten. Unternehmen können auf sperrige IP-Tracking-Tabellen verzichten und dieses Tool verwenden, um IPv4- und IPv6-Adressen in Subnetzen aktiv zu scannen und zu ermitteln.

- Mit IPAM können Unternehmen die Verwendung von IP-Adressen überwachen, nicht übereinstimmende DNS-Einträge erkennen und Probleme im Zusammenhang mit Subnetzkapazität und IP-Adresskonflikten schnell beheben.

- Mit IPAM können Administratoren DHCP- und DNS-Server über eine zentrale Konsole verwalten. Administratoren können auch Ressourceneinträge überwachen und die DNS-Zonen verwalten.

- IPAM ermöglicht Benutzern das Erstellen, Ändern und Löschen von IP-Datensätzen in IPv4- und IPv6-Umgebungen. Mithilfe der API können Benutzer auch neue Subnetze in IPAM erstellen und DNS-Einträge erstellen, aktualisieren oder entfernen.

- Die Benutzer können IP-Adressen automatisch reservieren, indem sie das integrierte IP-Anforderungsformular verwenden.

- IPAM bietet einen detaillierten Verlauf aller vergangenen und aktuellen IP-Adressen sowie den Status von Subnetzen, um sie effektiv für die Zukunft zuzuweisen.

- Die erweiterten Warntools in IPAM helfen den Netzwerkadministratoren, IP-bezogene Probleme sofort zu erkennen. Mit der SolarWinds IP Tracker-Software können Administratoren problemlos verschiedene MAC-Adressänderungen und IP-Konflikte überwachen.

Fazit

In der heutigen Welt ist jedes Unternehmen, ob groß oder klein, bestrebt, seine Geräte und Systeme vor unbefugtem Zugriff zu schützen. Die Unternehmen müssen einen Präventionsplan in der Hand haben, um zukünftige Angriffe auf das Netzwerk zu vermeiden. Sie müssen in robuste Netzwerk-Scan-Tools investieren, um ihr System vor potenziellen Cyberangriffen zu schützen, ohne die Leistung zu beeinträchtigen. Bevor Sie sich für ein Tool entscheiden, müssen sie sich Zeit nehmen, um zu verstehen, welchetyp des Scan-Tools passt perfekt zu ihrem Netzwerk. Die Administratoren müssen die richtigen Sensoren und Tools implementieren, um die Systeme vor Hackern zu schützen, sowie einen robusten Scanner, um Paketdaten in leicht lesbare Informationen zu übersetzen.

Leave a Reply