Extensible Authentication Protocol (EAP)

mikä on Extensible Authentication Protocol?

Extensible Authentication Protocol (EAP) on langattomien verkkojen protokolla, joka laajentaa Point-to-Point Protocol (PPP) – protokollan käyttämiä todennusmenetelmiä. EAP: tä käytetään Salatuissa verkoissa tarjoamaan turvallinen tapa lähettää tunnistetietoja verkon tunnistamista varten. Se tukee erilaisia todennusmenetelmiä, kuten token-kortteja, älykortteja, varmenteita, kertaluonteisia salasanoja ja julkisen avaimen salausta.

EAP-menetelmät suojaavat tiettyä portaalia siten, että vain käyttäjät, joilla on tunnistusavain tai salasana, voivat saada verkkoyhteyden. Nämä menetelmät rajoittavat käyttäjien määrää ja auttavat ehkäisemään verkon ruuhkautumista, mikä tekee verkoista nopeampia ja turvallisempia. Organisaatiot voivat käyttää EAP-menetelmiä mukautuakseen erityisiin tietosuojatarpeisiin ja yrityksen ohjeisiin.

laajennettavuus on EAP: n viitekehyksen keskeinen piirre. Protokollan pääpiirteitä ovat muun muassa seuraavat:

- se tarjoaa puitteet, joissa eri todentamismenetelmät toimivat.

- se mukautuu tulevaisuuden turvallisuustarpeisiin.

- se voidaan pitää yksinkertaisena, jos niin halutaan.

miten EAP vaikuttaa?

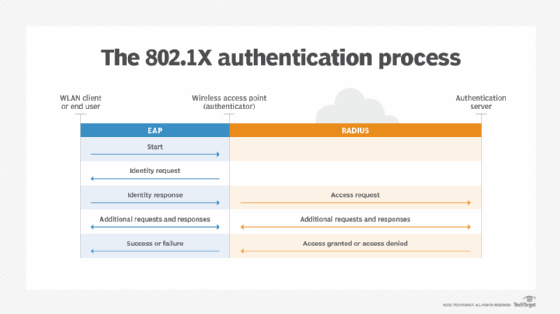

EAP käyttää 802.1 x-standardia todennusmekanisminaan lähiverkossa tai langattomassa lähiverkossa (WLAN). 802.1 X-todennuksen kolme pääkomponenttia:

- käyttäjän langaton laite;

- langaton tukiasema (AP) tai todentaja; ja

- autentikointitietokanta tai autentikointipalvelin.

organisaation tai käyttäjän tulee valita tarpeidensa perusteella, minkälaista EAP-järjestelmää käyttää. EAP siirtää todennustietoja käyttäjän ja todennustietokannan tai palvelimen välillä.

EAP-prosessi toimii seuraavasti:

- käyttäjä pyytää yhteyttä langattomaan verkkoon AP: n kautta.aseman, joka lähettää ja vastaanottaa dataa.

- AP pyytää käyttäjältä tunnistetietoja ja lähettää nämä tiedot autentikointipalvelimelle.

- autentikointipalvelin pyytää AP: ltä todisteita tunnistetietojen oikeellisuudesta.

- AP saa vahvistuksen käyttäjältä ja lähettää sen takaisin autentikointipalvelimelle.

- käyttäjä on pyydettäessä yhteydessä verkkoon.

prosessi voi vaihdella käytetyn EAP: n tyypin mukaan. Alla on katsaus yleisimpiin EAP-menetelmiin.

tunneloitu EAP-menetelmä

on olemassa yli 40 EAP-menetelmää, mukaan lukien useita yleisesti käytettyjä menetelmiä, joita usein kutsutaan sisäisiksi menetelmiksi tai tunneloiduiksi EAP-menetelmiksi. Näitä ovat muun muassa seuraavat.

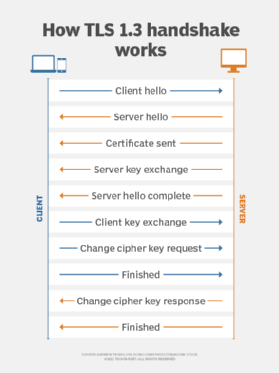

EAP-TLS (Transport Layer Security)

EAP-TLS tarjoaa verkon ja asiakkaan varmennepohjaisen, keskinäisen todennuksen. Sekä asiakkaalla että palvelimella on oltava varmenteet tämän todennuksen suorittamiseksi. EAP-TLS luo satunnaisesti istuntopohjaisia, käyttäjäpohjaisia Wired Equivalent Privacy (WEP)-avaimia. Nämä avaimet suojaavat tietoliikennettä AP: n ja WLAN-asiakkaan välillä.

yksi EAP-TLS: n haitta on palvelin-ja asiakaspuolen molempien on hallittava varmenteita. Tämä voi olla haastavaa organisaatioille, joilla on laaja WLAN.

EAP-TTLS (Tunneled TLS)

EAP-TLS: n tavoin EAP-TTLS tarjoaa laajennetun tietoturvamenetelmän, jossa on varmennepohjainen keskinäinen todennus. Kuitenkin sen sijaan, että sekä asiakas että palvelin vaativat varmenteen, vain palvelinpuoli tekee. EAP-TTLS: n avulla WLANs voi turvallisesti käyttää vanhoja käyttäjien todennustietokantoja, kuten Active Directorya.

LEAP (Lightweight EAP)

Cisco loi tämän omisteisen EAP-todennustyypin keskinäiseen asiakas-ja palvelintodennukseen WLAN-järjestelmässään. LEAP-palvelin lähettää asiakkaalle satunnaisen haasteen, ja asiakas palauttaa hajautetun salasanan. Kun asiakas on todennettu, hän kysyy palvelimelta salasanaa, minkä jälkeen seuraa avainten vaihto.

PEAP (Protected EAP)

PEAP luotiin turvallisemmaksi versioksi LEAPISTA. Kuten EAP-TTLS, PEAP todentaa asiakkaat palvelinpuolen varmenteilla. Se luo TLS-tunnelin palvelimelta asiakkaalle, jotta asiakas voidaan todentaa salatun tunnelin kautta. Toisin kuin EAP-TTLS, kanssa PEAP, asiakkaan on käytettävä eri EAP tyyppi.

EAP-FAST (joustava todennus suojatun tunneloinnin kautta)

Cisco loi EAP-Fastin korvaamaan Leapin. EAP-FAST käyttää tunnelia keskinäisen todennuksen tarjoamiseen, kuten PEAP ja EAP-TTLS. EAP-FAST ei anna palvelimen todentaa itseään digitaalisella varmenteella. Sen sijaan se käyttää suojattua pääsykoodia, joka luo kertaluonteisen varausten vaihdon jaetulla salaisuudella eli PAC-avaimella. PAC-näppäin hoitaa tunnistautumisen.

EAP-SIM (Subscriber Identity Module)

tämä todennustyyppi perustuu matkapuhelimissa käytettävään Global System For Mobile communication (GSM) – SIM-korttiin. Se käyttää istuntokohtaista WEP-avainta tietojen salaamiseen. Tämä todennusmenetelmä edellyttää, että asiakas syöttää vahvistuskoodin, joka mahdollistaa yhteydenpidon SIM-järjestelmään. EAP-SIM 802.1x pyynnöt kulkevat operaattorin roaming-yhdyskäytävän kautta GSM-todennuspalvelimeen. Sitä käytetään kaupallisten 802.11-pikapisteiden ja GSM-verkkojen välillä kulkevien laitteiden todentamiseen.

EAP-MD5 (Message Digest 5)

EAP-MD5 tarjoaa perustason tuen, eikä sitä suositella WLAN-verkkoa toteutettaessa. Uhkatoimijoiden on helpompi määrittää käyttäjän tai asiakkaan salasana tällä menetelmällä. Se tarjoaa myös vain yksisuuntaisen todennuksen keskinäisen todennuksen sijaan, eikä WEP-avaimia voi kehittää istuntokohtaisesti tai tarjota jatkuvaa WEP-avainten kiertoa ja jakelua. WEP-avainten manuaalinen huolto voi aiheuttaa haasteita.

takeaway

turvallisuus on julkisen verkkoarkkitehtuurin kriittinen osa-alue. Tämä on tärkeämpää kuin koskaan, kun otetaan huomioon kuinka nopeasti tietoliikennetekniikka muuttuu ja 5G: n kehitys. 5G: n turvaominaisuudet sisältävät EAP: n natiivituen. Autentikointi 5G-verkoissa on access-agnostista, joten samoja menetelmiä käytetään 3rd Generation Partnership-hankkeessa ja muissa kuin 3GPP access-verkoissa.

selvitä, miten 3GPP-spesifikaatio luotiin 5G-tietoturvalle.

Leave a Reply