Kybersodankäynti

mitä on Kybersodankäynti?

Kybersodankäynti määritellään yleensä johonkin maahan kohdistuvaksi kyberhyökkäykseksi tai hyökkäysten sarjaksi. Se voi aiheuttaa tuhoa hallituksen ja siviilien infrastruktuurille ja häiritä kriittisiä järjestelmiä, mikä aiheuttaa vahinkoa valtiolle ja jopa ihmishenkien menetyksiä.

kyberturvallisuuden asiantuntijoiden keskuudessa on kuitenkin kiistaa siitä, millaista toimintaa kybersodankäynti on. Yhdysvaltain puolustusministeriö (DoD) tunnistaa Internetin haitallisen käytön aiheuttaman uhan kansalliselle turvallisuudelle, mutta ei anna tarkempaa määritelmää kybersodankäynnille. Jotkut pitävät kybersodankäyntiä kyberhyökkäyksenä, joka voi johtaa kuolemaan.

Kybersodankäynnissä on tyypillisesti kyse kansallisvaltiosta, joka tekee kyberhyökkäyksiä toista vastaan, mutta joissain tapauksissa iskujen takana ovat terroristijärjestöt tai valtiosta riippumattomat toimijat, jotka pyrkivät edistämään vihamielisen kansakunnan päämäärää. Väitetystä kybersodankäynnistä on lähihistoriassa useita esimerkkejä, mutta ei ole olemassa yleistä, muodollista määritelmää sille, miten kyberhyökkäys voi olla sotatoimi.

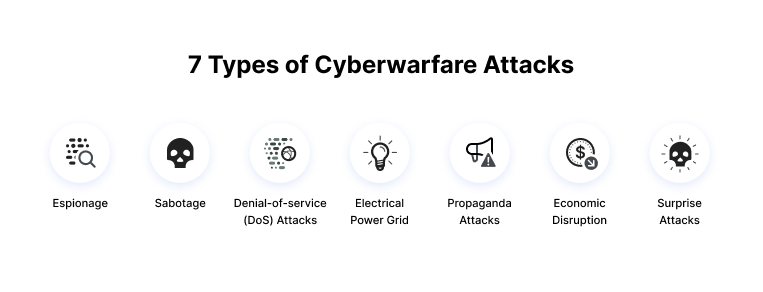

7 kybersodankäynnin Hyökkäystyyppiä

Tässä muutamia kybersodankäynnin hyökkäysten päätyyppejä.

Vakoilu

viittaa muiden maiden tarkkailuun salaisuuksien varastamiseksi. Kybersodankäynnissä tämä voi tarkoittaa bottiverkkojen tai keihään tietojenkalasteluhyökkäysten käyttämistä arkaluonteisten tietokonejärjestelmien vaarantamiseksi ennen arkaluonteisten tietojen suodattamista.

sabotaasi

valtion organisaatioiden on määritettävä arkaluonteiset tiedot ja riskit, jos ne vaarantuvat. Vihamieliset hallitukset tai terroristit voivat varastaa tietoa, tuhota sen tai hyödyntää sisäpiirin uhkia, kuten tyytymättömiä tai huolimattomia työntekijöitä tai hallituksen työntekijöitä, joilla on yhteys hyökkäävään maahan.

palvelunestohyökkäykset

DoS-hyökkäykset estävät laillisia käyttäjiä pääsemästä verkkosivustolle tulvimalla sille tekaistuja pyyntöjä ja pakottamalla verkkosivuston käsittelemään näitä pyyntöjä. Tämän tyyppistä hyökkäystä voidaan käyttää kriittisten operaatioiden ja järjestelmien häiritsemiseen ja siviilien, armeijan ja turvallisuushenkilöstön tai tutkimuselinten pääsyn estämiseen arkaluonteisille verkkosivustoille.

Sähköverkko

sähköverkkoon hyökkääminen antaa hyökkääjille mahdollisuuden lamauttaa kriittiset järjestelmät, häiritä infrastruktuuria ja mahdollisesti aiheuttaa ruumiillista vahinkoa. Sähköverkkoon kohdistuvat hyökkäykset voivat myös häiritä viestintää ja tehdä palveluita, kuten tekstiviestejä ja viestintää käyttökelvottomiksi.

Propagandahyökkäykset

yritykset kontrolloida kohdemaassa asuvien tai sen puolesta taistelevien ihmisten mieliä ja ajatuksia. Propagandalla voidaan paljastaa kiusallisia totuuksia, levittää valheita, jotka saavat ihmiset menettämään luottamuksensa maahansa tai asettumaan vihollistensa puolelle.

taloudellinen häiriö

useimmat nykyaikaiset talousjärjestelmät toimivat tietokoneiden avulla. Hyökkääjät voivat kohdistaa kohteensa taloudellisten laitosten, kuten pörssien, maksujärjestelmien ja pankkien tietoverkkoihin varastaakseen rahaa tai estääkseen ihmisiä saamasta tarvitsemiaan varoja.

yllätyshyökkäykset

nämä ovat kybervastine Pearl Harborin ja 9/11 kaltaisille hyökkäyksille. Tarkoituksena on suorittaa massiivinen hyökkäys, jota vihollinen ei odota, jolloin hyökkääjä voi heikentää puolustustaan. Näin voidaan valmistella maaperää fyysiselle hyökkäykselle hybridisodankäynnin yhteydessä.

esimerkkejä kybersodankäynnin operaatioista

tässä on useita paljon julkisuutta saaneita esimerkkejä kybersodankäynnistä viime aikoina.

Stuxnet-Virus

Stuxnet oli Iranin ydinohjelmaan hyökännyt mato. Se on yksi historian kehittyneimmistä kyberhyökkäyksistä. Haittaohjelma levisi tartunnan saaneiden Universal Serial Bus-laitteiden sekä kohdennettujen tiedonhankinta-ja valvontajärjestelmien kautta. Useimpien raporttien mukaan isku vahingoitti vakavasti Iranin kykyä valmistaa ydinaseita.

Sony Pictures Hack

Sony Picturesia vastaan tehtiin hyökkäys, kun julkaistiin elokuva “The Interview”, joka esitti Kim Jong unista kielteisen kuvan. Iskun tekijäksi epäillään Pohjois-Korean hallituksen hakkereita. FBI löysi pohjoiskorealaisten tekemistä aiemmista haittaohjelmahyökkäyksistä yhtäläisyyksiä muun muassa koodiin, salausalgoritmeihin ja tietojen poistomekanismeihin.

Pronssisotilas

vuonna 2007 Viro siirsi Neuvostoliittoon liittyvän Pronssisotilaan patsaan pääkaupunkinsa Tallinnan keskustasta kaupungin lähellä sijaitsevalle sotilashautausmaalle. Viro kärsi seuraavien kuukausien aikana useista merkittävistä kyberhyökkäyksistä. Viron valtion verkkosivut, tiedotusvälineet ja pankit ylikuormittuivat massiivisissa palvelunestohyökkäyksissä, minkä vuoksi ne poistettiin palvelunestohyökkäyksistä.

Fancy Bear

CrowdStrike väittää, että Venäjän järjestäytynyt kyberrikollisryhmä Fancy Bear otti kohteekseen Ukrainan rakettijoukot ja tykistön vuosina 2014-2016. Haittaohjelma levisi saastuneen Android-sovelluksen kautta, jota D-30 Howitzer-tykistöyksikkö käytti kohdetietojen hallintaan.

ukrainalaiset upseerit käyttivät laajasti sovellusta, joka sisälsi X-Agent-vakoiluohjelman. Tätä pidetään erittäin onnistuneena hyökkäyksenä, jonka tuloksena tuhottiin yli 80% Ukrainan D-30-Haupitsijoista.

Qatarin viholliset

yhdysvaltalainen republikaanien rahankerääjä Elliott Broidy haastoi Qatarin hallituksen oikeuteen vuonna 2018 syyttäen sitä sähköpostiensa varastamisesta ja vuotamisesta yrittäessään mustamaalata häntä. Qatarien väitetään pitäneen häntä esteenä asemansa parantamiselle Washingtonissa.

kanteen mukaan Qatarin emiirin veljen väitettiin järjestäneen kybersodankäyntikampanjan yhdessä muiden Qatarin johtohenkilöiden kanssa. Samojen hyökkääjien kohteena oli 1 200 ihmistä, joista monet olivat tunnettuja “Qatarin vihollisia”, mukaan lukien korkea-arvoisia virkamiehiä Egyptistä, Saudi-Arabiasta, Yhdistyneistä arabiemiirikunnista ja Bahrainista.

miten Kybersodankäyntiä torjutaan

tämän uuden alan oikeudellinen asema on vielä epäselvä, sillä kyberaseiden käyttöä ei ole säännelty kansainvälisellä lainsäädännöllä. Tämä ei kuitenkaan tarkoita sitä, etteikö laki puuttuisi kybersodankäyntiin.

Cooperative Cyber Defense Center of Excellence (CCDCoE) on julkaissut Tallinn Manual-oppikirjan, joka käsittelee harvinaisia mutta vakavia kyberuhkia. Käsikirja kertoo, milloin kyberhyökkäykset rikkovat kansainvälistä oikeutta ja miten maat voivat vastata tällaisiin rikkomuksiin.

riskinarvioinnin tekeminen Kybersotapeleillä

paras tapa arvioida kansakunnan valmiutta kybersodankäyntiin on suorittaa tosielämän harjoitus tai simulaatio, joka tunnetaan myös nimellä kybersotapeli.

sotapeli voi testata, miten hallitukset ja yksityiset organisaatiot reagoivat kybersodankäynnin skenaarioon, paljastaa aukkoja puolustuksessa ja parantaa yhteistyötä yksiköiden välillä. Mikä tärkeintä, sotapeli voi auttaa puolustajia oppimaan toimimaan nopeasti kriittisen infrastruktuurin suojelemiseksi ja ihmishenkien pelastamiseksi.

Kybersotapelit voivat auttaa kaupunkeja, valtioita tai maita parantamaan kybersodankäyntivalmiuttaan:

- erilaisten tilanteiden testaaminen – kuten hyökkäysten havaitseminen alkuvaiheessa tai riskien lieventäminen sen jälkeen, kun kriittinen infrastruktuuri on jo vaarantunut.

- epätavallisten skenaarioiden testaaminen-iskuja ei koskaan tehdä “kirjan mukaan”. Perustamalla punaisen joukkueen, joka toimii hyökkääjinä ja yrittää löytää luovia tapoja murtautua maalijärjestelmään, puolustajat voivat oppia lieventämään todellisia uhkia.

- työnjako ja yhteistyömekanismit – kybersodankäynti vaatii monia henkilöitä eri organisaatioista ja hallituksen yksiköistä tekemään yhteistyötä. Kybersotapeli voi tuoda yhteen ne ihmiset, jotka eivät välttämättä tunne toisiaan, ja auttaa heitä päättämään, miten toimia yhdessä kriisitilanteessa.

- politiikan parantaminen-hallitukset voivat luoda kybersodankäyntipolitiikkoja, mutta niiden on testattava niitä käytännössä. Kybersotapeli voi testata politiikkojen tehokkuutta ja tarjota mahdollisuuden niiden parantamiseen.

Kerrospuolustuksen merkitys

kybersodankäynnin paineessa monien maiden hallitukset ovat laatineet operatiivisen kansallisen turvallisuuspolitiikan suojellakseen tietoinfrastruktuuriaan. Näissä politiikoissa käytetään tyypillisesti kerroksellista puolustustapaa, johon kuuluu:

- Kyberekosysteemin turvaaminen

- tietoisuuden lisääminen kyberturvallisuudesta

- avointen standardien edistäminen kyberuhkien torjumiseksi

- kansallisen kyberturvallisuuden varmistamiskehyksen täytäntöönpano

- työskentely yksityisten organisaatioiden kanssa kyberturvallisuusvalmiuksiensa parantamiseksi

yksityisen sektorin turvaaminen

kybersotien strateginen tekijä on paikallisten yritysten kyky kestää kyberhyökkäyksiä. Yritysten on kiristettävä turvatoimiaan vähentääkseen kansallisvaltioon kohdistuvan hyökkäyksen hyötyjä. Seuraavassa on joukko toimenpiteitä, joilla varmistetaan yritysten kyberturvallisuus, joka voi edistää kansallista turvallisuutta:

- luo esteitä verkon murtamiselle

- käytä verkkosovelluksen palomuureja (WAF), jotta voit nopeasti havaita, tutkia ja estää haitallisen liikenteen

- vastata nopeasti murrokseen ja palauttaa liiketoiminnan

- helpottaa julkisen ja yksityisen sektorin yhteistyötä

- käytä paikallisia hakkereita resurssina suojautuaksesi ulkomaisilta kyberuhilta

Imperva kybersodankäynnin suojaus

Imperva voi auttaa organisaatioita suojautumaan kybersodankäynniltä toteuttamalla kattavan kyberturvallisuusratkaisun, sisältää sekä sovelluksen että tietoturvan.

Imperva Application Security

Imperva tarjoaa kattavan suojan sovelluksille, API: ille ja mikropalveluille:

Web Application Firewall – Estä hyökkäykset maailmanluokan analyysillä sovellusten verkkoliikenteestä.

Runtime Application Self-Protection (RASP) – Real-time attack detection and prevention from your application runtime environment goes where your applications go. Lopeta ulkoiset hyökkäykset ja pistokset ja vähennä haavoittuvuuden ruuhkautumista.

API Security – automatisoitu API-suojaus varmistaa, että API-päätepisteesi ovat suojattuja, kun ne julkaistaan, suojaten sovelluksiasi hyväksikäytöltä.

Advanced Bot Protection – Prevent business logic attacks from all access points – websites, mobile apps and API. Saada saumatonta näkyvyyttä ja valvoa bot liikennettä lopettaa online-petosten kautta Tilin haltuunotto tai kilpailukykyinen hinta kaavinta.

DDoS Protection – Block attack traffic at the edge to ensure business continuity with guaranteed uptime and no performance impact. Turvaa toimitilasi tai pilvipohjaiset käyttöomaisuutesi-olitpa sitten AWS: ssä, Microsoft Azuressa tai Google Public Cloudissa.

Attack Analytics – takaa täydellisen näkyvyyden koneoppimisen ja toimialueen asiantuntemuksen avulla koko sovelluksen suojauspinon läpi paljastaakseen melun kuviot ja havaitakseen sovellushyökkäykset, jolloin voit eristää ja estää hyökkäyskampanjoita.

Client-Side Protection – Gain visibility and control over third-party JavaScript code to reduce the risk of supply chain fraud, prevent data breakings, and client-side attacks.

Imperva Data Security

Imperva suojaa kaikki pilvipohjaiset tietovarastot varmistaakseen vaatimustenmukaisuuden ja säilyttääkseen ketteryyden ja kustannushyödyt, joita saat pilvisijoituksistasi

Cloud Data Security-helpota pilvitietokantojen turvaamista, jotta voit kuroa kiinni ja pysyä DevOpsin perässä. Impervan ratkaisu mahdollistaa pilvipalveluiden käyttäjien nopean näkyvyyden ja pilvidatan hallinnan.

Database Security – Imperva tarjoaa analytiikan, suojauksen ja vastauksen koko dataomaisuuteesi, paikan päällä ja pilvipalvelussa-antaen sinulle riskin näkyvyyden tietomurtojen estämiseksi ja compliance – vaaratilanteiden välttämiseksi. Integroida tahansa tietokantaan saada välitöntä näkyvyyttä, toteuttaa yleisiä politiikkoja, ja nopeus aika arvoon.

tietojen riskianalyysi-automatisoi vaatimustenvastaisten, riskialttiiden tai haitallisten tietojen käyttöoikeuskäyttäytymisen havaitseminen kaikissa tietokannoissasi yrityksen laajuisesti korjaamisen nopeuttamiseksi.

Leave a Reply