Mikä On Sähköpostihuijaus? Selitys

yksi yleisimmistä taktiikka verkkorikollisten käyttää huijata tai manipuloida ihmisiä on sähköpostin huijaus. Huijaus tarkoittaa jonkin tai jonkun esittämistä toisena laillisena tahona, jolla luodaan auktoriteettia ja saadaan vipuvoimaa. Huijauksen lopullisena tavoitteena on usein huijata uhreja taloudellisen hyödyn saamiseksi. Tietenkin, huijaus voi tapahtua useita keinoja: sähköpostit, puhelut, tekstiviestit, domain huijaus, ja jopa sovellus huijaus. Keskitymme tänään sähköpostihuijaukseen.

huijausviestihyökkäysten määrä kasvaa joka vuosi aiheuttaen korvaamatonta vahinkoa uhreille. IC3 totesi, että sähköpostit väärennettyjä, mikä tekee sähköpostit näyttävät ne tulivat talousjohtaja, toimitusjohtaja, lakimiehet, tai myyjät, käytetään usein kohdistaa yrityksille. Se on taktiikka, jota käytetään yleisesti business email kompromissi (BEC) huijauksia. IC3: n vuoden 2020 Internet-Rikosraportin tiedot osoittavat, että BEC-huijauksilla oli valtava vaikutus 19 369 valituksella, jotka johtivat yhteensä 1,8 miljardin dollarin korjattuihin tappioihin.

kun otetaan huomioon nämä numerot ja se, miten vilpilliset sähköpostit voivat vaikuttaa yrityksiin, on tärkeää, että ymmärrät sähköpostihuijauksen ja ryhdyt asianmukaisiin toimiin estääkseen tämän taktiikan onnistuneen käytön organisaatiotasi vastaan. Selvitetäänpä kaikki.

Mitä On Sähköpostihuijaus?

kun joku käyttää sähköpostia esittääkseen itsensä vilpillisesti toisena laillisena yksikkönä, tämä on esimerkki sähköpostihuijauksesta. Teknisemmässä mielessä, sähköpostin huijaus noin fabricating vääriä sähköpostin lähettäjätietoja huijata ihmisiä uskomaan petollinen sähköpostit ovat aitoja.

tässä upea video, joka selittää nopeasti sähköpostihuijauksen:

10. helmikuuta 2021 IRS (Internal Revenue Services) julkaisi virallisen varoituksen varoittaakseen veroalan ammattilaisia heihin kohdistuvasta huijauksesta. Huijaussähköpostit oli oletettavasti lähetetty “IRS vero e-arkistointi” ja kuljettaa aihe rivi “todentaminen EFIn ennen e-arkistointi.”IRS myös varoittaa ryhtymästä toimenpiteisiin mainittu Sähköposti erityisesti vastaamalla mainitun sähköpostin.

tässä ote yhdestä näistä epäilyttävistä sähköposteista:

“jotta voidaan suojella sekä sinua että asiakkaitasi luvattomalta / vilpilliseltä toiminnalta, IRS vaatii, että tarkistat kaikki valtuutetut e-tiedostojen Lähettäjät ennen palautusten lähettämistä järjestelmämme kautta. Tämä tarkoittaa, että tarvitsemme EFIN (e-file identification number)-vahvistuksen ja ajokortin ennen e-tiedostoa.

ota nykyinen PDF-kopio tai kuva EFIN-hyväksymiskirjeestäsi (5880c-kirje on päivätty viimeisten 12 kuukauden aikana) tai kopio IRS EFIN-hakemuksen yhteenvedosta, joka löytyy e-Services-tililtäsi osoitteessa IRS.gov, ja edessä ja takana ajokortti lähetetään loppuun todentamisprosessin. Sähköposti: (fake email address)

jos järjestelmämme ei vahvista EFIN-tietojasi, kykysi e-tiedostoon ei ole käytössä, kunnes annat asiakirjat, jotka osoittavat, että tunnuksesi ovat kunnossa E-tiedostoon IRS: n kanssa.”

tämä on oppikirjaesimerkki tietojenkalastelusähköpostista. Jotkut punaiset liput, jotka kertovat sinulle sähköposti on vilpillinen ovat:

- lähettäjän sähköpostiosoite on väärennetty.

- se käyttää kiireellistä kieltä pakottaakseen sinut hätiköityihin toimiin.

- ” vastaus ” – sähköpostiosoite on eri kuin lähettäjän sähköpostiosoite.

- se uhkaa sinua rangaistuksilla, jos et ryhdy välittömiin toimiin.

- Sähköposti väittää olevansa IRS: ltä, mutta pyytää tietoja (ja joskus kopioita asiakirjoista), jotka verottajalla olisi jo hallussaan.

olemme tietysti jo kirjoittaneet artikkelin, jossa kerrotaan, onko sähköposti väärennetty vai aito, ja kehotetaan tarkistamaan sekin lisätietojen saamiseksi.

Miten Sähköpostihuijaus Toimii?

on olemassa useita tapoja, joilla verkkorikolliset voivat väärentää sähköposteja.

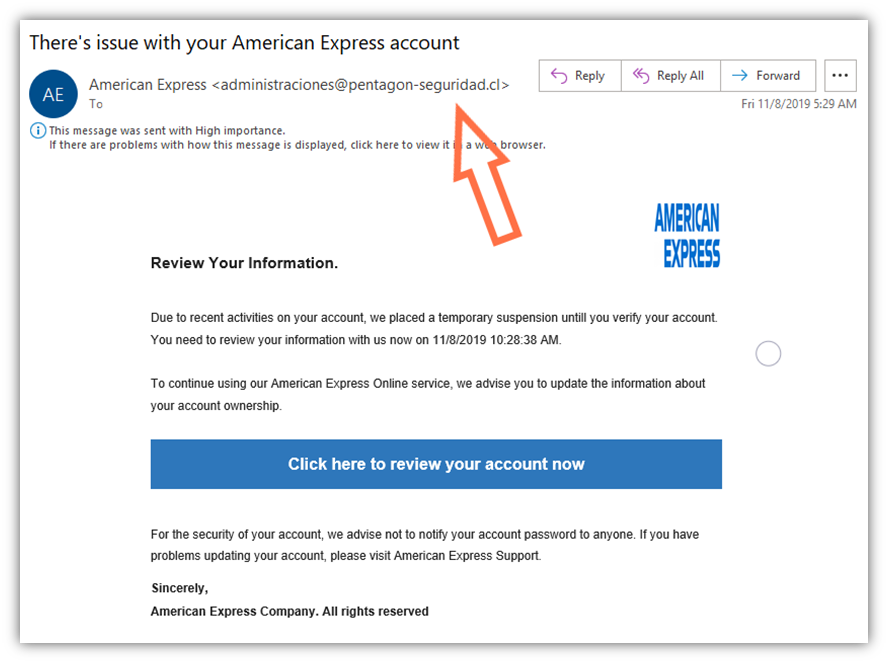

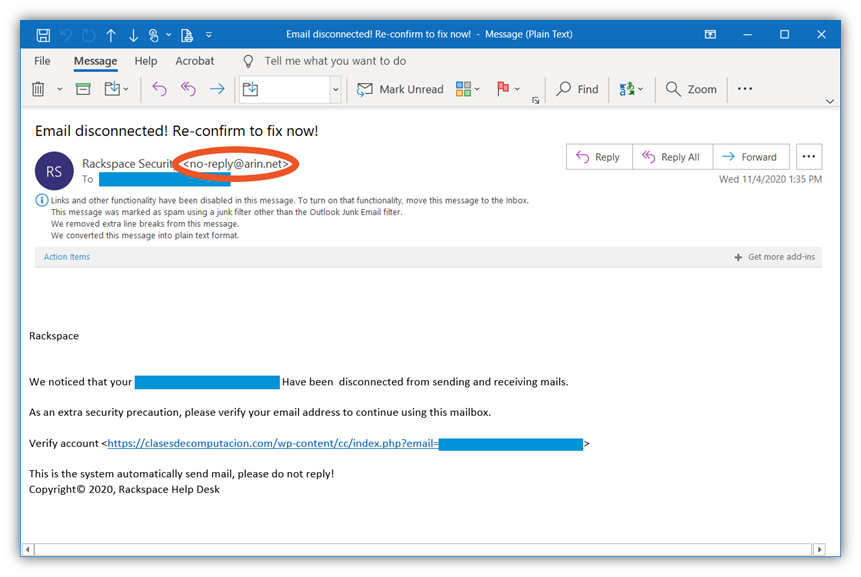

lähettäjän näyttönimen huijaus

tämä on sähköpostihuijauksen alkeellisin ja yleisin muoto. Se edellyttää, että lähettäjä vain muuttaa sähköpostin näytön nimi. Pikaisella vilkaisulla vastaanottaja uskoo, että sähköposti on peräisin lailliselta lähettäjältä. Jos he kuitenkin tarkistavat lähettäjän sähköpostiosoitteen, huijaus hajoaa, koska sähköpostiosoite ei vastaa lähettäjän nimeä tai yritystä.

tämän tyyppinen sähköpostihuijaus on superhelppoa eikä vaadi hyökkääjältä minkäänlaista tietokoneohjelmointia tämän huijauksen toteuttamiseksi. Myös tämän huijauksen suosio on nousussa, koska se on niin halpa ja helppo tehdä. Pahikset vaativat vain muutaman viattoman uhrin lankeamaan farssiinsa.

tässä vielä pari esimerkkiä tämäntyyppisestä sähköpostihuijauksesta:

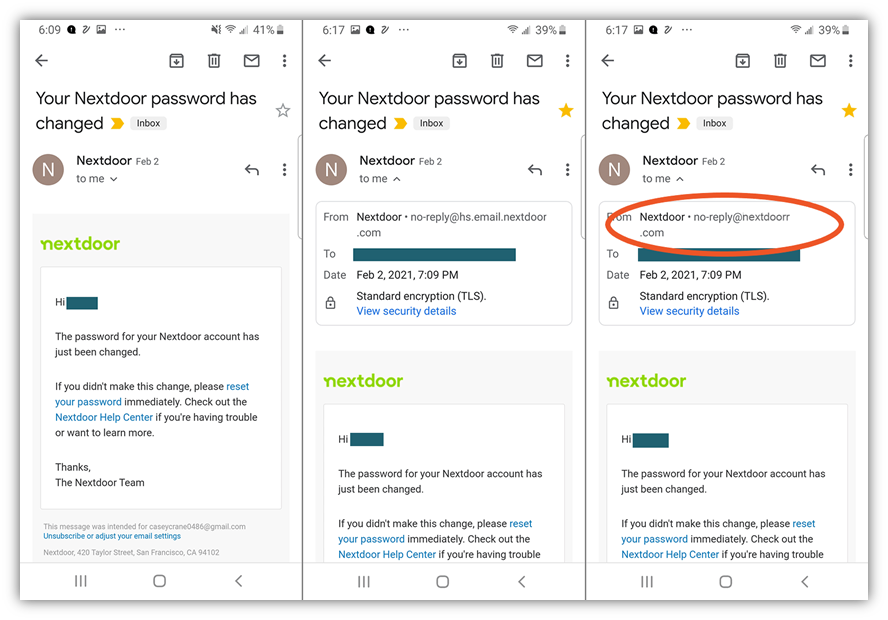

verkkotunnuksen huijaus:

verkkotunnusten huijaus tarkoittaa sitä, että huijarit luovat sähköpostiosoitteita, jotka liittyvät verkkotunnuksiin, jotka ovat samankaltaisia kuin heidän tekeytymänsä organisaatio. Aivan kuten kirjoitusvirheitä taktiikka, verkkorikolliset käyttää perus temppuja saada sähköpostiosoitteet näyttävät oikeutettuja ihmisiä, jotka eivät kiinnitä huomiota tai ovat kiire. Muutamia esimerkkejä ovat:

- vaihtaen “in “M-kirjaimen tilalle,

- käyttäen”1″: tä” l: n sijaan,

- korvaamalla “o”: n tilalle, tai

- lisäämällä ylimääräisiä numeroita, merkkejä tai sanoja sähköpostin verkkotunnuksiin.

Oletetaan, että esimerkiksi laillisen kuriiritoimiston nimi on Safe Express, ja niiden verkkotunnus on safeexpress.com. Jos pahikset haluavat käyttää sähköpostihuijausta esiintyäkseen yrityksenä huijatakseen asiakkaitaan, he voivat luoda hämärän verkkotunnuksen safexpress.com se näyttää uskomattoman samanlainen ja käyttää sitä lähettää phishing sähköposteja.

tässä esimerkki verkkotunnusten huijaamisesta Nextdoorin sähköpostilla:

ensimmäinen kuva (vas.) näyttää, miten sähköposti näkyy, kun saat sähköpostin, jos et klikkaa nuolta laajentaaksesi lähettäjän sähköpostitietoja. Toinen kuvakaappaus (keskellä) on esimerkki laillisesta sähköpostista Nextdoor — huomaa, miten sähköposti tulee osoitteesta, joka päättyy “@hs.email.nextdoor.com. ” kolmas kuvakaappaus (oikealla) on esimerkki väärennetystä verkkotunnuksesta, joka näyttää erittäin vakuuttavalta. “Nextdoorin” lopussa on ylimääräinen “r” ennen “.comia”

sähköpostin luominen aidolla verkkotunnuksella

huolimatta harvinaisemmasta huijauksen muodosta, se on ehkä pelottavin. Sähköposti näyttää siltä, että se on tullut aidolta henkilöltä, sillä lähettäjän osoitteen verkkotunnus on laillinen. Tämä haavoittuvuus ei ole enää auki, koska useimmat yritykset käyttävät Sender Policy Framework (SPF) ja Domain Key Identified Mail (DKIM) DNS-asetuksissaan estääkseen luvattomia henkilöitä käyttämästä verkkotunnustaan huijaukseen. Nämä protokollat selitetään myöhemmin artikkelissa.

sähköpostihuijaus BEC-huijauksille

Business email compromise eli Bec tehdään yleensä huijaamalla sähköpostin lähettäjän tiedot näyttämään siltä kuin sähköposti olisi tullut yhtiön toimitusjohtajalta tai TALOUSJOHTAJALTA. Tämäntyyppiseen sähköpostihuijaukseen liittyy usein vastaanottajan ohjaaminen siirtämään valtava määrä hyökkääjälle kuuluvalle pankkitilille. Koska sähköposti näyttää siltä, että se on uhrin pomolta, työntekijä saattaa noudattaa sähköpostin ohjeita kysymättä paljon kysymyksiä.

jotkut huijarit ovat myös onnistuneet esiintymään yritysten toimitusjohtajina pyytääkseen työntekijöitä lahjoittamaan hyväntekeväisyyteen. Sanomattakin on selvää, että mainittu “hyväntekeväisyys” tässä on hyökkääjän pankkitilille.

mikä tekee sähköposteista alttiita huijauksille?

pääasiallinen haavoittuvuus, joka tekee sähköpostihuijauksen mahdolliseksi, on tunnistautumisen puute yksinkertaisessa Sähköpostisiirtoprotokollassa (SMTP). Vaikka sähköpostihuijauksen estäviä tunnistautumisprotokollia on olemassa, niitä ei ole laajalti hyväksytty. Mukaan tulokset 2018 akateemisen tutkimuksen, vain 40% Alexa top 1 miljoonaa verkkotunnuksia oli SPF ja vain 1% oli DMARC. Tämä lisää kyberhyökkäysten riskiä, mm. :

- tietojenkalasteluhyökkäykset,

- haittaohjelmien tunkeutuminen heidän tietojärjestelmiinsä ja

- Ransomware-hyökkäykset.

Miten estää Sähköpostihuijaushyökkäys

jos huijaushyökkäykset ovat niin vaarallisia, pitäisi olla jotain, mitä voimme tehdä niiden tarkistamiseksi, eikö? Sähköpostipalvelujen tarjoajilla, kuten Googlen Gmaililla ja Microsoftin Outlookilla, on sisäänrakennetut järjestelmät, jotka auttavat estämään sähköpostin roskapostin ja roskasähköpostien tulon sähköpostiisi. Vastaanottajaa varoitetaan mahdollisen roskapostin tai väärennetyn sähköpostin vastaanottamisesta.

jokaisen tulee aina olla tarkkana ennen roskapostiksi merkittyjen sähköpostien avaamista. Vaikka jotkut lailliset sähköpostit eivät läpäise tietoturvatestiä ja päätyvät roskapostikansioon, useimmissa tapauksissa sähköpostipalveluntarjoajat ovat oikeassa uhan tunnistuksessaan.

mutta tämän sanottuani pelkkä sähköpostipalveluntarjoajan turvatoimiin luottaminen ei riitä. Ne eivät ole täydellisiä, kun kaikki, ja väärennetyt sähköpostit saattavat löytää tiensä postilaatikkoosi heidän tietämättään.

tästä huolimatta on olemassa tiettyjä protokollia, joiden avulla voit estää sähköpostihuijaushyökkäyksiä käyttämästä verkkotunnustasi. Ja jos käytät näitä protokollia osana sähköpostin suojausta, voit hillitä näitä hyökkäyksiä ja estää jotakuta lähettämästä tietojenkalastelusähköposteja brändisi ja verkkotunnuksesi puolesta.

tässä osiossa käydään läpi kolme sähköpostiprotokollaa, jotka voit ottaa käyttöön nyt. Jaamme myös kaksi muuta asiaa, joita voit tehdä lisätäksesi lisäkerroksia sähköpostiisi. Tietenkin, on tärkeää mainita, että ne on asianmukaisesti toteutettu ja konfiguroitu nämä suojaukset tehdä sinulle mitään hyvää. Emme aio päästä tekninen “miten” tai täytäntöönpanoa osa näitä työkaluja. Mutta mitä me kattaa on, mitä kukin näistä sähköpostin tietoturvamenetelmät on ja miten se parantaa sähköpostin turvallisuutta organisaatiosi ja sen ulkoisten vastaanottajien, liian.

Sender Policy Framework (SPF)

SPF on protokolla, joka on suunniteltu ilmoittamaan, mitkä palvelimet tai IP-osoitteet (sekä sisäiset että ulkoiset) ovat oikeutettuja lähettämään sähköposteja tietyn verkkotunnuksen puolesta. Tämä tehdään käyttämällä domain name system (DNS) records, joka periaatteessa avulla vastaanottajien sähköpostiohjelmat tietävät sähköpostin tuli sinulta.

niin kauan kuin sähköposti on peräisin jostakin DNS-tietueeseen sisältyvästä IP-osoitteesta, se katsotaan OK: ksi. Jos IP-osoite tulee eri IP-osoitteesta, joka ei ole DNS-tietueessa, se estetään.

yrityksesi verkkotunnuksen omistajana voit ottaa SPF: n käyttöön luomalla yhden tai useamman DNS TXT-tiedoston. Näin voit valtuuttaa tiettyjä IP-osoitteita lähettämään sähköposteja verkkotunnuksesi puolesta ja samalla kieltää ketään muuta tekemästä niin. Jos huijari lähettää sähköpostin verkkotunnuksestasi, SPF tunnistaa IP-osoitteen ja varoittaa vastaanottajan sähköpostipalvelinta mahdollisesta huijauksesta.

Domain Keys Identified Mail (DKIM)

yksinkertaisimmassa mielessä DKIM auttaa verkkotunnustasi luomaan luottamusta vastaanottajiesi sähköpostipalvelimiin. Tunnistetut verkkotunnusavaimet auttavat estämään huijausta soveltamalla digitaalista allekirjoitusta sähköpostin otsakkeisiin kaikista toimialueen lähtevistä viesteistä. Näin vastaanottajien sähköpostipalvelimet voivat havaita, ovatko kyseiseltä verkkotunnukselta tulevat viestit joltakin sen lailliselta käyttäjältä vai onko lähettäjän tiedot väärennetty.

se, mitä DKIM ei kuitenkaan tee, on sähköpostitietojen salaaminen. Se kuitenkin varmistaa viestin eheyden. Se tekee tämän käyttämällä tarkistussummaa osoittaakseen vastaanottajan sähköpostipalvelimelle, että viestiä ei ole muutettu sen lähettämisen jälkeen.

vaikka DKIM ei suodata sähköposteja, se varmasti auttaa vähentämään sähköpostin verkkotunnuksen roskapostia. Jos DKIM-allekirjoitusta ei voida todentaa, sähköposti voidaan lähettää roskapostiin varoittamaan vastaanottajaa.

DKIM: n toteuttamiseksi sinun on muokattava palvelintasi lähettäjänä. Lähettäjä luo salauksen julkisia ja yksityisiä avaimia, asentaa ne palvelimelleen ja luo DNS TXT-tietueen, joka sisältää julkisen avaimen. Lähtevät viestit allekirjoitetaan yksityisellä avaimella. Sähköpostin vastaanottaja voi julkisen avaimen avulla varmistaa sähköpostin aitouden.

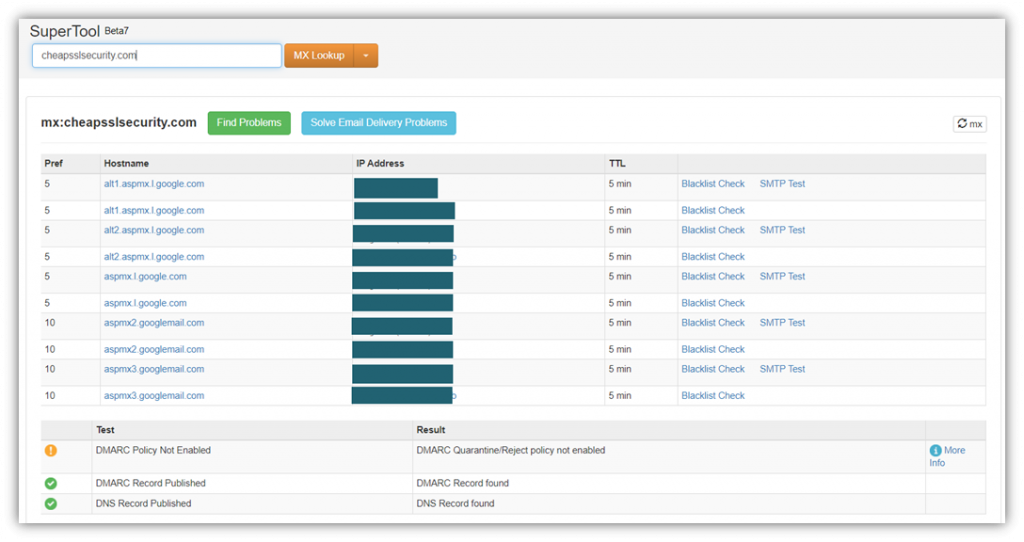

Verkkotunnuspohjainen Sanoman todennus, raportointi ja vaatimustenmukaisuus (DMARC)

DMARC on protokolla, joka ilmoittaa sähköpostien vastaanottajille, että sen verkkotunnuksen sähköpostit joko tai sekä SPF että DKIM auttavat heitä määrittämään, ovatko heidän viestinsä laillisia. Näin se tietää, että jos tunnistautuminen menee läpi, sähköpostin pitäisi olla laillinen ja käyttäjän on hyvä mennä luottamaan siihen. Mutta jos tunnistautuminen epäonnistuu, se käskee vastaanottajaa hylkäämään tai hylkäämään viestin.

jotain muuta, mitä DMARC tekee, on antaa vastaanottajan palvelimelle tieto siitä, mitä lähettäjä suosittelee tunnistautumisen epäonnistuessa. Lähettäjänä voi esimerkiksi määritellä, haluaako vastaanottajan:

- ei erityiskohtelua sähköposteille, jotka epäonnistuvat todennuksessa;

- lähetä todennetut sähköpostit roskapostikansioon;

- hylkää tällaiset sähköpostit ennen kuin ne saavuttavat vastaanottajan asiakkaan; ja / tai

- lähetä lähettäjälle sähköpostia hyväksytystä tai epäonnistuneesta DMARC-todennuksesta.

Katso tämä Ciscon hieno video, joka hajottaa mitä DMARC on:

sähköpostin Allekirjoitusvarmenteet

sähköpostin allekirjoitusvarmenteet, jotka tunnetaan myös nimellä S / MIME-varmenteet, ovat niitä, joita sinä lähettäjänä voit käyttää allekirjoittamaan sähköpostisi digitaalisesti. Tämän tyyppinen X.509 digitaalisen varmenteen avulla vastaanottajat voivat tarkistaa, onko sähköposti lähetetty sinulle (ei huijari) ja että sitä ei ole muutettu millään tavalla sen jälkeen, kun lähetit sen. Se myös salaa viestit, jotka jaetaan kahden S/MIME-varmenteen käyttäjän kesken. (Sinun tarvitsee vain saada kopio vastaanottajan julkisesta avaimesta ennen kuin voit aloittaa salattujen sähköpostien lähettämisen.)

sähköpostin allekirjoitusvarmenteen perustarkoitus on:

- Todenna sähköpostin lähettäjä,

- salaa sähköpostiviesti (kun vastaa muiden S/MIME-varmenteen käyttäjien kanssa) ja

- varmista viestin eheys.

oman organisaation Kyberhygienian a lisääminen Tietoisuuskoulutuksella

riittääkö kaikkien edellä mainittujen toimenpiteiden käyttäminen idioottivarman järjestelmän käyttöön? Vastaus on ei. Joka päivä kyberrikolliset keksivät uusia kierroksia vanhoille hyökkäysmenetelmille sekä täysin uusia hyökkäysmenetelmiä, joilla yritetään murtaa puolustuksemme. Siksi meidän on oltava ennakoivia ja otettava huomioon kaikki tehtävät, joita teemme pitääksemme ne loitolla.

kyberhygienian opettaminen työntekijöillesi on ratkaisevan tärkeää kyberturvallisuustyön tukemiseksi ja työntekijöiden tietämyksen lisäämiseksi. Kyllähän täysimittaiseen kyberhyökkäykseen tai tietomurtoon tarvitaan vain yksi väärä Klikkaus työntekijältä. Joitakin tärkeitä aiheita, jotka kaikkien cyber awareness-koulutusten tulisi kattaa, ovat:

- Yleiset tietojenkalasteluhuijaukset ja-taktiikat (mukaan lukien esimerkit sähköpostihuijauksesta ja sosiaalisesta suunnittelusta),

- muunlaiset verkkohyökkäykset,

- tili-ja salasanasuojausmenetelmät,

- Yleiset kyberturvallisuuden parhaat käytännöt ja

- mitä heidän tulisi tehdä, kun he kokevat tai epäilevät verkkohyökkäystä tai tietomurtoa.

aina pitää muistaa, ettei harjoittelu ole yhden ja yhden juttu. Kyberturvallisuustietoisuutta koskevia kertauskursseja on pidettävä säännöllisesti sen varmistamiseksi, että he ovat tietoisia ajankohtaisimmista uhkista. Viimeaikaisista verkkohyökkäyksistä muihin yrityksiin pitäisi keskustella työntekijöiden kanssa, jotta heillä olisi tietoa siitä, miten ne on tehty ja miten ne olisi voitu estää.

tietoturva-aiheiset tietovisat, pelit, Palapelit ja verkkopelit ovat myös hauskoja ja mukaansatempaavia tapoja lisätä työntekijöiden kybertietoisuutta. Suojautumisesi kyberrikollisia vastaan pitäisi olla etusijalla.

viimeiset sanat Sähköpostihuijauksesta

nyt kun ymmärrät, mitä sähköpostihuijaus on, voit ymmärtää, että paras tapa estää tällaiset hyökkäykset on lisätä työntekijöiden ja henkilökunnan tietoisuutta siitä. Ei avata hämäriä sähköposteja, ei klikkaamalla liitetiedostoja tai linkkejä, eikä edes vastaamalla tällaisiin sähköposteihin voi mennä pitkälle suojaamaan sinua sähköpostin huijaushyökkäyksiltä.

sinun on myös oltava valmis teknisiin toimiin estääkseen jotakuta käyttämästä verkkotunnustasi osana sähköpostihuijauskampanjoita. Kuten huomasit, tämä tarkoittaa DNS tietueiden yhdessä protokollia, kuten SPF, DKIM ja DMARC täyden hyödyn.

Leave a Reply