Comprendre les protocoles de gestion de réseau

Protocoles de gestion de réseau: Un Guide pour les comprendre

Comprendre les protocoles de gestion de réseau peut être une tâche ardue.

Il est facile de passer à côté du terme technique, des différentes procédures, des différentes façons de formater les données, des multiples options, etc.

Pour faciliter cette tâche, nous vous proposons de suivre ce guide simple.

Les protocoles de gestion de réseau sont des protocoles de réseau

Les protocoles d’administration de réseau fonctionnent dans le domaine des réseaux et sont donc des protocoles de réseau.

Maintenant, il est important de les différencier des protocoles réseau qui permettent le transfert de données entre deux périphériques, tels que TCP, UDP, SMTP, CSMA / CD, etc.

Dans un réseau, les protocoles de transfert de données et les protocoles d’administration coexisteront, partageant des ressources telles que la bande passante CPU et link.

Il est donc intéressant de garder à l’esprit que les protocoles de gestion de réseau influencent également les performances globales de la plate-forme.

Soyez clair sur l’approche du protocole

Il est facile de comprendre que plus la plateforme est complexe et hétérogène, plus nous rencontrerons de difficultés dans son administration.

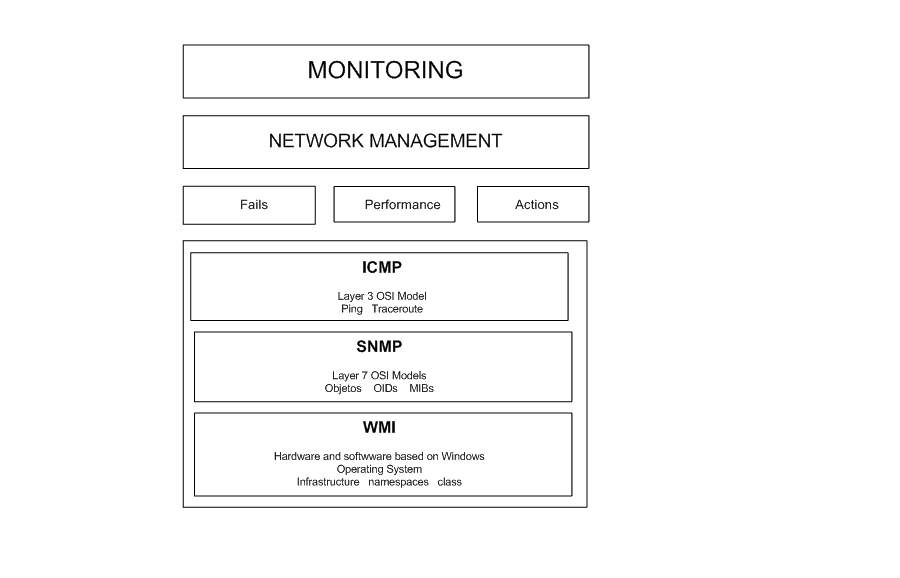

L’administration du réseau a fait face à cette complexité sous trois angles:

- Défauts: dans ce domaine, l’idée est d’avoir des procédures pour détecter les défauts et un schéma pour les signaler.

- Performances: ici, l’idée est d’obtenir des données sur le comportement de la plate-forme qui nous permettent de faire des inférences sur les performances de celle-ci.Actions

- : De nombreux protocoles de gestion incluent la possibilité d’exécuter des actions sur des éléments gérés.

Lorsque nous essayons de comprendre un protocole, il est important de s’arrêter un instant et de réfléchir à l’angle que le protocole propose ou avec quel angle nous voulons l’utiliser.

Protocoles de gestion de réseau et leur architecture

Tous les protocoles de gestion proposent une architecture et des procédures pour extraire, collecter, transférer, stocker et rapporter des informations de gestion à partir des éléments gérés.

Il est important de comprendre l’architecture et les procédures lorsqu’il s’agit de comprendre un protocole de gestion, et indispensable lors de la mise en œuvre d’une solution basée sur ce protocole.

Protocoles de gestion de réseau et organisation des données

Un autre point fondamental est la manière dont les protocoles d’administration de réseau formatent et gèrent les données de gestion.

La base est la façon dont ils définissent et identifient les éléments à administrer. Il est toujours intéressant de mentionner: Quel élément puis-je administrer avec ce protocole? Seulement du matériel ou couvre-t-il également des applications, par exemple?

Ensuite, il s’agit de définir quelles informations je peux extraire des éléments gérés et quelles actions je peux exécuter, si je peux en exécuter.

Quel format est utilisé pour gérer les données ? Et comment il est stocké, s’il est stocké.

Enfin, quelles sont les options dont je dispose pour accéder à ces informations ?

Maintenant, dans le reste de cet article, nous passerons en revue trois des protocoles d’administration les plus populaires, en essayant de nous concentrer sur les points susmentionnés: focus, architecture et organisation des données.

Pour cet examen, nous allons prendre le diagramme suivant comme guide:

Diagramme : L’administration des réseaux et de leurs protocoles.

ICMP

ICMP (Internet Control Message Protocol) est un protocole de couche réseau qui fait partie du groupe de sous-protocoles associés au protocole IP.

ICMP fonctionne dans le domaine de la validation des défauts et permet également le calcul de certaines métriques de performance.

Le lecteur peut lire les spécifications détaillées du protocole dans RFC792.

La procédure proposée par ICMP est basée sur la détection d’une condition d’erreur et l’envoi d’un message signalant ladite condition.

Ainsi, l’élément clé est les messages envisagés par l’ICMP, qui sont généralement classés en deux catégories:

- Messages d’erreur : Utilisé pour signaler une erreur dans la transmission de paquets.

- Messages de contrôle : Utilisés pour signaler l’état des périphériques.

L’architecture avec laquelle ICMP fonctionne est très flexible, car tout périphérique du réseau peut envoyer, recevoir ou traiter des messages ICMP.

En pratique, il est utilisé pour que les routeurs et les commutateurs signalent à l’hôte à l’origine d’un paquet que le paquet ne peut pas être délivré en raison d’une erreur réseau.

En outre, ICMP est également utilisé pour effectuer des calculs de métriques sur les performances, telles que les niveaux de latence, le temps de réponse ou la perte de paquets, entre autres.

SNMP

SNMP (Simple Network Management Protocol) est un protocole de couche applicative qui couvre les domaines des défaillances, des performances et des actions.

SNMP propose un schéma pour collecter, organiser et communiquer des informations de gestion entre les périphériques qui composent un réseau.

Ce schéma parvient à être commun à un grand nombre de composants matériels, prenant en charge:

- Diversité des périphériques : des périphériques réseau tels que les routeurs, les commutateurs, les pare-feu ou les points d’accès aux périphériques de l’utilisateur final tels que les imprimantes, les scanners, les stations ou les serveurs.

- Diversité des marques: la plupart des marques, lors de la présentation d’un produit, s’assurent que ce produit prend en charge SNMP inclus.

Le lecteur intéressé par la lecture des spécifications SNMP formelles doit examiner plusieurs documents RFC, mais nous vous recommandons de commencer par la RFC 1157.

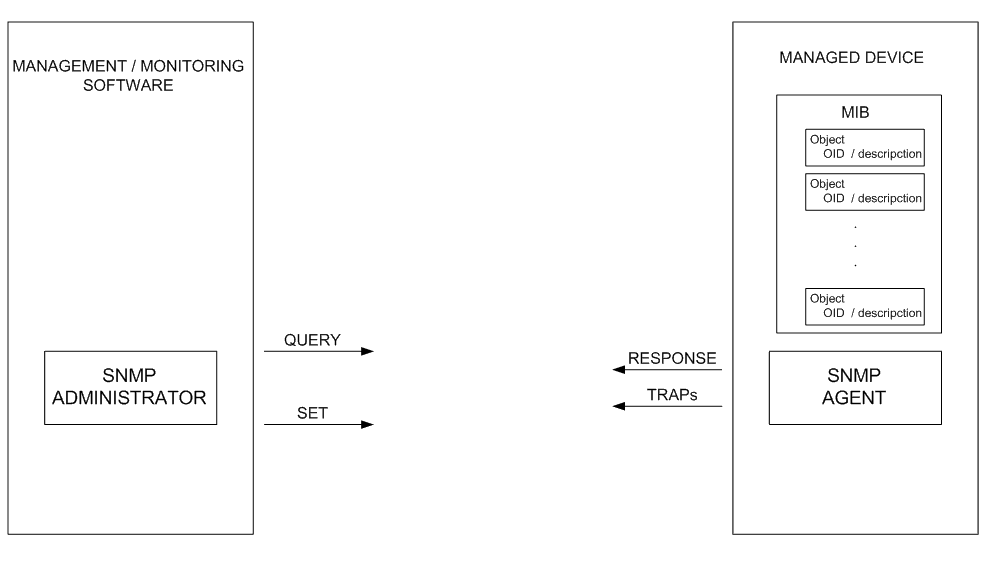

Architecture SNMP

L’architecture SNMP est basée sur deux composants de base: les Agents SNMP et les administrateurs SNMP. Dans le diagramme suivant, nous présentons un aperçu de base de cette architecture SNMP:

Description : Architecture de base SNMP

Les agents SNMP sont des logiciels qui s’exécutent sur les éléments à gérer. Ils sont responsables de la collecte des données sur l’appareil. Ensuite, lorsque les administrateurs SNMP demandent de telles données via des requêtes, l’agent enverra les données correspondantes.

Les agents SNMP peuvent également envoyer les informations du gestionnaire SNMP qui ne correspondent pas à une requête mais à la partie d’un événement qui se produit dans le périphérique et qui doit être notifiée. Ensuite, on dit que l’agent SNMP envoie de manière proactive un piège de notification.

Les administrateurs SNMP font partie d’un outil de gestion ou de surveillance et sont conçus pour fonctionner comme des consoles où toutes les données capturées et envoyées par les agents SNMP sont centralisées.

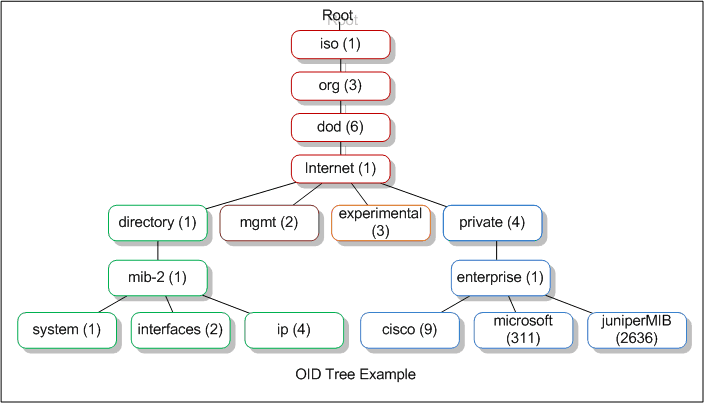

Organisation des données en SNMP

En SNMP les éléments à gérer sont appelés OBJETS.

Les O (Identificateur d’objet) sont les éléments que nous utilisons pour identifier de manière unique les objets. Vous aurez sûrement vu desIDs dans un format numérique comme:

En fait, ces nombres sont extraits d’un système d’organisation hiérarchique qui commence par identifier le fabricant de l’appareil, pour ensuite identifier l’appareil et enfin l’objet. Dans l’image suivante, nous voyons un exemple du schéma:

Description : Architecture NetFlow

Tirée de: https://www.networkmanagementsoftware.com/snmp-tutorial-part-2-rounding-out-the-basics/

Les MIB (Management Information Base) sont les formats auxquels les données envoyées par les agents SNMP aux gestionnaires SNMP seront conformes.

En pratique, nous avons un modèle général avec ce dont nous avons besoin pour gérer n’importe quel appareil, puis des MIB individualisés pour chaque appareil, avec leurs paramètres particuliers et les valeurs que ces paramètres peuvent atteindre.

Si vous avez besoin d’en savoir plus sur le SNMP et la surveillance basée sur ce protocole, nous vous invitons à revoir, dans ce blog, l’article écrit par Carla Andrés sur le sujet.

WMI

Avec WMI (Windows Management Instrumentation), nous évoluerons dans l’univers composé par les appareils qui exécutent certains systèmes d’exploitation Windows et par les applications qui dépendent de ce système d’exploitation.

En fait, WMI propose un modèle pour que nous puissions représenter, obtenir, stocker et partager des informations de gestion sur le matériel et les logiciels Windows, à la fois localement et à distance.

D’autre part, en plus de ce qui est associé aux informations de gestion, WMI permet également l’exécution de certaines actions.

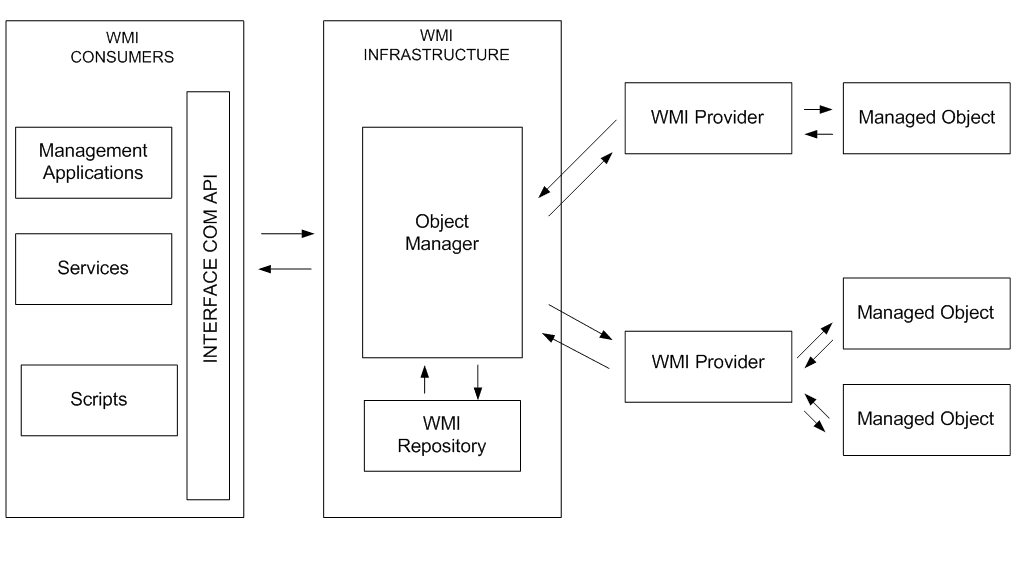

Architecture WMI

L’architecture WMI est composée de trois entités fondamentales. Regardons le diagramme suivant:

Description : Architecture de base WMI

Fournisseurs WMI : Un fournisseur est une pièce chargée d’obtenir des informations de gestion à partir d’un ou plusieurs objets.

L’infrastructure WMI sert d’intermédiaire entre les fournisseurs et les outils de gestion. Ses responsabilités comprennent les suivantes:

- Obtenir les données générées par les fournisseurs de manière planifiée.

- Pour maintenir un référentiel avec toutes les données obtenues de manière planifiée.

- Pour trouver dynamiquement les données demandées par les outils d’administration, pour lesquelles une recherche sera d’abord effectuée dans le référentiel et, si les données demandées ne sont pas trouvées, une recherche sera effectuée parmi les fournisseurs appropriés.

Les applications d’administration correspondent aux applications, services ou scripts qui utilisent et traitent les informations sur les objets gérés.

WMI parvient à offrir une interface uniforme à travers laquelle des applications, des services et des scripts peuvent être disponibles pour demander des données et exécuter les actions proposées par les fournisseurs de WMI sur les objets à administrer.

Organisation des données dans WMI

WMI est basée sur CIM (Common Information Model), qui est un modèle qui utilise des techniques basées sur des objets pour décrire différentes parties d’une entreprise.

Il s’agit d’un modèle largement utilisé dans les produits Microsoft; en effet, lorsque Microsoft Office ou un serveur Exchange est installé, par exemple, l’extension du modèle correspondant au produit est automatiquement installée.

Juste cette extension qui vient avec chaque produit est ce qu’on appelle la CLASSE WMI. Une classe décrit l’objet à gérer et tout ce qui peut être fait avec.

Cette description commence à partir des attributs que la classe gère, tels que:

- Propriétés qui se réfèrent aux caractéristiques propres des objets, telles que leur nom, par exemple.

- Méthodes qui font référence aux actions pouvant être effectuées sur l’objet, telles que la tenue dans le cas d’un objet qui est un service.

- Associations qui font référence à des associations possibles entre des objets.

Maintenant, une fois que les fournisseurs WMI utilisent des classes d’objets pour collecter des informations de gestion et que ces informations sont transmises à l’infrastructure WMI, il est nécessaire de les organiser d’une manière ou d’une autre.

Cette organisation est réalisée grâce à des conteneurs logiques appelés espaces de noms, qui sont définis par zone d’administration et contiennent les données provenant des objets associés.

Les espaces de noms sont définis selon un schéma hiérarchique rappelant le schéma suivi par les dossiers sur un disque. Ainsi, la racine de l’espace de noms est le sommet de ce schéma hiérarchique et root/CIMv2 est l’espace de noms par défaut.

Une analogie que de nombreux auteurs utilisent pour expliquer l’organisation des données dans WMI consiste à comparer WMI avec des bases de données.

Nous savons donc que les classes correspondent aux tables, les espaces de noms aux bases de données et l’infrastructure WMI au gestionnaire de base de données.

Voici donc l’examen des protocoles d’administration réseau. Pour terminer, il faut indiquer que tous les outils de surveillance utilisent au moins un protocole d’administration réseau pour atteindre leurs objectifs.

Pandora FMS travaille avec ces trois protocoles pour offrir un outil de surveillance polyvalent large et flexible.

Si vous ne connaissez toujours pas les multiples avantages que Pandora FMS peut offrir à votre organisation et qu’elle dispose de plus de 100 appareils à surveiller, adressez-vous à l’équipe commerciale de Pandora FMS pour obtenir un essai gratuit du logiciel de surveillance le plus flexible du marché: https://pandorafms.com/free-demo/

N’oubliez pas non plus que si vos besoins de surveillance sont plus limités, vous avez à votre disposition la version OpenSource de Pandora FMS. Retrouvez plus d’informations ici: https://pandorafms.org/

N’hésitez pas à nous envoyer vos questions. Notre équipe Pandora FMS se fera un plaisir de vous aider !

L’équipe éditoriale de Pandora FMS est composée d’un groupe de rédacteurs et de professionnels de l’informatique ayant un point commun: leur passion pour la surveillance des systèmes informatiques.

L’équipe éditoriale de Pandora FMSS est composée d’un groupe de rédacteurs et de professionnels de l’informatique ayant un point commun : leur passion pour la surveillance des systèmes informatiques.

Leave a Reply