Cyberguerre

Qu’Est-ce que La Cyberguerre?

La cyberguerre est généralement définie comme une cyberattaque ou une série d’attaques ciblant un pays. Il a le potentiel de faire des ravages sur les infrastructures gouvernementales et civiles et de perturber les systèmes critiques, entraînant des dommages à l’État et même des pertes en vies humaines.

Il existe cependant un débat entre les experts en cybersécurité sur le type d’activité qui constitue une cyberguerre. Le département américain de la Défense (DoD) reconnaît la menace pour la sécurité nationale posée par l’utilisation malveillante d’Internet, mais ne fournit pas de définition plus claire de la cyberguerre. Certains considèrent la cyberguerre comme une cyberattaque pouvant entraîner la mort.

La cyberguerre implique généralement qu’un État-nation commette des cyberattaques contre un autre, mais dans certains cas, les attaques sont menées par des organisations terroristes ou des acteurs non étatiques cherchant à atteindre l’objectif d’une nation hostile. Il existe plusieurs exemples de prétendues cyberguerre dans l’histoire récente, mais il n’existe pas de définition universelle et formelle de la manière dont une cyberattaque peut constituer un acte de guerre.

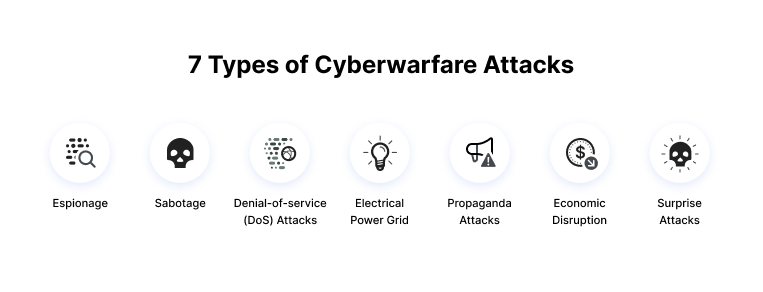

7 Types d’attaques de cyberguerre

Voici quelques-uns des principaux types d’attaques de cyberguerre.

Espionnage

Fait référence à la surveillance d’autres pays pour voler des secrets. Dans la cyberguerre, cela peut impliquer l’utilisation de réseaux de zombies ou d’attaques de phishing pour compromettre des systèmes informatiques sensibles avant d’exfiltrer des informations sensibles.

Sabotage

Les organisations gouvernementales doivent déterminer les informations sensibles et les risques en cas de compromission. Des gouvernements hostiles ou des terroristes peuvent voler des informations, les détruire ou tirer parti de menaces internes telles que des employés insatisfaits ou négligents, ou des employés du gouvernement affiliés au pays attaquant.

Attaques par déni de service (DoS)

Les attaques DoS empêchent les utilisateurs légitimes d’accéder à un site Web en l’inondant de fausses demandes et en forçant le site Web à traiter ces demandes. Ce type d’attaque peut être utilisé pour perturber des opérations et des systèmes critiques et bloquer l’accès à des sites Web sensibles par des civils, des militaires et du personnel de sécurité ou des organismes de recherche.

Réseau électrique

Attaquer le réseau électrique permet aux attaquants de désactiver les systèmes critiques, de perturber l’infrastructure et d’entraîner des lésions corporelles. Les attaques sur le réseau électrique peuvent également perturber les communications et rendre inutilisables des services tels que les messages texte et les communications.

Attaques de propagande

Tentatives de contrôler les esprits et les pensées des personnes vivant dans un pays cible ou se battant pour un pays cible. La propagande peut être utilisée pour exposer des vérités embarrassantes, répandre des mensonges pour faire perdre confiance aux gens dans leur pays ou se ranger du côté de leurs ennemis.

Perturbation économique

La plupart des systèmes économiques modernes fonctionnent à l’aide d’ordinateurs. Les attaquants peuvent cibler les réseaux informatiques d’établissements économiques tels que les marchés boursiers, les systèmes de paiement et les banques pour voler de l’argent ou empêcher les gens d’accéder aux fonds dont ils ont besoin.

Attaques surprises

Ce sont l’équivalent cyber d’attaques comme Pearl Harbor et 9/11. Le but est de mener une attaque massive à laquelle l’ennemi ne s’attend pas, permettant à l’attaquant d’affaiblir ses défenses. Cela peut être fait pour préparer le terrain à une attaque physique dans le contexte d’une guerre hybride.

Exemples d’opérations de cyberguerre

Voici plusieurs exemples bien médiatisés de cyberguerre ces derniers temps.

Virus Stuxnet

Stuxnet était un ver qui attaquait le programme nucléaire iranien. C’est l’une des cyberattaques les plus sophistiquées de l’histoire. Les logiciels malveillants se propagent via des périphériques de bus série universels infectés et des systèmes d’acquisition de données et de contrôle de surveillance ciblés. Selon la plupart des rapports, l’attaque a gravement endommagé la capacité de l’Iran à fabriquer des armes nucléaires.

Sony Pictures Hack

Une attaque contre Sony Pictures a suivi la sortie du film “The Interview”, qui présentait une représentation négative de Kim Jong Un. L’attaque est attribuée à des pirates informatiques du gouvernement nord-coréen. Le FBI a trouvé des similitudes avec les attaques de logiciels malveillants précédentes des Nord-Coréens, y compris le code, les algorithmes de cryptage et les mécanismes de suppression de données.

Soldat de bronze

En 2007, l’Estonie a déplacé une statue associée à l’Union soviétique, le Soldat de bronze, du centre de sa capitale Tallinn vers un cimetière militaire près de la ville. L’Estonie a subi un certain nombre de cyberattaques importantes au cours des mois suivants. Les sites Web du gouvernement estonien, les médias et les banques ont été surchargés de trafic lors d’attaques massives par déni de service (DoS) et ont donc été mis hors ligne.

Fancy Bear

CrowdStrike affirme que le groupe de cybercriminalité organisé russe Fancy Bear a ciblé les forces de roquettes et l’artillerie ukrainiennes entre 2014 et 2016. Le logiciel malveillant s’est propagé via une application Android infectée utilisée par l’unité d’artillerie de l’obusier D-30 pour gérer les données de ciblage.

Les officiers ukrainiens ont largement utilisé l’application, qui contenait le logiciel espion X-Agent. Cette attaque est considérée comme une attaque très réussie, entraînant la destruction de plus de 80% des obusiers D-30 ukrainiens.

Ennemis du Qatar

Elliott Broidy, un collecteur de fonds républicain américain, a poursuivi le gouvernement du Qatar en 2018, l’accusant d’avoir volé et divulgué ses courriels dans le but de le discréditer. Les Qataris l’auraient vu comme un obstacle à l’amélioration de leur position à Washington.

Selon le procès, le frère de l’émir qatari aurait orchestré une campagne de cyberguerre, avec d’autres dirigeants qataris. 1 200 personnes ont été visées par les mêmes assaillants, dont beaucoup étaient des “ennemis du Qatar ” connus, notamment de hauts responsables égyptiens, saoudiens, des Émirats arabes Unis et de Bahreïn.

Comment lutter contre la cyberguerre

Le statut juridique de ce nouveau domaine n’est toujours pas clair car il n’existe pas de droit international régissant l’utilisation des cyber-armes. Cependant, cela ne signifie pas que la cyberguerre n’est pas traitée par la loi.

Le Centre d’excellence en cyberdéfense coopérative (CCDCoE) a publié le Manuel de Tallinn, un manuel qui traite des cybermenaces rares mais graves. Ce manuel explique quand les cyberattaques violent le droit international et comment les pays peuvent réagir à de telles violations.

Effectuer des évaluations des risques avec les Cybergames

La meilleure façon d’évaluer l’état de préparation d’un pays à la cyberguerre est de mener un exercice ou une simulation de la vie réelle, également connu sous le nom de cyberguerre.

Un jeu de guerre peut tester la façon dont les gouvernements et les organisations privées réagissent à un scénario de cyberguerre, exposer les lacunes dans les défenses et améliorer la coopération entre les entités. Plus important encore, un jeu de guerre peut aider les défenseurs à apprendre à agir rapidement pour protéger les infrastructures critiques et sauver des vies.

Les cybergames peuvent aider les villes, les États ou les pays à améliorer leur préparation à la cyberguerre en ::

- Tester différentes situations– telles que détecter les attaques à un stade précoce ou atténuer les risques après que l’infrastructure critique a déjà été compromise.

- Tester des scénarios inhabituels – les attaques ne sont jamais menées “par le livre”. En établissant une équipe rouge qui agit comme les attaquants et tente de trouver des moyens créatifs de violer un système cible, les défenseurs peuvent apprendre à atténuer les menaces réelles.

- Division du travail et mécanismes de coopération – la cyberguerre nécessite la collaboration de nombreuses personnes de différentes organisations et unités gouvernementales. Un cybergame peut rassembler ces personnes, qui ne se connaissent peut-être pas, et les aider à décider comment travailler ensemble en cas de crise.

- Améliorer les politiques – les gouvernements peuvent établir des politiques de cyberguerre, mais doivent les tester dans la pratique. Un cybergame peut tester l’efficacité des politiques et offrir une opportunité de les améliorer.

L’importance de la défense en couches

Sous la pression de la cyberguerre, les gouvernements de nombreux pays ont adopté des politiques de sécurité nationale opérationnelles pour protéger leur infrastructure d’information. Ces politiques utilisent généralement une approche de défense en couches, qui comprend:

- Sécuriser le cyberécosystème

- Sensibiliser à la cybersécurité

- Promouvoir des normes ouvertes pour lutter contre les cybermenaces

- Mettre en œuvre un cadre national d’assurance de la cybersécurité

- Travailler avec des organisations privées pour améliorer leurs capacités de cybersécurité

Sécuriser le secteur privé

Un facteur stratégique de la cyberguerre est la résilience des entreprises locales aux cyberattaques. Les entreprises doivent renforcer leurs mesures de sécurité pour réduire les avantages d’une attaque contre un État-nation. Voici un ensemble de mesures visant à assurer la cybersécurité des entreprises, ce qui peut promouvoir la sécurité nationale:

- Créer des obstacles à la violation du réseau

- Utiliser des pare-feu d’applications Web (WAF) pour détecter, enquêter et bloquer rapidement le trafic malveillant

- Réagir rapidement à une violation et rétablir les opérations commerciales

- Faciliter la coopération entre les secteurs public et privé

- Utiliser des pirates locaux comme ressource pour aider à se protéger contre les cybermenaces étrangères

Protection contre la cyberguerre Imperva

Imperva peut aider les organisations à se protéger contre la cyberguerre en mettant en œuvre une solution de cybersécurité complète, y compris la sécurité des applications et des données.

Imperva Application Security

Imperva fournit une protection complète pour les applications, les API et les microservices :

Pare–feu d’applications Web – Empêchez les attaques grâce à une analyse de classe mondiale du trafic Web vers vos applications.

Autoprotection de l’application d’exécution (RASP) – La détection et la prévention des attaques en temps réel à partir de votre environnement d’exécution d’application vont partout où vont vos applications. Arrêtez les attaques et les injections externes et réduisez votre arriéré de vulnérabilités.

Sécurité des API – La protection automatisée des API garantit que vos points de terminaison d’API sont protégés au fur et à mesure de leur publication, protégeant ainsi vos applications de l’exploitation.

Protection avancée contre les robots : Empêchez les attaques de logique métier à partir de tous les points d’accès – sites Web, applications mobiles et API. Bénéficiez d’une visibilité et d’un contrôle sans faille sur le trafic des robots pour mettre fin à la fraude en ligne grâce à la prise de compte ou au grattage des prix compétitifs.

Protection DDoS – Bloquez le trafic d’attaque en périphérie pour assurer la continuité de l’activité avec une disponibilité garantie et sans impact sur les performances. Sécurisez vos ressources sur site ou basées sur le cloud– que vous soyez hébergé dans AWS, Microsoft Azure ou Google Public Cloud.

Analyse des attaques – Assure une visibilité complète grâce à l’apprentissage automatique et à l’expertise du domaine sur l’ensemble de la pile de sécurité des applications pour révéler les modèles de bruit et détecter les attaques d’applications, ce qui vous permet d’isoler et de prévenir les campagnes d’attaques.

Protection côté client – Gagnez en visibilité et en contrôle sur le code JavaScript tiers pour réduire le risque de fraude dans la chaîne d’approvisionnement, prévenir les violations de données et les attaques côté client.

Imperva Data Security

Imperva protège tous les magasins de données basés sur le cloud pour assurer la conformité et préserver l’agilité et les avantages en termes de coûts que vous obtenez de vos investissements dans le cloud

Sécurité des données dans le Cloud – Simplifiez la sécurisation de vos bases de données dans le cloud pour rattraper et suivre DevOps. La solution d’Imperva permet aux utilisateurs de services gérés dans le cloud de gagner rapidement en visibilité et en contrôle des données dans le cloud.

Sécurité des bases de données – Imperva fournit des analyses, une protection et une réponse sur l’ensemble de vos actifs de données, sur site et dans le cloud, ce qui vous donne la visibilité sur les risques pour prévenir les violations de données et éviter les incidents de conformité. Intégrez-vous à n’importe quelle base de données pour obtenir une visibilité instantanée, mettre en œuvre des stratégies universelles et accélérer la rentabilité.

Analyse des risques liés aux données – Automatisez la détection des comportements d’accès aux données non conformes, risqués ou malveillants dans toutes vos bases de données à l’échelle de l’entreprise pour accélérer la correction.

Leave a Reply