inspection avec état

Qu’est-ce que l’inspection avec état dans le réseau ?

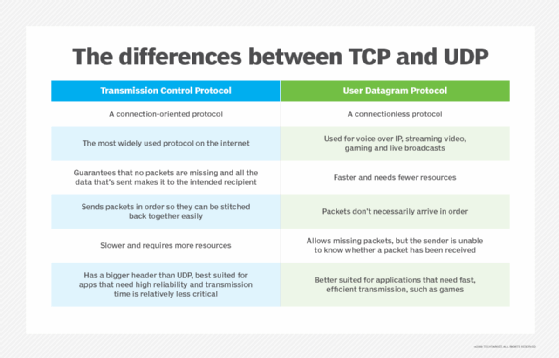

L’inspection avec état, également appelée filtrage dynamique des paquets, est une technologie de pare-feu qui surveille l’état des connexions actives et utilise ces informations pour déterminer les paquets réseau à autoriser via le pare-feu. L’inspection avec état est couramment utilisée à la place de l’inspection sans état ou du filtrage statique des paquets, et convient bien au protocole TCP (Transmission Control Protocol) et aux protocoles similaires, bien qu’elle puisse également prendre en charge des protocoles tels que le protocole UDP (User Datagram Protocol).

L’inspection avec état est une technologie de pare-feu de réseau utilisée pour filtrer les paquets de données en fonction de l’état et du contexte. Check Point Software Technologies a développé cette technique au début des années 1990 pour remédier aux limites de l’inspection sans état. L’inspection avec état est depuis devenue une norme de l’industrie et est maintenant l’une des technologies de pare-feu les plus utilisées aujourd’hui.

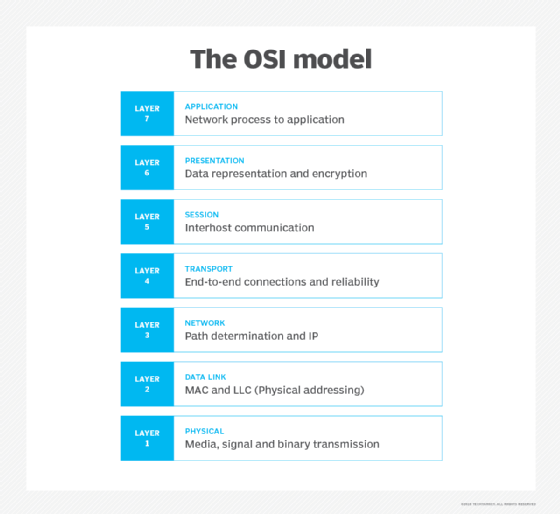

L’inspection avec état fonctionne principalement au niveau des couches transport et réseau du modèle OSI (Open Systems Interconnection) pour la façon dont les applications communiquent sur un réseau, bien qu’elle puisse également examiner le trafic de la couche application, ne serait-ce que dans une mesure limitée. Le filtrage des paquets est basé sur les informations d’état et de contexte que le pare-feu dérive des paquets d’une session:

- État. L’état de la connexion, tel qu’il est spécifié dans les paquets de session. Dans TCP, par exemple, l’état est reflété dans des indicateurs spécifiques, tels que SYN, ACK et FIN. Le pare-feu stocke les informations d’état dans une table et les met à jour régulièrement.

- Contexte. Informations telles que les adresses et ports de protocole Internet (IP) source et de destination, les numéros de séquence et d’autres types de métadonnées. Le pare-feu stocke également des informations contextuelles et les met à jour régulièrement.

En suivant à la fois les informations d’état et de contexte, l’inspection avec état peut fournir un plus grand degré de sécurité qu’avec les approches antérieures de protection par pare-feu. Le pare-feu avec état inspecte le trafic entrant sur plusieurs couches de la pile réseau, tout en offrant un contrôle plus granulaire sur la façon dont le trafic est filtré. Le pare-feu peut également comparer les paquets entrants et sortants aux données de session stockées pour évaluer les tentatives de communication.

Qu’est-ce qu’une inspection avec état et sans état ?

L’inspection avec état a largement remplacé l’inspection sans état, une technologie plus ancienne qui ne vérifie que les en-têtes de paquets. Le pare-feu sans état utilise des règles prédéfinies pour déterminer si un paquet doit être autorisé ou refusé. Il ne repose que sur les informations les plus élémentaires, telles que les adresses IP source et de destination et les numéros de port, et ne regarde jamais au-delà de l’en-tête du paquet, ce qui facilite la pénétration du périmètre par les attaquants.

Par exemple, un attaquant pourrait passer des données malveillantes à travers le pare-feu simplement en indiquant “répondre” dans l’en-tête.

L’inspection avec état peut surveiller beaucoup plus d’informations sur les paquets réseau, ce qui permet de détecter les menaces qu’un pare-feu sans état manquerait. Un pare-feu avec état maintient le contexte sur toutes ses sessions en cours, plutôt que de traiter chaque paquet comme une entité isolée, comme c’est le cas avec un pare-feu sans état. Cependant, un pare-feu avec état nécessite plus de ressources de traitement et de mémoire pour maintenir les données de session, et il est plus sensible à certains types d’attaques, y compris le déni de service.

Avec l’inspection sans état, les opérations de recherche ont beaucoup moins d’impact sur les ressources du processeur et de la mémoire, ce qui accélère les performances même si le trafic est important. Cela dit, un pare-feu sans état est plus intéressé par la classification des paquets de données que par leur inspection, en traitant chaque paquet isolément sans le contexte de session fourni avec l’inspection avec état. Cela se traduit également par moins de capacités de filtrage et une plus grande vulnérabilité aux autres types d’attaques réseau.

Comment fonctionne l’inspection avec état?

L’inspection avec état surveille les paquets de communications sur une période de temps et examine les paquets entrants et sortants. Le pare-feu suit les paquets sortants qui demandent des types spécifiques de paquets entrants et ne permet aux paquets entrants de passer que s’ils constituent une réponse appropriée.

Un pare-feu avec état surveille toutes les sessions et vérifie tous les paquets, bien que le processus qu’il utilise puisse varier en fonction de la technologie du pare-feu et du protocole de communication utilisé.

Par exemple, lorsque le protocole est TCP, le pare-feu capture les informations d’état et de contexte d’un paquet et les compare aux données de session existantes. Si une entrée correspondante existe déjà, le paquet est autorisé à passer par le pare-feu. Si aucune correspondance n’est trouvée, le paquet doit alors subir des vérifications de stratégie spécifiques. À ce stade, si le paquet répond aux exigences de la stratégie, le pare-feu suppose qu’il s’agit d’une nouvelle connexion et stocke les données de session dans les tables appropriées. Il permet alors au paquet de passer. Si le paquet ne répond pas aux exigences de la stratégie, le paquet est rejeté.

Le processus fonctionne un peu différemment pour les protocoles UDP et similaires. Contrairement à TCP, UDP est un protocole sans connexion, de sorte que le pare-feu ne peut pas s’appuyer sur les types d’indicateurs d’état inhérents à TCP. Au lieu de cela, il doit utiliser des informations contextuelles, telles que les adresses IP et les numéros de port, ainsi que d’autres types de données. En effet, le pare-feu adopte une approche pseudo-stateful pour approximer ce qu’il peut réaliser avec TCP.

Dans un pare-feu qui utilise l’inspection avec état, l’administrateur réseau peut définir les paramètres pour répondre à des besoins spécifiques. Par exemple, un administrateur peut activer la journalisation, bloquer des types spécifiques de trafic IP ou limiter le nombre de connexions vers ou depuis un seul ordinateur.

Dans un réseau typique, les ports sont fermés à moins qu’un paquet entrant demande une connexion à un port spécifique, puis seul ce port est ouvert. Cette pratique empêche la numérisation des ports, une technique de piratage bien connue.

Leave a Reply