Intégrité des données: Ce que Cela Signifie et Comment la maintenir

À l’ère de l’information d’aujourd’hui, il est absolument essentiel d’appliquer des politiques qui protègent la qualité des données collectées, car plus d’informations sont stockées et analysées que jamais.

La première étape vers la sécurité de vos données consiste à apprendre les bases de l’intégrité des données.

Qu’Est-Ce Que L’Intégrité Des Données ?

Comme expliqué dans notre Glossaire de cybersécurité, l’intégrité des données fait référence à la propriété de l’information qui n’a pas été altérée ou modifiée par une personne non autorisée. Le terme est utilisé pour désigner la qualité de l’information dans une base de données, un entrepôt de données ou d’autres emplacements en ligne.

Par l’utilisation de protocoles et de directives standard, l’intégrité des données est généralement imposée lors du processus de conception et de création d’un référentiel de données. Il est préservé par l’utilisation de différentes méthodes et protocoles de validation pour la vérification des erreurs.

L’intégrité des données est évaluée par leur authenticité, leur exhaustivité et leur transparence. En outre, l’intégrité des données nécessite également de s’assurer que les organisations se conforment aux réglementations en vigueur et identifient les manquements à la sécurité. Ce statut est obtenu en appliquant une série de protocoles, d’instructions et de critères. Fondamentalement, l’intégrité des données est maintenue en concevant un cadre où les données ne peuvent pas être bricolées ou manipulées.

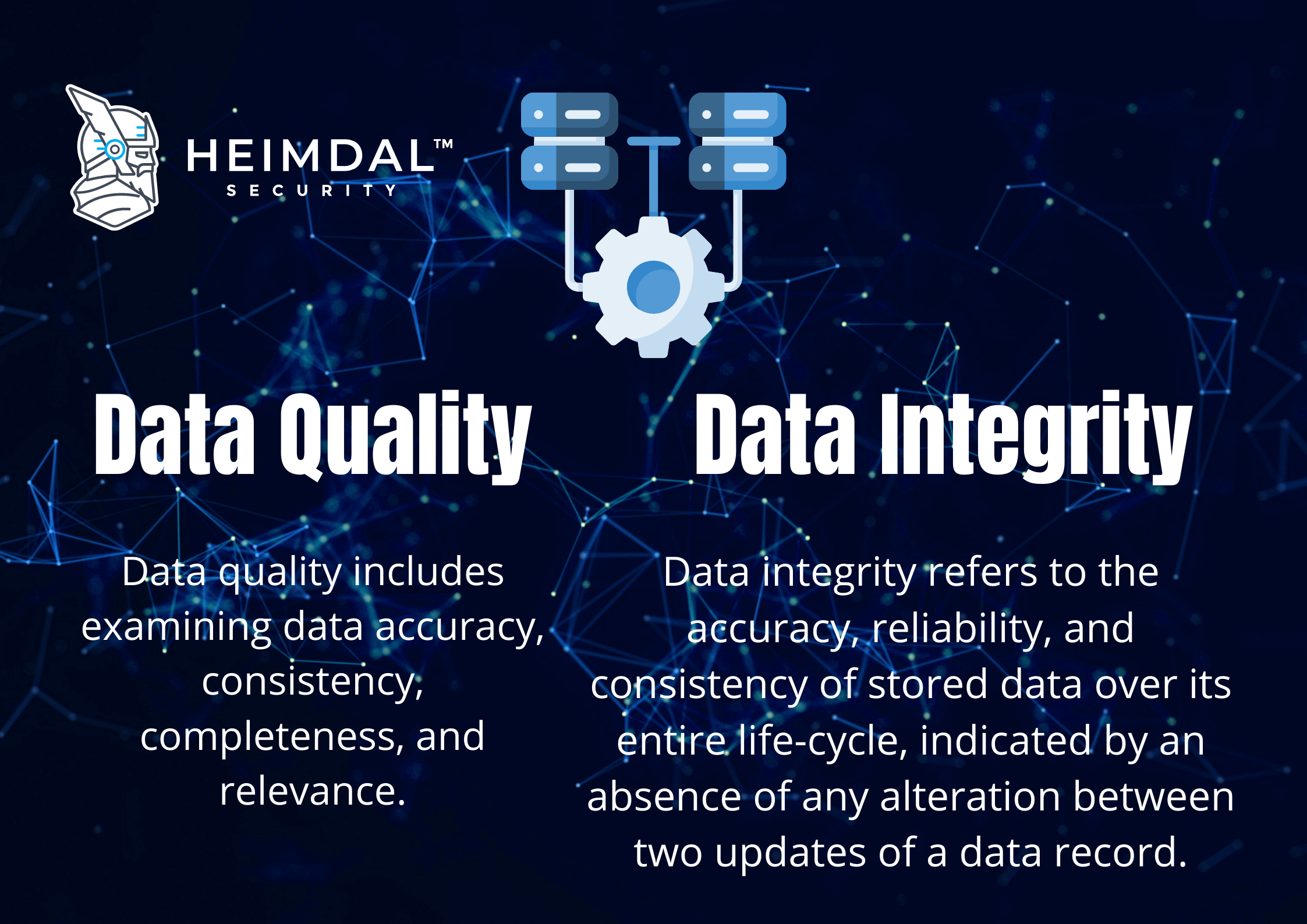

Intégrité des données vs Qualité des données

Les données peuvent être la ressource la plus importante pour une entreprise – mais seulement si ce sont des données sur lesquelles vous pouvez réellement compter.

Des informations inexactes, des observations biaisées et des suggestions mal avisées peuvent être le résultat de données peu fiables.

Comme je l’ai mentionné précédemment, l’intégrité des données est une caractéristique fondamentale de la sécurité de l’information et se rapporte à la qualité et à la durabilité des données contenues dans une base de données, un centre de données, etc. Le concept d’intégrité des données peut être utilisé pour définir un état, une procédure ou une caractéristique et est parfois utilisé de manière interchangeable avec la “qualité des données”.

Cependant, “intégrité des données” et “qualité des données” sont deux termes différents.

Pour prendre des décisions éclairées, toute entreprise qui tente d’améliorer la qualité, la cohérence et la validité de ses données doit comprendre la différence entre l’intégrité des données et la qualité des données.

Qualité des données

La fiabilité des données est liée à la qualité des données. La qualité des données est une composante de l’intégrité des données. Pour que les données soient considérées comme de qualité, elles doivent être caractérisées par:

- Exactitude : Les données doivent être suffisamment précises pour l’utilisation prévue et, bien qu’elles puissent avoir de nombreuses applications, elles ne doivent être collectées qu’une seule fois.

- Validité : Les données doivent être collectées et utilisées conformément aux conditions applicables, y compris la bonne application des lois ou normes. Cet aspect maintiendra la cohérence, en évaluant ce qui est censé être mesuré, à travers le temps et parmi les groupes affiliés.

- Fiabilité: Les données doivent démontrer des processus stables et transparents lors de leur collecte à travers les points de collecte et dans le temps.

- Rapidité : Les données doivent être collectées dès que possible après une certaine activité et accessibles dans un délai raisonnable pour leur utilisation prévue. Afin de répondre aux exigences et de ne pas affecter les décisions de service ou de gestion, les données doivent être facilement et rapidement accessibles.

- Pertinence : Tout au long d’une base de données, les données doivent être continuellement pertinentes.

- Exhaustivité: Les exigences en matière de données devraient être définies spécifiquement sur la base des besoins en information de l’organisation ainsi que des procédures de traitement des données relatives à ces exigences.

La qualité des données doit remplir toutes les conditions ci–dessus – sinon, l’aspect qualité des données manquerait.

Néanmoins, le simple fait de traiter de la qualité des données ne signifie pas que cela serait précieux pour une entreprise. Par exemple, vous pouvez conserver une base de données fiable et pertinente des coordonnées de l’utilisateur, mais si vous n’avez pas suffisamment d’informations à l’appui qui vous fournissent le contexte de certains clients et leur interaction avec votre entreprise, ce registre peut ne pas être très utile.

C’est là que l’intégrité des données commence à avoir de l’importance.

Intégrité des données

Bien que la qualité des données se rapporte à la question de savoir si les informations sont correctes et fiables, l’intégrité des données transcende la qualité des données. L’intégrité des données doit garantir que celles-ci sont complètes, fiables, claires et pertinentes.

L’intégrité des données est ce qui rend vraiment les données précieuses pour son opérateur. La qualité des données en fait partie, mais ce n’est pas sa seule composante.

L’intégrité des données repose sur quatre principes centraux:

- Intégration : Indépendamment de leur source principale, les données doivent être fusionnées sans effort dans des structures héritées, des systèmes de base de données ou des centres de données cloud afin d’obtenir des informations rapides.

- Qualité : Pour être utiles à la prise de décision, les données doivent être complètes, pertinentes, précises, opportunes et fiables.

- La géolocalisation assure l’identification des données géolocalisées par les organisations et augmente la transparence des données en assurant une meilleure précision et une continuité.

- Enrichissement: En augmentant vos données internes avec des informations provenant de sources multiples, cela leur ajoute plus de sens, de profondeur et de signification. L’intégration de différentes informations telles que les données d’entreprise, de client ou de localisation vous offre une perspective plus complète et appropriée sur les résultats de votre organisation.

Les données sont un produit commercial inestimable, et pour les entreprises qui cherchent à faire des choix axés sur les données, l’exactitude et l’intégrité des données sont essentielles. Cependant, l’intégrité des données augmente le degré de pertinence et d’intelligence au sein d’une entreprise et conduit éventuellement à de meilleures stratégies.

Il faut d’abord résoudre les problèmes de qualité des données pour pouvoir évoluer avec succès vers l’intégrité des données. Les entreprises qui tentent systématiquement de relever les défis liés à la qualité et à l’intégrité des données connaîtront certainement des performances plus élevées.

Types d’intégrité des données

Intégrité physique

Lorsque nous discutons de l’intégrité physique des données, nous nous référons à la protection de l’intégralité et de l’exactitude de ces données lors de leur stockage et de leur récupération. En cas de catastrophes naturelles, de pannes d’électricité ou de cyberattaques, l’intégrité physique est compromise. De plus, l’erreur humaine, l’érosion du stockage et toute une série de problèmes peuvent également rendre impossible l’obtention de données précises.

Intégrité logique

Chaque fois que des données sont gérées et traitées, il est possible qu’elles soient endommagées – de manière malveillante ou par inadvertance. La préservation de l’intégrité des données permet de s’assurer que les informations restent inchangées et inchangées pendant toute leur durée de vie. Par exemple, un utilisateur peut insérer par erreur un numéro de téléphone dans une section de date. Si la base de données respectait l’intégrité des données, cela empêcherait ces erreurs de se produire.

Le maintien de l’intégrité des données devrait devenir une priorité lors de la création de bases de données. Pour cette raison, dans la mesure du possible, une base de données appropriée imposera l’intégrité des données.

En ce qui concerne les bases de données, il existe quatre catégories d’intégrité logique:

#1. Intégrité de l’entité

L’intégrité de l’entité garantit que chaque ligne d’une table est unique (deux lignes ne peuvent jamais être identiques). Une valeur de clé primaire peut être établie pour y parvenir. Il y aura un identifiant unique dans le champ de clé primaire et deux lignes n’auront pas le même identifiant unique.

#2. Intégrité référentielle

L’intégrité référentielle est associée à des relations, ce qui suggère que nous devons garantir que la valeur de la clé étrangère correspond à la valeur de la clé primaire à tout moment lorsque deux tables ou plus ont une relation. Il faut éviter de rencontrer un scénario dans lequel, dans la table primaire, une valeur de clé étrangère n’a pas de valeur de clé primaire correspondante, car cela entraînera l’abandon de l’enregistrement.

L’intégrité référentielle interdit aux utilisateurs d’attacher des enregistrements à une table associée si la table principale n’a pas d’enregistrement associé, de modifier des valeurs qui entraînent des enregistrements orphelins dans une table associée de la table principale ou d’effacer des enregistrements d’une table principale si des enregistrements similaires sont appariés.

#3. Intégrité du domaine

L’intégrité du domaine implique l’authenticité des entrées pour une certaine colonne. La toute première étape pour préserver l’intégrité du domaine consiste à choisir le type de données approprié pour une colonne. D’autres mesures pourraient inclure la création de restrictions et de règles pertinentes pour déterminer le format des données et / ou limiter le nombre de valeurs potentielles.

#4. Intégrité définie par l’utilisateur

L’intégrité définie par l’utilisateur permet à l’utilisateur d’appliquer des règles qui ne sont protégées par aucune des trois autres formes d’intégrité des données de la base de données.

Menaces à l’intégrité des données

- Les défaillances de sécurité sont un risque fréquent pour l’intégrité des données auquel sont confrontées de nombreuses organisations. Étant donné que les effets des vulnérabilités des données sont très critiques, les entreprises devront également appliquer des mesures de protection de sécurité supplémentaires. Par exemple, Equifax a investi dans des forfaits de protection de l’identité pour ses clients à la suite de leur violation notoire des données.

- Réglementation non-conformité. Un autre risque typique d’intégrité des données est le non-respect des réglementations sur les données. Des amendes importantes sont infligées aux organisations qui ne respectent pas certaines lois telles que le RGPD. Dans certains cas, en plus de ces paiements importants, ils peuvent également faire l’objet de poursuites.

- Données non fiables – réduit la compétitivité et la performance d’une organisation. Il fait référence aux redondances d’enregistrements, aux données incomplètes et aux sources de données non identifiables, qui empêchent les organisations de mener des évaluations précises, entraînant ainsi des dépenses d’exploitation supplémentaires.

- Erreur humaine (saisie de détails incorrects, duplication de données, suppression accidentelle, etc.) est également l’une des menaces d’intégrité des données les plus courantes.

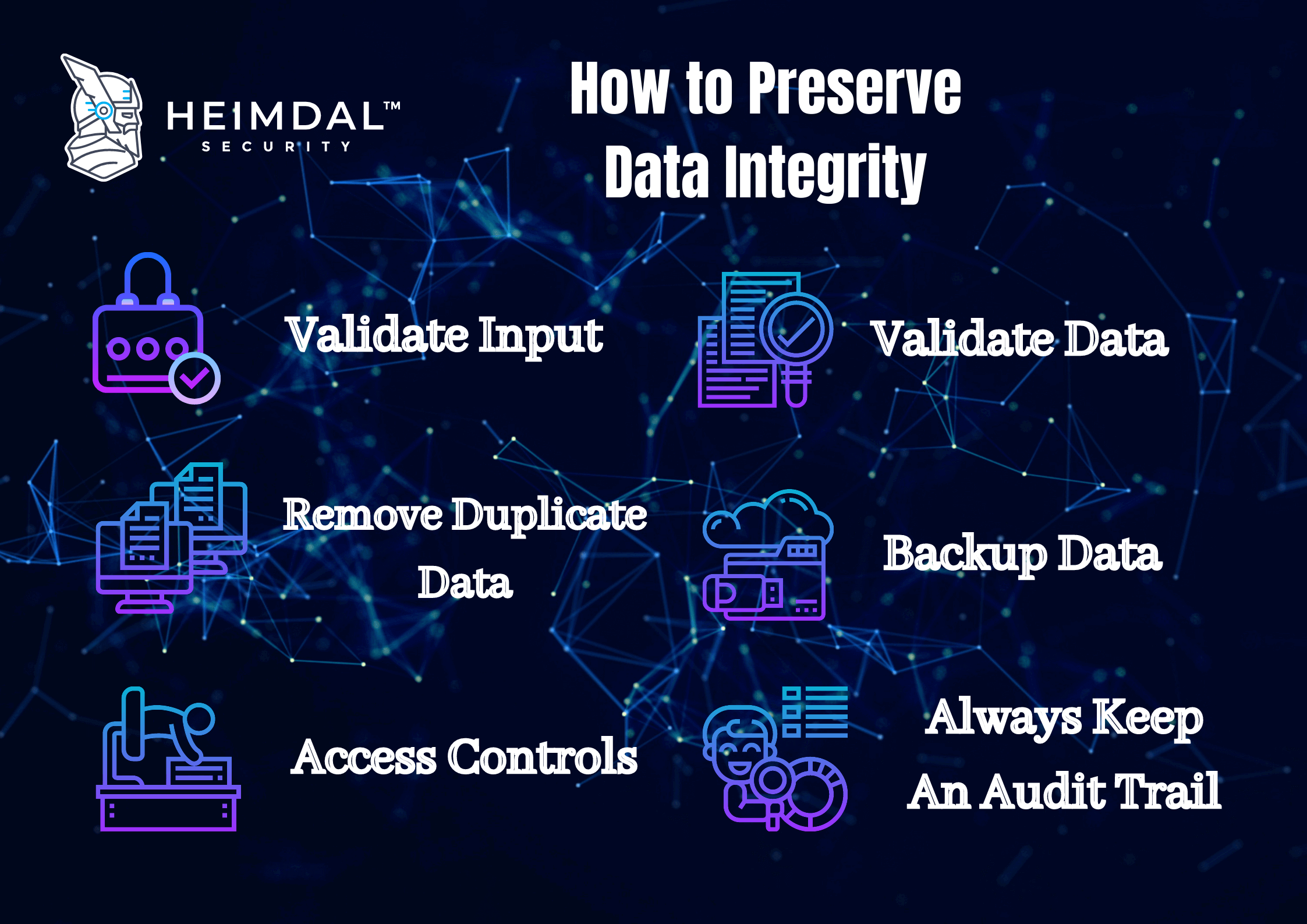

Comment préserver l’intégrité de vos données

Étant donné que le danger de l’intégrité des données est devenu si préjudiciable aux organisations et aux systèmes d’information, une série de mesures tactiques pour minimiser ces risques doit être introduite. Néanmoins, comme il serait impossible d’éradiquer tous les risques en un seul coup, nous recommandons d’utiliser un mélange de stratégies et d’outils divers.

Vous trouverez ci-dessous les 10 principales mesures qui réduisent les menaces à l’intégrité des données.

#1. Éduquer vos employés et promouvoir une culture d’intégrité

Soutenir un environnement d’intégrité atténue à bien des égards le risque d’intégrité des données. Cela aide en encourageant les employés à être honnêtes au sujet de leur propre travail ainsi que des efforts de leurs collègues. Le personnel d’une communauté basée sur l’intégrité des données est souvent plus enclin à divulguer des cas où des personnes agissent de manière irresponsable ou ne s’acquittent pas de leurs tâches conformément aux politiques d’intégrité des données.

#2. L’introduction de mesures d’assurance de la qualité

Les mécanismes de contrôle de la qualité exigent que les individus et les procédures vérifient que les travailleurs utilisent les données dans le respect, la confidentialité et les politiques de gouvernance des données.

#3. Avoir une piste d’audit

Une piste d’audit est un moyen particulièrement puissant de minimiser le risque de perte d’intégrité des données. Tout au long des différentes étapes de leur cycle de vie, les pistes d’audit sont essentielles pour comprendre ce qui est arrivé aux données, à savoir d’où elles proviennent et comment elles ont été transformées et utilisées.

#4. Processus de mappage de vos données

Les organisations ont un meilleur contrôle sur leurs actifs en les mappant – de préférence avant l’utilisation de toutes les données. Ces cartes sont essentielles à la mise en œuvre de mesures de sécurité et d’application de la réglementation efficaces.

#5. Suppression des vulnérabilités

Pour aider à atténuer les menaces d’intégrité des données liées à la sécurisation des données, il est nécessaire de supprimer les vulnérabilités de sécurité. Cette approche de réduction des risques consiste à identifier les vulnérabilités de sécurité connues et à appliquer des mesures pour les supprimer, par exemple en installant des correctifs de sécurité en temps opportun.

Avec les mises à jour automatisées activées, nos clients qui utilisent le patch Heimdal™ & Asset Management peuvent être assurés de savoir qu’ils sont sûrs et conformes à tout moment. Chaque mois, près de 50% de nos utilisateurs installent leurs correctifs de sécurité dans les 3 jours suivant leur sortie, tandis que les autres ont tendance à interrompre le processus de correctifs selon leur propre calendrier.

#6. Ayant un processus de sauvegarde des données en place

Nous suggérons un plan de sauvegarde et de restauration des données à mettre en œuvre en cas de panne de périphérique, d’erreur de programme ou d’effacement des données. Avec une sauvegarde, la récupération et la restauration des fichiers de données manquants peuvent se faire plus facilement, ce qui contribue à préserver l’intégrité des données des enregistrements restaurés.

#7. Crypter vos données

Le cryptage est le moyen le plus puissant de maintenir la sécurité de vos fichiers. De cette façon, même si vos données sont violées, elles deviendraient inaccessibles aux acteurs malveillants.

#8. Mise en œuvre de l’authentification multifactorielle

À une époque où la simple protection par mot de passe n’est plus adéquate, nous sommes continuellement exposés à des menaces de mot de passe telles que des attaques de bourrage d’informations d’identification ou des enregistreurs de clés. Par conséquent, outre la mise en œuvre d’une politique de mot de passe forte pour éviter les erreurs courantes de sécurité des mots de passe, l’authentification multifactorielle est essentielle pour la sécurité de l’entreprise d’aujourd’hui.

#9. Application du Principe du Moindre Privilège et de la Gestion des Accès privilégiés

Les comptes auxquels les intrus souhaitent accéder le plus sont les comptes privilégiés. De nombreux professionnels de l’informatique ne comprennent pas pleinement les dangers liés à la compromission et à l’abus de comptes privilégiés, ce qui les rend (et donc les organisations dans lesquelles ils travaillent) plus vulnérables aux attaques.

En raison de l’accès illimité qu’ils offrent, les comptes privilégiés sont au centre des pirates malveillants et, malheureusement, de nombreuses entreprises ont facilité le travail des attaquants en accordant des droits d’administrateur locaux à la plupart des membres du personnel. Pour en savoir plus sur cette menace, je vous suggère également de consulter l’article où mon collègue a expliqué quel est le principe du Moindre privilège.

La gestion des accès à privilèges Heimdal™ élimine le fardeau de la gestion des droits d’administrateur et garantit l’évolutivité, la conformité à la protection des données, etc. Lorsqu’il est utilisé en tandem avec Heimdal™ Next-gen Endpoint Antivirus ou Heimdal™ Threat Prevention, il devient le seul outil PAM sur le marché qui supprime automatiquement les droits d’administrateur une fois que les menaces sont détectées sur une machine.

#10. La chasse, la détection et le blocage proactifs des menaces connues et inconnues

La chasse aux cybermenaces devrait être effectuée par les organisations confrontées à la quantité croissante de menaces potentielles. Non seulement cela, mais les entreprises doivent également choisir les mécanismes de détection et d’intervention appropriés pour réagir aux menaces émergentes. C’est là que l’EPDR entre en jeu.

L’EPDR (Endpoint Prevention, Detection and Response) est l’un des développements les plus récents en matière de cybersécurité et l’une des meilleures méthodes de sécurité sur lesquelles vous pouvez compter pour une sécurité proactive en temps réel. L’offre EPDR de Heimdal comprend une sécurité basée sur l’apprentissage automatique, des HIPS/HIDS et des IOAs/IOC, une intégration avec divers outils, une correction automatique des vulnérabilités et une gestion des droits d’administrateur pour protéger votre organisation sous plusieurs angles et préserver l’intégrité de vos données.

Conclusion

Incontestablement, nous opérons dans un monde axé sur les données, où les données sont la pierre angulaire de l’économie et de l’environnement des affaires d’aujourd’hui. Les organisations dépendent constamment des données relatives à leurs opérations, à leurs clients, à leur activité financière, etc. Cette tendance croissante a été menée par la croissance exponentielle de la technologie. Néanmoins, comme le volume de données que nous recevons et utilisons a augmenté incroyablement rapidement, l’intégrité des données n’est pas trop souvent prise en compte.

Les organisations doivent s’assurer que leurs politiques d’intégrité des données sont correctement mises en œuvre, comprises et acceptées dans toute l’entreprise. Puisque les données sont devenues une ressource organisationnelle inestimable, votre priorité doit être d’assurer leur intégrité. En fin de compte, mieux vous préservez l’intégrité de vos données, plus cela aura un impact positif sur votre entreprise.

Leave a Reply