Protocole d’authentification Extensible (EAP)

Qu’est-ce que le Protocole d’authentification Extensible ?

Le Protocole d’authentification Extensible (EAP) est un protocole pour les réseaux sans fil qui étend les méthodes d’authentification utilisées par le Protocole Point à Point (PPP), un protocole souvent utilisé lors de la connexion d’un ordinateur à Internet. EAP est utilisé sur les réseaux cryptés pour fournir un moyen sécurisé d’envoyer des informations d’identification pour fournir une authentification réseau. Il prend en charge diverses méthodes d’authentification, notamment les cartes à jetons, les cartes à puce, les certificats, les mots de passe à usage unique et le cryptage à clé publique.

Les méthodes EAP protègent un portail spécifique afin que seuls les utilisateurs dotés d’une clé d’authentification ou d’un mot de passe puissent accéder au réseau. Ces méthodes limitent le nombre d’utilisateurs et aident à prévenir la congestion du réseau, rendant les réseaux plus rapides et plus sécurisés. Les organisations peuvent utiliser les méthodes du PAE pour s’adapter aux besoins spécifiques en matière de confidentialité et aux directives de l’entreprise.

L’extensibilité est un trait clé du cadre EAP. Certaines caractéristiques principales du protocole sont les suivantes:

- Il fournit le cadre dans lequel les différentes méthodes d’authentification fonctionnent.

- Il s’adapte aux futurs besoins de sécurité.

- Cela peut rester simple si c’est ce que l’on veut.

Comment fonctionne le PAE?

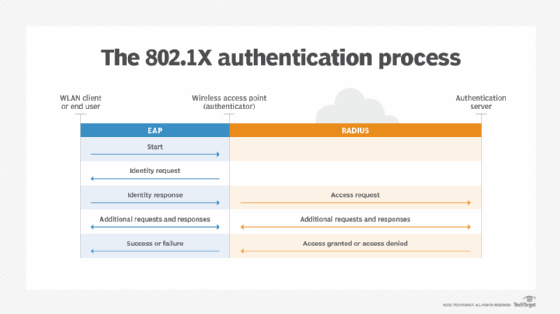

EAP utilise la norme 802.1x comme mécanisme d’authentification sur un réseau local ou un réseau local sans fil (WLAN). Il existe trois composants principaux de l’authentification 802.1X:

- le dispositif sans fil de l’utilisateur ;

- le point d’accès sans fil (AP) ou l’authentificateur; et

- la base de données d’authentification ou le serveur d’authentification.

L’organisation ou l’utilisateur doit choisir le type de PAE à utiliser en fonction de ses besoins. EAP transfère les informations d’authentification entre l’utilisateur et la base de données ou le serveur d’authentification.

Le processus EAP fonctionne comme suit:

- Un utilisateur demande une connexion à un réseau sans fil via un point d’accès – une station qui transmet et reçoit des données, parfois appelée émetteur-récepteur.

- L’AP demande des données d’identification à l’utilisateur et les transmet à un serveur d’authentification.

- Le serveur d’authentification demande à l’AP la preuve de la validité des informations d’identification.

- L’AP obtient la vérification de l’utilisateur et la renvoie au serveur d’authentification.

- L’utilisateur est connecté au réseau comme demandé.

Selon le type de PAE utilisé, le processus peut varier. Vous trouverez ci-dessous un aperçu des méthodes de PAE les plus courantes.

Méthodes de PAE tunnelisées

Il existe plus de 40 méthodes de PAE, y compris plusieurs méthodes couramment utilisées qui sont souvent appelées méthodes internes ou méthodes de PAE tunnelisées. Ceux-ci comprennent les éléments suivants.

EAP-TLS (Transport Layer Security)

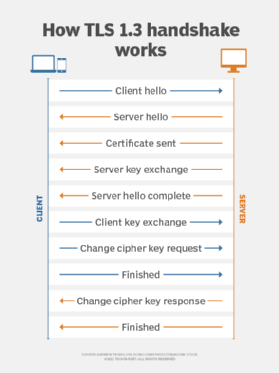

EAP-TLS fournit une authentification mutuelle basée sur des certificats du réseau et du client. Le client et le serveur doivent tous deux disposer de certificats pour effectuer cette authentification. EAP-TLS génère aléatoirement des clés WEP (Wired Equivalent Privacy) basées sur des sessions et basées sur l’utilisateur. Ces clés sécurisent les communications entre AP et le client WLAN.

Un inconvénient d’EAP-TLS est que le côté serveur et le côté client doivent tous deux gérer les certificats. Cela peut être difficile pour les organisations disposant d’un réseau sans fil étendu.

EAP-TTLS (Tunneled TLS)

Comme EAP-TLS, EAP-TTLS offre une méthode de sécurité étendue avec authentification mutuelle basée sur un certificat. Cependant, au lieu que le client et le serveur nécessitent un certificat, seul le côté serveur le fait. EAP-TTLS permet aux WLAN de réutiliser en toute sécurité les bases de données d’authentification des utilisateurs héritées, telles qu’Active Directory.

LEAP (EAP léger)

Cisco a créé ce type d’authentification propriétaire d’EAP pour l’authentification mutuelle de client et de serveur sur ses WLAN. Le serveur LEAP envoie au client un défi aléatoire et le client renvoie un mot de passe haché. Une fois authentifié, le client demande un mot de passe au serveur et un échange de clés s’ensuit.

PEAP (PAE protégé)

PEAP a été créé comme une version plus sécurisée de LEAP. Comme EAP-TTLS, PEAP authentifie les clients à l’aide de certificats côté serveur. Il crée un tunnel TLS du serveur au client afin que le client puisse être authentifié via ce tunnel crypté. Contrairement à EAP-TTL, avec PEAP, le client doit utiliser un type EAP différent.

EAP-FAST (Authentification flexible via un tunnel sécurisé)

Cisco a créé EAP-FAST pour remplacer LEAP. EAP-FAST utilise un tunnel pour fournir une authentification mutuelle comme PEAP et EAP-TTLS. EAP-FAST ne fait pas authentifier le serveur avec un certificat numérique. Au lieu de cela, il utilise un identifiant d’accès protégé, qui crée un échange de provisionnement unique avec un secret partagé ou une clé PAC. La clé PAC gère l’authentification.

EAP-SIM (Module d’identité d’abonné)

Ce type d’authentification est basé sur la carte SIM du Système Global de communication mobile (GSM) utilisée dans les téléphones portables. Il utilise une clé WEP par session pour chiffrer les données. Cette méthode d’authentification nécessite que le client entre un code de vérification pour permettre la communication avec la carte SIM. EAP-SIM 802.1X Les demandes passent par la passerelle d’itinérance d’un opérateur vers un serveur d’authentification GSM. Il est utilisé pour authentifier les périphériques qui se déplacent entre les hotspots commerciaux 802.11 et les réseaux GSM.

EAP-MD5 (Résumé de message 5)

EAP-MD5 offre un niveau de support de base et n’est pas recommandé lors de la mise en œuvre d’un WLAN. Il est plus facile pour les acteurs de la menace de déterminer le mot de passe de l’utilisateur ou du client avec cette méthode. Il ne fournit également qu’une authentification unidirectionnelle plutôt qu’une authentification mutuelle, et il n’y a aucun moyen de développer des clés WEP par session ou d’offrir une rotation et une distribution continues des clés WEP. La maintenance manuelle des clés WEP peut poser des défis.

À emporter

La sécurité est un aspect critique de l’architecture de réseau public. Ceci est plus important que jamais étant donné la rapidité avec laquelle la technologie des télécommunications évolue et le développement de la 5G. Les fonctionnalités de sécurité de la 5G incluent la prise en charge native de l’EAP. L’authentification dans les réseaux 5G est indépendante de l’accès, de sorte que les mêmes méthodes sont utilisées pour les projets de partenariat de 3e génération et les réseaux d’accès non 3GPP.

Découvrez comment la spécification 3GPP a été créée pour la sécurité 5G.

Leave a Reply