Que Sont Les Outils D’Analyse Réseau ?

Les entreprises modernes ne peuvent pas fonctionner sans un réseau interne, où les données et les fichiers sont conservés et partagés par les employés.Les entreprises, grandes ou petites, doivent disposer d’un personnel informatique expérimenté pour protéger le réseau de l’entreprise contre le vol de données et les interférences. Si vous pensez que votre entreprise est trop petite pour que les cybercriminels le remarquent, il est temps de revoir vos mesures de sécurité. Selon les statistiques publiées par Verizon 2019 Data BreachInvestigations Report (DBIR), environ 43% de toutes les cyberattaques ciblaient les petites entreprises.

Les pirates utilisent des scanners de vulnérabilités pour rechercher des failles dans le réseau. Un réseau vulnérable est facile à pirater et peut poserune énorme menace pour le système et les informations sensibles. Il est donc impératif de vérifier rigoureusement et régulièrement la sécurité de votre réseau.

Une analyse régulière de votre réseau vous permet de garder une trace des périphériques sur votre réseau, de voir leurs performances, de repérer les défauts et de comprendre le flux de trafic entre les appareils connectés et les applications. Ainsi, l’analyse de réseau est un processus qui aide les administrateurs à collecter des informations à partir de tous les périphériques ou terminaux d’un réseau. Lors d’une analyse de réseau, tous les périphériques actifs du réseau envoient des signaux, et une fois la réponse reçue, le scanner évalue les résultats et vérifie s’il y a des incohérences.

L’analyse de réseau permet aux entreprises de:

- Gardez un onglet sur les services de réseau UDP et TCP disponibles

- Accédez aux systèmes d’exploitation utilisés en surveillant les réponses IP

- Identifiez les systèmes de filtrage entre les nœuds

L’analyse réseau implique l’analyse des ports réseau et l’analyse des vulnérabilités.

Lors de l’analyse des ports, le scanner envoie des paquets de données à un numéro de port de service spécifié sur le réseau. Cela permet d’identifier les services réseau disponibles sur un système particulier pour le dépannage.

L’analyse des vulnérabilités permet au scanner de détecter les vulnérabilités connues des systèmes informatiques disponibles sur un réseau. Ce processus aide le scanner à identifier des points faibles spécifiques dans les logiciels d’application ou le système d’exploitation.

Analyse du port réseau et de la vulnérabilité Informations suffisamment pertinentes du réseau. Ces informations, lorsqu’elles sont utilisées parpersonnel non autorisé, constituent une menace sérieuse pour l’entreprise.

La numérisation réseau est également étroitement liée à la numérisation de paquets ou à la numérisation passive.

L’analyse passive capture et suit le flux de paquets de données sur le réseau. Le trafic au niveau des paquets sur votre réseau peut être acheminé en implémentant des capteurs sur les appareils et en utilisant des outils pour traduire facilement les données des paquets en informations pertinentes. Avec cette approche, le scannerévalue le flux de trafic dès que les périphériques commencent à envoyer des messages au réseau, sans avoir à envoyer de ping aux périphériques séparément.

Bien que l’analyse passive soit une partie importante de votre boîte à outils, elle présente certaines limites. Le scanner passif ne peut pas détecter ces appareils ou applications qui ne communiquent pas.

Comment fonctionne une analyse réseau ?

L’analyse réseau permet de détecter tous les hôtes actifs d’un réseau et de les mapper à leurs adresses IP. Les scanners réseau envoient un paquet ou un ping à toutes les adresses IP possibles et attendent une réponse pourdéterminer l’état des applications ou des périphériques (hôtes). Les hôtes qui répondent sont considérés comme actifs, tandis que d’autres sont considérés comme morts ou inactifs.Ces réponses sont ensuite analysées pour détecter les incohérences.

À l’aide d’une analyse ARP (Address Resolution Protocol), les administrateurs peuvent envoyer un ping manuel au sous-réseau. Mais pour une plus grande portée sur tous les sous-réseaux, il est préférable d’utiliser des outils capables d’exécuter automatiquement des analyses et de découvrir des appareils. Les analyses du protocole ICMP (Internet Control Message Protocol) vous permettent de cartographier la topologie du réseau.

Pour maintenir les systèmes de réseau opérationnels, les entreprises doivent s’appuyer sur des outils d’analyse de réseau robustes. Un outil d’analyse de réseau est essentiel pour les entreprises qui disposent d’un grand réseau avec plusieurs sous-réseaux. Les entreprises doivent toujours investir dans ces scanners offrant une flexibilité face à l’évolution des exigences. Le scanner de réseau choisi devrait pouvoir évoluer facilement avec le temps selon les exigences de sécurité du réseau sans avoir à engager de coûts supplémentaires substantiels. Parmi les meilleurs outils d’analyse disponibles sur le marché, citons Swascan, Spyse, Acunetix, SolarWinds® IP Address Manager, SolarWinds Network Performance Monitor et Nikto. Nous avons discuté de quelques-uns de ces outils en détail ci-dessous:

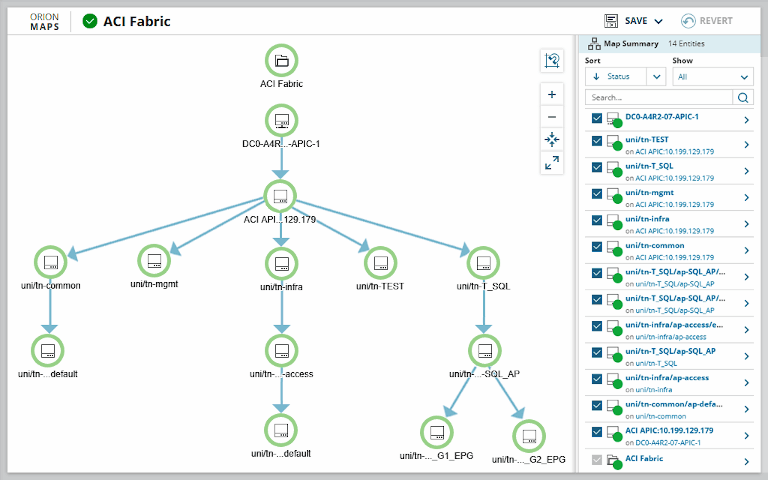

Moniteur de performance réseau SolarWinds (NPM)

Le moniteur de performances réseau SolarWinds peut analyser votre réseau automatiquement. Cet outil utilise l’analyse passive pour afficher des informations critiques concernant votre réseau. Cet outil fonctionne également comme un outil de découverte de réseau et de gestion des performances. Il permet aux entreprises de créer des topologies de réseau et aide à contrôler les appareils et les applications de votre réseau. Avec des fonctions telles que des cartes thermiques et des graphiques comparatifs pour des visualisations intelligentes, il est possible de comprendre le réseau d’un point de vue nœud par nœud. Les informations réseau extraites de cet outil peuvent en outre être utilisées pour détecter d’éventuelles anomalies.

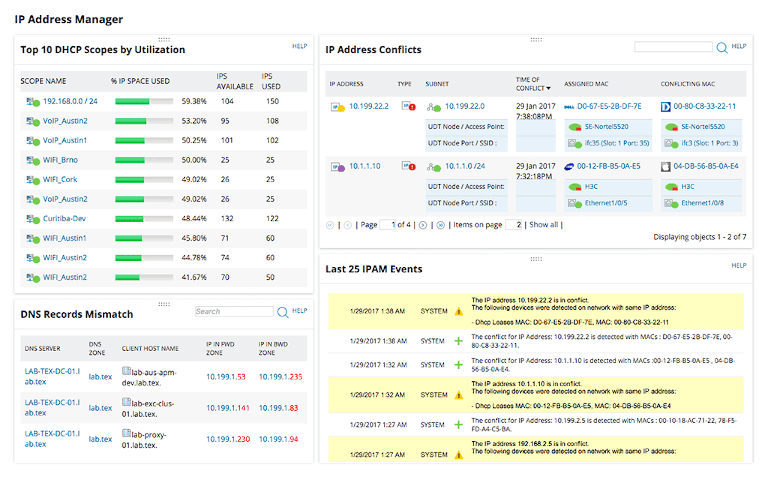

Gestionnaire d’adresses IP SolarWinds (IPAM)

Le gestionnaire d’adresses IP SolarWinds est un outil d’analyse de réseau qui utilise les adresses IP pour gérer les périphériques. Les entreprises peuvent supprimer les feuilles de calcul de suivi IP volumineuses et utiliser cet outil pour analyser et découvrir activement les adresses IPv4 et IPv6 sur les sous-réseaux.

- Grâce à IPAM, les entreprises peuvent surveiller l’utilisation des adresses IP, repérer les entrées DNS non appariées et corriger rapidement les problèmes liés à la capacité du sous-réseau et aux conflits d’adresses IP.

- IPAM permet aux administrateurs de gérer les serveurs DHCP et DNS à partir d’une console centralisée. Les administrateurs peuvent également surveiller les enregistrements de ressources et gérer les zones DNS.

- IPAM permet aux utilisateurs de créer, modifier et supprimer des enregistrements IP dans des environnements IPv4 et IPv6. À l’aide de l’API, les utilisateurs peuvent également créer de nouveaux sous-réseaux dans IPAM et créer, mettre à jour ou supprimer des entrées DNS.

- Les utilisateurs peuvent réserver automatiquement des adresses IP en utilisant le formulaire de demande IP intégré.

- IPAM fournit un historique détaillé de toutes les adresses IP passées et actuelles ainsi que l’état des sous-réseaux pour les allouer efficacement à l’avenir.

- Les outils d’alerte avancés d’IPAM aident les administrateurs réseau à détecter instantanément les problèmes liés à l’IP. Le logiciel de suivi IP de SolarWinds permet aux administrateurs de surveiller facilement différents changements d’adresse MAC et conflits IP.

Conclusion

Dans le monde d’aujourd’hui, chaque entreprise, qu’elle soit grande ou petite, s’efforce de protéger ses appareils et systèmes contre les accès non autorisés. Les entreprises doivent avoir un plan de prévention en main pour éviter de futures attaques sur le réseau. Ils doivent investir dans des outils d’analyse de réseau robustes pour protéger leur système contre les cyberattaques potentielles sans compromettre les performances. Avant de choisir un outil, ils doivent prendre le temps de comprendre queltype d’outil de numérisation convient parfaitement à leur réseau. Les administrateurs doivent mettre en œuvre les bons capteurs et outils pour protéger les systèmes contre le piratage avec un scanner robuste pour traduire les données par paquets en informations facilement lisibles.

Leave a Reply