Qu’Est-Ce Que L’Usurpation D’E-Mail ? Une Explication

L’une des tactiques les plus courantes utilisées par les cybercriminels pour tromper ou manipuler les gens est l’usurpation d’e-mails. L’usurpation d’identité signifie présenter quelque chose ou quelqu’un comme une autre entité légitime pour établir une autorité et obtenir un effet de levier. L’objectif final de l’usurpation d’identité est souvent de duper les victimes à des fins financières. Bien sûr, l’usurpation d’identité peut se produire par plusieurs moyens: e-mails, appels téléphoniques, messages texte SMS, usurpation de domaine et même usurpation d’applications. Mais celui sur lequel nous allons nous concentrer ici aujourd’hui est spécifiquement l’usurpation d’e-mails.

Le nombre d’attaques par e-mail par usurpation d’identité augmente chaque année, causant des dommages irréparables aux victimes. L’IC3 a observé que les e-mails usurpés, ce qui donne l’impression que les e-mails proviennent du directeur financier, du PDG, des avocats ou des fournisseurs, sont fréquemment utilisés pour cibler les entreprises. C’est une tactique couramment utilisée dans les escroqueries par compromis par courrier électronique professionnel (BEC). Les données du Rapport sur la criminalité sur Internet 2020 de l’IC3 montrent que les escroqueries BEC ont eu un impact énorme avec des plaintes 19,369 entraînant des pertes ajustées totales de 1,8 milliard de dollars.

Compte tenu de ces chiffres et de la manière dont les e-mails frauduleux peuvent affecter les entreprises, il est essentiel que vous compreniez l’usurpation d’e-mails et que vous preniez les mesures appropriées pour empêcher que cette tactique ne soit utilisée avec succès contre votre organisation. Décomposons tout.

Qu’Est-Ce Que L’Usurpation D’e-Mail ?

Lorsqu’une personne utilise un e-mail pour se représenter frauduleusement comme une autre entité légitime, il s’agit d’un exemple d’usurpation d’e-mail. Dans un sens plus technique, l’usurpation d’e-mails consiste à fabriquer de fausses informations sur l’expéditeur d’e-mails pour inciter les gens à croire que les e-mails frauduleux sont authentiques.

Voici une excellente vidéo qui explique rapidement l’usurpation d’e-mail:

Le 10 février 2021, l’IRS (Internal Revenue Services) a publié un avertissement officiel pour alerter les professionnels de l’impôt sur une arnaque les ciblant. Les e-mails d’usurpation auraient été envoyés par “IRS Tax E-Filing” et portaient la ligne d’objet “Vérifier votre EFIN avant le dépôt électronique”.”L’IRS avertit également de ne prendre aucune mesure mentionnée dans l’e-mail, en particulier en répondant audit e-mail.

Voici un extrait d’un de ces courriels douteux:

” Afin de vous protéger, vous et vos clients, contre les activités non autorisées / frauduleuses, l’IRS exige que vous vérifiiez tous les initiateurs de fichiers électroniques autorisés avant de transmettre les déclarations via notre système. Cela signifie que nous avons besoin de votre vérification EFIN (numéro d’identification du fichier électronique) et de votre permis de conduire avant de déposer un fichier électronique.

Veuillez avoir une copie ou une image PDF à jour de votre lettre d’acceptation EFIN (Lettre 5880C datée des 12 derniers mois) ou une copie de votre Résumé de demande IRS EFIN, disponible sur votre compte e-Services à l’adresse suivante: IRS.gov , et Recto et verso du permis de conduire envoyé par courriel afin de terminer le processus de vérification. Courriel: (fausse adresse e-mail)

Si votre EFIN n’est pas vérifié par notre système, votre capacité à déposer par e-file sera désactivée jusqu’à ce que vous fournissiez des documents montrant que vos informations d’identification sont en règle pour déposer par e-file auprès de l’IRS.”

Ceci est un exemple de manuel d’un e-mail de phishing. Certains des drapeaux rouges qui vous indiquent que l’e-mail est frauduleux sont:

- L’adresse e-mail de l’expéditeur est usurpée.

- Il utilise un langage urgent pour vous pousser à prendre des mesures irréfléchies.

- L’adresse e-mail “répondre à ” est différente de l’adresse e-mail de l’expéditeur.

- Il vous menace de sanctions si vous ne prenez pas de mesures immédiates.

- L’e-mail prétend provenir de l’IRS mais demande des informations (et parfois des copies de documents) que l’IRS posséderait déjà.

Bien sûr, nous avons déjà écrit un article qui explique comment savoir si un e-mail est faux ou réel et nous vous invitons à vérifier également celui-ci pour plus d’informations.

Comment Fonctionne l’usurpation d’e-mail ?

Les cybercriminels peuvent usurper des e-mails de plusieurs manières.

Usurpation du nom d’affichage de l’expéditeur

Il s’agit de la forme la plus basique et la plus courante d’usurpation d’e-mail. Cela oblige l’expéditeur à simplement changer le nom d’affichage de son e-mail. En un coup d’œil rapide, le destinataire croira que l’e-mail provient d’un expéditeur légitime. Cependant, s’ils vérifient l’adresse e-mail de l’expéditeur, l’arnaque s’effondrera car l’adresse e-mail ne correspondra pas au nom ou à la société de l’expéditeur.

Ce type d’usurpation d’e-mail est très facile et ne nécessite pas que l’attaquant connaisse tout type de programmation informatique pour réaliser cette arnaque. En outre, la popularité de cette arnaque augmente car elle est si bon marché et facile à faire. Les méchants n’auront besoin que de quelques victimes innocentes pour tomber amoureux de leur farce.

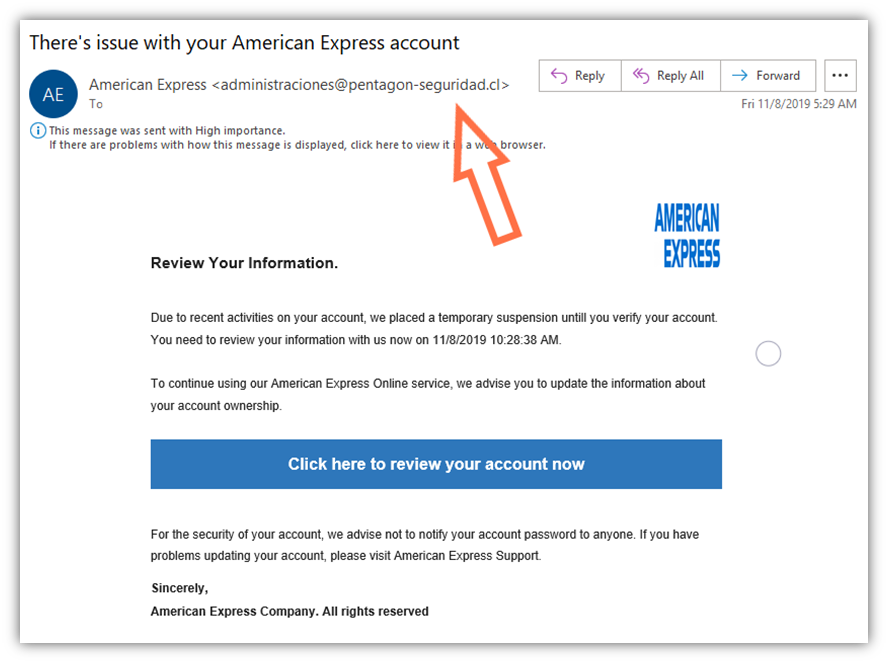

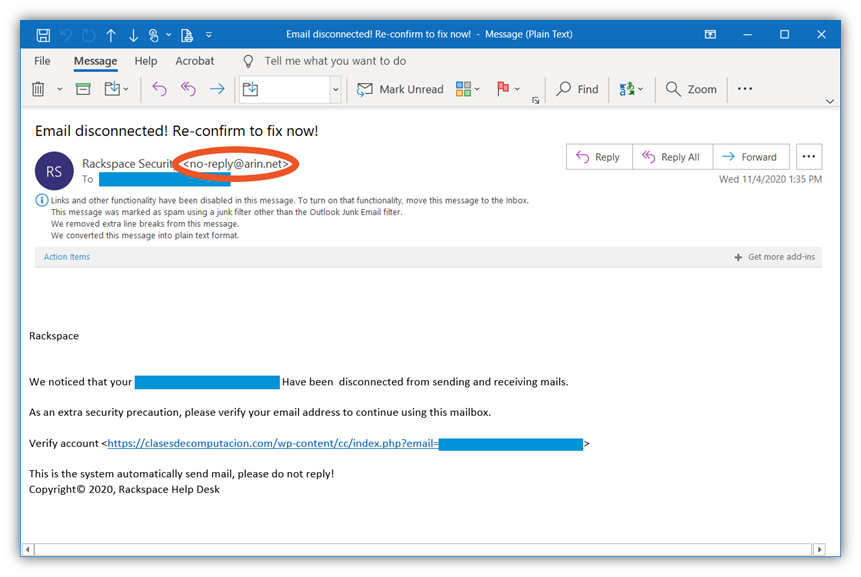

Voici quelques autres exemples de ce type d’usurpation d’e-mail:

Usurpation du nom de domaine :

L’usurpation de nom de domaine implique que des escrocs créent des adresses e-mail associées à des domaines similaires à ceux de l’organisation qu’ils usurpent. Tout comme les tactiques de typosquattage, les cybercriminels utilisent des astuces de base pour rendre les adresses e-mail légitimes aux personnes qui ne font pas attention ou qui se précipitent. Voici quelques exemples ::

- Permutation de “in ” à la place de la lettre “m “,

- En utilisant “1 ” au lieu de “l “,

- En remplaçant “o ” à la place de “o “, ou

- En ajoutant des chiffres, des caractères ou des mots supplémentaires aux domaines de messagerie.

Supposons, par exemple, que le nom d’une agence de messagerie légitime soit Safe Express et que son nom de domaine soit safeexpress.com . Si les méchants veulent utiliser l’usurpation d’adresse électronique pour usurper l’identité de l’entreprise afin d’arnaquer leurs clients, ils peuvent créer un domaine douteux safexpress.com cela semble incroyablement similaire et utilisez-le pour envoyer des e-mails de phishing.

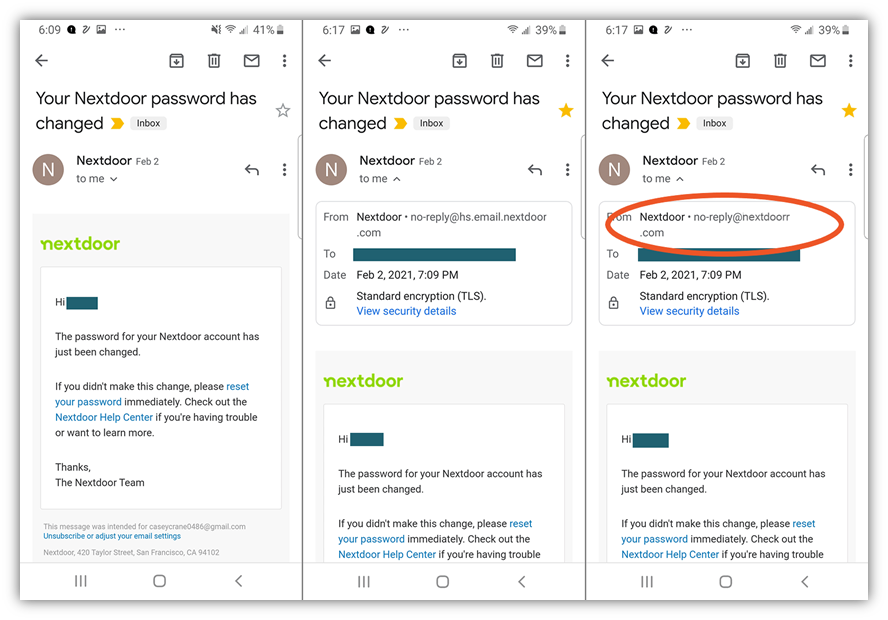

Voici un exemple d’usurpation de domaine à l’aide d’un e-mail de Nextdoor:

La première image (à gauche) montre comment l’e-mail apparaît lorsque vous recevez l’e-mail si vous ne cliquez pas sur la flèche pour développer les informations de l’e-mail de l’expéditeur. La deuxième capture d’écran (au milieu) est un exemple d’e—mail légitime de Nextdoor – remarquez comment l’e-mail provient d’une adresse qui se termine par “@hs.email.nextdoor.com . ” La troisième capture d’écran (à droite) est un exemple de domaine usurpé qui semble très convaincant. Il y a un “r” supplémentaire à la fin de “nextdoor” avant le “.com.”

Créant un e-mail à l’aide d’un véritable domaine

Bien qu’il s’agisse d’une forme moins courante d’usurpation d’identité, c’est peut-être la plus terrifiante. L’e-mail semble provenir d’une personne authentique car le nom de domaine sur l’adresse de l’expéditeur est légitime. Cette vulnérabilité n’est plus ouverte car la plupart des entreprises utilisent le Cadre de stratégie d’expéditeur (SPF) et le courrier identifié par clé de domaine (DKIM) dans leurs paramètres DNS pour empêcher toute personne non autorisée d’utiliser son nom de domaine à des fins d’usurpation. Ces protocoles sont expliqués plus loin dans l’article.

Usurpation d’e-mail pour les escroqueries BEC

La compromission d’e-mail professionnel, ou BEC, se fait généralement en usurpant les informations de l’expéditeur de l’e-mail pour donner l’impression que l’e-mail provient du PDG ou du directeur financier de l’entreprise. Ce type d’escroquerie par e-mail impliquera souvent de demander au destinataire de transférer une somme énorme sur un compte bancaire appartenant à l’attaquant. Comme l’e-mail semble provenir du patron de la victime, l’employé peut se conformer aux instructions contenues dans l’e-mail sans poser de nombreuses questions.

Certains escrocs ont également réussi à se faire passer pour les PDG d’entreprises pour demander aux employés de faire un don à une association caritative. Inutile de dire que ladite “charité” est ici sur le compte bancaire de l’attaquant.

Qu’est-ce qui rend les e-mails vulnérables à l’usurpation d’identité ?

La principale vulnérabilité qui rend possible l’usurpation d’e-mail est l’absence d’authentification dans le protocole SMTP (Simple Mail Transfer Protocol). Bien qu’il existe des protocoles d’authentification pour empêcher l’usurpation de courrier, ils ne sont pas largement adoptés. Selon les résultats d’une étude académique de 2018, seuls 40% des 1 million de domaines d’Alexa possédaient un SPF et seulement 1% un DMARC. Cela entraîne un risque accru de cyberattaques, notamment:

- Attaques de phishing,

- Infiltration de logiciels malveillants dans leurs systèmes informatiques et

- Attaques de ransomware.

Comment prévenir une attaque d’usurpation d’e-mail

Si les attaques d’usurpation sont si dangereuses, il devrait y avoir quelque chose que nous pouvons faire pour les contrôler, non? Les fournisseurs de services de messagerie tels que Gmail de Google et Outlook de Microsoft ont des systèmes intégrés qui aident à empêcher le spam et les courriers indésirables d’arriver dans votre boîte de réception. Le destinataire est averti de la réception d’un spam potentiel ou d’un e-mail usurpé.

Tout le monde doit toujours être vigilant avant d’ouvrir tout e-mail marqué comme spam. Bien que certains e-mails légitimes puissent ne pas réussir le test de sécurité et se retrouver dans le dossier spam, dans la plupart des cas, les fournisseurs de services de messagerie ont raison dans leur détection des menaces.

Mais cela dit, s’appuyer uniquement sur les mesures de sécurité de votre fournisseur de services de messagerie ne suffit pas. Ils ne sont pas parfaits, après tout, et les e-mails usurpés pourraient trouver un moyen d’entrer dans votre boîte de réception à leur insu.

Cela étant dit, il existe certains protocoles que vous pouvez utiliser pour empêcher les attaques d’usurpation d’e-mails d’utiliser votre domaine. Et si vous utilisez ces protocoles dans le cadre de vos protections de sécurité de messagerie, vous pouvez freiner ces attaques et empêcher quelqu’un d’envoyer des e-mails de phishing au nom de votre marque et de votre domaine.

Dans cette section, nous allons couvrir trois protocoles de messagerie que vous pouvez implémenter maintenant. Nous partagerons également deux autres choses que vous pouvez faire pour ajouter des couches supplémentaires à vos défenses de sécurité de messagerie. Bien sûr, il est important de mentionner qu’ils doivent être correctement implémentés et configurés pour que ces protections vous fassent du bien. Nous n’entrerons pas dans l’aspect technique du “mode d’emploi” ou de la mise en œuvre de ces outils. Mais ce que nous allons couvrir, c’est ce qu’est chacune de ces méthodes de sécurité des e-mails et comment elles améliorent la sécurité des e-mails pour votre organisation et ses destinataires externes.

Sender Policy Framework (SPF)

SPF est un protocole conçu pour communiquer quels serveurs ou adresses IP (internes et externes) sont autorisés à envoyer des e-mails au nom d’un domaine particulier. Cela se fait à l’aide d’enregistrements DNS (domain name system), qui permettent essentiellement aux clients de messagerie des destinataires de savoir que l’e-mail provient de vous.

Donc, tant qu’un e-mail provient de l’une des adresses IP incluses dans l’enregistrement DNS, il sera considéré comme OK. Si l’adresse IP provient d’une adresse IP différente qui ne figure pas dans l’enregistrement DNS, elle sera bloquée.

En tant que propriétaire du domaine de votre entreprise, vous pouvez activer SPF en créant un ou plusieurs enregistrements DNS TXT. Cela vous permet d’autoriser certaines adresses IP à envoyer des e-mails au nom de votre domaine tout en interdisant à quiconque de le faire. Si un escroc envoie un e-mail à partir de votre nom de domaine, le SPF identifiera l’adresse IP et avertira le serveur de messagerie du destinataire d’une éventuelle arnaque.

Domain Keys Identified Mail (DKIM)

Dans le sens le plus simple, DKIM consiste à aider votre domaine à établir la confiance avec les serveurs de messagerie de vos destinataires. Le courrier identifié par les clés de domaine aide à prévenir l’usurpation d’identité en appliquant une signature numérique aux en-têtes de courrier électronique pour tous les messages sortants d’un domaine. Cela permet aux serveurs de messagerie des destinataires de détecter si les messages provenant de ce domaine proviennent de l’un de ses utilisateurs légitimes ou si les informations de l’expéditeur ont été falsifiées.

Ce que DKIM ne fait pas, cependant, c’est crypter les données de messagerie. Cependant, cela garantit l’intégrité du message. Il le fait en utilisant une somme de contrôle pour prouver au serveur de messagerie d’un destinataire que le message n’a pas été modifié après son envoi.

Bien que DKIM ne filtre pas les e-mails, cela aide certainement à réduire le score de spam de votre domaine de messagerie. Si la signature DKIM ne peut pas être vérifiée, l’e-mail peut être envoyé au spam pour avertir le destinataire.

Pour implémenter DKIM, vous devez modifier votre serveur en tant qu’expéditeur. L’expéditeur crée des clés publiques et privées cryptographiques, les installe sur son serveur et crée un enregistrement DNS TXT contenant la clé publique. Les messages sortants sont signés à l’aide de la clé privée. Le destinataire de l’e-mail peut utiliser la clé publique pour vérifier l’authenticité de l’e-mail.

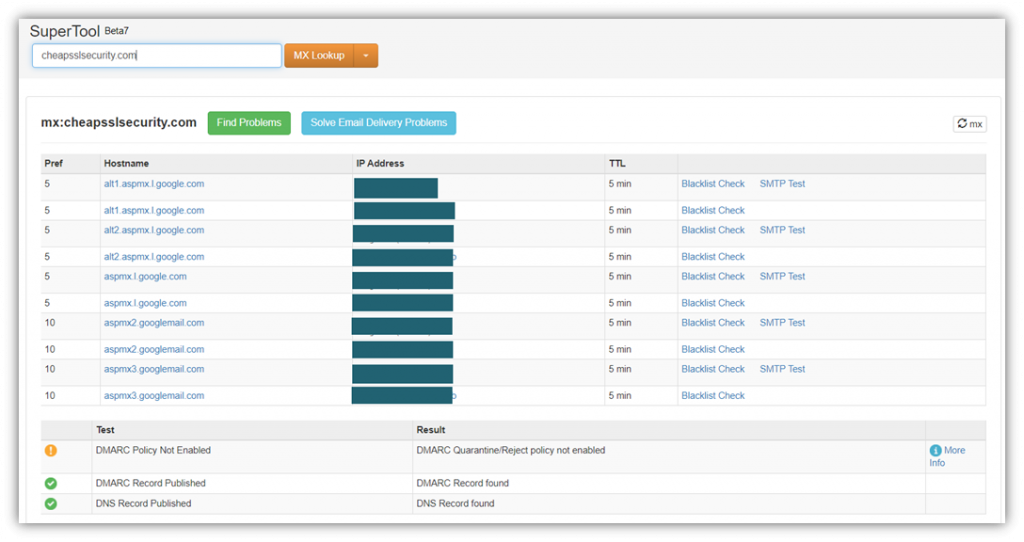

Authentification, Reporting et Conformité des messages Basés sur le domaine (DMARC)

DMARC est un protocole qui informe les destinataires des e-mails que les e-mails de son domaine sont SPF et DKIM ou les deux pour les aider à déterminer si leurs messages sont légitimes. De cette façon, il sait que si l’authentification passe, l’e-mail doit être légitime et l’utilisateur est bon d’y faire confiance. Mais si l’authentification échoue, elle indique au destinataire de rejeter ou de indésirable le message.

Une autre chose que fait DMARC est d’informer le serveur du destinataire de ce que l’expéditeur recommande en cas d’échec de l’authentification. En tant qu’expéditeur, par exemple, vous pouvez spécifier si vous souhaitez que le destinataire:

- N’accordez aucun traitement spécial aux e-mails qui échouent à l’authentification ;

- Envoyez des e-mails non authentifiés dans le dossier spam;

- Rejeter ces e-mails avant qu’ils n’atteignent le client du destinataire ; et /ou

- Envoyer un e-mail à l’expéditeur concernant l’authentification DMARC passée ou échouée.

Regardez cette superbe vidéo de Cisco qui décompose ce qu’est DMARC:

Certificats de signature d’e-mail

Les certificats de signature d’e-mail, également appelés certificats S/ MIME, sont ce que vous pouvez utiliser en tant qu’expéditeur pour signer numériquement vos e-mails. Ce type de X.le certificat numérique 509 permet à vos destinataires de vérifier si l’e-mail a été envoyé par vous (et non par un imposteur) et qu’il n’a en aucun cas été modifié depuis que vous l’avez envoyé. Il crypte également les messages partagés entre deux utilisateurs de certificats S/MIME. (Il vous suffit d’obtenir une copie de la clé publique du destinataire avant de pouvoir commencer à envoyer des e-mails cryptés.)

L’objectif fondamental d’un certificat de signature d’e-mail est de ::

- Authentifiez l’expéditeur de l’e-mail,

- Chiffrez le message électronique (lorsqu’il correspond à d’autres utilisateurs de certificats S/MIME) et

- Assurez l’intégrité du message.

Augmenter la Cyber-hygiène de votre Organisation Grâce à une formation de sensibilisation

Suffit-il d’utiliser toutes les mesures ci-dessus pour un système infaillible? La réponse est non. Chaque jour, les cybercriminels proposent de nouveaux tours pour les anciennes méthodes d’attaque ainsi que des méthodes d’attaque entièrement nouvelles pour tenter de percer nos défenses. À ce titre, nous devons être proactifs et conscients de toutes les tâches que nous menons pour les tenir à distance.

La formation de vos employés sur la cyber-hygiène est essentielle pour soutenir vos efforts globaux en matière de cybersécurité et pour accroître les connaissances des employés. Après tout, il suffit d’un seul clic erroné d’un employé pour une cyberattaque ou une violation de données à part entière. Parmi les sujets importants que toutes les formations de sensibilisation à la cybersécurité devraient couvrir, citons:

- Escroqueries et tactiques de phishing courantes (y compris des exemples d’usurpation d’e-mails et d’ingénierie sociale),

- Autres types de cyberattaques,

- Méthodes de sécurité des comptes et des mots de passe,

- Meilleures pratiques générales en matière de cybersécurité et

- Ce qu’elles doivent faire lorsqu’elles subissent ou soupçonnent une cyberattaque ou une violation.

Rappelez-vous toujours que l’entraînement n’est pas une affaire à faire soi-même. Des cours de recyclage sur la sensibilisation à la cybersécurité doivent être organisés régulièrement pour s’assurer qu’ils sont au courant des menaces les plus actuelles. Les cyberattaques récentes contre d’autres entreprises devraient être discutées avec les employés afin qu’ils aient des informations sur la façon dont elles ont été menées et comment elles auraient pu être évitées.

Les quiz, jeux, puzzles et jeux en ligne sur le thème de la cybersécurité sont également des moyens amusants et attrayants d’accroître la sensibilisation à la cybersécurité de vos employés. Construire vos défenses contre les cybercriminels pour vous protéger devrait être votre priorité.

Derniers mots sur l’usurpation d’e-mail

Maintenant que vous comprenez ce qu’est l’usurpation d’e-mail, vous pouvez réaliser que la meilleure façon de prévenir de telles attaques est de sensibiliser vos employés et les membres du personnel à ce sujet. Ne pas ouvrir d’e-mails douteux, ne pas cliquer sur les pièces jointes ou les liens, et même ne pas répondre à de tels e-mails peuvent vous protéger contre les attaques d’usurpation d’e-mails.

Vous devez également être prêt à prendre des mesures techniques pour empêcher quelqu’un d’utiliser votre domaine dans le cadre de ses campagnes d’usurpation d’e-mails. Comme vous l’avez découvert, cela signifie utiliser les enregistrements DNS en conjonction avec des protocoles tels que SPF, DKIM et DMARC à votre avantage.

Leave a Reply