sur l’exemple de configuration ASA

Introduction

Ce document montre comment la documentation DNS est utilisée sur l’appliance de sécurité adaptative (ASA) pour changer les adresses IP intégrées dans les réponses DNS (Domain Name System) afin que les clients puissent se connecter à l’adresse IP correcte des serveurs.

Prérequis

Exigences

La documentation DNS nécessite la configuration de la traduction d’adresses réseau (NAT) sur l’ASA, ainsi que l’activation de l’inspection DNS.

Composants utilisés

Les informations contenues dans ce document sont basées sur l’Appliance de sécurité adaptative.

Les informations contenues dans ce document ont été créées à partir des périphériques d’un environnement de laboratoire spécifique. Tous les périphériques utilisés dans ce document ont commencé avec une configuration effacée (par défaut). Si votre réseau est actif, assurez-vous de bien comprendre l’impact potentiel d’une commande.

Conventions

Référez-vous aux conventions de conseils techniques de Cisco pour plus d’informations sur des conventions de document.

Exemples de documentation DNS

Serveur DNS à l’intérieur de l’ASA

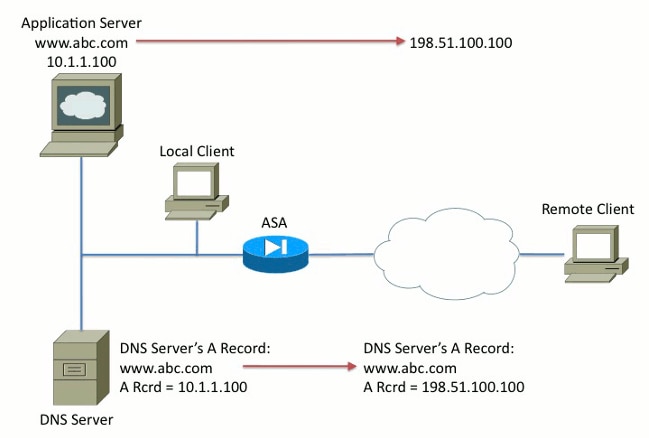

Figure 1

nat (inside,outside) source static 10.1.1.100 198.51.100.100 dns!policy-map global_policy class inspection_default inspect dns

Dans la figure 1, le serveur DNS est contrôlé par l’administrateur local. Le serveur DNS doit distribuer une adresse IP privée, qui est l’adresse IP réelle attribuée au serveur d’applications. Cela permet au client local de se connecter directement au serveur d’applications.

Malheureusement, le client distant ne peut pas accéder au serveur d’applications avec l’adresse privée. En conséquence, la documentation DNS est configurée sur l’ASA pour changer l’adresse IP intégrée dans le paquet de réponse DNS. Cela garantit que lorsque le client distant effectue une demande DNS pour www.abc.com , la réponse qu’ils obtiennent est pour l’adresse traduite du serveur d’applications. Sans le mot clé DNS sur l’instruction NAT, le client distant essaie de se connecter à 10.1.1.100, ce qui ne fonctionne pas car cette adresse ne peut pas être acheminée sur Internet.Serveur DNS

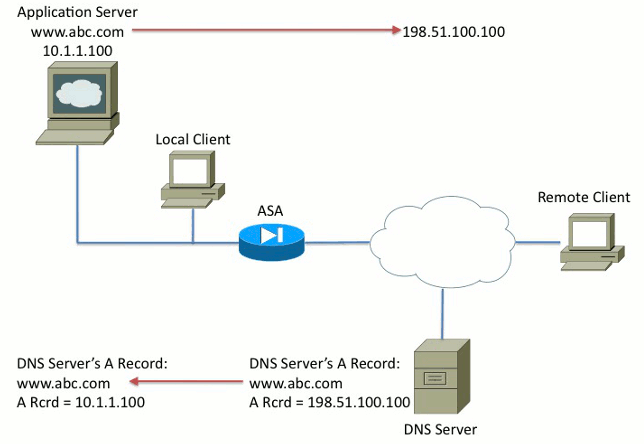

à l’extérieur de la figure ASA

2

nat (inside,outside) source static 10.1.1.100 198.51.100.100 dns!policy-map global_policy class inspection_default inspect dns

Dans la figure 2, le serveur DNS est contrôlé par le FAI ou un fournisseur de services similaire. Le serveur DNS doit distribuer l’adresse IP publique, c’est-à-dire l’adresse IP traduite du serveur d’applications. Cela permet à tous les internautes d’accéder au serveur d’applications via Internet.

Malheureusement, le client local ne peut pas accéder au serveur d’applications avec l’adresse publique. En conséquence, la documentation DNS est configurée sur l’ASA pour changer l’adresse IP intégrée dans le paquet de réponse DNS. Cela garantit que lorsque le client local effectue une demande DNS pour www.abc.com , la réponse reçue est l’adresse réelle du serveur d’applications. Sans le mot clé DNS sur l’instruction NAT, le client local essaie de se connecter à 198.51.100.100. Cela ne fonctionne pas parce que ce paquet est envoyé à l’ASA, qui laisse tomber le paquet.

NAT VPN et Doctoring DNS

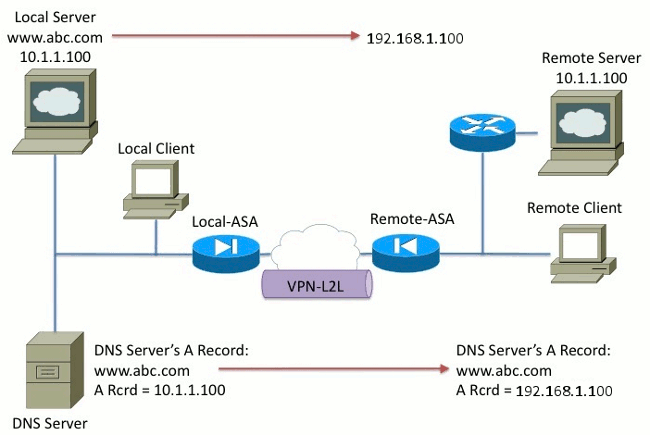

Figure 3

Considérons une situation où il y a des réseaux qui se chevauchent. Dans cette condition, l’adresse 10.1.1.100 vit à la fois du côté distant et du côté local. En conséquence, vous devez effectuer NAT sur le serveur local afin que le client distant puisse toujours y accéder avec l’adresse IP 192.1.1.100. Pour que cela fonctionne correctement, la documentation DNS est requise.

La documentation DNS ne peut pas être effectuée dans cette fonction. Le mot clé DNS ne peut être ajouté qu’à la fin d’un NAT objet ou d’un NAT source. Le NAT deux fois ne prend pas en charge le mot clé DNS. Il y a deux configurations possibles et les deux échouent.

Échec de la configuration 1: Si vous configurez la ligne de fond, elle traduit 10.1.1.1 à 192.1.1.1, non seulement pour le client distant, mais pour tout le monde sur Internet. Puisque 192.1.1.1 n’est pas routable sur Internet, personne sur Internet ne peut accéder au serveur local.

nat (inside,outside) source static 10.1.1.100 192.168.1.100 dnsnat (inside,outside) source static 10.1.1.100 192.168.1.100 destination REMOTE_CLIENT REMOTE_CLIENT

Configuration échouée 2 : Si vous configurez la ligne NAT de documentation DNS après la ligne NAT deux fois nécessaire, cela provoque une situation où la documentation DNS ne fonctionne jamais. En conséquence, le client distant essaie d’accéder www.abc.com avec l’adresse IP 10.1.1.100, qui ne fonctionne pas.

Leave a Reply