Guerra Cibernética

¿Qué es la Guerra Cibernética?

La guerra cibernética generalmente se define como un ataque cibernético o una serie de ataques dirigidos a un país. Tiene el potencial de causar estragos en la infraestructura gubernamental y civil e interrumpir sistemas críticos, lo que resulta en daños al Estado e incluso en la pérdida de vidas.

Sin embargo, existe un debate entre los expertos en seguridad cibernética sobre qué tipo de actividad constituye una guerra cibernética. El Departamento de Defensa de los Estados Unidos (DoD) reconoce la amenaza a la seguridad nacional que representa el uso malicioso de Internet, pero no proporciona una definición más clara de la guerra cibernética. Algunos consideran que la guerra cibernética es un ataque cibernético que puede resultar en la muerte.

La guerra cibernética generalmente involucra a un estado-nación perpetrando ataques cibernéticos a otro, pero en algunos casos, los ataques son llevados a cabo por organizaciones terroristas o actores no estatales que buscan promover el objetivo de una nación hostil. Hay varios ejemplos de supuesta guerra cibernética en la historia reciente, pero no existe una definición universal y formal de cómo un ataque cibernético puede constituir un acto de guerra.

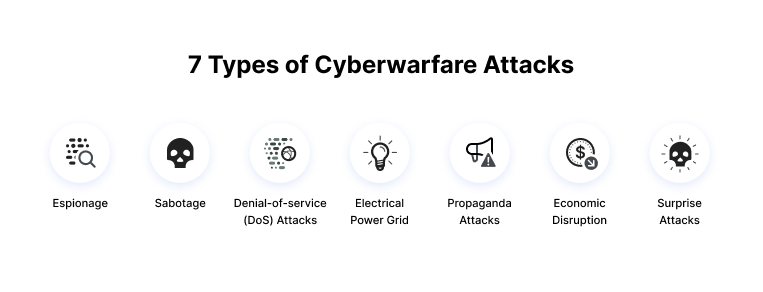

7 Tipos de Ataques de Guerra Cibernética

Estos son algunos de los principales tipos de ataques de guerra cibernética.

Espionaje

Se refiere al monitoreo de otros países para robar secretos. En la guerra cibernética, esto puede implicar el uso de botnets o ataques de spear phishing para comprometer sistemas informáticos confidenciales antes de filtrar información confidencial.

Sabotaje

Las organizaciones gubernamentales deben determinar la información confidencial y los riesgos si se ve comprometida. Los gobiernos hostiles o los terroristas pueden robar información, destruirla o aprovechar amenazas internas, como empleados insatisfechos o descuidados, o empleados gubernamentales con afiliación al país atacante.

Ataques de denegación de servicio (DoS)

Los ataques DoS impiden que los usuarios legítimos accedan a un sitio web al inundarlo con solicitudes falsas y forzar al sitio web a manejar estas solicitudes. Este tipo de ataque se puede utilizar para interrumpir operaciones y sistemas críticos y bloquear el acceso a sitios web confidenciales de civiles, personal militar y de seguridad u organismos de investigación.

Red de energía eléctrica

Atacar la red de energía permite a los atacantes deshabilitar sistemas críticos, interrumpir la infraestructura y potencialmente causar daños corporales. Los ataques a la red eléctrica también pueden interrumpir las comunicaciones y hacer inutilizables servicios como los mensajes de texto y las comunicaciones.

Ataques de propaganda

Intentos de controlar las mentes y los pensamientos de las personas que viven en un país objetivo o luchan por él. La propaganda se puede usar para exponer verdades vergonzosas, difundir mentiras para hacer que la gente pierda la confianza en su país o ponerse del lado de sus enemigos.

Disrupción económica

La mayoría de los sistemas económicos modernos funcionan con computadoras. Los atacantes pueden dirigirse a redes informáticas de establecimientos económicos, como mercados de valores, sistemas de pago y bancos, para robar dinero o impedir que las personas accedan a los fondos que necesitan.

Ataques sorpresa

Estos son el equivalente cibernético de ataques como Pearl Harbor y 9/11. El objetivo es llevar a cabo un ataque masivo que el enemigo no espera, lo que permite al atacante debilitar sus defensas. Esto se puede hacer para preparar el terreno para un ataque físico en el contexto de la guerra híbrida.

Ejemplos de Operaciones de Guerra Cibernética

Aquí hay varios ejemplos bien publicitados de guerra cibernética en los últimos tiempos.

El virus Stuxnet

Stuxnet fue un gusano que atacó el programa nuclear iraní. Es uno de los ciberataques más sofisticados de la historia. El malware se propagó a través de dispositivos de bus Serie Universal infectados y sistemas de control de supervisión y adquisición de datos específicos. Según la mayoría de los informes, el ataque dañó gravemente la capacidad de Irán para fabricar armas nucleares.

Sony Pictures Hack

Un ataque a Sony Pictures siguió al lanzamiento de la película “The Interview”, que presentaba una representación negativa de Kim Jong Un. El ataque se atribuye a hackers del gobierno de Corea del Norte. El FBI encontró similitudes con ataques de malware anteriores de norcoreanos, incluidos códigos, algoritmos de cifrado y mecanismos de eliminación de datos.

Soldado de Bronce

En 2007, Estonia trasladó una estatua asociada con la Unión Soviética, el Soldado de Bronce, del centro de su capital Tallin a un cementerio militar cerca de la ciudad. Estonia sufrió una serie de ataques cibernéticos significativos en los meses siguientes. Los sitios web, los medios de comunicación y los bancos del gobierno estonio se sobrecargaron con tráfico en ataques masivos de denegación de servicio (DoS) y, en consecuencia, se desconectaron.

Fancy Bear

CrowdStrike afirma que el grupo de ciberdelincuencia organizado ruso Fancy Bear atacó a las fuerzas de cohetes y artillería ucranianas entre 2014 y 2016. El malware se propagó a través de una aplicación de Android infectada utilizada por la unidad de artillería de Obuses D-30 para administrar los datos de orientación.

Los oficiales ucranianos hicieron un amplio uso de la aplicación, que contenía el spyware X-Agent. Este es considerado un ataque de gran éxito, que resultó en la destrucción de más del 80% de los obuses D-30 de Ucrania.

Enemigos de Qatar

Elliott Broidy, un recaudador de fondos republicano estadounidense, demandó al gobierno de Qatar en 2018, acusándolo de robar y filtrar sus correos electrónicos en un intento de desacreditarlo. The Qataris allegedly saw him as an obstacle to improving their standing in Washington.

Según la demanda, se alegó que el hermano del Emir de Qatar había orquestado una campaña de guerra cibernética, junto con otros dirigentes de Qatar. 1.200 personas fueron blanco de los mismos atacantes, muchos de los cuales eran conocidos “enemigos de Qatar”, incluidos altos funcionarios de Egipto, Arabia Saudita, los Emiratos Árabes Unidos y Bahrein.

Cómo combatir la guerra cibernética

El estatus legal de este nuevo campo aún no está claro, ya que no existe una ley internacional que rija el uso de armas cibernéticas. Sin embargo, esto no significa que la ley no aborde la guerra cibernética.

El Centro de Excelencia de Ciberdefensa Cooperativa (CCDCoE) ha publicado el Manual de Tallin, un libro de texto que aborda amenazas cibernéticas raras pero graves. Este manual explica cuándo los ciberataques violan el derecho internacional y cómo los países pueden responder a tales violaciones.

Realizar evaluaciones de riesgos con juegos de guerra cibernéticos

La mejor manera de evaluar la preparación de una nación para la guerra cibernética es realizar un ejercicio o simulación de la vida real, también conocido como juego de guerra cibernética.

Un juego de guerra puede probar cómo los gobiernos y las organizaciones privadas responden a un escenario de guerra cibernética, exponer brechas en las defensas y mejorar la cooperación entre las entidades. Lo más importante es que un juego de guerra puede ayudar a los defensores a aprender a actuar rápidamente para proteger la infraestructura crítica y salvar vidas.

Los juegos de guerra cibernéticos pueden ayudar a ciudades, estados o países a mejorar la preparación para la guerra cibernética al::

- Probar diferentes situaciones – como detectar ataques en etapas tempranas o mitigar riesgos después de que la infraestructura crítica ya se haya visto comprometida.

- Probando escenarios inusuales: los ataques nunca se realizan “según el libro”. Al establecer un equipo rojo que actúa como atacantes y trata de encontrar formas creativas de violar un sistema objetivo, los defensores pueden aprender a mitigar las amenazas reales.

- División del trabajo y mecanismos de cooperación: la guerra cibernética requiere la colaboración de muchas personas de diferentes organizaciones y unidades gubernamentales. Un juego de guerra cibernético puede reunir a esas personas, que pueden no conocerse, y ayudarles a decidir cómo trabajar juntos en caso de una crisis.

- Mejorar las políticas: los gobiernos pueden establecer políticas de guerra cibernética, pero deben probarlas en la práctica. Un juego de guerra cibernético puede poner a prueba la eficacia de las políticas y proporcionar una oportunidad para mejorarlas.

La importancia de la defensa por capas

Bajo la presión de la guerra cibernética, los gobiernos de muchos países han emitido políticas operativas de seguridad nacional para proteger su infraestructura de información. Estas políticas suelen utilizar un enfoque de defensa por capas, que incluye:

- Proteger el ecosistema cibernético

- Crear conciencia sobre la ciberseguridad

- Promover estándares abiertos para combatir las amenazas cibernéticas

- Implementar un marco nacional de garantía de ciberseguridad

- Trabajar con organizaciones privadas para mejorar sus capacidades de ciberseguridad

Proteger el Sector Privado

Un factor estratégico en la guerra cibernética es la resistencia de las empresas locales a los ataques cibernéticos. Las empresas deben reforzar sus medidas de seguridad para reducir los beneficios de un ataque a un estado-nación. El siguiente es un conjunto de medidas para garantizar la ciberseguridad corporativa, que puede promover la seguridad nacional:

- Crear obstáculos para la violación de la red

- Utilizar firewalls de aplicaciones web (WAF) para detectar, investigar y bloquear rápidamente el tráfico malicioso

- Responder rápidamente a una violación y restaurar las operaciones comerciales

- Facilitar la cooperación entre los sectores público y privado

- Utilizar hackers locales como recurso para ayudar a protegerse contra amenazas cibernéticas extranjeras

Imperva Protección contra la guerra cibernética

Imperva puede ayudar a las organizaciones a protegerse contra la guerra cibernética mediante la implementación de una solución de ciberseguridad integral, incluye seguridad de aplicaciones y datos.

Imperva Application Security

Imperva proporciona protección integral para aplicaciones, API y microservicios:

Firewall de aplicaciones web: Evite ataques con análisis de primera clase del tráfico web a sus aplicaciones.

Autoprotección de aplicaciones en tiempo de ejecución (ESCOFINA): la detección y prevención de ataques en tiempo real desde el entorno de ejecución de su aplicación se realiza dondequiera que vayan sus aplicaciones. Detenga los ataques e inyecciones externos y reduzca la acumulación de vulnerabilidades.

Seguridad de API: la protección de API automatizada garantiza que los puntos finales de la API estén protegidos a medida que se publican, protegiendo sus aplicaciones de la explotación.

Protección avanzada contra Bots: Evite los ataques de lógica empresarial desde todos los puntos de acceso: sitios web, aplicaciones móviles y API. Obtenga visibilidad y control sin problemas sobre el tráfico de bots para detener el fraude en línea a través de la adquisición de cuentas o el raspado de precios competitivo.

Protección DDoS: Bloquea el tráfico de ataques en el perímetro para garantizar la continuidad del negocio con tiempo de actividad garantizado y sin impacto en el rendimiento. Proteja sus activos locales o basados en la nube, ya sea que esté alojado en AWS, Microsoft Azure o la nube pública de Google.

Análisis de ataques: garantiza una visibilidad completa con aprendizaje automático y experiencia en el dominio en toda la pila de seguridad de aplicaciones para revelar patrones en el ruido y detectar ataques de aplicaciones, lo que le permite aislar y prevenir campañas de ataques.

Protección del lado del cliente: Obtenga visibilidad y control sobre el código JavaScript de terceros para reducir el riesgo de fraude en la cadena de suministro, evitar violaciones de datos y ataques del lado del cliente.

Imperva Data Security

Imperva protege todos los almacenes de datos basados en la nube para garantizar el cumplimiento y preservar la agilidad y los beneficios de costos que obtiene de sus inversiones en la nube

Seguridad de datos en la nube: Simplifique la protección de sus bases de datos en la nube para ponerse al día y mantenerse al día con DevOps. La solución de Imperva permite a los usuarios de servicios gestionados en la nube obtener rápidamente visibilidad y control de los datos en la nube.

Seguridad de la base de datos: Imperva ofrece análisis, protección y respuesta en sus activos de datos, en las instalaciones y en la nube, lo que le brinda visibilidad de riesgos para evitar filtraciones de datos y evitar incidentes de cumplimiento. Integre con cualquier base de datos para obtener visibilidad instantánea, implementar políticas universales y acelerar el tiempo de obtención de valor.

Análisis de riesgos de datos: Automatice la detección de comportamientos de acceso a datos no conformes, riesgosos o maliciosos en todas las bases de datos de toda la empresa para acelerar la corrección.

Leave a Reply