állapotfelmérés

mi az állapotfelmérés a hálózatépítésben?

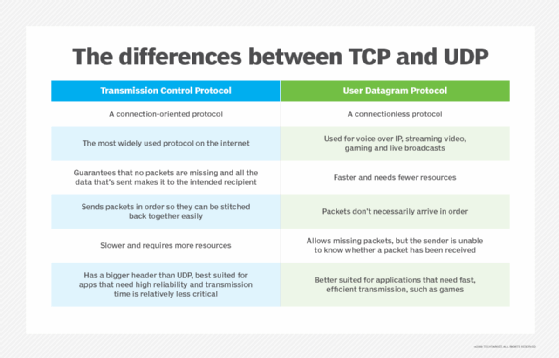

Stateful inspection, más néven dinamikus csomagszűrés, egy tűzfal technológia, amely figyeli az aktív kapcsolatok állapotát, és ezt az információt használja annak meghatározására, hogy mely hálózati csomagokat engedélyezze a tűzfalon keresztül. A Stateful inspection általában a stateless inspection vagy a statikus csomagszűrés helyett használatos, és jól alkalmazható a Transmission Control Protocol (TCP) és hasonló protokollokhoz, bár támogathat olyan protokollokat is, mint a User Datagram Protocol (UDP).

Stateful inspection egy hálózati tűzfal technológia, amelyet az adatcsomagok állapot és kontextus alapján történő szűrésére használnak. A Check Point Software Technologies az 1990-es évek elején fejlesztette ki a technikát a hontalan ellenőrzés korlátainak kezelésére. A Stateful inspection azóta ipari szabványként jelent meg, és ma az egyik legelterjedtebb tűzfal-technológia.

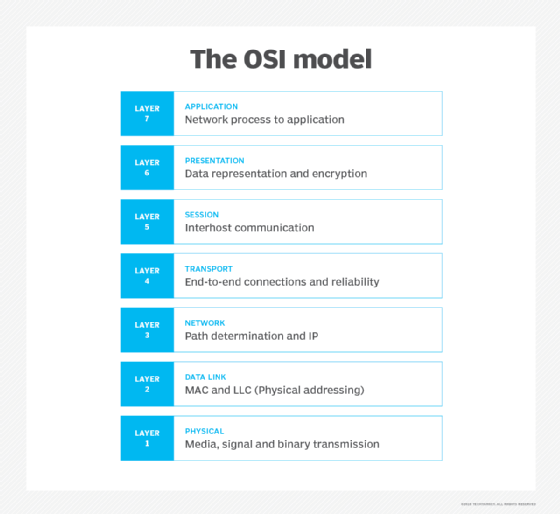

a Stateful inspection elsősorban az Open Systems Interconnection (OSI) modell szállítási és hálózati rétegein működik az alkalmazások hálózaton keresztüli kommunikációjának vizsgálatára, bár az alkalmazásréteg forgalmát is megvizsgálhatja, ha csak korlátozott mértékben. A Csomagszűrés azon állapot – és kontextusinformációkon alapul, amelyeket a tűzfal a munkamenet csomagjaiból származtat:

- állami. A kapcsolat állapota, ahogyan azt a munkamenet-csomagok megadják. A TCP-ben például az állapot tükröződik bizonyos zászlókban, például SYN, ACK és FIN. A tűzfal egy táblázatban tárolja az állapotinformációkat, és rendszeresen frissíti azokat.

- kontextus. Olyan információk, mint a forrás és cél internetprotokoll (IP) címek és portok, sorszámok és más típusú metaadatok. A tűzfal a kontextus információkat is tárolja, és rendszeresen frissíti azokat.

mind az állapot -, mind a kontextusinformációk nyomon követésével az állapotfelmérés nagyobb fokú biztonságot nyújthat, mint a tűzfalvédelem korábbi megközelítései. A stateful tűzfal ellenőrzi a bejövő forgalmat a hálózati verem több rétegében, miközben részletesebb ellenőrzést biztosít a forgalom szűrésének módjáról. A tűzfal összehasonlíthatja a bejövő és kimenő csomagokat a tárolt munkamenet-adatokkal a kommunikációs kísérletek értékelése érdekében.

mit jelent az állami és a hontalan ellenőrzés?

a Stateful inspection nagyrészt felváltotta a hontalan inspection-t, egy régebbi technológiát, amely csak a csomagfejléceket ellenőrzi. A hontalan tűzfal előre meghatározott szabályokat használ annak meghatározására, hogy egy csomagot engedélyezni vagy megtagadni kell-e. Csak a legalapvetőbb információkra támaszkodik, például a forrás és a cél IP-címére és a portszámokra, és soha nem néz át a csomag fejlécén, így a támadók könnyebben behatolhatnak a kerületbe.

például egy támadó rosszindulatú adatokat továbbíthat a tűzfalon keresztül, egyszerűen a fejlécben a “válasz” jelzéssel.

a Stateful inspection sokkal több információt képes figyelni a hálózati csomagokról, lehetővé téve a hontalan tűzfal által elmulasztott fenyegetések észlelését. Az állapot nélküli tűzfal fenntartja a kontextust az összes jelenlegi munkamenetében, ahelyett, hogy az egyes csomagokat elszigetelt entitásként kezelné, mint egy állapot nélküli tűzfal esetében. Az állapotfelmérő tűzfal azonban több feldolgozási és memória erőforrást igényel a munkamenet-adatok karbantartásához, és érzékenyebb bizonyos típusú támadásokra, beleértve a szolgáltatásmegtagadást is.

a hontalan ellenőrzéssel a keresési műveletek sokkal kisebb hatással vannak a processzor és a memória erőforrásaira, ami gyorsabb teljesítményt eredményez még akkor is, ha nagy a forgalom. Hogy az említett, a hontalan tűzfal jobban érdekli az adatcsomagok osztályozását, mint azok ellenőrzését, az egyes csomagokat elszigetelten kezeli az állapotfelméréssel járó munkamenet-kontextus nélkül. Ez kevesebb szűrési képességet és nagyobb sebezhetőséget eredményez más típusú hálózati támadásokkal szemben.

hogyan működik az állapotfelmérés?

a Stateful inspection egy bizonyos ideig figyeli a kommunikációs csomagokat, és megvizsgálja mind a bejövő, mind a kimenő csomagokat. A tűzfal nyomon követi azokat a kimenő csomagokat, amelyek meghatározott típusú bejövő csomagokat kérnek, és csak akkor engedi át a bejövő csomagokat, ha azok megfelelő választ jelentenek.

a stateful tűzfal figyeli az összes munkamenetet és ellenőrzi az összes csomagot, bár az általa használt folyamat a tűzfal technológiájától és a használt kommunikációs protokolltól függően változhat.

például, ha a protokoll TCP, a tűzfal rögzíti a csomag állapotát és kontextus információit, és összehasonlítja a meglévő munkamenet adatokkal. Ha már létezik egyező bejegyzés, akkor a csomag áthaladhat a tűzfalon. Ha nem talál egyezést, akkor a csomagot speciális házirend-ellenőrzéseknek kell alávetni. Ezen a ponton, ha a csomag megfelel a házirend követelményeinek, a tűzfal feltételezi, hogy új kapcsolathoz készült, és a munkamenet adatait a megfelelő táblákban tárolja. Ezután lehetővé teszi a csomag átadását. Ha a csomag nem felel meg a házirend követelményeinek, a csomag elutasításra kerül.

a folyamat kissé másképp működik az UDP és hasonló protokollok esetében. A TCP-vel ellentétben az UDP kapcsolat nélküli protokoll, így a tűzfal nem támaszkodhat a TCP-ben rejlő állapotjelzők típusaira. Ehelyett kontextusadatokat, például IP-címeket és portszámokat kell használnia más típusú adatokkal együtt. Valójában a tűzfal pszeudo-állapotú megközelítést alkalmaz annak közelítésére, hogy mit érhet el a TCP-vel.

egy állapotellenőrzést használó tűzfalban a hálózati rendszergazda beállíthatja a paramétereket, hogy megfeleljenek a speciális igényeknek. Például egy rendszergazda engedélyezheti a naplózást, blokkolhat bizonyos típusú IP-forgalmat, vagy korlátozhatja az egyetlen számítógépre vagy egy számítógépről érkező kapcsolatok számát.

egy tipikus hálózatban a portok bezáródnak, kivéve, ha egy bejövő csomag kapcsolatot kér egy adott porthoz, majd csak azt a portot nyitja meg. Ez a gyakorlat megakadályozza a port szkennelését, egy jól ismert hackelési technikát.

Leave a Reply