bővíthető hitelesítési protokoll (EAP)

mi az bővíthető hitelesítési protokoll?

az Extensible Authentication Protocol (EAP) egy vezeték nélküli hálózatok protokollja, amely kibővíti a Point-to-Point Protocol (PPP) által használt hitelesítési módszereket, amely protokoll gyakran használatos a számítógép internethez történő csatlakoztatásakor. Az EAP-t titkosított hálózatokon használják, hogy biztonságos módot nyújtsanak az azonosító információk küldésére a Hálózati hitelesítés biztosítása érdekében. Támogatja a különböző hitelesítési módszereket, beleértve a token kártyákat, intelligens kártyákat, tanúsítványokat, egyszeri jelszavakat és nyilvános kulcsú titkosítást.

az EAP-módszerek egy adott portált védenek, így csak a hitelesítési kulccsal vagy jelszóval rendelkező felhasználók férhetnek hozzá a hálózathoz. Ezek a módszerek korlátozzák a felhasználók számát, és segítenek megelőzni a hálózati torlódásokat, gyorsabbá és biztonságosabbá téve a hálózatokat. A szervezetek EAP-módszereket használhatnak az egyedi adatvédelmi igényekhez és a vállalati irányelvekhez való alkalmazkodáshoz.

a bővíthetőség az EAP keretrendszer egyik legfontosabb jellemzője. A protokoll néhány fő jellemzője a következő:

- ez biztosítja a keretet, amelyen belül a különböző hitelesítési módszerek működnek.

- alkalmazkodik a jövőbeli biztonsági igényekhez.

- meg lehet tartani egyszerű, ha ez az, amit akart.

hogyan működik az EAP?

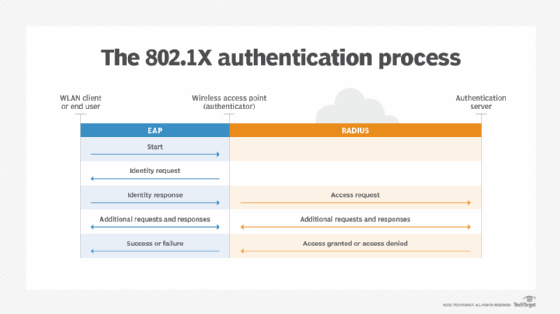

az EAP a 802.1 X szabványt használja hitelesítési mechanizmusként helyi hálózaton vagy vezeték nélküli LAN-on (WLAN) keresztül. A 802.1 X hitelesítésnek három elsődleges összetevője van:

- a vezeték nélküli hozzáférési pont (AP) vagy hitelesítő; és

- a hitelesítési adatbázis vagy a hitelesítési kiszolgáló.

a szervezetnek vagy a felhasználónak ki kell választania, hogy milyen típusú EAP-t használjon az igényei alapján. Az EAP hitelesítési információkat továbbít a felhasználó és a hitelesítő adatbázis vagy szerver között.

az EAP folyamat a következőképpen működik:

- a felhasználó egy AP-n keresztül kér kapcsolatot egy vezeték nélküli hálózattal-egy állomással, amely adatokat továbbít és fogad, néha adó-Vevőnek nevezik.

- az AP azonosító adatokat kér a felhasználótól, és továbbítja azokat egy hitelesítési kiszolgálónak.

- a hitelesítési kiszolgáló az azonosítási információk érvényességének igazolását kéri az AP-től.

- az AP megkapja az ellenőrzést a felhasználótól, és visszaküldi a hitelesítési kiszolgálónak.

- a felhasználó a kért módon csatlakozik a hálózathoz.

az alkalmazott EAP típusától függően a folyamat változhat. Az alábbiakban áttekintjük a leggyakoribb EAP módszereket.

alagút EAP módszerek

40 EAP módszer létezik felfelé, beleértve számos általánosan használt módszert, amelyeket gyakran belső módszereknek vagy alagút EAP módszereknek neveznek. Ezek a következők.

EAP-TLS (Transport Layer Security)

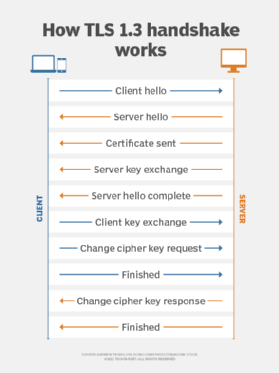

az EAP-TLS tanúsítványalapú, kölcsönös hitelesítést biztosít a hálózat és az ügyfél számára. Mind az ügyfélnek, mind a kiszolgálónak tanúsítvánnyal kell rendelkeznie a hitelesítés végrehajtásához. Az EAP-TLS véletlenszerűen generál munkamenet-alapú, felhasználó alapú vezetékes egyenértékű Adatvédelmi (WEP) kulcsokat. Ezek a kulcsok biztosítják az AP és a WLAN kliens közötti kommunikációt.

az EAP-TLS egyik hátránya, hogy mind a szerver, mind a kliens oldalnak kezelnie kell a tanúsítványokat. Ez kihívást jelenthet a kiterjedt WLAN-nal rendelkező szervezetek számára.

EAP-TTLS (Tunneled TLS)

az EAP-TLS-hez hasonlóan az EAP-TTLS kiterjesztett biztonsági módszert kínál tanúsítványalapú kölcsönös hitelesítéssel. Azonban ahelyett, hogy mind az ügyfél, mind a kiszolgáló tanúsítványt igényelne, csak a szerver oldal teszi. Az EAP-TTLS lehetővé teszi a WLAN-ok számára a régi felhasználói hitelesítési adatbázisok, például az Active Directory biztonságos újrafelhasználását.

LEAP (Lightweight EAP)

a Cisco létrehozta ezt a saját EAP hitelesítési típust a kölcsönös ügyfél-és szerverhitelesítéshez a WLAN-okon. A LEAP szerver véletlenszerű kihívást küld az Ügyfélnek, az ügyfél pedig kivonatolt jelszót ad vissza. A hitelesítés után az ügyfél jelszót kér a kiszolgálótól, majd KULCSCSERE következik.

PEAP (védett EAP)

PEAP jött létre, mint egy biztonságosabb változata LEAP. Az EAP-TTLS-hez hasonlóan a PEAP szerveroldali tanúsítványok segítségével hitelesíti az ügyfeleket. Létrehoz egy TLS-alagutat a kiszolgálótól az ügyfélig, így az ügyfél hitelesíthető a titkosított alagúton keresztül. Az EAP-TTLS-től eltérően a PEAP használatával az ügyfélnek más EAP típust kell használnia.

EAP-FAST (rugalmas hitelesítés biztonságos alagúton keresztül)

a Cisco létrehozta az EAP-FAST-ot a LEAP helyettesítésére. Az EAP-FAST egy alagutat használ a kölcsönös hitelesítéshez, mint például a PEAP és az EAP-TTLS. Az EAP-FAST nem rendelkezik azzal, hogy a kiszolgáló hitelesítse magát digitális tanúsítvánnyal. Ehelyett védett hozzáférési hitelesítő adatot használ, amely egyszeri létesítési cserét hoz létre megosztott titkosítással vagy PAC-kulccsal. A PAC kulcs kezeli a hitelesítést.

EAP-SIM (Subscriber Identity Module)

ez a hitelesítési típus a mobiltelefonokban használt Global System for Mobile communication (GSM) SIM kártyán alapul. Ez használ egy per-session WEP kulcs titkosítja az adatokat. Ez a hitelesítési módszer megköveteli az ügyféltől, hogy adjon meg egy ellenőrző kódot a SIM-kártyával való kommunikáció engedélyezéséhez. EAP-SIM 802.1X kérések megy keresztül a fuvarozó roaming gateway egy GSM hitelesítési szerver. Olyan eszközök hitelesítésére szolgál, amelyek a kereskedelmi 802.11 hotspotok és a GSM hálózatok között mozognak.

EAP-MD5 (Message Digest 5)

az EAP-MD5 alapszintű támogatást nyújt, és nem ajánlott WLAN bevezetésekor. A fenyegetés szereplői könnyebben meghatározhatják a felhasználó vagy az ügyfél jelszavát ezzel a módszerrel. Ezenkívül csak egyirányú hitelesítést biztosít a kölcsönös hitelesítés helyett, és nincs mód a munkamenetenkénti WEP kulcsok fejlesztésére vagy a WEP kulcsok folyamatos forgatására és elosztására. A WEP kulcsok kézi karbantartása kihívásokat jelenthet.

az elvihető

a biztonság a nyilvános hálózati architektúra kritikus szempontja. Ez fontosabb, mint valaha, tekintettel arra, hogy milyen gyorsan változik a távközlési technológia és az 5G fejlesztése. az 5G biztonsági funkciói közé tartozik az EAP natív támogatása. Az 5G hálózatok hitelesítése hozzáférési agnosztikus, ezért ugyanazokat a módszereket használják a 3.generációs partnerségi projekteknél és a nem 3GPP hozzáférési hálózatoknál.

Ismerje meg, hogyan jött létre a 3GPP specifikáció az 5G biztonsághoz.

Leave a Reply