Cyber Warfare

mi a Cyber Warfare?

a Kiberháborút általában olyan kibertámadásként vagy támadássorozatként definiálják, amely egy országot céloz meg. Képes pusztítást végezni a kormányzati és polgári infrastruktúrában, és megzavarhatja a kritikus rendszereket, ami az állam károsodásához, sőt életek elvesztéséhez vezethet.

a kiberbiztonsági szakértők között azonban vita folyik arról, hogy milyen tevékenység minősül kiberháborúnak. Az Egyesült Államok Védelmi Minisztériuma (DoD) elismeri az Internet rosszindulatú használata által a nemzetbiztonságra jelentett veszélyt, de nem ad egyértelműbb meghatározást a kiberháborúról. Egyesek úgy vélik, hogy a számítógépes hadviselés olyan számítógépes támadás, amely halált okozhat.

a kiberhadviselés általában azt jelenti, hogy egy nemzetállam kibertámadásokat hajt végre egy másik ellen, de egyes esetekben a támadásokat terrorista szervezetek vagy nem állami szereplők hajtják végre, akik egy ellenséges nemzet céljának előmozdítására törekszenek. Számos példa van az állítólagos kiberhadviselésre a közelmúlt történetében, de nincs egyetemes, formális meghatározás arra, hogy egy kibertámadás hogyan minősülhet háborús cselekménynek.

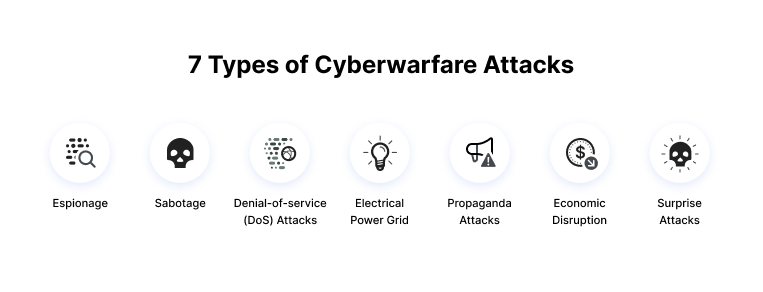

7 típusú Kiberhadviselési támadások

Íme néhány a kiberhadviselési támadások fő típusai közül.

kémkedés

más országok megfigyelésére utal titkok ellopása érdekében. A számítógépes hadviselésben ez magában foglalhatja botnetek vagy lándzsás adathalász támadások használatát az érzékeny számítógépes rendszerek veszélyeztetése érdekében, mielőtt az érzékeny információkat kiszűrnék.

szabotázs

a kormányzati szervezeteknek meg kell határozniuk az érzékeny információkat és a kockázatokat, ha azok veszélybe kerülnek. Az ellenséges kormányok vagy terroristák ellophatnak információkat, megsemmisíthetik azokat, vagy kihasználhatják a bennfentes fenyegetéseket, például elégedetlen vagy gondatlan alkalmazottakat, vagy a támadó országhoz tartozó kormányzati alkalmazottakat.

szolgáltatásmegtagadási (DoS) támadások

a DoS támadások megakadályozzák a törvényes felhasználók hozzáférését egy webhelyhez azáltal, hogy hamis kérésekkel elárasztják azt, és arra kényszerítik a webhelyet, hogy kezelje ezeket a kéréseket. Ez a fajta támadás felhasználható kritikus műveletek és rendszerek megzavarására, valamint a civilek, a katonai és biztonsági személyzet vagy a kutatóintézetek érzékeny webhelyekhez való hozzáférésének blokkolására.

elektromos hálózat

az elektromos hálózat megtámadása lehetővé teszi a támadók számára, hogy letiltsák a kritikus rendszereket, megzavarják az infrastruktúrát, és potenciálisan testi sérülést okozhatnak. Az elektromos hálózat elleni támadások megzavarhatják a kommunikációt, és használhatatlanná tehetik az olyan szolgáltatásokat, mint a szöveges üzenetek és a kommunikáció.

Propaganda támadások

a célországban élő vagy azért harcoló emberek elméjének és gondolatainak ellenőrzésére tett kísérletek. A Propaganda felhasználható kínos igazságok leleplezésére, hazugságok terjesztésére, hogy az emberek elveszítsék az országukba vetett bizalmukat, vagy ellenségeik oldalára álljanak.

gazdasági zavarok

a legtöbb modern gazdasági rendszer számítógépeket használ. A támadók gazdasági intézmények, például tőzsdék, fizetési rendszerek és bankok számítógépes hálózatait célozhatják meg, hogy pénzt lopjanak, vagy megakadályozzák az emberek hozzáférését a szükséges pénzeszközökhöz.

meglepetésszerű támadások

ezek a Pearl Harbor és a 9/11 támadások kiber megfelelői. A lényeg az, hogy hatalmas támadást hajtson végre, amelyre az ellenség nem számít, lehetővé téve a támadó számára, hogy gyengítse védekezését. Ezt meg lehet tenni annak érdekében, hogy előkészítsük a terepet egy fizikai támadásra a hibrid hadviselés összefüggésében.

példák a kiberháborús műveletekre

Íme néhány jól nyilvánosságra hozott példa a kiberháborúra az utóbbi időben.

Stuxnet vírus

a Stuxnet egy féreg volt, amely megtámadta az iráni nukleáris programot. Ez a történelem egyik legkifinomultabb kibertámadása. A malware fertőzött Univerzális soros busz eszközökön és célzott adatgyűjtő és felügyeleti rendszereken keresztül terjedt. A legtöbb jelentés szerint a támadás súlyosan károsította Irán nukleáris fegyverek gyártásának képességét.

Sony Pictures Hack

a Sony Pictures elleni támadás követte az “Interjú” című film megjelenését, amely Kim Dzsong Un negatív ábrázolását mutatta be. A támadást az észak-koreai kormány hackereinek tulajdonítják. Az FBI hasonlóságokat talált az észak-koreaiak korábbi malware támadásaival, beleértve a kódokat, a titkosítási algoritmusokat és az adattörlési mechanizmusokat.

Bronz Katona

2007-ben Észtország áthelyezte a Szovjetunióhoz kapcsolódó szobrot, a bronz katonát fővárosának központjából Tallinn a város közelében lévő katonai temetőbe. Észtország a következő hónapokban számos jelentős kibertámadást szenvedett el. Az észt kormány weboldalait, médiumait és bankjait túlterhelte a tömeges szolgáltatásmegtagadási (DoS) támadások forgalma, következésképpen offline állapotba kerültek.

Fancy Bear

a CrowdStrike azt állítja, hogy az orosz szervezett számítógépes bűnözés csoport Fancy Bear célzott ukrán rakéta erők és tüzérségi között 2014 és 2016. A rosszindulatú programot egy fertőzött Android alkalmazáson keresztül terjesztették, amelyet a D – 30 tarack tüzérségi egység használt a célzási adatok kezelésére.

az ukrán tisztek széles körben használták az alkalmazást, amely az X-Agent kémprogramot tartalmazta. Ezt rendkívül sikeres támadásnak tekintik, amelynek eredményeként az ukrán D-30 tarackok több mint 80% – a megsemmisült.

Katar ellenségei

Elliott Broidy amerikai Republikánus adománygyűjtő 2018-ban beperelte a katari kormányt, azzal vádolva, hogy ellopta és kiszivárogtatta az e-mailjeit, hogy megpróbálja lejáratni. A katariak állítólag akadálynak tekintették őt washingtoni helyzetük javításában.

a per szerint a katari emír testvére állítólag kiberháborús kampányt szervezett, másokkal együtt a katari vezetésben. 1200 embert vettek célba ugyanazok a támadók, akik közül sokan “Katar ellenségei”, köztük magas rangú tisztviselők Egyiptomból, Szaúd-Arábiából, az Egyesült Arab Emírségekből és Bahreinből.

Hogyan küzdjünk a Kiberháborúval

ennek az új területnek a jogi státusza még mindig nem tisztázott, mivel nincs nemzetközi jog a kiberfegyverek használatára. Ez azonban nem jelenti azt, hogy a törvény nem foglalkozik a kiberháborúval.

a Cooperative Cyber Defense center of Excellence (CCDCoE) kiadta a Tallinn kézikönyvet, amely ritka, de súlyos számítógépes fenyegetésekkel foglalkozik. Ez a kézikönyv ismerteti, hogy a kibertámadások mikor sértik a nemzetközi jogot, és hogyan reagálhatnak az országok az ilyen jogsértésekre.

kockázatértékelés elvégzése Cyber Wargames-szel

a nemzet kiberháborúra való felkészültségének felmérésének legjobb módja egy valós gyakorlat vagy szimuláció, más néven cyber wargame.

egy harci játék tesztelheti, hogyan reagálnak a kormányok és a magánszervezetek a kiberháború forgatókönyvére, feltárhatja a védelmi hiányosságokat, és javíthatja az entitások közötti együttműködést. A legfontosabb, hogy egy harci játék segíthet a védőknek megtanulni, hogyan kell gyorsan cselekedni a kritikus infrastruktúra védelme és az életmentés érdekében.

a Cyber wargames segítségével a városok, államok vagy országok javíthatják a számítógépes hadviselésre való felkészültséget:

- különböző helyzetek tesztelése – például a támadások korai szakaszában történő észlelése vagy a kockázatok csökkentése, miután a kritikus infrastruktúra már veszélybe került.

- szokatlan forgatókönyvek tesztelése – a támadásokat soha nem “a könyv”végzi. Azáltal, hogy létrehoznak egy vörös csapatot, amely támadóként működik, és megpróbál kreatív módszereket találni a célrendszer megsértésére, a védők megtanulhatják, hogyan lehet enyhíteni a valódi fenyegetéseket.

- munkamegosztás és együttműködési mechanizmusok – a kiberháború megköveteli, hogy a különböző szervezetekből és kormányzati egységekből származó egyének együttműködjenek. A cyber wargame összehozza azokat az embereket, akik esetleg nem ismerik egymást, és segítenek nekik eldönteni, hogyan működjenek együtt válság esetén.

- a politikák javítása – a kormányok kialakíthatják a kiberháborús politikákat, de ezeket a gyakorlatban tesztelniük kell. A cyber wargame tesztelheti a politikák hatékonyságát, és lehetőséget kínál azok javítására.

a réteges védelem fontossága

a kiberháború nyomása alatt számos ország kormánya operatív nemzetbiztonsági politikát adott ki információs infrastruktúrájuk védelme érdekében. Ezek a politikák általában réteges védelmi megközelítést alkalmaznak, amely magában foglalja:

- a kiber-ökoszisztéma biztosítása

- a kiberbiztonsággal kapcsolatos tudatosság növelése

- a kiberfenyegetések elleni nyílt szabványok előmozdítása

- nemzeti kiberbiztonsági biztosítási keret végrehajtása

- együttműködés a magánszervezetekkel kiberbiztonsági képességeik javítása érdekében

a magánszektor védelme

a kiberháború stratégiai tényezője a helyi vállalkozások ellenálló képessége a kibertámadásokkal szemben. A vállalkozásoknak szigorítaniuk kell biztonsági intézkedéseiket, hogy csökkentsék a nemzetállamok elleni támadás előnyeit. Az alábbiakban bemutatjuk a vállalati kiberbiztonság biztosítására szolgáló intézkedéseket, amelyek elősegíthetik a nemzetbiztonságot:

- akadályok létrehozása a hálózat feltörése előtt

- webes alkalmazások tűzfalainak (WAF) használata a rosszindulatú forgalom gyors észlelésére, kivizsgálására és blokkolására

- gyors reagálás a jogsértésekre és az üzleti műveletek visszaállítása

- a köz-és magánszektor közötti együttműködés megkönnyítése

- a helyi hackerek használata erőforrásként a külföldi kiberfenyegetések elleni védelem érdekében

Imperva cyber warfare protection

az Imperva átfogó kiberbiztonsági megoldás bevezetésével segíthet a szervezeteknek megvédeni magukat a kiberháború ellen, beleértve mind az alkalmazás, mind az adatbiztonságot.

Imperva Application Security

az Imperva átfogó védelmet nyújt az alkalmazások, API – k és mikroszolgáltatások számára:

Web Application Firewall-a támadások megelőzése az alkalmazások webes forgalmának világszínvonalú elemzésével.

Runtime Application Self-Protection (RASP) – valós idejű támadás észlelése és megelőzése az alkalmazás futásidejű környezet megy, ahol az alkalmazások megy. Állítsa le a külső támadásokat és injekciókat, és csökkentse a biztonsági rés lemaradását.

API biztonság – az automatizált API-védelem biztosítja, hogy az API-végpontok közzétételükkor védettek legyenek, védve az alkalmazásokat a kizsákmányolástól.

Advanced Bot Protection – üzleti logikai támadások megakadályozása minden hozzáférési pontról – webhelyekről, mobilalkalmazásokról és API-król. Szerezzen zökkenőmentes láthatóságot és ellenőrzést a botforgalom felett, hogy megállítsa az online csalásokat a fiókátvétel vagy a versenyképes árkaparás révén.

DDoS védelem – Blokkolja a támadási forgalmat a szélén, hogy biztosítsa az üzletmenet folytonosságát garantált üzemidővel és a teljesítményre gyakorolt hatás nélkül. Biztosítsa helyszíni vagy felhőalapú eszközeit – függetlenül attól, hogy az AWS, a Microsoft Azure vagy a Google Public Cloud szolgáltatásban van-e.

Attack Analytics – gépi tanulással és domain szakértelemmel biztosítja a teljes láthatóságot az alkalmazásbiztonsági veremben, hogy felfedje a zaj mintáit és észlelje az alkalmazástámadásokat, lehetővé téve a támadási kampányok elkülönítését és megelőzését.

ügyféloldali védelem-a harmadik féltől származó JavaScript – kód láthatóságának és ellenőrzésének növelése az ellátási lánccal kapcsolatos csalások kockázatának csökkentése, az adatsértések és az ügyféloldali támadások megelőzése érdekében.

Imperva Data Security

az Imperva védi az összes felhőalapú adattárat, hogy biztosítsa a megfelelőséget, és megőrizze a felhőalapú beruházásokból származó agilitást és költségelőnyöket

felhőalapú adatbiztonság-egyszerűsítse a felhőalapú adatbázisok védelmét, hogy utolérje és lépést tartson a DevOps – szal. Az Imperva megoldása lehetővé teszi a felhőalapú szolgáltatások felhasználói számára, hogy gyorsan láthassák és ellenőrizhessék a felhőalapú adatokat.

Adatbázis – biztonság-az Imperva elemzéseket, védelmet és válaszadásokat biztosít az adatvagyon minden területén, a helyszínen és a felhőben egyaránt – így biztosítva a kockázat láthatóságát az adatsértések megelőzése és a megfelelőségi incidensek elkerülése érdekében. Integrálható bármilyen adatbázissal, hogy azonnali láthatóságot szerezzen, egyetemes irányelveket hajtson végre, és felgyorsítsa az értéket.

Adatkockázat – elemzés-automatizálja a nem megfelelő, kockázatos vagy rosszindulatú adathozzáférési viselkedés észlelését az összes vállalati szintű adatbázisban a helyreállítás felgyorsítása érdekében.

Leave a Reply