ICMP (Internet Control Message Protocol)

az ICMP (Internet Control Message Protocol) egy hibajelentési protokoll, amelyet a hálózati eszközök, például az útválasztók használnak hibaüzenetek generálására a forrás IP-címére, amikor a hálózati problémák megakadályozzák az IP-csomagok kézbesítését. Az ICMP üzeneteket hoz létre és küld a forrás IP-címre, jelezve, hogy az internet átjárója, például útválasztó, szolgáltatás vagy gazdagép nem érhető el csomagküldés céljából. Bármely IP hálózati eszköz képes ICMP üzenetek küldésére, fogadására vagy feldolgozására.

az ICMP nem egy átviteli protokoll, amely adatokat küld a rendszerek között.

bár az ICMP-t nem használják rendszeresen végfelhasználói alkalmazásokban, a hálózati rendszergazdák az internetkapcsolatok hibaelhárítására használják diagnosztikai segédprogramokban, beleértve a ping és a traceroute programot.

milyen betegségek esetén alkalmazható az ICMP?

az ICMP egy hálózati réteg protokoll, amelyet útválasztók, közvetítő eszközök és gazdagépek használnak a hibainformációk vagy frissítések kommunikálására más útválasztókkal, közvetítő eszközökkel és gazdagépekkel.

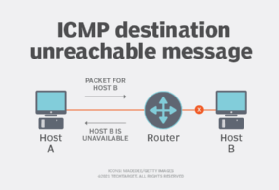

az ICMP üzenetek több forgatókönyvben kerülnek elküldésre. Ha például egy eszköz olyan üzenetet küld, amely túl nagy ahhoz, hogy a címzett feldolgozza, a címzett eldobja az üzenetet, és visszaküldi az ICMP üzenetet a forrásnak. Egy másik példa, amikor a hálózati átjáró rövidebb útvonalat talál az üzenet számára. Amikor ez megtörténik, egy ICMP üzenet kerül elküldésre, és a csomag átirányításra kerül a rövidebb útvonalra.

az ICMP-t hálózati diagnosztikához is használják, különösen a ping és traceroute terminál segédprogramokhoz.

- Traceroute. A traceroute segédprogram a két egymással kommunikáló internetes eszköz közötti fizikai útvonal megjelenítésére szolgál. Feltérképezi az utat az egyik routerről a másikra-néha ugrásnak hívják. A traceroute használata a hálózati problémák diagnosztizálásához segíthet a rendszergazdáknak megtalálni a hálózati késleltetés forrását.

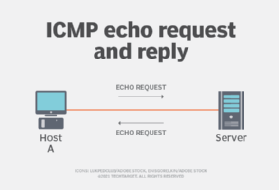

- Ping. A ping segédprogram egyszerűbb nyomvonalútvonalat. Pingeket küld – más néven echo request messages -, majd méri, hogy mennyi időbe telik az üzenet, hogy elérje a rendeltetési helyét és visszatérjen a forráshoz. Ezeket a válaszokat visszhang válaszüzeneteknek nevezzük. A pingek hasznosak egy adott eszköz késleltetési információinak összegyűjtéséhez. A traceroute-tól eltérően azonban a ping nem nyújt képtérképeket az útválasztási elrendezésről. A ping segédprogramot gyakran kihasználják bizonyos szolgáltatásmegtagadási (dos) támadásokhoz is.

a széles körben használt Internet Protocol version 4 vagy IPv4 címosztály, és az újabb IPv6 az ICMP protokoll hasonló verzióit használja-ICMPv4 és ICMPv6.

hogyan működik az ICMP?

az ICMP az IP csomag egyik fő protokollja. Az ICMP azonban nincs társítva semmilyen szállítási réteg protokollhoz, például a Transmission Control Protocol (TCP) vagy a User Datagram Protocol (UDP) protokollhoz. Ez egy kapcsolat nélküli protokoll, ami azt jelenti, hogy az eszköznek nem kell kapcsolatot nyitnia a céleszközzel az üzenet küldése előtt. Ez ellentétben áll például a TCP-vel, ahol az üzenet elküldése előtt kapcsolatot kell létrehozni, megállapítva, hogy mindkét eszköz készen áll egy TCP kézfogással.

az ICMP-üzenetek datagramokként kerülnek továbbításra, és egy IP-fejlécből állnak, amely az ICMP-adatokat tartalmazza. A datagram, hasonlóan a csomaghoz, az adatok önálló, független entitása. Gondolj rá úgy, mint egy csomagra, amely egy nagyobb üzenetet hordoz a hálózaton keresztül. Az ICMP-csomagok olyan IP-csomagok, amelyek ICMP-vel rendelkeznek az IP-adatrészben. Az ICMP üzenetek az eredeti üzenet teljes IP-fejlécét is tartalmazzák, így a végrendszer tudja, melyik csomag nem sikerült.

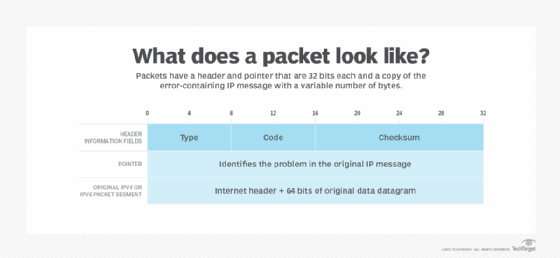

az ICMP fejléc az IPv4 vagy IPv6 csomag fejléc után jelenik meg, és az IP protokoll száma 1. A protokoll három paramétert tartalmaz, amelyeket az alábbiakban ismertetünk. A három paramétert követve az ICMP adatok és az eredeti IP fejléc azonosítja, hogy melyik csomag nem sikerült.

ICMP paraméterek

ICMP paraméterek léteznek a csomag fejlécében, és segítenek azonosítani a hibákat az IP csomagban, amelyre vonatkoznak. A paraméterek olyanok, mint egy csomag szállítási címkéje. Azonosító információkat szolgáltatnak a csomagról és az abban található adatokról. Így az ICMP üzenetet fogadó protokollok és hálózati eszközök tudják, hogyan kell kezelni a csomagot.

minden ICMP üzenet csomagfejlécének első 32 bitje három információs mezőt vagy paramétert tartalmaz. Ez a három paraméter a következő:

- Típus. Az első 8 Bit az üzenet típusa. Néhány gyakori üzenettípus a következő:

- 0. Típus — Echo válasz

- 3. Típus — cél elérhetetlen

- 8. Típus — Echo

- 5. Típus — átirányítás

a típus rövid magyarázatot ad arra, hogy mi az üzenet, így a fogadó hálózati eszköz tudja, miért kapja meg az üzenetet, és hogyan kell kezelni. Például a 8-as típusú visszhang egy lekérdezés, amelyet a gazdagép küld, hogy megnézze, elérhető-e egy potenciális célrendszer. Echo üzenet fogadásakor a fogadó eszköz visszhang választ küldhet vissza (0 Típus), jelezve, hogy elérhető.

Internet Assigned Numbers Authority (IANA) tartalmazza az ICMP csomagok által használt összes üzenettípus listáját.

- Kód. A következő 8 Bit az üzenet típuskódját képviseli, amely további információkat nyújt a hibatípusról.

- ellenőrző összeg. Az utolsó 16 bit biztosítja az üzenet integritásának ellenőrzését. Az ellenőrző összeg megmutatja a teljes üzenet bitjeinek számát, és lehetővé teszi az ICMP eszköz számára, hogy ellenőrizze az ICMP üzenet fejlécével való összhangot, hogy megbizonyosodjon arról, hogy a teljes adattartomány kézbesítésre került-e.

az ICMP fejléc következő része a mutató. 32 bit adatból áll, amelyek rámutatnak a problémára az eredeti IP-üzenetben. Pontosabban, a mutató azonosítja a bájt helyét az eredeti IP-üzenetben, amely a problémaüzenet generálását okozta. A fogadó eszköz a fejléc ezen részét nézi, hogy pontosan meghatározza a problémát.

az ICMP csomag utolsó része az eredeti datagram. Legfeljebb 576 bájtot tartalmaz az IPv4-ben és 1280 bájtot az IPv6-ban, és tartalmazza az eredeti hibatartalmú IP-üzenet másolatát.

ICMP DDoS támadásokban

elosztott DoS (DDoS) támadásokban a támadók nem kívánt forgalommal terhelik a célpontot, így a célpont nem tud szolgáltatást nyújtani a felhasználóknak. A támadó többféle módon használhatja az ICMP-t ezeknek a támadásoknak a végrehajtására, beleértve a következőket:

- halál Ping. A támadó az IP által engedélyezett bájtok számánál nagyobb IP-csomagot küld. A tervezett rendeltetési hely felé vezető úton a túlméretezett csomag töredezett. Amikor azonban a fogadó eszköz újra összeállítja, a méret meghaladja a határértéket, ami Puffertúlcsordulást okoz, és a fogadó gép lefagy vagy összeomlik. Az újabb eszközök védelmet nyújtanak ezzel a régebbi típusú támadással szemben, de a régi hálózati eszközök továbbra is sebezhetőek.

- ICMP árvíz támadás. Néha ping flood támadásnak hívják, ennek a támadásnak az a célja, hogy elárassza a céleszközt echo kérési csomagokkal. Minden echo kérés csomagot a célnak kell feldolgoznia, és echo válaszüzenetekkel kell válaszolnia. Ez elszívja a célszámítógép összes erőforrását, és szolgáltatásmegtagadást okoz a célszámítógép többi felhasználójának.

- Törp támadás. Törp támadás esetén a támadó egy ICMP csomagot küld egy hamis forrás IP-címmel, a hálózati réteg berendezése pedig válaszol a csomagra, a hamisított címnek csomagok áradatát küldve. Mint a halál pingje, a Törp támadások nagyobb valószínűséggel védetlen örökölt berendezéseken működnek.

az ICMP-alapú DDoS támadások egyre elterjedtebbé váltak kibertámadások. Tudjon meg többet a DDoS támadásokról általában, és arról, hogyan váltak taktikailag változatosabbá az elmúlt években.

Leave a Reply