Mi Az E-Mail Hamisítás? Magyarázat

az egyik leggyakoribb taktika, amelyet a kiberbűnözők az emberek becsapására vagy manipulálására használnak, az e-mail hamisítás. A hamisítás azt jelenti, hogy valamit vagy valakit egy másik törvényes entitásként mutatunk be, hogy létrehozzuk a hatóságot és megszerezzük a tőkeáttételt. A hamisítás végső célja gyakran az áldozatok becsapása pénzügyi haszonszerzés céljából. Természetesen a hamisítás többféle módon történhet: e-mailek, telefonhívások, SMS-ek, domain-hamisítás, sőt alkalmazás-hamisítás. De amire ma itt fogunk összpontosítani, az kifejezetten az e-mail hamisítás.

a hamis e-mail támadások száma évről évre növekszik, helyrehozhatatlan károkat okozva az áldozatoknak. Az IC3 megfigyelte, hogy az e-mailek hamisak, ami miatt az e-mailek úgy néznek ki, mintha pénzügyi igazgatótól, vezérigazgatótól, ügyvédektől vagy szállítóktól származnának, gyakran használják az üzleti vállalkozások megcélzására. Ez egy olyan taktika, amelyet gyakran használnak az üzleti e-mail kompromisszumos (BEC) csalásokban. Az IC3 2020-as internetes bűnügyi jelentésének adatai azt mutatják, hogy a BEC-csalások hatalmas hatással voltak 19,369 panaszokkal, amelyek összesen 1.8 milliárd dollárt eredményeztek korrigált veszteségek.

figyelembe véve ezeket a számokat és azt, hogy a csalárd e-mailek milyen hatással lehetnek a vállalkozásokra, elengedhetetlen, hogy megértse az e-mailek hamisítását, és megtegye a megfelelő lépéseket annak megakadályozására, hogy ezt a taktikát sikeresen alkalmazzák a szervezet ellen. Bontsuk le az egészet.

Mi Az E-Mail Hamisítás?

amikor valaki e-mailt használ arra, hogy csalárd módon képviselje magát egy másik törvényes entitásként, ez egy példa az e-mail hamisításra. Technikai értelemben, e-mail hamisítás a hamis e-mail küldő információk gyártásáról, hogy becsapja az embereket abban, hogy a csaló e-mailek hitelesek.

itt egy nagyszerű videó, amely gyorsan elmagyarázza az e-mail hamisítást:

10. február 2021-én az IRS (Internal Revenue Services) hivatalos figyelmeztetést adott ki, hogy figyelmeztesse az adószakembereket az őket célzó átverésre. A hamisító e-maileket állítólag az “IRS Tax E-Filing” – ből küldték, és az “EFIN ellenőrzése az e-bejelentés előtt” tárgysorot hordozták.”Az IRS arra is figyelmeztet, hogy ne tegyen semmilyen lépést az e-mailben, különös tekintettel az említett e-mailre.

itt egy részlet az egyik ilyen agyafúrt e-maileket:

“annak érdekében, hogy megvédje Önt és ügyfeleit a jogosulatlan/csalárd tevékenységektől, az IRS megköveteli, hogy ellenőrizze az összes engedélyezett e-fájl kezdeményezőt, mielőtt visszaküldést küldene a rendszerünkön keresztül. Ez azt jelenti, hogy szükségünk van az EFIN (e-file identification number) igazolására és a vezetői engedélyre az e-Fájl előtt.

kérjük, rendelkezzen az EFIN elfogadó levelének aktuális PDF-másolatával vagy képével (5880C levél, amely az elmúlt 12 hónapban keltezett), vagy az IRS EFIN alkalmazás összefoglalójának másolatával, amely megtalálható az e-szolgáltatások számláján a következő címen: IRS.gov, és a vezetői engedély elülső és hátsó része e-mailben elküldve az ellenőrzési folyamat befejezéséhez. E-mail: (hamis e-mail cím)

ha az EFIN-t a rendszerünk nem ellenőrzi, akkor az e-fájlra való képessége le lesz tiltva, amíg nem nyújt be olyan dokumentációt, amely igazolja, hogy a hitelesítő adatai jó állapotban vannak az IRS-hez.”

ez egy adathalász e-mail tankönyv példája. Néhány piros zászló, amely azt mondja, hogy az e-mail csalárd:

- a feladó e-mail címe hamis.

- sürgős nyelvet használ arra, hogy kiütéses lépéseket tegyen.

- a “válasz” e-mail cím eltér a feladó e-mail címétől.

- büntetéssel fenyeget, ha nem tesz azonnali lépéseket.

- az e-mail azt állítja, hogy az IRS-től származik, de olyan információkat (és néha dokumentumok másolatait) kér, amelyeket az IRS már birtokol.

természetesen már írtunk egy cikket, amely arról szól, hogyan lehet megmondani, hogy egy e-mail hamis vagy valódi-e, és további információkért kérjük, ellenőrizze azt is.

Hogyan Működik Az E-Mail Hamisítás?

a kiberbűnözők többféle módon hamisíthatják az e-maileket.

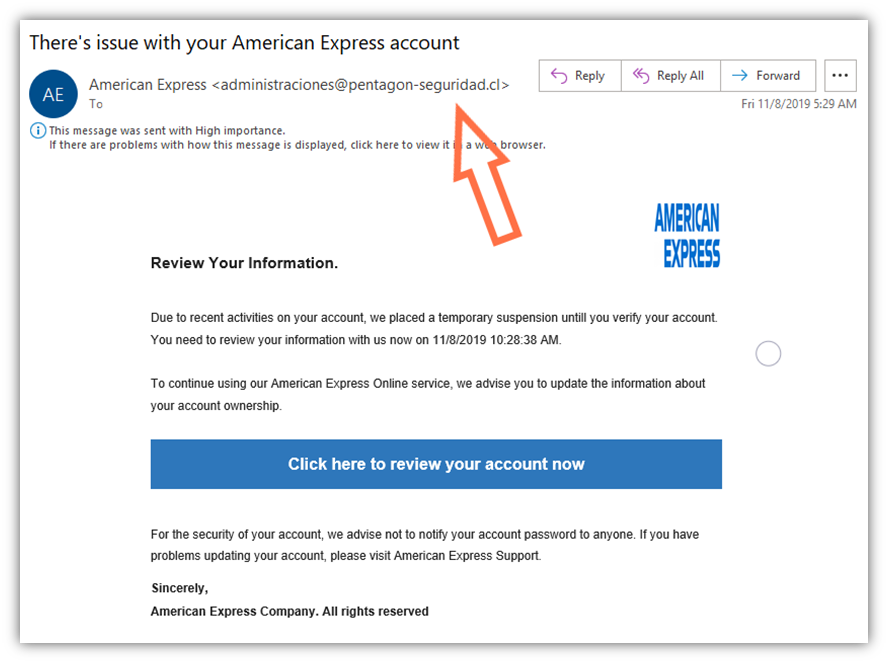

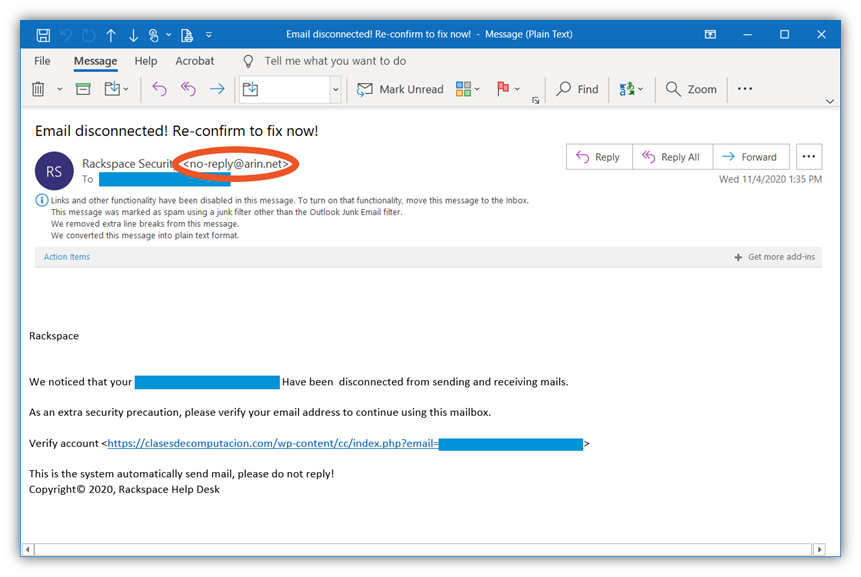

a feladó megjelenített nevének hamisítása

ez az e-mail-hamisítás legalapvetőbb és leggyakoribb formája. Ez megköveteli a feladótól, hogy pusztán változtassa meg e-mail megjelenítési nevét. Felületes pillantással a címzett azt fogja hinni, hogy az e-mail törvényes feladótól származik. Ha azonban ellenőrzik a feladó e-mail címét, az átverés szétesik, mivel az e-mail cím nem egyezik a feladó nevével vagy cégével.

ez a fajta e-mail spoofing rendkívül egyszerű, és nem követeli meg a támadótól, hogy bármilyen számítógépes programozást ismerjen a csalás végrehajtásához. Is, a népszerűsége ennek átverés emelkedik, mert ez olyan olcsó, könnyű csinálni. A rosszfiúknak csak néhány ártatlan áldozatra lesz szükségük, hogy bedőljenek a bohózatuknak.

itt van még néhány példa az ilyen típusú e-mail hamisításra:

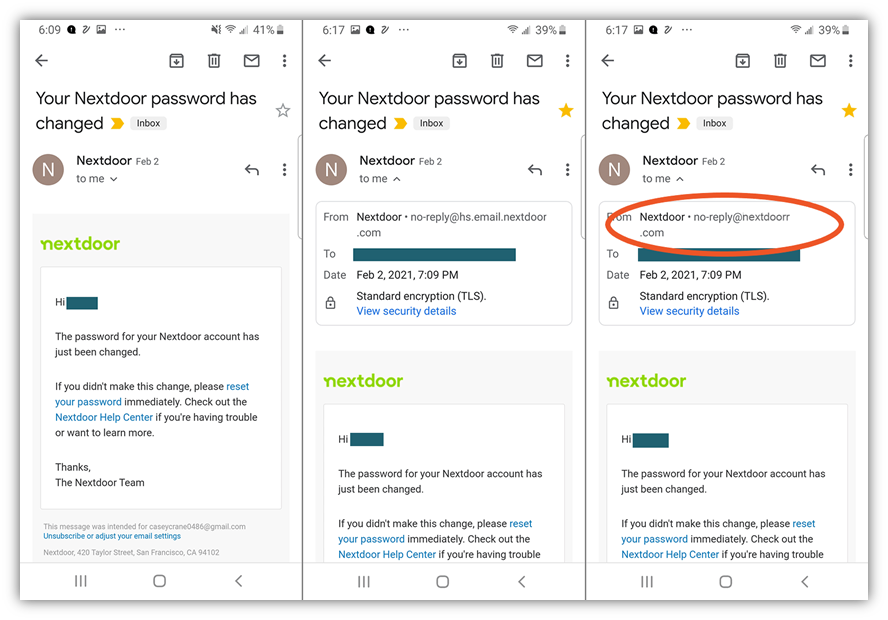

a tartománynév hamisítása:

a tartománynév-hamisítás során a csalók olyan e-mail címeket hoznak létre, amelyek a megszemélyesített szervezethez hasonló domainekhez vannak társítva. Hasonlóan a helyesírási taktikához, a számítógépes bűnözők alapvető trükköket használnak, hogy az e-mail címek legitimnek tűnjenek azok számára, akik nem figyelnek vagy rohannak. Néhány példa a következőkre:

- “be” cseréje az “m”betű helyett,

- az “1” használata az “l”helyett,

- az “o” helyett az “o” helyett, vagy

- további számok, karakterek vagy szavak hozzáadása az e-mail tartományokhoz.

tegyük fel például, hogy egy törvényes futárszolgálat neve Safe Express, domain nevük pedig safeexpress.com. Ha a rossz fiúk e-mail hamisítással akarják megszemélyesíteni a céget, hogy átverjék ügyfeleiket, létrehozhatnak egy agyafúrt domaint safexpress.com ez hihetetlenül hasonlít, és adathalász e-mailek küldésére használja.

Íme egy példa a domain hamisítására a Nextdoor e-mailjével:

az első kép (balra) azt mutatja, hogyan jelenik meg az e-mail, amikor megkapja az e-mailt, ha nem kattint a nyílra a feladó e-mail információinak kibontásához. A második képernyőkép (középső) egy példa a Nextdoor törvényes e-mailjére-figyelje meg, hogy az e-mail hogyan érkezik egy “@ “végződésű címről hs.email.nextdoor.com.” a harmadik képernyőkép (jobbra) egy példa egy hamis domainre, amely nagyon meggyőzőnek tűnik. Van egy extra “r” a “nextdoor” végén a “.com”előtt.

e-mail létrehozása eredeti Domain használatával

annak ellenére, hogy a hamisítás kevésbé gyakori formája, talán a legfélelmetesebb. Az e-mail úgy tűnik, hogy valódi személytől származik, mivel a feladó címén szereplő domain név jogos. Ez a biztonsági rés már nem marad nyitva, mivel a legtöbb vállalat A Sender Policy Framework (SPF) és a Domain Key Identified Mail (DKIM) szolgáltatást használja DNS-beállításaiban, hogy megakadályozza, hogy illetéktelen személyek a domain nevüket hamisításra használják. Ezeket a protokollokat a cikk később ismerteti.

e-mail hamisítás BEC csalások esetén

az üzleti e-mail kompromisszumot vagy BEC-t általában az e-mail feladó információinak hamisításával végzik, hogy úgy nézzen ki, mintha az e-mail a vállalat vezérigazgatójától vagy pénzügyi igazgatójától származik. Az ilyen típusú e-mail átverés gyakran magában foglalja a címzett irányítását, hogy hatalmas összeget utaljon át a támadóhoz tartozó bankszámlára. Mivel az e-mail úgy néz ki, mintha az áldozat főnökétől származik, az alkalmazott sok kérdés feltevése nélkül betarthatja az e-mailben szereplő utasításokat.

néhány csalónak sikerült megszemélyesítenie a vállalkozások vezérigazgatóit is, hogy megkérjék az alkalmazottakat, hogy adományozzanak egy jótékonysági szervezetnek. Mondanom sem kell, hogy az említett “jótékonyság” itt a támadó bankszámlájára vonatkozik.

mi teszi az e-maileket sebezhetővé a hamisítással szemben?

az e-mailek hamisítását lehetővé tevő fő biztonsági rés a Simple Mail Transfer Protocol (SMTP) hitelesítés hiánya. Bár léteznek hitelesítési protokollok a levélhamisítás megakadályozására, ezeket nem széles körben alkalmazzák. Egy 2018-as tudományos tanulmány eredményei szerint az Alexa top 1 millió domainjének csak 40% – ánál volt SPF, és csak 1% – ánál volt DMARC. Ez növeli a számítógépes támadások kockázatát, beleértve:

- adathalász támadások,

- rosszindulatú programok beszivárgása az informatikai rendszereikbe, és

- Ransomware támadások.

hogyan lehet megakadályozni az e-mail hamisító támadást

ha a hamisító támadások annyira veszélyesek, akkor tennünk kell valamit, hogy ellenőrizzük őket, igaz? Az olyan e-mail szolgáltatók, mint a Google Gmail és a Microsoft Outlook, beépített rendszerekkel rendelkeznek, amelyek segítenek megakadályozni, hogy az e-mail spam és levélszemét érkezzen a beérkező levelek mappájába. A címzettet figyelmeztetik a lehetséges spam vagy hamis e-mail fogadására.

mindenkinek mindig ébernek kell lennie, mielőtt megnyitná a spamként megjelölt e-maileket. Bár egyes törvényes e-mailek nem felelnek meg a biztonsági tesztnek, és a spam mappába kerülnek, a legtöbb esetben az e-mail szolgáltatóknak igaza van a fenyegetés észlelésében.

de miután azt mondta, hogy az e-mail szolgáltató biztonsági intézkedéseire támaszkodva önmagában nem elegendő. Végül is nem tökéletesek, és a hamis e-mailek a tudásuk nélkül megtalálhatják a módját a postaládájába.

ennek ellenére léteznek bizonyos protokollok, amelyek segítségével megakadályozhatja, hogy az e-mail hamisító támadások használják a domainjét. És ha ezeket a protokollokat az e-mail biztonsági védelme részeként használja, akkor megfékezheti ezeket a támadásokat, és megakadályozhatja, hogy valaki adathalász e-maileket küldjön a márka és a tartomány nevében.

ebben a szakaszban három e-mail protokollt fogunk bemutatni, amelyeket most megvalósíthat. Két másik dolgot is megosztunk, amelyekkel további rétegeket adhat hozzá az e-mail biztonsági védelméhez. Természetesen fontos megemlíteni, hogy ezeket megfelelően kell végrehajtani és konfigurálni, hogy ezek a védelem minden jót tegyen. Nem fogunk belemenni ezeknek az eszközöknek a technikai “hogyan” vagy végrehajtási aspektusába. De mit fogunk fedezni az e-mail biztonsági módszerek mindegyike, és hogyan javítja az e-mail biztonságát a szervezet és a külső címzettek számára is.

Sender Policy Framework (SPF)

az SPF egy olyan protokoll, amelynek célja annak kommunikálása, hogy mely szerverek vagy IP-címek (mind belső, mind külső) jogosultak e-mailek küldésére egy adott tartomány nevében. Ez a domain name system (DNS) rekordok használatával történik, amelyek alapvetően lehetővé teszik a címzettek e-mail klienseinek, hogy tudják, hogy az e-mail Öntől származik.

tehát mindaddig, amíg egy e-mail a DNS-rekordban szereplő IP-címek egyikéből származik, az rendben lesz. Ha az IP-cím egy másik IP-címről származik, amely nem szerepel a DNS-rekordban, akkor blokkolva lesz.

a vállalat domainjének tulajdonosaként engedélyezheti az SPF-et egy vagy több DNS TXT rekord létrehozásával. Ez lehetővé teszi bizonyos IP-címek engedélyezését e-mailek küldésére a domain nevében, miközben megtiltja bárki másnak. Ha egy csaló e-mailt küld a domain nevéről, az SPF azonosítja az IP-címet, és figyelmezteti a címzett e-mail szerverét egy lehetséges átverésről.

Domain Keys Identified Mail (DKIM)

a legegyszerűbb értelemben a DKIM arról szól, hogy segítsen a domainnek bizalmat teremteni a címzettek e-mail szervereivel. A domain keys identified mail segít megelőzni a hamisítást azáltal, hogy digitális aláírást alkalmaz a tartomány összes kimenő üzenetének e-mail fejlécére. Ez lehetővé teszi a címzettek levelezőszerverei számára, hogy észleljék, hogy az adott tartományból érkező üzenetek valamelyik törvényes felhasználótól származnak-e, vagy a feladó adatait hamisították-e.

amit azonban a DKIM nem tesz, az az e-mail adatok titkosítása. Ez azonban biztosítja az üzenet integritását. Ezt úgy teszi, hogy ellenőrző összeggel bizonyítja a címzett e-mail szerverének, hogy az üzenet elküldése után nem módosult.

bár a DKIM nem szűri az e-maileket, minden bizonnyal segít csökkenteni az e-mail domain spam pontszámát. Ha a DKIM aláírás nem ellenőrizhető, az e-mailt spamnek küldheti, hogy figyelmeztesse a címzettet.

a DKIM megvalósításához módosítania kell a szervert feladóként. A küldő kriptográfiai nyilvános és privát kulcsokat hoz létre, telepíti őket a kiszolgálóra, és létrehoz egy DNS TXT rekordot, amely tartalmazza a nyilvános kulcsot. A kimenő üzeneteket a privát kulcs segítségével írják alá. Az e-mail címzettje a nyilvános kulcs segítségével ellenőrizheti az e-mail hitelességét.

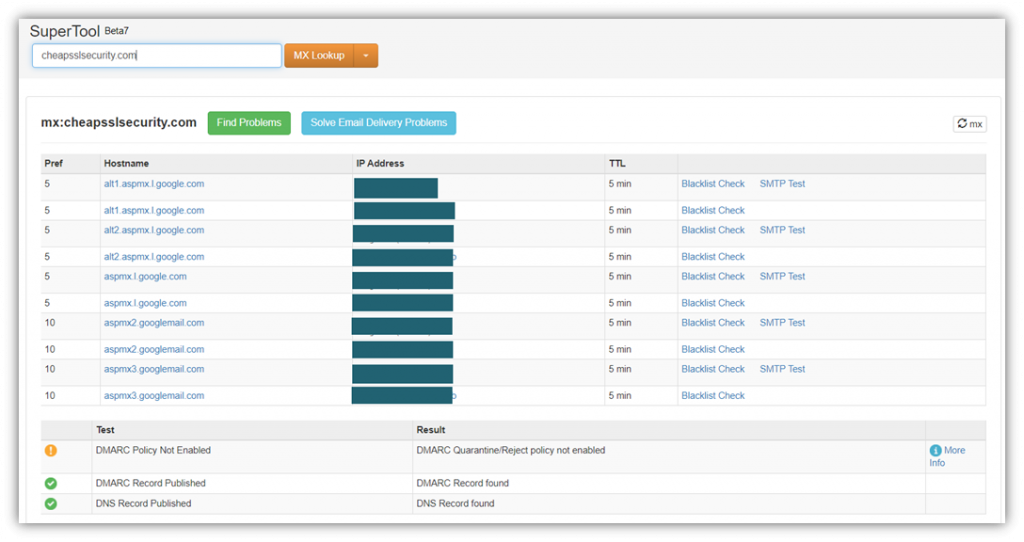

Domain-alapú üzenet hitelesítés, jelentéskészítés és megfelelőség (DMARC)

a DMARC egy olyan protokoll, amely tájékoztatja az e-mail címzetteket arról, hogy a domainjéből vagy az SPF-ből vagy a DKIM-ből érkező e-mailek segítenek meghatározni, hogy üzeneteik jogszerűek-e. Így tudja, hogy ha a hitelesítés átmegy, az e-mailnek legitimnek kell lennie, és a felhasználó jó, ha bízik benne. De ha a hitelesítés sikertelen, azt mondja a címzettnek, hogy utasítsa el vagy kérje el az üzenetet.

valami más, amit a DMARC csinál, az, hogy a címzett szerverének tudja, mit javasol a feladó Sikertelen hitelesítés esetén. Feladóként például megadhatja, hogy a címzett:

- nem ad különleges bánásmódot az e-maileket, hogy nem hitelesítés;

- Küldés nem hitelesített e-maileket a spam mappába;

- utasítsa el az ilyen e-maileket, mielőtt azok elérnék a címzett kliensét; és/vagy

- küldjön e-mailt a feladónak a sikeres vagy sikertelen DMARC-hitelesítésről.

nézze meg ezt a nagyszerű videót a Cisco-tól, amely lebontja, mi a DMARC:

e-mail aláírási Tanúsítványok

az e-mail aláírási tanúsítványok, más néven S/MIME tanúsítványok, feladóként felhasználhatók az e-mailek digitális aláírására. Ez a fajta X.Az 509 digitális tanúsítvány lehetővé teszi a címzettek számára, hogy ellenőrizzék, hogy az e-mailt Ön küldte-e (nem csaló), és hogy az elküldése óta semmilyen módon nem változott-e. Titkosítja az S/MIME tanúsítvány két felhasználója között megosztott üzeneteket is. (A titkosított e-mailek küldésének megkezdése előtt csak be kell szereznie a címzett nyilvános kulcsának másolatát.)

az e-mail aláírási tanúsítvány alapvető célja:

- hitelesítse az e-mail küldőjét,

- titkosítsa az e-mail üzenetet (ha megfelel más S/MIME tanúsítványfelhasználóknak), és

- biztosítsa az üzenet integritását.

a szervezet Kiberhigiénéjének növelése a tudatossági képzésen keresztül

elegendő-e az összes fenti intézkedést alkalmazni egy bolondbiztos rendszerhez? A válaszom nem. A kiberbűnözők minden nap új pörgetésekkel állnak elő a régi támadási módszerekhez, valamint teljesen új támadási módszerekhez, hogy megpróbálják megsérteni a védekezésünket. Mint ilyen, proaktívnak kell lennünk, és szem előtt kell tartanunk minden feladatot, amelyet végrehajtunk, hogy sakkban tartsuk őket.

az alkalmazottak kiberhigiénés képzése elengedhetetlen az Általános kiberbiztonsági erőfeszítések támogatásához és az alkalmazottak ismereteinek növeléséhez. Végül is csak egy rossz kattintás szükséges egy alkalmazotttól egy teljes körű számítógépes támadáshoz vagy adatsértéshez. Néhány fontos téma, amelyet minden kibertudatossági képzésnek ki kell terjednie:

- Általános adathalász csalások és taktikák (beleértve az e-mail-hamisítás és a közösségi tervezés példáit),

- egyéb típusú kibertámadások,

- fiók-és jelszóbiztonsági módszerek,

- általános kiberbiztonsági bevált gyakorlatok, és

- mit kell tenniük, ha kibertámadást vagy jogsértést tapasztalnak vagy gyanítanak.

mindig emlékezz, a képzés nem egy egyszeri üzlet. A kiberbiztonsági tudatosságról szóló továbbképző tanfolyamokat rendszeresen folytatni kell annak biztosítása érdekében, hogy tisztában legyenek a legfrissebb fenyegetésekkel. A más vállalatok elleni közelmúltbeli kibertámadásokat meg kell vitatni az alkalmazottakkal, hogy információval rendelkezzenek arról, hogyan hajtották végre őket, és hogyan lehetett volna megakadályozni őket.

a kiberbiztonsági témájú vetélkedők, játékok, rejtvények és online játékok szintén szórakoztató és vonzó módszerek az alkalmazottak kibertudatosságának növelésére. Az Ön védelme érdekében a számítógépes bűnözőkkel szembeni védekezés kiépítésének prioritásnak kell lennie.

utolsó szavak az e-mail-hamisításról

most, hogy megértette, mi az e-mail-hamisítás, rájöhet, hogy az ilyen támadások megelőzésének legjobb módja az, ha felhívja a figyelmet az alkalmazottak és az alkalmazottak körében. Ha nem nyitja meg a rosszindulatú e-maileket, nem kattint a mellékletekre vagy a linkekre, és még az ilyen e-mailekre sem válaszol, az hosszú utat jelenthet az e-mail hamisító támadások ellen.

technikai lépéseket is meg kell tennie annak megakadályozására, hogy valaki az Ön domainjét használja az e-mail-hamisító kampányok részeként. Ahogy felfedezted, ez azt jelenti, hogy a DNS-rekordokat az SPF, a DKIM és a DMARC protokollokkal együtt teljes mértékben kihasználod.

Leave a Reply