Mik Azok A Hálózati Szkennelési Eszközök?

a modern vállalkozások nem működhetnek belső hálózat nélkül, ahol az adatokat és fájlokat az alkalmazottak tárolják és megosztják.A nagy vagy kicsi vállalkozásoknak tapasztalt informatikai személyzettel kell rendelkezniük ahhoz, hogy megvédjék a vállalat hálózatát az adatlopástól és az interferenciától. Ha úgy gondolja, hogy az üzlet túl kicsi ahhoz, hogy a számítógépes bűnözők észrevegyék, itt az ideje áttekintenibiztonsági intézkedések. A Verizon 2019 Data BreachInvestigations Report (Dbir) által közzétett statisztikák szerint az összes kibertámadás körülbelül 43%-a a kisvállalatokat célozta meg.

a hackerek sebezhetőségi szkennereket használnak a hálózat kiskapuinak keresésére. A sebezhető hálózatot könnyű feltörni, és hatalmas veszélyt jelenthet a rendszerre és az érzékeny információkra. Ezért elengedhetetlen a hálózat biztonságának szigorú és rendszeres ellenőrzése.

a hálózat rendszeres ellenőrzése lehetővé teszi, hogy nyomon kövesse a hálózaton lévő eszközöket, megtekinthesse azok teljesítményét, észrevegye a hibákat, és megértse a csatlakoztatott eszközök és alkalmazások közötti forgalom áramlását. Így a hálózati szkennelés olyan folyamat, amely segíti az adminisztrátorokat a hálózat összes eszközéről vagy végpontjáról származó információk összegyűjtésében. A hálózati vizsgálat során a hálózat összes aktív eszköze jeleket küld, és miután a válasz megérkezett, a szkenner kiértékeli az eredményeket, és ellenőrzi, hogy vannak-e ellentmondások.

a hálózati szkennelés lehetővé teszi a vállalatok számára, hogy:

- tartsa a lapot a rendelkezésre álló UDP és TCP networkservices

- a használt operációs rendszerek elérése az IP-válaszok figyelemmel kísérésével

- azonosítsa a csomópontok közötti szűrőrendszereket

a hálózati szkennelés magában foglalja a hálózati portok szkennelését és a sebezhetőség vizsgálatát.

portszkennelés során a lapolvasó adatcsomagokat küld a hálózaton keresztül egy meghatározott szolgáltatási portszámra. Ez segít azonosítani aelérhető hálózati szolgáltatások egy adott rendszeren a hibaelhárításhoz.

a sérülékenységi vizsgálat lehetővé teszi a szkenner számárafelderíti a hálózaton elérhető számítástechnikai rendszerek ismert sérülékenységeit. Ez a folyamat segíti a szkennert az alkalmazások gyenge pontjainak azonosításábanszoftver vagy az operációs rendszer.

mind a hálózati port, mind a biztonsági rés szkenneléseösszegyűjti a releváns információkat a hálózatról. Ez az információ, ha aa felhatalmazott személyzet komoly veszélyt jelent a vállalat számára.

a hálózati szkennelés szorosan kapcsolódik a packetsniffing vagy a passzív szkenneléshez.

a passzív szkennelés rögzíti és nyomon követi az adatcsomagok áramlását a hálózaton keresztül. A hálózaton lévő csomagszintű forgalmat úgy lehet nyomon követni, hogy érzékelőket helyezünk el az eszközökön, és olyan eszközöket használunk, amelyek segítségével az adatokat könnyen lefordíthatjuk a releváns információkba. Ezzel a megközelítéssel a szkenner átértékeli a forgalmat, amint az eszközök üzeneteket küldenek a hálózatra, anélkül, hogy külön kellene pingelni az eszközöket.

bár a passzív szkennelés fontos része az eszközkészletnek, van néhány korlátja. A passzív szkenner nem észlelhetőazok az eszközök vagy alkalmazások, amelyek nem kommunikálnak.

hogyan működik a hálózati vizsgálat?

a hálózati szkennelés segít felismerni a hálózat összes activehostját, és leképezni azokat az IP-címükre. A hálózati szkennerek apacket vagy ping-et küldenek minden lehetséges IP-címre, és várják a válaszotmeghatározza az alkalmazások vagy eszközök (gazdagépek) állapotát. A válaszadókat aktívnak, míg másokat halottnak vagy inaktívnak tekintik.Ezeket a válaszokat ezután átvizsgálják az inkonzisztenciák felderítése érdekében.

Address Resolution Protocol (Arp) vizsgálat segítségével az adminisztrátorok manuálisan pingelhetik az alhálózatot. De az összes alhálózat szélesebb körű elérése érdekében jobb olyan eszközöket használni, amelyek képesek automatikusan futtatni a szkenneléseket és a felfedezéseketeszközöket. Az Internet Control Message Protocol (ICMP) beolvasása lehetővé teszi a térképezésthálózati topológia.

a hálózati rendszerek működőképességének fenntartásához a vállalatoknak robusztus hálózati szkennelési eszközökre kell támaszkodniuk. A hálózati szkennelési eszköz elengedhetetlen azoknak a vállalatoknak, amelyek nagy hálózattal rendelkeznek, több alhálózattal. A vállalatoknak mindig be kell fektetniük azokba a szkennerekbe, amelyek rugalmasságot biztosítanak a változó követelményeknek. A kiválasztott hálózati szkennernek képesnek kell lennie arra, hogy a hálózati biztonsági követelményeknek megfelelően idővel könnyen skálázható legyen anélkül, hogy jelentős többletköltségeket kellene viselnie. A piacon elérhető legnépszerűbb szkennelési eszközök közé tartozik a Swascan, a Spyse, az Acunetix, a SolarWinds IP Address Manager, a SolarWinds Network Performance Monitor és a Nikto. Az alábbiakban részletesen tárgyaltunk néhány ilyen eszközt:

SolarWinds hálózati teljesítmény Monitor (NPM)

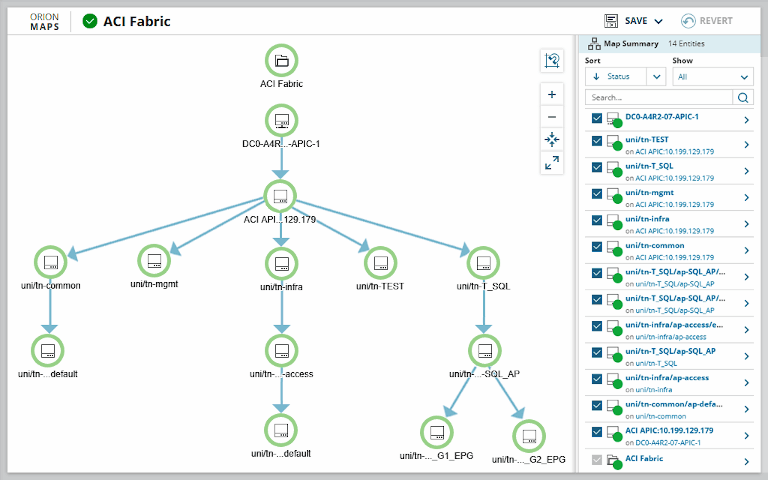

a SolarWinds Network Performance Monitor automatikusan beolvashatja a hálózatot. Ez az eszköz passzív szkennelést használ a hálózattal kapcsolatos kritikus információk megjelenítéséhez. Ez az eszköz hálózati felderítő és teljesítménykezelő eszközként is működik. Lehetővé teszi a vállalatok számára hálózati topológiák létrehozását, és segít ellenőrizni a hálózaton lévő eszközöket és alkalmazásokat. Az olyan funkciókkal, mint a hőtérképek és az intelligens vizualizációk összehasonlító grafikonjai, lehetővé válik a hálózat csomópontról csomópontra történő megértése. Az eszközből kinyert hálózati információk tovább felhasználhatók a lehetséges rendellenességek észlelésére.

SolarWinds IP címkezelő (IPAM)

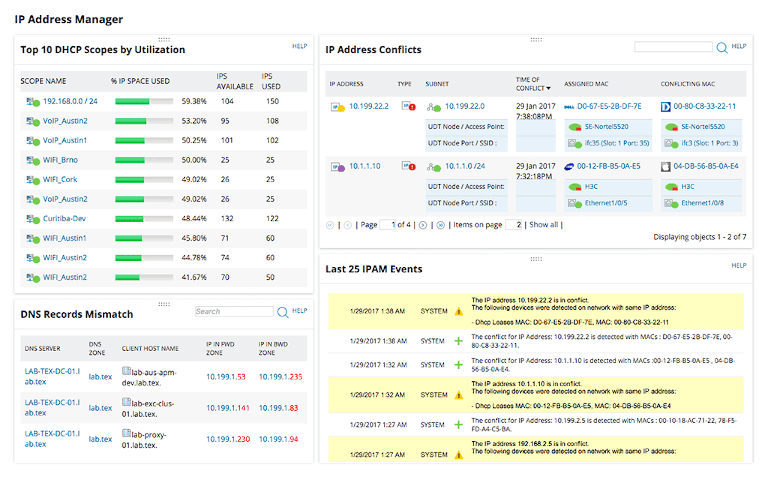

a SolarWinds IP Address Manager egy hálózati szkennelő eszköz, amely IP-címeket használ az eszközök kezelésére. A vállalatok megszüntethetik a terjedelmes IP-nyomkövető táblázatokat, és ezzel az eszközzel aktívan beolvashatják és felfedezhetik az IPv4 és IPv6 címeket az alhálózatokon keresztül.

- az IPAM használatával a vállalatok nyomon követhetik az IP-címek használatát, észlelhetik a nem egyező DNS-bejegyzéseket, és gyorsan orvosolhatják az alhálózati kapacitással és az IP-címütközésekkel kapcsolatos problémákat.

- az IPAM lehetővé teszi a rendszergazdák számára a DHCP-és DNS-kiszolgálók központi konzolról történő kezelését. A rendszergazdák felügyelhetik az erőforrásrekordokat és kezelhetik a DNS-zónákat.

- az IPAM lehetővé teszi a felhasználók számára IP-rekordok létrehozását, módosítását és törlését IPv4 és IPv6 környezetben. Az API használatával a felhasználók új alhálózatokat is létrehozhatnak az IPAM-ban, valamint DNS-bejegyzéseket hozhatnak létre, frissíthetnek vagy eltávolíthatnak.

- a felhasználók automatikusan fenntarthatják az IP-címeket a beépített IP-igénylőlap használatával.

- az IPAM részletes előzményeket nyújt az összes múltbeli és aktuális IP-címről, valamint az alhálózatok állapotáról, hogy hatékonyan hozzárendelje őket a jövő számára.

- az IPAM fejlett riasztási eszközei segítenek a hálózati rendszergazdáknak az IP-vel kapcsolatos problémák azonnali észlelésében. A SolarWinds IP tracker szoftver lehetővé teszi az adminisztrátorok számára, hogy könnyen nyomon kövessék a különböző MAC-címváltozásokat és IP-ütközéseket.

következtetés

a mai világban minden vállalat, legyen az nagy vagy kicsi, keményen törekszik arra, hogy megvédje eszközeit és rendszereit az illetéktelen hozzáféréstől. A vállalatoknak rendelkezniük kell egy megelőzési tervvel a jövő elkerülése érdekébentámadások a hálózaton. Be kell fektetniük a robusztus hálózati szkennelési eszközökbe, hogy megvédjék rendszerüket a lehetséges kibertámadásoktól anélkül, hogy veszélyeztetnék a teljesítményt. Az eszköz kiválasztása előtt időt kell szánniuk arra, hogy megértsék, melyika szkennelő eszköz típusa tökéletesen illeszkedik a hálózatukhoz. A rendszergazdáknak megfelelő érzékelőket és eszközöket kell beszerelniük, hogy megvédjék a rendszereket a feltöréstől, valamint egy robusztus szkennerrel, amely a csomagkapcsolt adatokat könnyen olvasható információvá alakítja.

Leave a Reply