inspección con estado

¿Qué es la inspección con estado en redes?

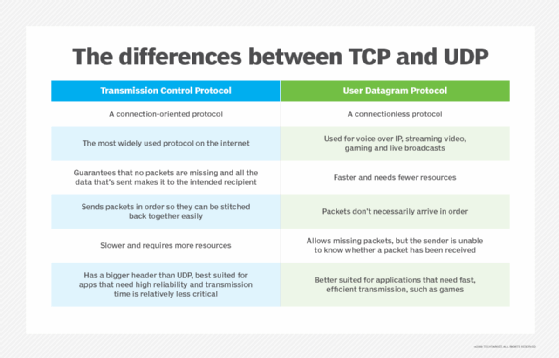

La inspección con estado, también conocida como filtrado dinámico de paquetes, es una tecnología de firewall que supervisa el estado de las conexiones activas y utiliza esta información para determinar qué paquetes de red permitir a través del firewall. La inspección con estado se usa comúnmente en lugar de la inspección sin estado, o filtrado de paquetes estático, y es adecuada para el Protocolo de Control de Transmisión (TCP) y protocolos similares, aunque también puede admitir protocolos como el Protocolo de Datagramas de Usuario (UDP).

La inspección con estado es una tecnología de firewall de red que se utiliza para filtrar paquetes de datos en función del estado y el contexto. Check Point Software Technologies desarrolló la técnica a principios de la década de 1990 para abordar las limitaciones de la inspección sin estado. Desde entonces, la inspección con estado se ha convertido en un estándar de la industria y ahora es una de las tecnologías de firewall más comunes en uso en la actualidad.

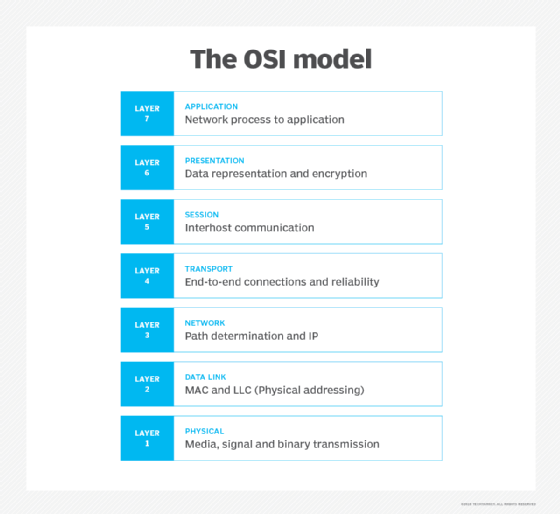

La inspección con estado opera principalmente en las capas de transporte y de red del modelo de Interconexión de Sistemas Abiertos (OSI) para ver cómo se comunican las aplicaciones a través de una red, aunque también puede examinar el tráfico de la capa de aplicación, aunque solo sea en un grado limitado. El filtrado de paquetes se basa en la información de estado y contexto que el firewall deriva de los paquetes de una sesión:

- Estado. El estado de la conexión, tal como se especifica en los paquetes de sesión. En TCP, por ejemplo, el estado se refleja en indicadores específicos, como SYN, ACK y FIN. El firewall almacena la información de estado en una tabla y la actualiza regularmente.

- Contexto. Información como direcciones y puertos de Protocolo de Internet (IP) de origen y destino, números de secuencia y otros tipos de metadatos. El firewall también almacena información de contexto y la actualiza regularmente.

Mediante el seguimiento de la información de estado y de contexto, la inspección con estado puede proporcionar un mayor grado de seguridad que con los enfoques anteriores de protección de firewall. El firewall con estado inspecciona el tráfico entrante en varias capas de la pila de red, a la vez que proporciona un control más detallado sobre cómo se filtra el tráfico. El firewall también puede comparar los paquetes entrantes y salientes con los datos de sesión almacenados para evaluar los intentos de comunicación.

¿Qué son las inspecciones con estado y sin estado?

La inspección con estado ha reemplazado en gran medida a la inspección sin estado, una tecnología antigua que comprueba solo los encabezados de los paquetes. El firewall sin estado utiliza reglas predefinidas para determinar si un paquete debe ser permitido o denegado. Se basa solo en la información más básica, como las direcciones IP de origen y destino y los números de puerto, y nunca mira más allá del encabezado del paquete, lo que facilita que los atacantes penetren el perímetro.

Por ejemplo, un atacante podría pasar datos maliciosos a través del firewall simplemente indicando “responder” en el encabezado.

La inspección con estado puede monitorear mucha más información sobre los paquetes de red, lo que permite detectar amenazas que un firewall sin estado perdería. Un firewall con estado mantiene el contexto en todas sus sesiones actuales, en lugar de tratar cada paquete como una entidad aislada, como es el caso de un firewall sin estado. Sin embargo, un firewall con estado requiere más recursos de procesamiento y memoria para mantener los datos de la sesión, y es más susceptible a ciertos tipos de ataques, incluida la denegación de servicio.

Con la inspección sin estado, las operaciones de búsqueda tienen un impacto mucho menor en los recursos de procesador y memoria, lo que resulta en un rendimiento más rápido incluso si el tráfico es pesado. Dicho esto, un firewall sin estado está más interesado en clasificar paquetes de datos que en inspeccionarlos, tratando cada paquete de forma aislada sin el contexto de sesión que viene con la inspección con estado. Esto también se traduce en menos capacidades de filtrado y una mayor vulnerabilidad a otros tipos de ataques de red.

¿Cómo funciona la inspección en estado?

La inspección con estado supervisa los paquetes de comunicaciones durante un período de tiempo y examina los paquetes entrantes y salientes. El firewall rastrea los paquetes salientes que solicitan tipos específicos de paquetes entrantes y permite que los paquetes entrantes pasen solo si constituyen una respuesta adecuada.

Un firewall con estado supervisa todas las sesiones y verifica todos los paquetes, aunque el proceso que utiliza puede variar según la tecnología del firewall y el protocolo de comunicación que se utiliza.

Por ejemplo, cuando el protocolo es TCP, el firewall captura la información de estado y contexto de un paquete y la compara con los datos de sesión existentes. Si ya existe una entrada coincidente, se permite que el paquete pase a través del firewall. Si no se encuentra ninguna coincidencia, el paquete debe someterse a comprobaciones de políticas específicas. En ese momento, si el paquete cumple los requisitos de la directiva, el firewall asume que es para una nueva conexión y almacena los datos de sesión en las tablas apropiadas. Luego permite que el paquete pase. Si el paquete no cumple con los requisitos de la política, el paquete es rechazado.

El proceso funciona un poco diferente para UDP y protocolos similares. A diferencia de TCP, UDP es un protocolo sin conexión, por lo que el firewall no puede confiar en los tipos de indicadores de estado inherentes a TCP. En su lugar, debe usar información de contexto, como direcciones IP y números de puerto, junto con otros tipos de datos. En efecto, el firewall adopta un enfoque pseudo-stateful para aproximarse a lo que puede lograr con TCP.

En un firewall que utiliza la inspección con estado, el administrador de red puede establecer los parámetros para satisfacer necesidades específicas. Por ejemplo, un administrador puede habilitar el registro, bloquear tipos específicos de tráfico IP o limitar el número de conexiones hacia o desde un solo equipo.

En una red típica, los puertos se cierran a menos que un paquete entrante solicite la conexión a un puerto específico y solo se abra ese puerto. Esta práctica evita el escaneo de puertos, una técnica de hacking bien conocida.

Leave a Reply