Che cosa è Email Spoofing? Una spiegazione

Una delle tattiche più comuni che i criminali informatici usano per ingannare o manipolare le persone è lo spoofing delle e-mail. Spoofing significa presentare qualcosa o qualcuno come un’altra entità legittima per stabilire l’autorità e ottenere leva. L’obiettivo finale dello spoofing è spesso quello di ingannare le vittime per un guadagno finanziario. Naturalmente, lo spoofing può avvenire attraverso più mezzi: e-mail, telefonate, messaggi di testo SMS, dominio spoofing, e anche app spoofing. Ma quello su cui ci concentreremo oggi è lo spoofing delle email in particolare.

Il numero di attacchi e-mail di spoofing aumenta ogni anno, causando danni irreparabili alle vittime. L’IC3 ha osservato che le e-mail falsificate, il che rende le e-mail come se provenissero da CFO, CEO, avvocati o fornitori, vengono spesso utilizzate per indirizzare le imprese commerciali. Si tratta di una tattica che è comunemente usato in business email compromise (BEC) truffe. I dati del 2020 Internet Crime Report dell’IC3 mostrano che le truffe BEC hanno avuto un impatto enorme con i reclami 19,369 con conseguente losses 1.8 miliardi di perdite totali rettificate.

Considerando questi numeri e il modo in cui le e-mail fraudolente possono influenzare le aziende, è fondamentale comprendere lo spoofing delle e-mail e adottare le misure appropriate per evitare che questa tattica venga utilizzata con successo contro la tua organizzazione. Scomponiamo tutto.

Che cosa è Email Spoofing?

Quando qualcuno usa la posta elettronica per rappresentarsi fraudolentemente come un’altra entità legittima, questo è un esempio di spoofing della posta elettronica. In un senso più tecnico, e-mail spoofing sulla fabbricazione di informazioni false mittente e-mail per ingannare la gente a credere email fraudolente sono autentici.

Ecco un grande video che spiega rapidamente email spoofing:

Il 10 febbraio 2021, l’IRS (Internal Revenue Services) ha rilasciato un avviso ufficiale per avvisare i professionisti fiscali di una truffa che li ha presi di mira. Le e-mail spoofing sono stati presumibilmente inviati da “IRS Tax E-Filing” e portato la riga dell “oggetto” Verifica il tuo EFIN prima di e-filing.”L’IRS avverte anche di non prendere alcuna misura menzionata nell’e-mail in particolare rispondendo alla suddetta e-mail.

Ecco un estratto da una di queste email poco raccomandabili:

“Al fine di proteggere sia voi che i vostri clienti da attività non autorizzate/fraudolente, l’IRS richiede di verificare tutti gli autori autorizzati di e-file prima di trasmettere i resi attraverso il nostro sistema. Ciò significa che abbiamo bisogno del tuo EFIN (e-file identification number) verifica e patente di guida prima di e-file.

Si prega di avere una copia PDF corrente o un’immagine della lettera di accettazione EFIN (lettera 5880C datata negli ultimi 12 mesi) o una copia del riepilogo dell’applicazione IRS EFIN, che si trova sul tuo account e-Services all’indirizzo IRS.gov, e Fronte e Retro di Patente di Guida emailed per completare il processo di verifica. Email: (indirizzo email falso)

Se il tuo EFIN non è verificato dal nostro sistema, la tua capacità di e-file verrà disabilitata fino a quando non fornirai documentazione che mostri che le tue credenziali sono in regola con e-file con l’IRS.”

Questo è un esempio da manuale di un’e-mail di phishing. Alcune delle bandiere rosse che ti dicono che l’email è fraudolenta sono:

- L’indirizzo email del mittente è falsificato.

- Usa un linguaggio urgente per spingerti a intraprendere azioni avventate.

- L’indirizzo email” rispondi a ” è diverso dall’indirizzo email del mittente.

- Ti minaccia di sanzioni se non intraprendi azioni immediate.

- L’e-mail sostiene di essere da IRS, ma chiede informazioni (e talvolta copie di documenti) che l’IRS sarebbe già in possesso.

Naturalmente, abbiamo già scritto un articolo che copre come dire se una e-mail è falso o reale e vi invitiamo a controllare che uno fuori pure per ulteriori informazioni.

Come funziona lo spoofing delle email?

Esistono diversi modi in cui i criminali informatici possono falsificare le e-mail.

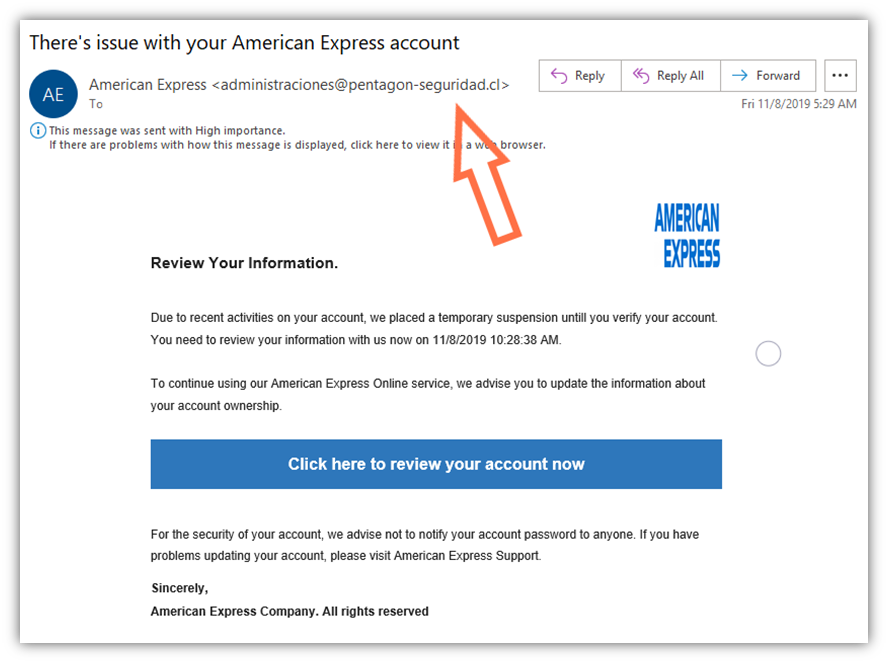

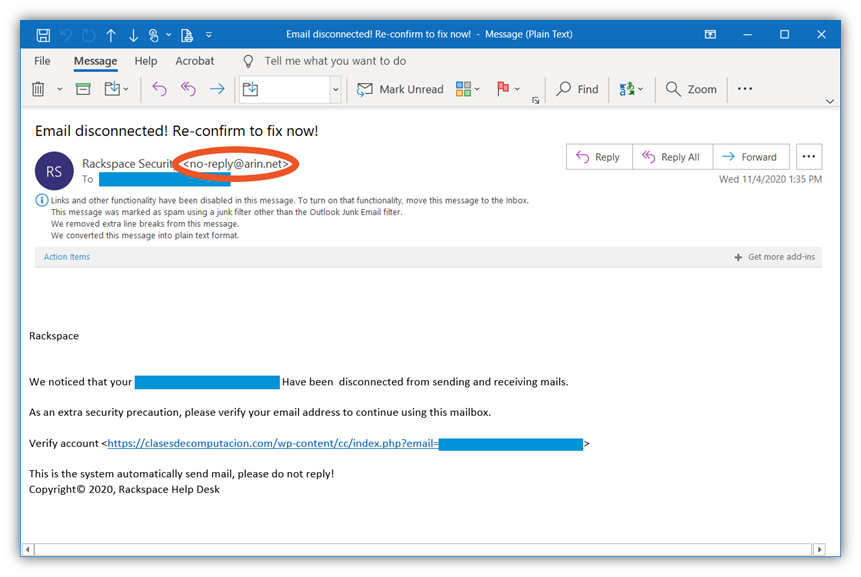

Spoofing il nome visualizzato del Mittente

Questa è la forma più semplice e più comune di email spoofing. Si richiede al mittente di cambiare semplicemente il loro nome visualizzato e-mail. A colpo d’occhio, il destinatario crederà che l’e-mail provenga da un mittente legittimo. Tuttavia, se controllano l’indirizzo e-mail del mittente, la truffa cadrà a pezzi in quanto l’indirizzo e-mail non corrisponderà al nome o alla società del mittente.

Questo tipo di email spoofing è super facile e non richiede l’attaccante di conoscere qualsiasi tipo di programmazione di computer per effettuare questa truffa. Inoltre, la popolarità di questa truffa è in aumento perché è così economico e facile da fare. I cattivi richiederanno solo poche vittime innocenti per cadere nella loro farsa.

Ecco un paio di esempi di questo tipo di email spoofing:

Spoofing del nome di dominio:

Lo spoofing del nome di dominio coinvolge i truffatori che creano indirizzi e-mail associati a domini simili a quelli dell’organizzazione che stanno impersonando. Proprio come le tattiche di typosquatting, i criminali informatici usano trucchi di base per rendere gli indirizzi e-mail legittimi per le persone che non prestano attenzione o si stanno affrettando. Alcuni esempi includono:

- Sostituzione di ” in ” al posto della lettera “m”,

- Utilizzo di” 1 “invece di”l”,

- Sostituzione di” o “al posto di” o ” o

- Aggiunta di numeri, caratteri o parole extra ai domini di posta elettronica.

Supponiamo, ad esempio, che il nome di un’agenzia di corriere legittima sia Safe Express e che il loro nome di dominio sia safeexpress.com. Se i cattivi vogliono usare lo spoofing delle email per impersonare l’azienda per truffare i loro clienti, possono creare un dominio sospetto safexpress.com che sembra incredibilmente simile e usarlo per inviare e-mail di phishing.

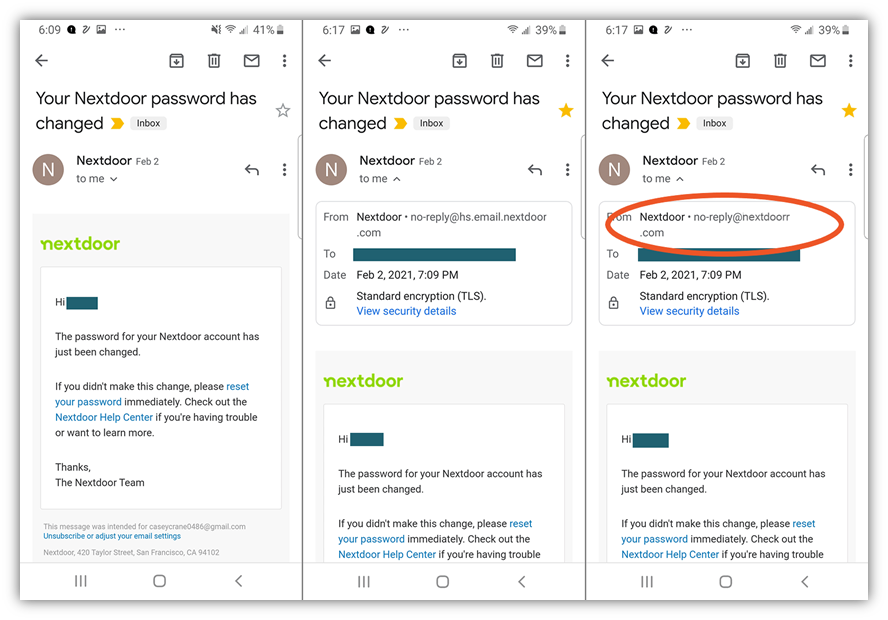

Ecco un esempio di spoofing del dominio utilizzando un’e-mail da Nextdoor:

La prima immagine (a sinistra) mostra come appare l’e-mail quando si riceve l’e-mail se non si fa clic sulla freccia per espandere le informazioni e-mail del mittente. Il secondo screenshot (al centro) è un esempio di un’e — mail legittima da Nextdoor: si noti come l’e-mail proviene da un indirizzo che termina in “@hs.email.nextdoor.com. ” Il terzo screenshot (a destra) è un esempio di un dominio contraffatto che sembra molto convincente. C’è una “r” extra alla fine di “nextdoor” prima di “.com.”

Creazione di un’e-mail Utilizzando un dominio genuino

Nonostante sia una forma meno comune di spoofing, è forse la più terrificante. L’e-mail sembra provenire da una persona genuina in quanto il nome di dominio sull’indirizzo del mittente è legittimo. Questa vulnerabilità non viene più lasciata aperta poiché la maggior parte delle aziende utilizza Sender Policy Framework (SPF) e Domain Key Identified Mail (DKIM) nelle proprie impostazioni DNS per impedire a qualsiasi persona non autorizzata di utilizzare il proprio nome di dominio per lo spoofing. Questi protocolli sono spiegati più avanti nell’articolo.

Email Spoofing per truffe BEC

Business email compromesso, o BEC, di solito è fatto da spoofing informazioni del mittente e-mail a guardare come l’e-mail è venuto dal CEO o il CFO della società. Questo tipo di truffa e-mail spesso comporta dirigere il destinatario di trasferire una quantità enorme di un conto bancario appartenente all’attaccante. Poiché l’e-mail sembra provenire dal capo della vittima, il dipendente può rispettare le indicazioni contenute nell’e-mail senza fare molte domande.

Alcuni truffatori sono anche riusciti a impersonare gli amministratori delegati delle imprese per chiedere ai dipendenti di donare in beneficenza. Inutile dire che la “carità” qui è al conto bancario dell’attaccante.

Cosa rende le email vulnerabili allo spoofing?

La principale vulnerabilità che rende possibile lo spoofing delle email è la mancanza di autenticazione nel Simple Mail Transfer Protocol (SMTP). Sebbene esistano protocolli di autenticazione per prevenire lo spoofing della posta, non sono ampiamente adottati. Secondo i risultati di uno studio accademico 2018, solo il 40% dei primi 1 milioni di domini di Alexa aveva SPF e solo l ‘ 1% aveva DMARC. Ciò comporta un aumento del rischio di attacchi informatici, tra cui:

- Attacchi di phishing,

- Infiltrazione di malware nei loro sistemi IT e

- Attacchi ransomware.

Come prevenire un attacco di spoofing e-mail

Se gli attacchi di spoofing sono così pericolosi, ci dovrebbe essere qualcosa che possiamo fare per mettere un controllo su di loro, giusto? I fornitori di servizi di posta elettronica come Gmail di Google e Outlook di Microsoft hanno sistemi integrati che aiutano a prevenire lo spam e le e-mail spazzatura dalla tua casella di posta. Il destinatario viene avvisato della ricezione di potenziali spam o di un’e-mail contraffatta.

Tutti dovrebbero essere sempre vigili prima di aprire le email contrassegnate come spam. Anche se alcune email legittime potrebbero non superare il test di sicurezza e finire nella cartella spam, nella maggior parte dei casi, i fornitori di servizi di posta elettronica hanno ragione nel loro rilevamento delle minacce.

Ma detto questo, affidarsi alle misure di sicurezza del proprio fornitore di servizi di posta elettronica da solo non è sufficiente. Non sono perfetti, dopo tutto, e le email falsificate potrebbero trovare un modo per entrare nella tua casella di posta a loro insaputa.

Detto questo, esistono alcuni protocolli che è possibile utilizzare per evitare che gli attacchi di spoofing delle e-mail utilizzino il dominio. E se si utilizzano questi protocolli come parte delle protezioni di sicurezza e-mail, è possibile frenare questi attacchi e impedire a qualcuno di inviare e-mail di phishing per conto del proprio marchio e dominio.

In questa sezione, tratteremo tre protocolli di posta elettronica è possibile implementare ora. Condivideremo anche altre due cose che puoi fare per aggiungere ulteriori livelli alle tue difese di sicurezza e-mail. Naturalmente, è importante ricordare che devono essere correttamente implementati e configurati per queste protezioni per farti del bene. Non entreremo nell’aspetto tecnico “how – to” o implementazione di questi strumenti. Ma ciò che tratteremo è ciò che ciascuno di questi metodi di sicurezza e-mail è e come migliora la sicurezza e-mail per la vostra organizzazione e dei suoi destinatari esterni, anche.

Sender Policy Framework (SPF)

SPF è un protocollo progettato per comunicare quali server o indirizzi IP (sia interni che esterni) sono autorizzati a inviare e-mail per conto di un particolare dominio. Questo viene fatto utilizzando i record DNS (Domain Name System), che in pratica consentono ai client di posta elettronica dei destinatari di sapere che l’e-mail proviene da te.

Quindi, finché un’e-mail proviene da uno degli indirizzi IP inclusi nel record DNS, verrà visualizzata come OK. Se l’indirizzo IP proviene da un indirizzo IP diverso che non è nel record DNS, verrà bloccato.

In qualità di proprietario del dominio della tua azienda, puoi abilitare SPF creando uno o più record DNS TXT. Ciò ti consente di autorizzare determinati indirizzi IP a inviare e-mail per conto del tuo dominio, vietando a chiunque altro di farlo. Se un truffatore invia un’e-mail dal tuo nome di dominio, l’SPF identificherà l’indirizzo IP e avviserà il server di posta elettronica del destinatario di una possibile truffa.

Domain Keys Identified Mail (DKIM)

Nel senso più semplice, DKIM è tutto di aiutare il dominio stabilire la fiducia con i server di posta elettronica dei destinatari. Domain keys identified mail aiuta a prevenire lo spoofing applicando una firma digitale alle intestazioni e-mail per tutti i messaggi in uscita su un dominio. Ciò consente ai server di posta dei destinatari di rilevare se i messaggi provenienti da quel dominio provengono da uno dei suoi utenti legittimi o se le informazioni del mittente sono state falsificate.

Ciò che DKIM non fa, tuttavia, è crittografare i dati e-mail. Tuttavia, garantisce l’integrità del messaggio. Lo fa utilizzando un checksum per dimostrare al server di posta elettronica di un destinatario che il messaggio non è stato modificato dopo che è stato inviato.

Sebbene DKIM non filtri le e-mail, aiuta certamente a ridurre il punteggio di spam del tuo dominio e-mail. Se la firma DKIM non può essere verificata, l’e-mail può essere inviata allo spam per avvisare il destinatario.

Per implementare DKIM, è necessario modificare il server come mittente. Il mittente crea chiavi crittografiche pubbliche e private, le installa sul proprio server e crea un record DNS TXT contenente la chiave pubblica. I messaggi in uscita sono firmati utilizzando la chiave privata. Il destinatario dell’e-mail può utilizzare la chiave pubblica per verificare l’autenticità dell’e-mail.

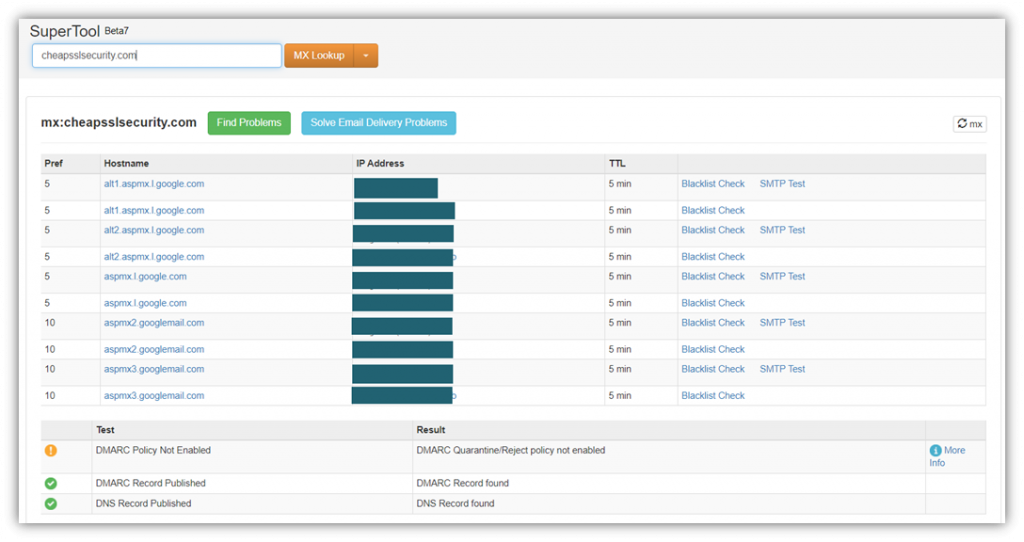

Autenticazione, reporting e conformità dei messaggi basati su dominio (DMARC)

DMARC è un protocollo che informa i destinatari delle e-mail che le e-mail dal suo dominio o sia SPF che DKIM per aiutarli a determinare se i loro messaggi sono legittimi. In questo modo, sa che se l’autenticazione passa, l’e-mail dovrebbe essere legittima e l’utente è bene andare a fidarsi di esso. Ma se l’autenticazione non riesce, dice al destinatario di rifiutare o junk il messaggio.

Un’altra cosa che DMARC fa è far sapere al server del destinatario cosa consiglia il mittente in caso di autenticazione non riuscita. Come mittente, ad esempio, è possibile specificare se si desidera che il destinatario:

- Non dare alcun trattamento speciale alle e-mail che falliscono l’autenticazione;

- Invia e-mail non autenticate alla cartella spam;

- Rifiuta tali e-mail prima che raggiungano il client del destinatario; e/o

- Invia un’e-mail al mittente in merito all’autenticazione DMARC passata o non riuscita.

Dai un’occhiata a questo fantastico video di Cisco che abbatte ciò che è DMARC:

Certificati di firma e-mail

I certificati di firma e-mail, noti anche come certificati S/MIME, sono ciò che puoi utilizzare come mittente per firmare digitalmente le tue e-mail. Questo tipo di X.il certificato digitale 509 consente ai destinatari di verificare se l’e-mail è stata inviata da te (non da un impostore) e che non è stata modificata in alcun modo da quando l’hai inviata. Inoltre, crittografa i messaggi condivisi tra due utenti del certificato S / MIME. (Devi solo ottenere una copia della chiave pubblica del destinatario prima di poter iniziare a inviare e-mail crittografate.)

Lo scopo fondamentale di un certificato di firma e-mail è quello di:

- Autenticare il mittente dell’e-mail,

- Crittografare il messaggio e-mail (se corrispondente ad altri utenti del certificato S/MIME) e

- Garantire l’integrità del messaggio.

Aumentare la Cyber Hygiene a della tua organizzazione attraverso la formazione sulla consapevolezza

È sufficiente impiegare tutte le misure di cui sopra per un sistema infallibile? La risposta è no. Ogni giorno, i criminali informatici escogitano nuovi spin per vecchi metodi di attacco e metodi di attacco completamente nuovi per cercare di violare le nostre difese. Come tale, dobbiamo essere proattivi e consapevoli di ogni compito che svolgiamo per tenerli a bada.

La formazione dei dipendenti sull’igiene informatica è fondamentale per supportare gli sforzi globali di sicurezza informatica e per aumentare le conoscenze dei dipendenti. Dopo tutto, ci vuole solo un clic sbagliato da un dipendente per un attacco informatico a tutti gli effetti o violazione dei dati. Alcuni argomenti importanti che tutti i corsi di formazione di cyber awareness dovrebbero coprire includono:

- Truffe e tattiche di phishing comuni (inclusi esempi di email spoofing e social engineering),

- Altri tipi di attacchi informatici,

- Metodi di sicurezza account e password,

- Best practice generali di sicurezza informatica e

- Cosa dovrebbero fare quando subiscono o sospettano un attacco informatico o una violazione.

Ricorda sempre che l’allenamento non è un affare fatto. I corsi di aggiornamento sulla consapevolezza della sicurezza informatica devono essere svolti regolarmente per garantire che siano consapevoli delle minacce più attuali. I recenti attacchi informatici ad altre aziende dovrebbero essere discussi con i dipendenti in modo che abbiano informazioni su come sono stati effettuati e su come avrebbero potuto essere prevenuti.

Quiz, giochi, puzzle e giochi online a tema Cyber security sono anche modi divertenti e coinvolgenti per aumentare la consapevolezza informatica dei tuoi dipendenti. Costruire le difese contro i criminali informatici per proteggersi dovrebbe essere la vostra priorità.

Final Words On Email Spoofing

Ora che capisci cos’è lo spoofing delle email, puoi renderti conto che il modo migliore per prevenire tali attacchi è sensibilizzare i tuoi dipendenti e membri dello staff a riguardo. Non aprire e-mail ingannevoli, non fare clic sugli allegati o sui link e nemmeno rispondere a tali e-mail può fare molto per proteggerti dagli attacchi di spoofing delle e-mail.

Devi anche essere disposto a prendere misure tecniche per impedire a qualcuno di utilizzare il tuo dominio come parte delle loro campagne di spoofing e-mail. Come hai scoperto, questo significa utilizzare i record DNS in combinazione con protocolli come SPF, DKIM e DMARC a tuo vantaggio.

Leave a Reply