Cosa sono gli strumenti di scansione di rete?

Le aziende moderne non possono funzionare senza una rete interna, in cui dati e file sono conservati e condivisi dai dipendenti.Le aziende, grandi o piccole, devono avere personale IT esperto per proteggere la rete aziendale dal furto e dalle interferenze dei dati. Se pensi che yourbusiness è troppo piccolo per i criminali informatici a notare, è il momento di rivedere le misure di yoursecurity. Secondo le statistiche pubblicate da Verizon 2019 Data BreachInvestigations Report (DBIR), circa il 43% di tutti gli attacchi informatici mirati alle piccole imprese.

Gli hacker utilizzano scanner di vulnerabilità per cercare scappatoie nella rete. Una rete vulnerabile è facile da hackerare e può posareuna minaccia enorme per il sistema e le informazioni sensibili. Pertanto, è imperativo controllare rigorosamente e regolarmente la sicurezza della rete.

La scansione regolare della rete consente di tenere traccia dei dispositivi sulla rete, visualizzare le prestazioni, individuare i difetti e comprendere il flusso di traffico tra dispositivi connessi e applicazioni. Pertanto, la scansione di rete è un processo che aiuta gli amministratori a raccogliere informazioni da tutti i dispositivi o endpoint su una rete. Durante una scansione di rete, tutti i dispositivi attivi sulla rete inviano segnali, e una volta che la risposta isreceived, lo scanner valuta i risultati e controlli per vedere se ci areinconsistences.

La scansione di rete consente alle aziende di:

- Tenere una scheda sui servizi di rete UDP e TCP disponibili

- Accedere ai sistemi operativi in uso monitorando le risposte IP

- Identificare i sistemi di filtraggio tra i nodi

La scansione di rete comporta la scansione delle porte di rete e la scansione delle vulnerabilità.

Nella scansione delle porte, lo scanner invia pacchetti di dati a un numero di porta di servizio specificato sulla rete. Questo aiuta a identificare i servizi di rete disponibili su un particolare sistema per la risoluzione dei problemi.

La scansione delle vulnerabilità consente allo scanner di rilevare le vulnerabilità note dei sistemi informatici disponibili su una rete. Thisprocess aiuta lo scanner a identificare specifici punti deboli in applicationsoftware o il sistema operativo.

Sia la porta di rete che la vulnerabilità scanninggather informazioni rilevanti dalla rete. Questa informazione, se utilizzata dapersonale non autorizzato, rappresenta una seria minaccia per l’azienda.

La scansione di rete è anche strettamente correlata a packetsniffing o scansione passiva.

La scansione passiva acquisisce e tiene traccia del flusso di pacchetti di dati sulla rete. Il traffico a livello di pacchetto sulla rete può essere monitorato implementando sensori sui dispositivi e utilizzando strumenti per tradurre facilmente i dati del pacchetto in informazioni rilevanti. Con questo approccio, lo scannerevaluta il flusso di traffico non appena i dispositivi iniziano a inviare messaggi alla rete, senza dover eseguire il ping dei dispositivi separatamente.

Sebbene la scansione passiva sia una parte importante del tuo toolkit, presenta alcune limitazioni. Lo scanner passivo non può rilevare quei dispositivi o applicazioni che non comunicano.

Come funziona una scansione di rete?

La scansione di rete consente di rilevare tutti gli activehost su una rete e di mapparli ai loro indirizzi IP. Gli scanner di rete inviano apacket o ping a tutti gli indirizzi IP possibili e attendono una rispostadeterminare lo stato delle applicazioni o dei dispositivi (host). I respondinghosts sono considerati attivi, mentre altri sono considerati morti o inattivi.Queste risposte vengono quindi scansionate per rilevare incongruenze.

Utilizzando una scansione ARP (Address Resolution Protocol), gli amministratori possono eseguire manualmente il ping della sottorete. Ma per una portata più ampia in tutte le sottoreti, è meglio utilizzare strumenti in grado di eseguire automaticamente scansioni e dispositivi discoveringdevices. Le scansioni ICMP (Internet Control Message Protocol) consentono di mappare la topologia della rete.

Per mantenere operativi i sistemi di rete, le aziende devono affidarsi a robusti strumenti di scansione di rete. Uno strumento di scansione di rete è essenziale per le aziende che dispongono di una rete di grandi dimensioni con più sottoreti. Le aziende devono sempre investire in quegli scanner che forniscono flessibilità alle mutevoli esigenze. Lo scanner di rete scelto dovrebbe essere in grado di scalare facilmente con il tempo secondo i requisiti di sicurezza della rete senza dover sostenere costi aggiuntivi sostanziali. Alcuni dei migliori strumenti di scansione disponibili sul mercato includono Swascan, Spyse, Acunetix, SolarWinds ® IP Address Manager, SolarWinds Network Performance Monitor e Nikto. Abbiamo discusso un paio di questi strumenti in dettaglio di seguito:

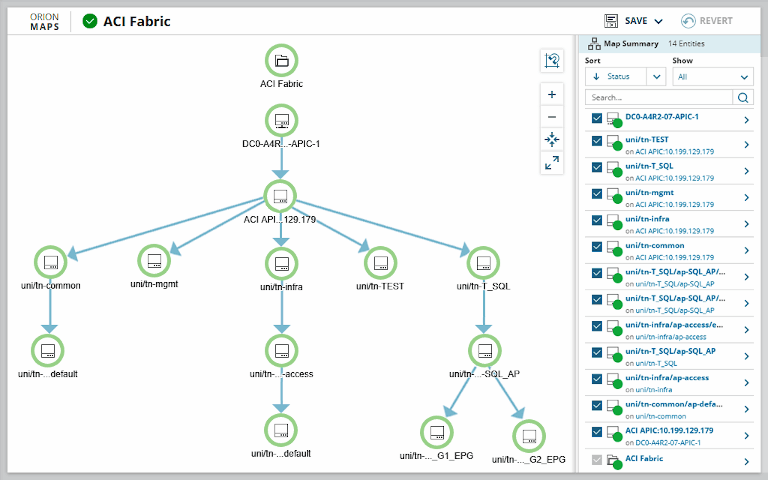

SolarWinds Network Performance Monitor (NPM)

SolarWinds Network Performance Monitor può eseguire automaticamente la scansione della rete. Questo strumento utilizza la scansione passiva per mostrare informazioni critiche riguardanti la rete. Questo strumento funziona anche come strumento di rilevamento della rete e gestione delle prestazioni. Esso consente alle aziende di creare topologie di rete e aiuta a mantenere un controllo sui dispositivi e le applicazioni sulla rete. Con funzioni come Mappe termiche e grafici comparativi per visualizzazioni intelligenti, è possibile comprendere la rete da una prospettiva nodo per nodo. Le informazioni di rete recuperate da questo strumento possono inoltre essere utilizzate per rilevare eventuali anomalie.

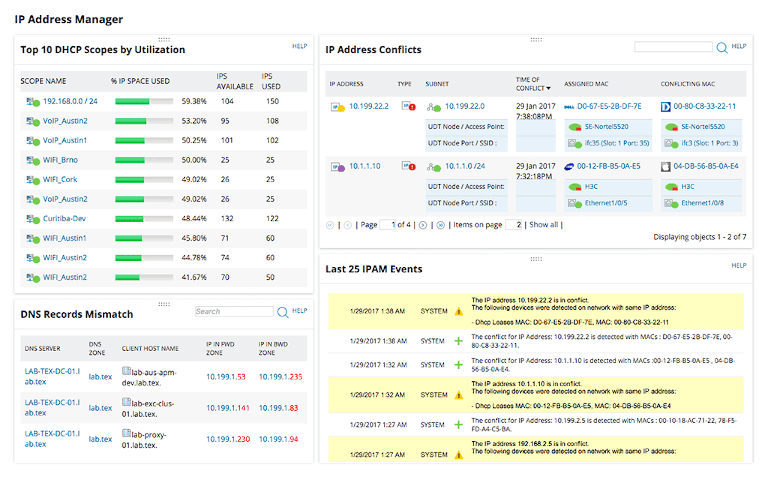

Gestione indirizzi IP SolarWinds (IPAM)

SolarWinds IP Address Manager è uno strumento di scansione di rete che utilizza gli indirizzi IP per gestire i dispositivi. Le aziende possono eliminare ingombranti fogli di calcolo di monitoraggio IP e utilizzare questo strumento per eseguire la scansione e scoprire indirizzi IPv4 e IPv6 attraverso sottoreti attivamente.

- Utilizzando IPAM, le aziende possono monitorare l’utilizzo di indirizzi IP, individuare voci DNS non corrispondenti e correggere rapidamente i problemi relativi alla capacità della sottorete e ai conflitti di indirizzo IP.

- IPAM consente agli amministratori di gestire i server DHCP e DNS da una console centralizzata. Gli amministratori possono anche monitorare i record delle risorse e gestire le zone DNS.

- IPAM consente agli utenti di creare, modificare ed eliminare record IP in ambienti IPv4 e IPv6. Utilizzando API, gli utenti possono anche creare nuove sottoreti in IPAM e creare, aggiornare o rimuovere voci DNS.

- Gli utenti possono prenotare automaticamente gli indirizzi IP utilizzando il modulo di richiesta IP integrato.

- IPAM fornisce una cronologia dettagliata di tutti gli indirizzi IP passati e attuali insieme allo stato delle sottoreti per allocarli in modo efficace per il futuro.

- Gli strumenti di avviso avanzati in IPAM aiutano gli amministratori di rete a rilevare istantaneamente i problemi relativi all’IP. Il software SolarWinds IP tracker consente agli amministratori di monitorare facilmente diversi cambiamenti di indirizzo MAC e conflitti IP.

Conclusione

Nel mondo di oggi, ogni azienda, sia essa grande o piccola, si sforza di salvaguardare i propri dispositivi e sistemi da accessi non autorizzati. Le aziende devono avere un piano di prevenzione in mano per evitare futuri attacchi sulla rete. Devono investire in robusti strumenti di scansione di rete per proteggere il loro sistema da potenziali attacchi informatici senza compromettere le prestazioni. Prima di scegliere uno strumento, devono prendere tempo per capire qualetipo di strumento di scansione è perfetto per la loro rete. Gli amministratori devono implementare i sensori e gli strumenti giusti per proteggere i sistemi dall’essere hackerati insieme a uno scanner robusto per tradurre i dati a pacchetto in informazioni facilmente leggibili.

Leave a Reply