crittografia

Che cos’è la crittografia?

La crittografia è un metodo per proteggere le informazioni e le comunicazioni attraverso l’uso di codici, in modo che solo coloro a cui sono destinate le informazioni possano leggerle ed elaborarle.

In informatica, la crittografia si riferisce a tecniche di informazione e comunicazione sicure derivate da concetti matematici e un insieme di calcoli basati su regole chiamati algoritmi, per trasformare i messaggi in modi difficili da decifrare. Questi algoritmi deterministici sono utilizzati per la generazione di chiavi crittografiche, la firma digitale, la verifica per proteggere la privacy dei dati, la navigazione web su Internet e le comunicazioni riservate come le transazioni con carta di credito e la posta elettronica.

Tecniche di crittografia

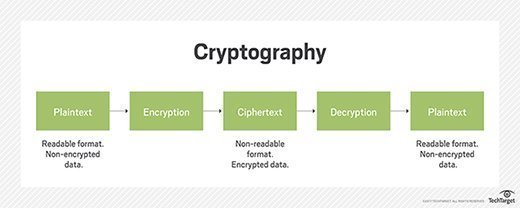

La crittografia è strettamente correlata alle discipline della crittologia e della crittanalisi. Esso comprende tecniche come microdots, fondendo parole con immagini e altri modi per nascondere le informazioni in deposito o di transito. Tuttavia, nel mondo computer-centrico di oggi, la crittografia è più spesso associato con rimescolando testo in chiaro (testo ordinario, a volte indicato come testo in chiaro) in testo cifrato (un processo chiamato crittografia), poi di nuovo (noto come decrittografia). Gli individui che praticano questo campo sono noti come crittografi.

La crittografia moderna si occupa dei seguenti quattro obiettivi:

- Riservatezza. L’informazione non può essere compresa da nessuno per il quale è stata involontaria.

- Integrità.Le informazioni non possono essere alterate nella conservazione o nel transito tra il mittente e il destinatario previsto senza che l’alterazione venga rilevata.

- Non ripudio. Il creatore / mittente delle informazioni non può negare in una fase successiva le loro intenzioni nella creazione o trasmissione delle informazioni.

- Autenticazione. Il mittente e il destinatario possono confermare l’identità reciproca e l’origine/destinazione delle informazioni.

Le procedure e i protocolli che soddisfano alcuni o tutti i criteri di cui sopra sono noti come crittosistemi. I criptosistemi sono spesso pensati per riferirsi solo a procedure matematiche e programmi per computer; tuttavia, includono anche la regolazione del comportamento umano, come la scelta di password difficili da indovinare, la disconnessione dei sistemi inutilizzati e la non discussione di procedure sensibili con estranei.

Algoritmi crittografici

I sistemi crittografici utilizzano un insieme di procedure note come algoritmi crittografici, o cifrari, per crittografare e decrittografare i messaggi per proteggere le comunicazioni tra sistemi informatici, dispositivi e applicazioni.

Una suite di crittografia utilizza un algoritmo per la crittografia, un altro algoritmo per l’autenticazione dei messaggi e un altro per lo scambio di chiavi. Questo processo, incorporato in protocolli e scritto in software che gira su sistemi operativi (sistemi operativi) e sistemi informatici in rete, coinvolge:

- pubblico e privato per la generazione di chiavi per la crittografia/decrittografia dei dati

- firma digitale e di verifica per l’autenticazione dei messaggi

- key exchange

Tipi di crittografia

Singolo o la chiave di crittografia a chiave simmetrica algoritmi di creare una lunghezza fissa di bit conosciuto come un blocco di cifratura con una chiave segreta che l’autore/mittente utilizza per cifrare i dati (crittografia) e il ricevitore utilizza per decifrare. Un esempio di crittografia a chiave simmetrica è l’Advanced Encryption Standard (AES). AES è una specifica stabilita nel novembre 2001 dal National Institute of Standards and Technology (NIST) come Federal Information Processing Standard (FIPS 197) per proteggere le informazioni sensibili. Lo standard è mandato dal governo degli Stati Uniti e ampiamente utilizzato nel settore privato.

Nel giugno 2003, AES è stato approvato dal governo degli Stati Uniti per informazioni classificate. Si tratta di una specifica royalty-free implementata in software e hardware in tutto il mondo. AES è il successore del Data Encryption Standard (DES) e DES3. Utilizza lunghezze chiave più lunghe-128-bit, 192-bit, 256-bit-per prevenire la forza bruta e altri attacchi.

Gli algoritmi di crittografia a chiave pubblica o a chiave asimmetrica utilizzano una coppia di chiavi, una chiave pubblica associata al creatore/mittente per crittografare i messaggi e una chiave privata che solo l’originatore conosce (a meno che non sia esposta o decida di condividerla) per decifrare tali informazioni.

Esempi di crittografia a chiave pubblica includono:

- RSA, ampiamente utilizzato su internet

- Elliptic Curve Digital Signature Algorithm (ECDSA) utilizzato da Bitcoin

- Digital Signature Algorithm (DSA) adottato Federal Information Processing Standard per le firme digitali dal NIST nel FIPS 186-4

- Diffie-Hellman key exchange

Per mantenere l’integrità dei dati in crittografia, hash funzioni che restituiscono un deterministico uscita da un valore di input, sono utilizzati per mappare i dati fissa la dimensione dei dati. I tipi di funzioni hash crittografiche includono SHA-1 (Secure Hash Algorithm 1), SHA-2 e SHA-3.

Problemi di crittografia

Gli aggressori possono bypassare la crittografia, hackerare i computer responsabili della crittografia e della decrittografia dei dati e sfruttare implementazioni deboli, come l’uso di chiavi predefinite. Tuttavia, la crittografia rende più difficile per gli aggressori accedere ai messaggi e ai dati protetti da algoritmi di crittografia.

Le crescenti preoccupazioni sulla potenza di elaborazione del calcolo quantistico per rompere gli attuali standard di crittografia della crittografia hanno portato il NIST a presentare una richiesta di documenti tra la comunità matematica e scientifica nel 2016 per nuovi standard di crittografia a chiave pubblica.

A differenza dei sistemi informatici odierni, il calcolo quantistico utilizza bit quantistici (qubit) che possono rappresentare sia 0 che 1 e quindi eseguire due calcoli contemporaneamente. Mentre un computer quantistico su larga scala potrebbe non essere costruito nel prossimo decennio, l’infrastruttura esistente richiede la standardizzazione di algoritmi noti e compresi pubblicamente che offrono un approccio sicuro, secondo il NIST. La scadenza per le iscrizioni era a novembre 2017, l’analisi delle proposte dovrebbe richiedere da tre a cinque anni.

Storia della crittografia

La parola “crittografia” deriva dal greco kryptos, che significa nascosto.

Il prefisso “crypt-” significa “nascosto” o “vault” e il suffisso “-graphy” sta per “scrittura.”

L’origine della crittografia è di solito datata da circa 2000 AC, con la pratica egiziana dei geroglifici. Questi consistevano in pittogrammi complessi, il cui significato completo era noto solo a pochi eletti.

Il primo uso conosciuto di un cifrario moderno fu da Giulio Cesare (100 a.C. a 44 a. C.), che non si fidava dei suoi messaggeri quando comunicava con i suoi governatori e ufficiali. Per questo motivo, ha creato un sistema in cui ogni carattere nei suoi messaggi è stato sostituito da un carattere tre posizioni davanti ad esso nell’alfabeto romano.

Negli ultimi tempi, la crittografia si è trasformata in un campo di battaglia di alcuni dei migliori matematici e informatici del mondo. La capacità di archiviare e trasferire in modo sicuro informazioni sensibili si è dimostrata un fattore critico per il successo in guerra e negli affari.

Perché i governi non vogliono determinati soggetti dentro e fuori dei loro paesi di avere accesso a modi per ricevere e inviare informazioni nascoste che possono essere una minaccia per gli interessi nazionali, la crittografia è stata soggetta a varie restrizioni in molti paesi, dalle limitazioni d’uso e l’esportazione di software per la pubblica diffusione di concetti matematici che potrebbero essere utilizzati per sviluppare sistemi di crittografia.

Tuttavia, Internet ha permesso la diffusione di potenti programmi e, soprattutto, le tecniche sottostanti della crittografia, così che oggi molti dei criptosistemi e delle idee più avanzati sono ora di pubblico dominio.

Leave a Reply