Cyber Warfare

Cos’è la Cyber Warfare?

La guerra informatica è solitamente definita come un attacco informatico o una serie di attacchi che prendono di mira un paese. Ha il potenziale per devastare le infrastrutture governative e civili e distruggere i sistemi critici, causando danni allo stato e persino perdite di vite umane.

C’è, tuttavia, un dibattito tra gli esperti di sicurezza informatica su quale tipo di attività costituisce la guerra informatica. Il Dipartimento della Difesa degli Stati Uniti (DoD) riconosce la minaccia alla sicurezza nazionale rappresentata dall’uso dannoso di Internet, ma non fornisce una definizione più chiara di guerra informatica. Alcuni considerano la guerra informatica come un attacco informatico che può causare la morte.

La guerra informatica in genere coinvolge uno stato-nazione perpetrare attacchi informatici su un altro, ma in alcuni casi, gli attacchi sono effettuati da organizzazioni terroristiche o attori non statali che cercano di promuovere l’obiettivo di una nazione ostile. Ci sono diversi esempi di presunta guerra informatica nella storia recente, ma non esiste una definizione universale, formale, per come un attacco informatico possa costituire un atto di guerra.

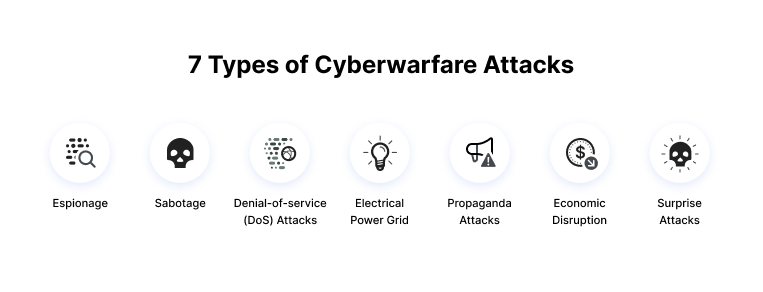

7 Tipi di attacchi di guerra informatica

Ecco alcuni dei principali tipi di attacchi di guerra informatica.

Spionaggio

Si riferisce al monitoraggio di altri paesi per rubare segreti. Nella guerra informatica, ciò può comportare l’utilizzo di botnet o attacchi di spear phishing per compromettere i sistemi informatici sensibili prima di esfiltrare informazioni sensibili.

Sabotaggio

Le organizzazioni governative devono determinare le informazioni sensibili e i rischi se vengono compromesse. Governi ostili o terroristi possono rubare informazioni, distruggerle o sfruttare minacce interne come dipendenti insoddisfatti o incuranti o dipendenti governativi affiliati al paese attaccante.

Attacchi DOS (Denial-of-service)

Gli attacchi DoS impediscono agli utenti legittimi di accedere a un sito web inondandolo di richieste false e costringendo il sito web a gestire tali richieste. Questo tipo di attacco può essere utilizzato per interrompere operazioni e sistemi critici e bloccare l’accesso a siti Web sensibili da parte di civili, militari e personale di sicurezza o enti di ricerca.

Rete elettrica

Attaccare la rete elettrica consente agli aggressori di disabilitare i sistemi critici, interrompere l’infrastruttura e potenzialmente causare danni fisici. Gli attacchi alla rete elettrica possono anche interrompere le comunicazioni e rendere inutilizzabili servizi come messaggi di testo e comunicazioni.

Attacchi di propaganda

Tentativi di controllare le menti e i pensieri delle persone che vivono o combattono per un paese bersaglio. La propaganda può essere usata per esporre verità imbarazzanti, diffondere menzogne per far perdere la fiducia nel proprio paese o schierarsi con i propri nemici.

Interruzione economica

La maggior parte dei sistemi economici moderni opera utilizzando computer. Gli aggressori possono indirizzare le reti di computer di stabilimenti economici come mercati azionari, sistemi di pagamento e banche per rubare denaro o impedire alle persone di accedere ai fondi di cui hanno bisogno.

Attacchi a sorpresa

Questi sono l’equivalente informatico di attacchi come Pearl Harbor e 9/11. Il punto è quello di effettuare un attacco massiccio che il nemico non si aspetta, consentendo all’attaccante di indebolire le loro difese. Questo può essere fatto per preparare il terreno per un attacco fisico nel contesto della guerra ibrida.

Esempi di operazioni di cyber Warfare

Ecco alcuni esempi ben pubblicizzati di cyber warfare negli ultimi tempi.

Stuxnet Virus

Stuxnet era un verme che attaccava il programma nucleare iraniano. È tra gli attacchi informatici più sofisticati della storia. Il malware si è diffuso tramite dispositivi Universal Serial Bus infetti e sistemi di acquisizione dati e controllo di supervisione mirati. Secondo la maggior parte dei rapporti, l’attacco ha seriamente danneggiato la capacità dell’Iran di produrre armi nucleari.

Sony Pictures Hack

Un attacco alla Sony Pictures seguì l’uscita del film “The Interview”, che presentava un ritratto negativo di Kim Jong Un. L’attacco è attribuito agli hacker del governo nordcoreano. L’FBI ha trovato somiglianze con precedenti attacchi di malware da parte dei nordcoreani, tra cui codice, algoritmi di crittografia, e meccanismi di cancellazione dei dati.

Soldato di bronzo

Nel 2007, l’Estonia ha trasferito una statua associata all’Unione Sovietica, il Soldato di bronzo, dal centro della sua capitale Tallinn a un cimitero militare vicino alla città. L’Estonia ha subito una serie di significativi attacchi informatici nei mesi successivi. I siti web, i media e le banche del governo estone sono stati sovraccaricati di traffico in massicci attacchi denial of service (DoS) e di conseguenza sono stati messi offline.

Fancy Bear

CrowdStrike afferma che il gruppo di criminalità informatica organizzato russo Fancy Bear ha preso di mira le forze missilistiche e l’artiglieria ucraine tra il 2014 e il 2016. Il malware è stato diffuso tramite un’applicazione Android infetta utilizzata dall’unità D-30 Obice artillery per gestire i dati di targeting.

Gli ufficiali ucraini hanno fatto ampio uso dell’app, che conteneva lo spyware X-Agent. Questo è considerato un attacco di grande successo, con conseguente distruzione di oltre l ‘ 80% degli obici D-30 ucraini.

Nemici del Qatar

Elliott Broidy, una raccolta fondi repubblicana americana, ha citato in giudizio il governo del Qatar nel 2018, accusandolo di aver rubato e divulgato le sue e-mail nel tentativo di screditarlo. I Qatarioti presumibilmente lo vedevano come un ostacolo per migliorare la loro posizione a Washington.

Secondo la causa, il fratello dell’emiro del Qatar è stato accusato di aver orchestrato una campagna di guerra informatica, insieme ad altri nella leadership del Qatar. 1.200 persone sono state prese di mira dagli stessi aggressori, molti dei quali sono noti come “nemici del Qatar”, tra cui alti funzionari di Egitto, Arabia Saudita, Emirati Arabi Uniti e Bahrain.

Come combattere la guerra informatica

Lo status giuridico di questo nuovo campo non è ancora chiaro in quanto non esiste una legge internazionale che disciplini l’uso delle armi informatiche. Tuttavia, questo non significa che la guerra informatica non sia affrontata dalla legge.

Il Cooperative Cyber Defense Center of Excellence (CCDCoE) ha pubblicato il Manuale di Tallinn, un libro di testo che affronta le minacce informatiche rare ma gravi. Questo manuale spiega quando gli attacchi informatici violano il diritto internazionale e come i paesi possono rispondere a tali violazioni.

Condurre valutazioni del rischio con Cyber Wargames

Il modo migliore per valutare la prontezza di una nazione per la guerra informatica è condurre un esercizio o una simulazione di vita reale, noto anche come cyber wargame.

Un wargame può testare come i governi e le organizzazioni private rispondono a uno scenario di guerra informatica, esporre le lacune nelle difese e migliorare la cooperazione tra entità. Soprattutto, un wargame può aiutare i difensori a imparare come agire rapidamente per proteggere le infrastrutture critiche e salvare vite umane.

I cyber wargames possono aiutare le città, gli stati o i paesi a migliorare la preparazione alla guerra cibernetica:

- Testare diverse situazioni, ad esempio rilevare gli attacchi nelle fasi iniziali o mitigare i rischi dopo che l’infrastruttura critica è già stata compromessa.

- Testare scenari insoliti-gli attacchi non vengono mai condotti “secondo il libro”. Istituendo una squadra rossa che agisce come gli aggressori e cerca di trovare modi creativi per violare un sistema di destinazione, i difensori possono imparare a mitigare le minacce reali.

- Meccanismi di divisione del lavoro e cooperazione – la guerra informatica richiede a molti individui di diverse organizzazioni e unità governative di collaborare. Un cyber wargame può riunire quelle persone, che potrebbero non conoscersi, e aiutarli a decidere come lavorare insieme in caso di crisi.

- Migliorare le politiche – i governi possono stabilire politiche di guerra informatica, ma devono testarle nella pratica. Un cyber wargame può testare l’efficacia delle politiche e fornire un’opportunità per migliorarle.

L’importanza della difesa stratificata

Sotto la pressione della guerra informatica, i governi di molti paesi hanno emesso politiche operative di sicurezza nazionale per proteggere le loro infrastrutture informatiche. Questi criteri in genere utilizzano un approccio di difesa a più livelli, che include:

- Fissaggio di cyber ecosistema

- la sensibilizzazione in materia di sicurezza informatica

- Promuovere gli standard aperti per la lotta contro le minacce informatiche

- l’Implementazione di una sicurezza cibernetica nazionale quadro di garanzia

- Lavorare con organizzazioni private, per migliorare la loro sicurezza informatica capacità

Fissaggio del Settore Privato

Un fattore strategico per la guerra cibernetica è la capacità di tenuta delle imprese locali per gli attacchi informatici. Le aziende hanno bisogno di rafforzare le loro misure di sicurezza per ridurre i benefici di un attacco a uno stato-nazione. Quanto segue è una serie di misure per garantire la sicurezza informatica aziendale, che può promuovere la sicurezza nazionale:

- Creare ostacoli a violare la rete

- Utilizzare le web application firewall (WAF) per individuare, indagare, e bloccare il traffico dannoso

- rispondere Rapidamente a una violazione e ripristinare le operazioni di business

- Facilitare la cooperazione tra i settori pubblico e privato

- Uso di locali hacker come una risorsa per aiutare a proteggere contro le minacce informatiche

Imperva Cyber Warfare Protezione

Imperva può aiutare le organizzazioni a proteggere se stessi contro la guerra cibernetica attraverso l’attuazione di una completa soluzione di sicurezza informatica, compresa la sicurezza delle applicazioni e dei dati.

Imperva Application Security

Imperva offre una protezione completa per applicazioni, API e microservizi:

Web Application Firewall – Previene gli attacchi con un’analisi di livello mondiale del traffico web verso le tue applicazioni.

Runtime Application Self-Protection (RASP) – Rilevamento e prevenzione degli attacchi in tempo reale dall’ambiente di runtime dell’applicazione ovunque vadano le applicazioni. Arrestare attacchi esterni e iniezioni e ridurre il backlog di vulnerabilità.

Sicurezza API-La protezione API automatizzata garantisce che gli endpoint API siano protetti man mano che vengono pubblicati, proteggendo le applicazioni dallo sfruttamento.

Advanced Bot Protection-Prevenire attacchi di logica di business da tutti i punti di accesso – siti web, applicazioni mobili e API. Ottieni visibilità e controllo senza interruzioni sul traffico dei bot per fermare le frodi online attraverso l’acquisizione dell’account o lo scraping dei prezzi competitivi.

Protezione DDoS – Blocca il traffico degli attacchi all’edge per garantire la continuità aziendale con tempi di attività garantiti e nessun impatto sulle prestazioni. Proteggi le tue risorse on-premise o basate sul cloud, sia che tu sia ospitato in AWS, Microsoft Azure o Google Public Cloud.

Analisi degli attacchi: garantisce una visibilità completa con l’apprendimento automatico e l’esperienza di dominio nello stack di sicurezza delle applicazioni per rivelare i pattern nel rumore e rilevare gli attacchi alle applicazioni, consentendo di isolare e prevenire le campagne di attacco.

Protezione lato client-Ottieni visibilità e controllo sul codice JavaScript di terze parti per ridurre il rischio di frodi nella supply chain, prevenire violazioni dei dati e attacchi lato client.

Imperva Data Security

Imperva protegge tutti gli archivi dati basati su cloud per garantire la conformità e preservare l’agilità e i vantaggi in termini di costi derivanti dagli investimenti nel cloud

Cloud Data Security: semplifica la protezione dei database cloud per raggiungere e tenere il passo con DevOps. La soluzione di Imperva consente agli utenti di servizi gestiti su cloud di ottenere rapidamente visibilità e controllo dei dati cloud.

Sicurezza del database – Imperva offre analisi, protezione e risposta su tutte le risorse di dati, on-premise e nel cloud, offrendo la visibilità del rischio per prevenire le violazioni dei dati ed evitare incidenti di conformità. Integrazione con qualsiasi database per ottenere visibilità immediata, implementare policy universali e velocizzare il time to value.

Analisi del rischio dei dati-Automatizza il rilevamento di comportamenti di accesso ai dati non conformi, rischiosi o dannosi in tutti i database a livello aziendale per accelerare la correzione.

Leave a Reply