DNS Doctoring on ASA Configuration Example

Introduzione

Questo documento mostra come DNS Doctoring viene utilizzato su Adaptive Security Appliance (ASA) per modificare gli indirizzi IP incorporati nelle risposte DNS (Domain Name System) in modo che i client possano connettersi all’indirizzo IP corretto dei server.

Prerequisiti

Requisiti

Il Doctoring DNS richiede la configurazione di Network Address Translation (NAT) sull’ASA, nonché l’abilitazione dell’ispezione DNS.

Componenti utilizzati

Le informazioni contenute in questo documento si basano sull’Adaptive Security Appliance.

Le informazioni contenute in questo documento sono state create dai dispositivi in un ambiente di laboratorio specifico. Tutti i dispositivi utilizzati in questo documento sono stati avviati con una configurazione (predefinita) cancellata. Se la tua rete è attiva, assicurati di aver compreso il potenziale impatto di qualsiasi comando.

Convenzioni

Consultare le convenzioni Cisco Technical Tips per ulteriori informazioni sulle convenzioni dei documenti.

Esempi di doctoring DNS

Server DNS all’interno di ASA

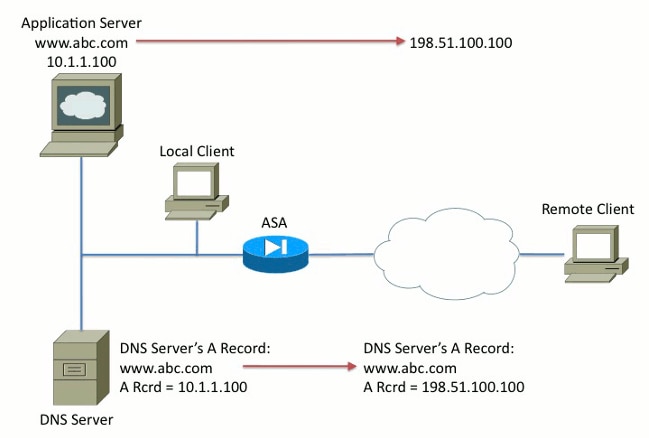

Figura 1

nat (inside,outside) source static 10.1.1.100 198.51.100.100 dns!policy-map global_policy class inspection_default inspect dns

Nella figura 1, il server DNS è controllato dall’amministratore locale. Il server DNS dovrebbe distribuire un indirizzo IP privato, che è l’indirizzo IP reale assegnato al server delle applicazioni. Ciò consente al client locale di connettersi direttamente al server delle applicazioni.

Sfortunatamente, il client remoto non può accedere al server delle applicazioni con l’indirizzo privato. Di conseguenza, il Doctoring DNS è configurato sull’ASA per modificare l’indirizzo IP incorporato all’interno del pacchetto di risposta DNS. Ciò garantisce che quando il client remoto effettua una richiesta DNS per www.abc.com, la risposta che ottengono è per l’indirizzo tradotto del server di applicazione. Senza la parola chiave DNS sull’istruzione NAT, il client remoto tenta di connettersi a 10.1.1.100, che non funziona perché tale indirizzo non può essere instradato su Internet.

Server DNS sulla parte esterna del ASA

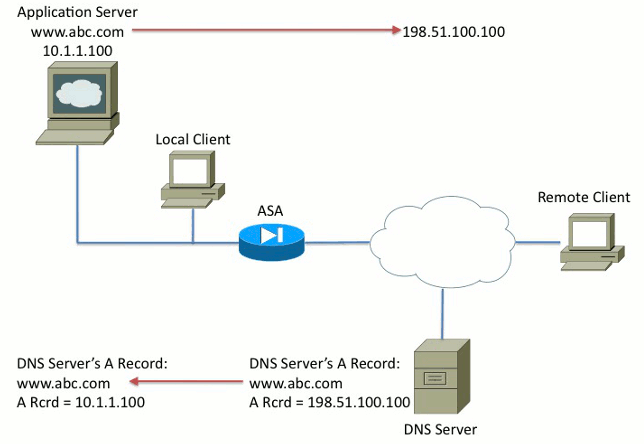

Figura 2

nat (inside,outside) source static 10.1.1.100 198.51.100.100 dns!policy-map global_policy class inspection_default inspect dns

Nella figura 2, il server DNS è controllato dall’ISP o da un provider di servizi simile. Il server DNS dovrebbe distribuire l’indirizzo IP pubblico, cioè l’indirizzo IP tradotto del server delle applicazioni. Ciò consente a tutti gli utenti di Internet di accedere al server delle applicazioni tramite Internet.

Sfortunatamente, il client locale non può accedere al server delle applicazioni con l’indirizzo pubblico. Di conseguenza, il Doctoring DNS è configurato sull’ASA per modificare l’indirizzo IP incorporato all’interno del pacchetto di risposta DNS. Ciò garantisce che quando il client locale effettua una richiesta DNS per www.abc.com, la risposta ricevuta è l’indirizzo reale del server di applicazione. Senza la parola chiave DNS sull’istruzione NAT, il client locale tenta di connettersi a 198.51.100.100. Questo non funziona perché questo pacchetto viene inviato all’ASA, che rilascia il pacchetto.

VPN NAT e DNS Doctoring

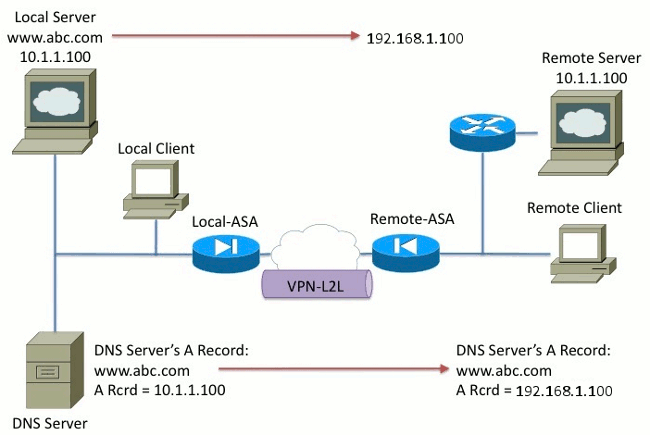

Figura 3

Considera una situazione in cui ci sono reti che si sovrappongono. In questa condizione, l’indirizzo 10.1.1.100 vive sia sul lato remoto che sul lato locale. Di conseguenza, è necessario eseguire NAT sul server locale in modo che il client remoto possa ancora accedervi con l’indirizzo IP 192.1.1.100. Per farlo funzionare correttamente, è necessario il Doctoring DNS.

Impossibile eseguire il Doctoring DNS in questa funzione. La parola chiave DNS può essere aggiunta solo alla fine di un oggetto NAT o NAT di origine. Il twice NAT non supporta la parola chiave DNS. Ci sono due possibili configurazioni ed entrambe falliscono.

Configurazione non riuscita 1: Se si configura la linea di fondo, si traduce da 10.1.1.1 a 192.1.1.1, non solo per il client remoto, ma per tutti su Internet. Poiché 192.1.1.1 non è instradabile su Internet, nessuno su Internet può accedere al server locale.

nat (inside,outside) source static 10.1.1.100 192.168.1.100 dnsnat (inside,outside) source static 10.1.1.100 192.168.1.100 destination REMOTE_CLIENT REMOTE_CLIENT

Configurazione non riuscita 2: se si configura la riga NAT di Doctoring DNS dopo la riga NAT due volte necessaria, si verifica una situazione in cui il Doctoring DNS non funziona mai. Di conseguenza, il client remoto tenta di accedere www.abc.com con l’indirizzo IP 10.1.1.100, che non funziona.

Leave a Reply