Extensible Authentication Protocol (EAP)

Che cos’è il Extensible Authentication Protocol?

L’Extensible Authentication Protocol (EAP) è un protocollo per reti wireless che espande i metodi di autenticazione utilizzati dal Point-to-Point Protocol (PPP), un protocollo spesso utilizzato quando si collega un computer a Internet. EAP viene utilizzato su reti crittografate per fornire un modo sicuro per inviare informazioni di identificazione per fornire l’autenticazione di rete. Supporta vari metodi di autenticazione, tra cui come schede token, smart card, certificati, password monouso e crittografia a chiave pubblica.

I metodi EAP proteggono un portale specifico in modo che solo gli utenti con una chiave di autenticazione o una password possano accedere alla rete. Questi metodi limitano il numero di utenti e aiutano a prevenire la congestione della rete, rendendo le reti più veloci e sicure. Le organizzazioni possono utilizzare metodi EAP per adattarsi a specifiche esigenze di privacy e linee guida aziendali.

L’estensibilità è una caratteristica chiave del framework EAP. Alcune caratteristiche principali del protocollo includono quanto segue:

- Fornisce il quadro all’interno del quale funzionano i vari metodi di autenticazione.

- Si adatta alle future esigenze di sicurezza.

- Può essere mantenuto semplice se questo è ciò che si desidera.

Come funziona l’EAP?

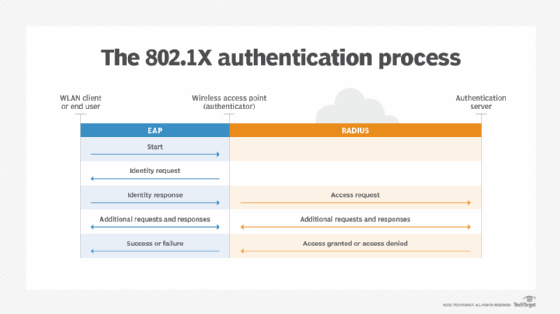

EAP utilizza lo standard 802.1 x come meccanismo di autenticazione su una rete locale o una LAN wireless (WLAN). Esistono tre componenti principali dell’autenticazione 802.1 X:

- dispositivo wireless dell’utente;

- il punto di accesso wireless (AP) o autenticatore; e

- il database di autenticazione o il server di autenticazione.

L’organizzazione o l’utente deve scegliere il tipo di EAP da utilizzare in base alle proprie esigenze. EAP trasferisce le informazioni di autenticazione tra l’utente e il database o il server dell’autenticatore.

Il processo EAP funziona come segue:

- Un utente richiede la connessione a una rete wireless attraverso un AP station una stazione che trasmette e riceve dati, a volte noto come un ricetrasmettitore.

- L’AP richiede dati identificativi all’utente e li trasmette a un server di autenticazione.

- Il server di autenticazione chiede all’AP la prova della validità delle informazioni di identificazione.

- L’AP ottiene la verifica dall’utente e la invia al server di autenticazione.

- L’utente è connesso alla rete come richiesto.

A seconda del tipo di EAP utilizzato, il processo può variare. Di seguito è riportata una panoramica dei metodi EAP più comuni.

Metodi Tunneled EAP

Ci sono più di 40 metodi EAP, tra cui diversi quelli comunemente usati che sono spesso chiamati metodi interni o metodi tunneled EAP. Questi includono quanto segue.

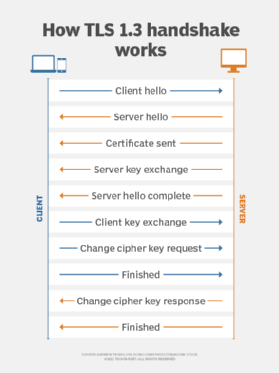

EAP-TLS (Transport Layer Security)

EAP-TLS fornisce l’autenticazione reciproca basata su certificati della rete e del client. Sia il client che il server devono disporre di certificati per eseguire questa autenticazione. EAP-TLS genera casualmente chiavi WEP (Wired Equivalent Privacy) basate su sessione e basate sull’utente. Queste chiavi proteggono le comunicazioni tra l’AP e il client WLAN.

Uno svantaggio di EAP-TLS è che sia il lato server che il lato client devono gestire i certificati. Questo può essere difficile per le organizzazioni con una vasta WLAN.

EAP-TTLS (Tunneled TLS)

Come EAP-TLS, EAP-TTLS offre un metodo di sicurezza esteso con autenticazione reciproca basata su certificati. Tuttavia, al posto del client e del server che richiedono un certificato, solo il lato server lo fa. EAP-TTLS consente alle WLAN di riutilizzare in modo sicuro i database di autenticazione degli utenti legacy, come Active Directory.

LEAP (Lightweight EAP)

Cisco ha creato questo tipo di autenticazione EAP proprietario per l’autenticazione reciproca di client e server sulle sue WLAN. Il server LEAP invia al client una sfida casuale e il client restituisce una password con hash. Una volta autenticato, il client chiede al server una password e segue uno scambio di chiavi.

PEAP (Protected EAP)

PEAP è stato creato come una versione più sicura di LEAP. Come EAP-TTLS, PEAP autentica i client utilizzando certificati lato server. Crea un tunnel TLS dal server al client in modo che il client possa essere autenticato attraverso quel tunnel crittografato. A differenza di EAP-TTLS, con PEAP, il client deve utilizzare un tipo EAP diverso.

EAP-FAST (autenticazione flessibile tramite tunneling sicuro)

Cisco ha creato EAP-FAST per sostituire LEAP. EAP-FAST utilizza un tunnel per fornire autenticazione reciproca come PEAP e EAP-TTLS. EAP-FAST non ha il server autenticarsi con un certificato digitale. Invece, utilizza una credenziale di accesso protetta, che crea uno scambio di provisioning una tantum con un segreto condiviso o una chiave PAC. La chiave PAC gestisce l’autenticazione.

EAP-SIM (Subscriber Identity Module)

Questo tipo di autenticazione si basa sulla scheda SIM Global System for Mobile Communication (GSM) utilizzata nei telefoni cellulari. Utilizza una chiave WEP per sessione per crittografare i dati. Questo metodo di autenticazione richiede che il client inserisca un codice di verifica per abilitare la comunicazione con la SIM. EAP-SIM 802.Le richieste 1X passano attraverso il gateway di roaming di un vettore a un server di autenticazione GSM. Viene utilizzato per autenticare i dispositivi che si aggirano tra gli hotspot 802.11 commerciali e le reti GSM.

EAP-MD5 (Message Digest 5)

EAP-MD5 offre un livello base di supporto e non è raccomandato quando si implementa una WLAN. È più facile per gli attori delle minacce determinare la password dell’utente o del client con questo metodo. Inoltre, fornisce solo l’autenticazione unidirezionale piuttosto che l’autenticazione reciproca e non c’è modo di sviluppare chiavi WEP per sessione o offrire una rotazione e una distribuzione continue di chiavi WEP. La manutenzione manuale delle chiavi WEP può rappresentare una sfida.

L’asporto

La sicurezza è un aspetto critico dell’architettura di rete pubblica. Questo è più importante che mai dato quanto velocemente la tecnologia delle telecomunicazioni sta cambiando e lo sviluppo di 5G. Caratteristiche di sicurezza in 5G includono il supporto nativo di EAP. L’autenticazione nelle reti 5G è indipendente dall’accesso, quindi gli stessi metodi vengono utilizzati per il progetto di partnership di 3rd Generation e le reti di accesso non 3GPP.

Scopri come è stata creata la specifica 3GPP per la sicurezza 5G.

Leave a Reply