Integrità dei dati: cosa significa e come mantenerla

Nell’era dell’informazione di oggi, è assolutamente fondamentale applicare politiche che proteggano la qualità dei dati raccolti, poiché più informazioni vengono archiviate e analizzate ora che mai.

La prima mossa per mantenere i tuoi dati al sicuro è imparare le basi dell’integrità dei dati.

Che cos’è l’integrità dei dati?

Come spiegato nel nostro Glossario sulla sicurezza informatica, l’integrità dei dati si riferisce alla proprietà delle informazioni che non è stata alterata o modificata da una persona non autorizzata. Il termine viene utilizzato per riferirsi alla qualità delle informazioni in un database, data warehouse o altre posizioni online.

Con l’utilizzo di protocolli e linee guida standard, l’integrità dei dati viene in genere imposta durante il processo di progettazione e creazione di un repository di dati. È preservato dall’uso di diversi metodi e protocolli di convalida per il controllo degli errori.

L’integrità dei dati viene valutata in base alla loro autenticità, completezza e trasparenza. Inoltre, l’integrità dei dati richiede anche garantire che le organizzazioni rispettino le normative in vigore e identifichino i limiti di sicurezza. Questo stato viene raggiunto applicando una serie di protocolli, istruzioni e criteri. Fondamentalmente, l’integrità dei dati viene mantenuta progettando un framework in cui i dati non possono essere manipolati o manipolati.

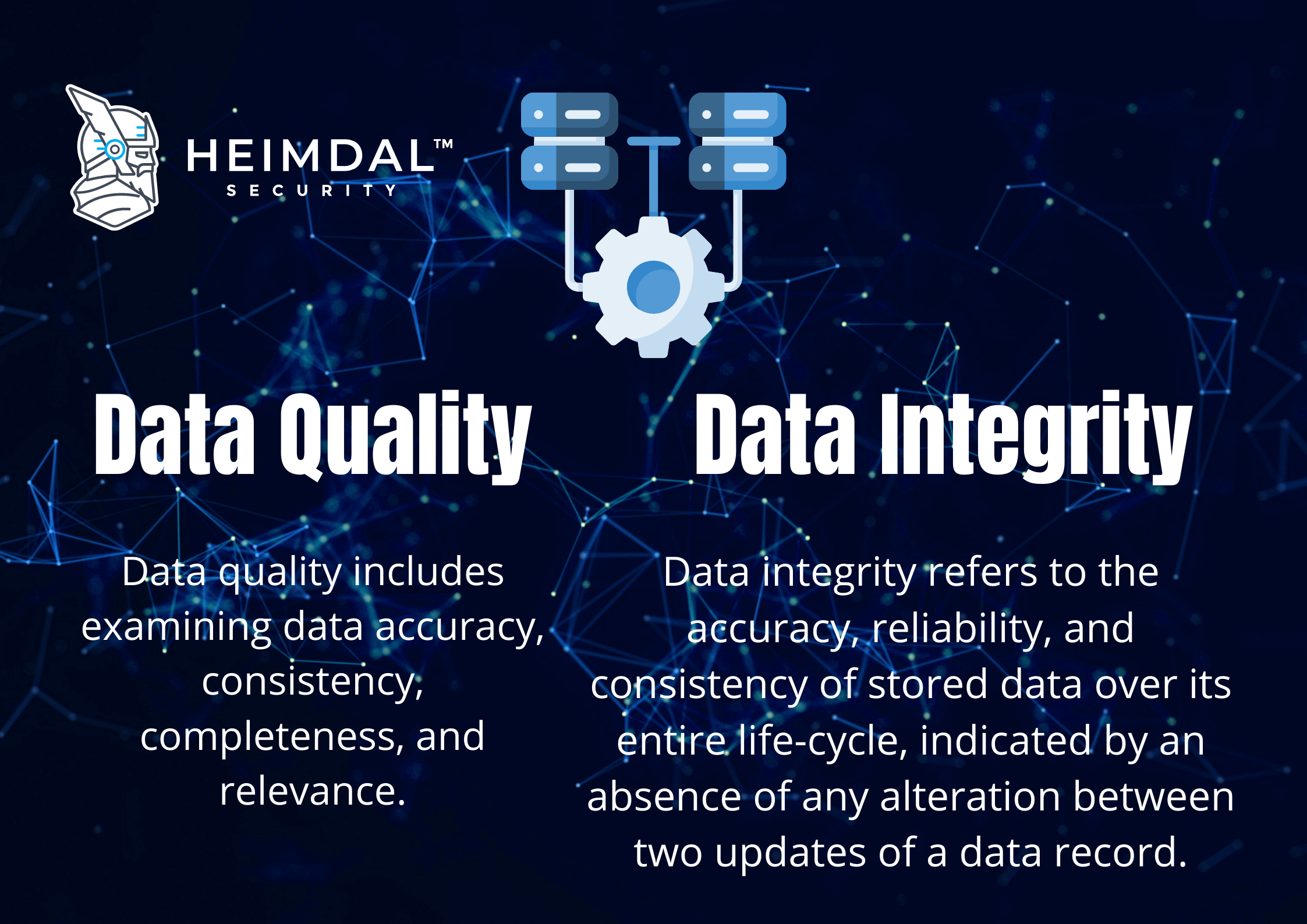

Integrità dei dati vs Qualità dei dati

I dati possono essere la risorsa più importante per un’azienda, ma solo se si tratta di dati su cui si può effettivamente fare affidamento.

Intuizioni imprecise, osservazioni distorte e suggerimenti mal consigliati potrebbero essere i risultati di dati inaffidabili.

Come ho già detto, l’integrità dei dati è una caratteristica fondamentale della sicurezza delle informazioni e si riferisce alla qualità e alla durata dei dati contenuti in un database, data center, ecc. Il concetto di integrità dei dati può essere utilizzato per definire uno stato, una procedura o una funzionalità e talvolta viene utilizzato in modo intercambiabile con “qualità dei dati”.

Tuttavia, “integrità dei dati” e “qualità dei dati” sono due termini diversi.

Per prendere decisioni informate, qualsiasi azienda che cerca di migliorare la qualità, la coerenza e la validità dei propri dati deve cogliere la differenza tra l’integrità dei dati e la qualità dei dati.

Qualità dei dati

L’affidabilità dei dati si riferisce alla qualità dei dati. La qualità dei dati è una componente dell’integrità dei dati. Affinché i dati siano considerati di qualità, devono essere caratterizzati da:

- Precisione: i dati devono essere sufficientemente precisi per l’uso previsto e, mentre potrebbero avere molte applicazioni, dovrebbero essere raccolti una sola volta.

- Validità: I dati devono essere raccolti e utilizzati in conformità con le condizioni applicabili, compresa la corretta applicazione delle leggi o degli standard. Questo aspetto manterrà la coerenza, valutando ciò che si intende misurare, attraverso i tempi e tra i gruppi affiliati.

- Affidabilità: i dati devono dimostrare processi stabili e trasparenti quando li raccolgono attraverso i punti di raccolta e nel tempo.

- Tempestività: i dati devono essere raccolti il prima possibile dopo una determinata attività e accessibili entro un ragionevole lasso di tempo per il loro uso pianificato. Al fine di supportare i requisiti e non influenzare le decisioni di servizio o di gestione, i dati devono essere facilmente e rapidamente accessibili.

- Pertinenza: in un database, i dati devono essere continuamente rilevanti.

- Completezza: I requisiti in materia di dati dovrebbero essere definiti in modo specifico sulla base delle esigenze di informazione dell’organizzazione e anche delle procedure di trattamento dei dati relative a tali requisiti.

La qualità dei dati dovrebbe soddisfare tutte le condizioni di cui sopra, altrimenti mancherebbe l’aspetto della qualità dei dati.

Tuttavia, trattare semplicemente la qualità dei dati non significa che sarebbe prezioso per un’impresa. Ad esempio, è possibile mantenere un database affidabile e pertinente di dettagli di contatto dell’utente, ma se non si dispone di sufficienti informazioni di supporto che forniscono lo sfondo per determinati clienti e la loro interazione con la propria attività, tale registro potrebbe non essere così utile.

Questo è dove l’integrità dei dati inizia a contare.

Integrità dei dati

Sebbene la qualità dei dati si riferisca al fatto che le informazioni siano corrette e affidabili, l’integrità dei dati trascende la qualità dei dati. L’integrità dei dati deve garantire che i dati siano completi, affidabili, chiari e pertinenti.

L’integrità dei dati è ciò che rende veramente preziosi i dati per il suo operatore. Una parte di esso è la qualità dei dati, ma questo non è il suo unico componente.

L’integrità dei dati si basa su quattro principi centrali:

- Integrazione: indipendentemente dalla sua origine primaria, i dati devono essere uniti senza sforzo in strutture legacy, sistemi di database o data center cloud per ottenere informazioni tempestive.

- Qualità: per essere prezioso per il processo decisionale, i dati devono essere completi, pertinenti, accurati, tempestivi e affidabili.

- Location intelligence garantisce l’identificazione dei dati basati sulla posizione da parte delle organizzazioni e aumenta la trasparenza dei dati garantendo una migliore precisione e continuità.

- Arricchimento: aumentando i dati interni con informazioni provenienti da più fonti, aggiunge più significato, profondità e significato ad esso. L’integrazione di informazioni diverse, come i dati di azienda, cliente o posizione, offre una prospettiva più completa e corretta sui risultati dell’organizzazione.

I dati sono una merce di business inestimabile e per le aziende che cercano di fare scelte basate sui dati, sia l’accuratezza dei dati che l’integrità dei dati sono fondamentali. La qualità dei dati è un forte passo iniziale, tuttavia, l’integrità dei dati aumenta il grado di rilevanza e intelligenza all’interno di un’impresa e alla fine porta a strategie migliori.

Si deve prima risolvere i problemi di qualità dei dati per essere in grado di muoversi con successo verso l’integrità dei dati. Le aziende che fanno un tentativo sistematico di affrontare la qualità dei dati e le sfide di integrità dei dati sperimenteranno sicuramente prestazioni più elevate.

Tipi di integrità dei dati

Integrità fisica

Quando si parla dell’integrità fisica dei dati, si fa riferimento alla protezione della completezza e dell’accuratezza di tali dati man mano che vengono archiviati e recuperati. In caso di disastri naturali, blackout o attacchi informatici, l’integrità fisica è compromessa. Inoltre, l’errore umano, l’erosione dello storage e tutta una serie di problemi possono anche rendere impossibile ottenere dati precisi.

Integrità logica

Ogni volta che i dati vengono gestiti ed elaborati, esiste la possibilità che vengano danneggiati, in modo doloso o involontario. Preservare l’integrità dei dati aiuta a garantire che le informazioni rimangano invariate e inalterate durante l’intera durata della vita. Ad esempio, un utente potrebbe inserire erroneamente un numero di telefono in una sezione data. Se il database dovesse mantenere l’integrità dei dati, eviterebbe che questi errori si verifichino.

Mantenere l’integrità dei dati dovrebbe diventare una priorità quando si creano database. Per questo motivo, quando possibile, un database adeguato imporrà l’integrità dei dati.

In relazione ai database, esistono quattro categorie di integrità logica:

#1. Integrità entità

L’integrità entità garantisce che ogni riga all’interno di una tabella sia univoca (due righe non possono mai essere identiche). A tale scopo è possibile stabilire un valore della chiave primaria. Ci sarà un identificatore univoco nel campo chiave primaria e due righe non avranno lo stesso identificatore univoco.

#2. Integrità referenziale

L’integrità referenziale è associata alle relazioni, il che suggerisce che dobbiamo garantire che il valore della chiave esterna corrisponda al valore della chiave primaria in ogni momento in cui due o più tabelle hanno una relazione. Imbattersi in uno scenario in cui, nella tabella primaria, un valore di chiave esterna non ha alcun valore di chiave primaria corrispondente deve essere evitato, in quanto ciò porterà il record a diventare orfano.

L’integrità referenziale proibirà agli utenti di allegare record a una tabella correlata se la tabella primaria non ha un record associato, di modificare i valori che risultano in record orfani in una tabella correlata nella tabella primaria o di cancellare record da una tabella primaria se vengono abbinati record simili.

#3. Integrità del dominio

L’integrità del dominio implica l’autenticità delle voci per una determinata colonna. Il primo passo per preservare l’integrità del dominio è scegliere il tipo di dati adatto per una colonna. Ulteriori azioni potrebbero includere la creazione di restrizioni e regole pertinenti per determinare il formato dei dati e/o limitare il numero di valori potenziali.

#4. Integrità definita dall’utente

L’integrità definita dall’utente consente all’utente di applicare regole che non sono protette da nessuna delle altre tre forme di integrità dei dati del database.

Minacce all’integrità dei dati

- Gli errori di sicurezza sono un rischio frequente per l’integrità dei dati affrontato da molte organizzazioni. Poiché gli effetti delle vulnerabilità dei dati sono molto critici, le aziende dovranno anche applicare misure di protezione di sicurezza supplementari. Ad esempio, Equifax ha investito in pacchetti di protezione dell’identità per i propri clienti dopo la loro famigerata violazione dei dati.

- Non conformità dei regolamenti. Un altro tipico rischio di integrità dei dati è la non conformità alle normative sui dati. Multe significative sono date alle organizzazioni che non rispettano determinate leggi come il GDPR. In alcuni casi, oltre a questi grandi pagamenti, possono anche essere perseguiti.

- Dati inaffidabili-riduce la competitività e le prestazioni di un’organizzazione. Si riferisce a registrare ridondanze, dati incompleti e fonti di dati non identificabili, che limitano le organizzazioni a condurre valutazioni precise, portando così a spese operative aggiuntive.

- Errore umano (inserimento di dettagli errati, duplicazione di dati, eliminazione accidentale, ecc.) è anche una delle minacce di integrità dei dati più comuni.

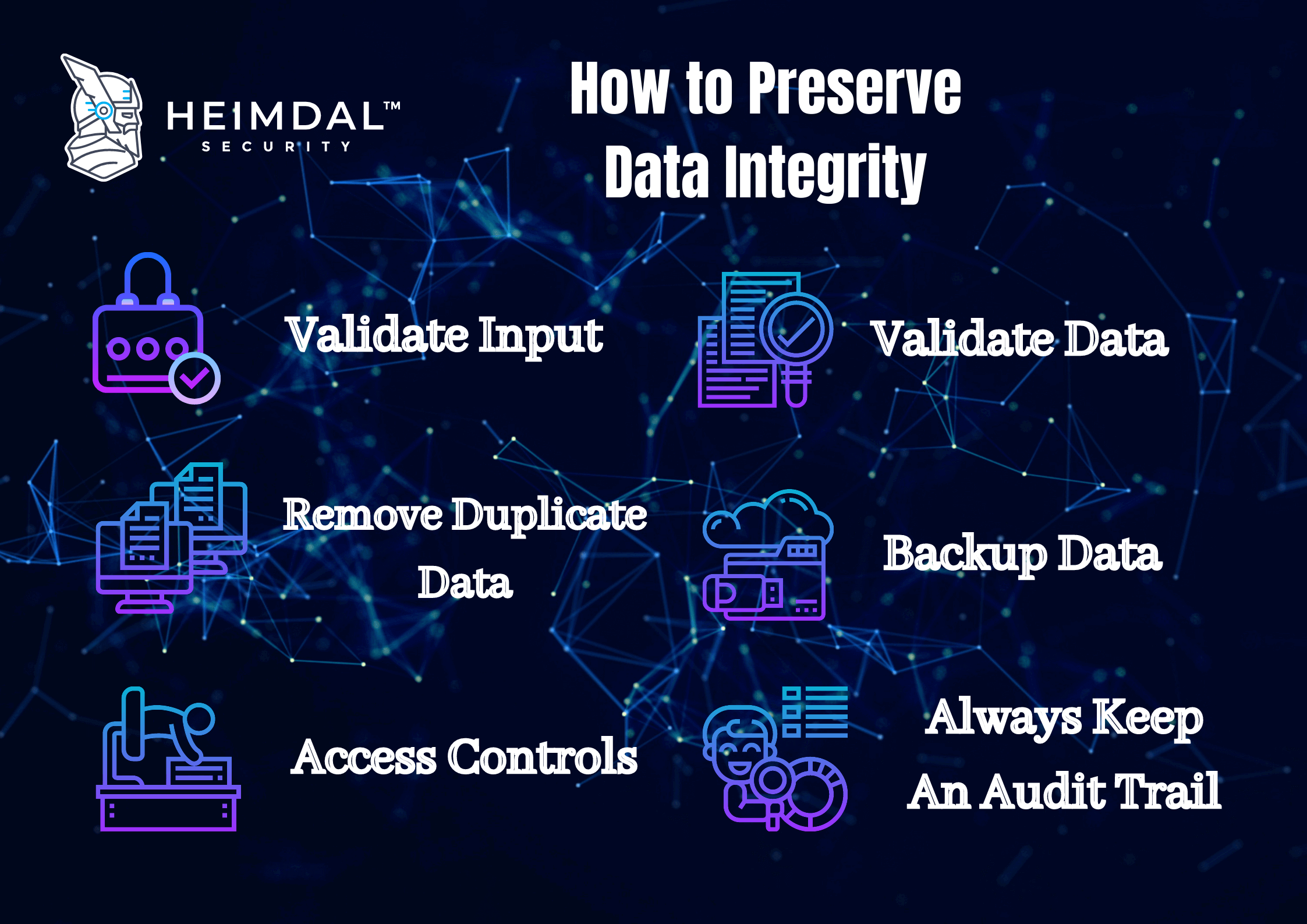

Come preservare l’integrità dei dati

Poiché il pericolo dell’integrità dei dati è diventato così dannoso per le organizzazioni e i sistemi informativi, è necessario introdurre una serie di passaggi tattici per ridurre al minimo questi rischi. Tuttavia, poiché sarebbe impossibile sradicare tutti i rischi in un solo colpo, si consiglia di utilizzare un mix di varie strategie e strumenti.

Di seguito troverai le prime 10 misure che riducono le minacce all’integrità dei dati.

#1. Educare i dipendenti e promuovere una cultura dell’integrità

Sostenere un ambiente di integrità mitiga in molti modi il rischio dell’integrità dei dati. Aiuta incoraggiando i dipendenti ad essere onesti sul proprio lavoro e sugli sforzi dei loro colleghi. Il personale in una comunità basata sull’integrità dei dati è spesso più incline a rivelare casi in cui le persone agiscono in modo irresponsabile o non svolgono i loro compiti in conformità con le politiche di integrità dei dati.

#2. L’introduzione di misure per la garanzia della qualità

I meccanismi di controllo della qualità richiedono che le persone e le procedure verifichino che i lavoratori operino con i dati in conformità, con la riservatezza e in conformità con le politiche di governance dei dati.

#3. Avere una pista di controllo

Una pista di controllo è un modo particolarmente potente per ridurre al minimo il pericolo di perdere l’integrità dei dati. Durante le varie fasi del loro ciclo di vita, gli audit trail sono essenziali per capire cosa è successo ai dati, vale a dire da dove hanno avuto origine e come sono stati trasformati e utilizzati.

#4. Mapping dei processi per i tuoi dati

Le organizzazioni hanno un controllo migliore sulle loro risorse mappandole, preferibilmente prima che vengano utilizzati dati. Queste mappe sono essenziali per l’attuazione di misure efficaci di sicurezza e di applicazione della normativa.

#5. Rimozione delle vulnerabilità

Per ridurre le minacce di integrità dei dati relative alla protezione dei dati, è necessario rimuovere le vulnerabilità di sicurezza. Questo approccio di riduzione del rischio comporta l’identificazione di vulnerabilità di sicurezza note e l’applicazione di misure per rimuoverle, ad esempio installando patch di sicurezza in modo tempestivo.

Con gli aggiornamenti automatici attivati, i nostri clienti che utilizzano Heimdal™ Patch & Asset Management possono essere certi di essere sicuri e conformi in ogni momento. Ogni mese, quasi il 50% dei nostri utenti installa le patch di sicurezza entro 3 giorni dal rilascio, mentre il resto tende a sospendere il processo di patch in base al proprio programma.

#6. Avere un processo di backup dei dati in atto

Suggeriamo un piano di backup e ripristino dei dati da implementare in caso di guasto del dispositivo, errore di programma o cancellazione dei dati. Con un backup, il recupero e il ripristino dei file di dati mancanti possono avvenire in modo più fluido, contribuendo a preservare l’integrità dei dati dei record ripristinati.

#7. Crittografia dei dati

La crittografia è il modo più potente per mantenere la sicurezza dei file. In questo modo, anche se i tuoi dati vengono violati, diventerebbero inaccessibili per gli attori malintenzionati.

#8. Implementazione dell’autenticazione a più fattori

In un’epoca in cui la semplice protezione con password non è più adeguata, siamo continuamente esposti a minacce di password come attacchi di credential stuffing o key logger. Pertanto, oltre a implementare una politica di password complessa per evitare errori di sicurezza delle password comuni, l’autenticazione a più fattori è fondamentale per la sicurezza aziendale di oggi.

#9. Applicazione del principio del privilegio minimo e della gestione degli accessi privilegiati

Gli account a cui gli intrusi desiderano accedere di più sono account privilegiati. Molti professionisti IT non comprendono appieno i pericoli associati al compromesso e all’abuso degli account privilegiati, il che li rende (e quindi le organizzazioni in cui lavorano) più suscettibili agli attacchi.

A causa dell’accesso illimitato che offrono, gli account privilegiati sono al centro degli hacker malintenzionati e, purtroppo, molte aziende hanno reso facili i lavori degli aggressori concedendo diritti di amministratore locale alla maggior parte dei membri dello staff. Per saperne di più su questa minaccia, vi suggerisco di controllare anche l’articolo in cui il mio collega ha spiegato che cosa il principio di minor privilegio è.

Heimdal ™ Privileged Access Management elimina l’onere della gestione dei diritti di amministratore e garantisce scalabilità, conformità alla protezione dei dati e altro ancora. Se utilizzato in tandem con Heimdal ™ Next-gen Endpoint Antivirus o Heimdal ™ Threat Prevention, diventa l’unico strumento PAM sul mercato che rimuove automaticamente i diritti di amministratore una volta rilevate minacce su una macchina.

#10. Caccia, rilevamento e blocco proattivo delle minacce note e sconosciute

La caccia alle minacce informatiche dovrebbe essere eseguita dalle organizzazioni che affrontano la crescente quantità di potenziali minacce. Non solo, ma le aziende dovrebbero anche scegliere i meccanismi di rilevamento e risposta appropriati per reagire alle minacce emergenti. Questo è dove EPDR entra in gioco.

EPDR (Endpoint Prevention, Detection, and Response) è uno dei più recenti sviluppi nella sicurezza informatica e uno dei migliori metodi di sicurezza su cui puoi fare affidamento per una sicurezza proattiva e in tempo reale. L’offerta EPDR di Heimdal include sicurezza basata sull’apprendimento automatico, HIPS/HIDS e IOAs / IOC, integrazione con vari strumenti, patch automatica delle vulnerabilità e gestione dei diritti di amministratore per salvaguardare l’organizzazione da più angolazioni e mantenere l’integrità dei dati.

Conclusione

Indiscutibilmente, operiamo in un mondo basato sui dati, dove i dati sono la pietra angolare dell’economia e dell’ambiente aziendale di oggi. Le organizzazioni dipendono costantemente dai dati in relazione alle loro operazioni, clienti, attività finanziarie e così via. Questa tendenza crescente è stata guidata dalla crescita esponenziale della tecnologia. Tuttavia, poiché il volume di dati che riceviamo e usiamo è aumentato incredibilmente velocemente, l’integrità dei dati non viene presa in considerazione troppo spesso.

Le organizzazioni devono garantire che le loro politiche di integrità dei dati siano correttamente implementate, comprese e accettate in tutta l’azienda. Poiché i dati si sono trasformati in una risorsa organizzativa inestimabile, deve essere la priorità per garantirne l’integrità. Alla fine, meglio si preserva l’integrità dei dati, più avrà un impatto positivo sulla tua attività.

Leave a Reply