ispezione stateful

Che cos’è l’ispezione stateful in rete?

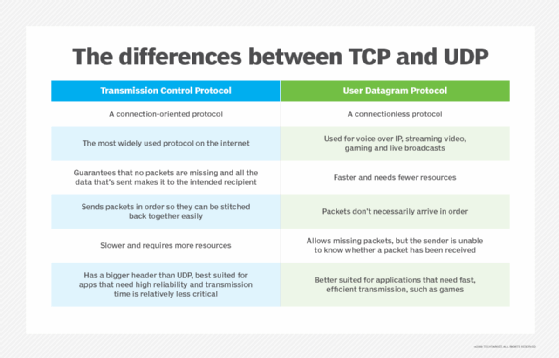

Stateful inspection, noto anche come dynamic packet filtering, è una tecnologia firewall che monitora lo stato delle connessioni attive e utilizza queste informazioni per determinare quali pacchetti di rete consentire attraverso il firewall. L’ispezione stateful è comunemente utilizzata al posto dell’ispezione stateless o del filtraggio statico dei pacchetti ed è adatta al Transmission Control Protocol (TCP) e protocolli simili, sebbene possa anche supportare protocolli come User Datagram Protocol (UDP).

Stateful inspection è una tecnologia firewall di rete utilizzata per filtrare i pacchetti di dati in base allo stato e al contesto. Check Point Software Technologies ha sviluppato la tecnica nei primi anni 1990 per affrontare i limiti dell’ispezione apolide. Da allora l’ispezione Stateful è emersa come uno standard del settore ed è ora una delle tecnologie firewall più comuni in uso oggi.

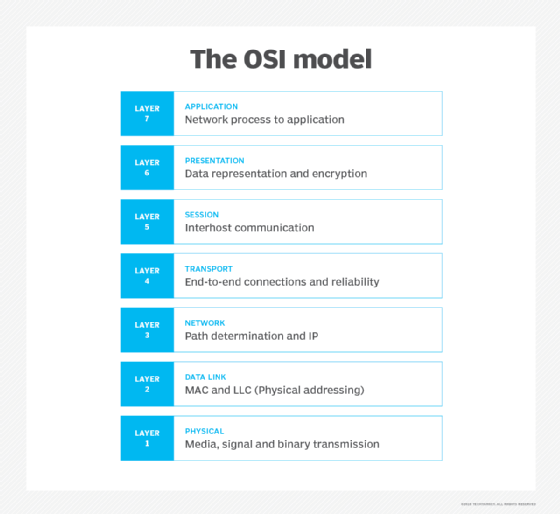

L’ispezione Stateful opera principalmente ai livelli di trasporto e di rete del modello Open (Open Systems Interconnection) per il modo in cui le applicazioni comunicano su una rete, sebbene possa anche esaminare il traffico a livello di applicazione, se solo in misura limitata. Il filtraggio dei pacchetti si basa sulle informazioni sullo stato e sul contesto che il firewall deriva dai pacchetti di una sessione:

- Stato. Lo stato della connessione, come specificato nei pacchetti di sessione. In TCP, ad esempio, lo stato si riflette in flag specifici, come SYN, ACK e FIN. Il firewall memorizza le informazioni sullo stato in una tabella e le aggiorna regolarmente.

- Contesto. Informazioni quali indirizzi e porte del protocollo Internet (IP) di origine e di destinazione, numeri di sequenza e altri tipi di metadati. Il firewall memorizza anche le informazioni di contesto e lo aggiorna regolarmente.

Monitorando le informazioni sullo stato e sul contesto, stateful inspection può fornire un grado di sicurezza maggiore rispetto agli approcci precedenti alla protezione firewall. Il firewall stateful controlla il traffico in entrata a più livelli nello stack di rete, fornendo al contempo un controllo più granulare sul modo in cui il traffico viene filtrato. Il firewall può anche confrontare i pacchetti in entrata e in uscita con i dati di sessione memorizzati per valutare i tentativi di comunicazione.

Cosa sono le ispezioni stateful e stateless?

Stateful inspection ha ampiamente sostituito stateless inspection, una vecchia tecnologia che controlla solo le intestazioni dei pacchetti. Il firewall stateless utilizza regole predefinite per determinare se un pacchetto deve essere consentito o negato. Si basa solo sulle informazioni di base, come gli indirizzi IP di origine e di destinazione e i numeri di porta, e non guarda mai oltre l’intestazione del pacchetto, rendendo più facile per gli aggressori penetrare nel perimetro.

Ad esempio, un utente malintenzionato potrebbe passare dati dannosi attraverso il firewall semplicemente indicando “rispondi” nell’intestazione.

Stateful inspection può monitorare molte più informazioni sui pacchetti di rete, consentendo di rilevare le minacce che un firewall stateless mancherebbe. Un firewall stateful mantiene il contesto in tutte le sue sessioni correnti, piuttosto che trattare ogni pacchetto come un’entità isolata, come nel caso di un firewall stateless. Tuttavia, un firewall stateful richiede più risorse di elaborazione e memoria per mantenere i dati della sessione ed è più suscettibile a determinati tipi di attacchi, incluso il denial of service.

Con l’ispezione stateless, le operazioni di ricerca hanno un impatto molto minore sulle risorse del processore e della memoria, con prestazioni più veloci anche se il traffico è pesante. Detto questo, un firewall stateless è più interessato a classificare i pacchetti di dati che ispezionarli, trattando ciascun pacchetto in isolamento senza il contesto di sessione fornito con l’ispezione stateful. Ciò si traduce anche in meno capacità di filtraggio e una maggiore vulnerabilità ad altri tipi di attacchi di rete.

Come funziona l’ispezione stateful?

Stateful inspection monitora i pacchetti di comunicazione per un periodo di tempo ed esamina sia i pacchetti in entrata che quelli in uscita. Il firewall tiene traccia dei pacchetti in uscita che richiedono tipi specifici di pacchetti in entrata e consente ai pacchetti in entrata di passare solo se costituiscono una risposta corretta.

Un firewall stateful monitora tutte le sessioni e verifica tutti i pacchetti, anche se il processo che utilizza può variare a seconda della tecnologia firewall e del protocollo di comunicazione utilizzato.

Ad esempio, quando il protocollo è TCP, il firewall acquisisce le informazioni sullo stato e sul contesto di un pacchetto e le confronta con i dati di sessione esistenti. Se esiste già una voce corrispondente, il pacchetto può passare attraverso il firewall. Se non viene trovata alcuna corrispondenza, il pacchetto deve quindi essere sottoposto a specifici controlli dei criteri. A quel punto, se il pacchetto soddisfa i requisiti dei criteri, il firewall presuppone che sia per una nuova connessione e memorizza i dati della sessione nelle tabelle appropriate. Quindi consente al pacchetto di passare. Se il pacchetto non soddisfa i requisiti della politica, il pacchetto viene rifiutato.

Il processo funziona in modo leggermente diverso per UDP e protocolli simili. A differenza di TCP, UDP è un protocollo senza connessione, quindi il firewall non può fare affidamento sui tipi di flag di stato inerenti a TCP. Invece, deve utilizzare le informazioni di contesto, come indirizzi IP e numeri di porta, insieme ad altri tipi di dati. In effetti, il firewall adotta un approccio pseudo-stateful per approssimare ciò che può ottenere con TCP.

In un firewall che utilizza l’ispezione stateful, l’amministratore di rete può impostare i parametri per soddisfare esigenze specifiche. Ad esempio, un amministratore potrebbe abilitare la registrazione, bloccare tipi specifici di traffico IP o limitare il numero di connessioni da o verso un singolo computer.

In una rete tipica, le porte vengono chiuse a meno che un pacchetto in entrata richieda la connessione a una porta specifica e quindi solo quella porta viene aperta. Questa pratica impedisce la scansione delle porte, una tecnica di hacking ben nota.

Leave a Reply