サイバー戦争

サイバー戦争とは何ですか?

サイバー戦争は、通常、国を標的とするサイバー攻撃または一連の攻撃として定義されます。 それは、政府や民間のインフラに大混乱をもたらし、重要なシステムを混乱させ、国家に損害を与え、さらには人命を失う可能性を秘めています。

しかし、サイバーセキュリティの専門家の間では、どのような活動がサイバー戦争を構成するのかについて議論があります。 米国国防総省(DoD)は、インターネットの悪意のある使用によってもたらされる国家安全保障への脅威を認識していますが、サイバー戦争の明確な定義を提 いくつかは、サイバー戦争が死につながる可能性のあるサイバー攻撃であると考えています。

サイバー戦争は、通常、国家が他の国に対するサイバー攻撃を行うことを含むが、場合によっては、攻撃は敵対的な国家の目標を促進しようとするテロ組織または非国家主体によって行われる。 最近の歴史の中で疑惑のサイバー戦争のいくつかの例がありますが、サイバー攻撃が戦争行為を構成する方法のための普遍的な、正式な、定義はありません。

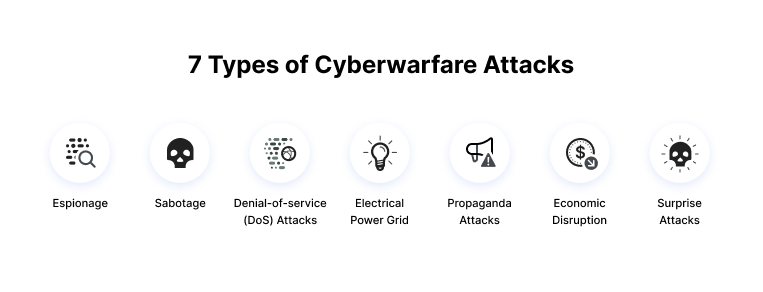

7種類のサイバー戦攻撃

主なサイバー戦攻撃の種類を以下に示します。

スパイ

は、秘密を盗むために他の国を監視することを指します。 サイバー戦争では、これは機密情報をexfiltrating前に機密コンピュータシステムを侵害するボットネットや槍フィッシング攻撃を使用することを含むことができます。

サボタージュ

政府機関は機密情報と危険性が侵害された場合のリスクを判断する必要があります。 敵対的な政府やテロリストは、情報を盗んだり、それを破壊したり、不満や不注意な従業員、または攻撃国に所属する公務員などの内部的な脅威を活用することができます。

Dos(Denial-of-service)攻撃

DoS攻撃は、正当なユーザーがウェブサイトに偽の要求を氾濫させ、ウェブサイトにこれらの要求を処理させることによって、ウェブサ この種の攻撃は、重要な運用やシステムを混乱させ、民間人、軍やセキュリティ担当者、または研究機関による機密webサイトへのアクセスをブロックする

電力網

電力網を攻撃すると、攻撃者は重要なシステムを無効にし、インフラを破壊し、身体的危害を引き起こす可能性があります。 電力網への攻撃は、通信を妨害し、テキストメッセージや通信などのサービスを使用できなくする可能性もあります。

プロパガンダ攻撃

対象国に住んでいる、または対象国のために戦っている人々の心や思考を制御しようとします。 プロパガンダは、恥ずかしい真実を暴露したり、人々が自分たちの国への信頼を失うように嘘を広めたり、敵と味方をするために使用することがで

経済の混乱

現代のほとんどの経済システムはコンピュータを使用して動作します。 攻撃者は、株式市場、決済システム、銀行などの経済機関のコンピュータネットワークを標的にして、お金を盗んだり、人々が必要な資金にアクセスするのを

奇襲攻撃

これらは、Pearl Harborや9/11のような攻撃に相当するサイバー攻撃です。 ポイントは、敵が期待していない大規模な攻撃を実行し、攻撃者が防御を弱めることを可能にすることです。 これは、ハイブリッド戦争の文脈で物理的な攻撃のための地面を準備するために行うことができます。

サイバー戦争作戦の例

ここでは、最近のサイバー戦争のいくつかのよく公表された例があります。

Stuxnetウイルス

Stuxnetはイランの核計画を攻撃したワームでした。 これは、歴史の中で最も洗練されたサイバー攻撃の一つです。 このマルウェアは、感染したユニバーサルシリアルバスデバイスと、対象となるデータ収集および監視制御システムを介して拡散しました。 ほとんどの報告によると、この攻撃はイランの核兵器製造能力を深刻に損ないました。

ソニー-ピクチャーズハック

ソニー-ピクチャーズに対する攻撃は、金正恩の否定的な描写を提示した映画”インタビュー”のリリースに続いた。 攻撃は、北朝鮮政府のハッカーに起因しています。 FBIは、コード、暗号化アルゴリズム、データ削除メカニズムなど、北朝鮮による以前のマルウェア攻撃との類似点を発見しました。

ブロンズ兵士

2007年、エストニアはソビエト連邦に関連した銅像、ブロンズ兵士を首都タリンの中心部から市の近くの軍事墓地に移転した。 エストニアはその後数ヶ月の間に多数の重大なサイバー攻撃を受けた。 エストニア政府のウェブサイト、メディア、銀行は、大規模なサービス拒否(DoS)攻撃のトラフィックで過負荷になり、結果的にオフラインにされました。

Fancy Bear

CrowdStrikeは、ロシアが組織したサイバー犯罪グループFancy Bearが2014年から2016年の間にウクライナのロケット部隊と砲兵を標的としたと主張している。 マルウェアは、標的データを管理するためにD-30artillery砲砲兵ユニットによって使用される感染したAndroidアプリケーションを介して拡散しました。

ウクライナの将校は、X-Agentスパイウェアを含むアプリを広く利用しました。 これは非常に成功した攻撃であると考えられており、ウクライナのD-30zers砲の80%以上が破壊されました。

Enemies of Qatar

アメリカの共和党の募金活動家であるElliott Broidyは、2018年にカタール政府を訴え、彼の信用を失墜させるために電子メールを盗んで漏らしたと非難した。 カタリス族は、彼をワシントンでの地位を向上させるための障害と見なしたと伝えられている。

訴訟によると、カタールエミールの兄弟は、カタールの指導部の他の人たちとともに、サイバー戦争キャンペーンを画策したと主張されていました。 1,200人が同じ攻撃者によって標的にされ、その多くはエジプト、サウジアラビア、アラブ首長国連邦、バーレーンの高官を含む”カタールの敵”と知られていた。

サイバー戦争との戦い方

サイバー兵器の使用を支配する国際法が存在しないため、この新しい分野の法的地位はまだ不明である。 しかし、これはサイバー戦争が法律で対処されていないことを意味するものではありません。

Cooperative Cyber Defense Center of Excellence(CCDCoE)は、まれではあるが深刻なサイバー脅威に対処する教科書であるTallinn Manualを公開しました。 このマニュアルでは、サイバー攻撃が国際法に違反した場合と、そのような違反に各国がどのように対応するかを説明しています。

サイバーウォーゲームを用いたリスク評価の実施

サイバー戦争に対する国家の準備状況を評価する最良の方法は、サイバーウォーゲームとも呼ばれる現実の運動やシミュレーションを実施することである。

ウォーゲームは、政府や民間組織がサイバー戦争のシナリオにどのように対応するかをテストし、防御のギャップを公開し、エンティティ間の協力を改善す 最も重要なのは、ウォーゲームは、防衛者が重要なインフラを保護し、命を救うために迅速に行動する方法を学ぶのを助けることができます。

Cyber wargamesは、都市、州、または国がサイバー戦争の準備状況を改善するのに役立ちます:

- 初期段階での攻撃の検出や、重要なインフラストラクチャがすでに侵害された後のリスクの軽減など、さまざまな状況をテストします。

- 異常なシナリオのテスト–攻撃は”本によって”行われることはありません。 攻撃者として行動し、ターゲットシステムに違反する創造的な方法を見つけようとするレッドチームを設立することで、防御者は実際の脅威を軽減す

- 分業と協力メカニズム–サイバー戦争では、異なる組織や政府単位の多くの個人が協力する必要があります。 サイバーウォーゲームは、お互いを知らないかもしれない人々を集め、危機が発生した場合に一緒に働く方法を決めるのを助けることができます。

- 政策の改善–政府はサイバー戦争政策を確立するかもしれないが、実際にそれらをテストする必要がある。 サイバーウォーゲームは、政策の有効性をテストし、それらを改善する機会を提供することができます。

階層化された防衛の重要性

サイバー戦争の圧力の下、多くの国の政府は、情報インフラを保護するための運用上の国家安全保障政策を発表している。 これらのポリシーは、通常、階層化された防御アプローチを使用します。:

- サイバーエコシステムの確保

- サイバーセキュリティに対する意識の向上

- サイバー脅威と戦うためのオープンスタンダードの推進

- 国家サイバー9814>

サイバー戦争における戦略的要因は、サイバー攻撃に対する地元企業の回復力です。 企業は、国家への攻撃の恩恵を減らすために、セキュリティ対策を強化する必要があります。 以下は、国家安全保障を促進することができ、企業のサイバーセキュリティを確保するための措置のセットです:

- ネットワーク違反の障害を作成する

- web application firewalls(WAF)を使用して、悪意のあるトラフィックを迅速に検出、調査、ブロックする

- 違反に迅速に対応し、業務を復元する

- 官民間の協力を促進する

- ローカルハッカーをリソースとして使用して、外国のサイバー脅威から保護する

Imperva cyber warfare protection

Impervaは、包括的なサイバーセキュリティソリューションを実装することで、組織がサイバー戦争から身を守るのを助けることができます, アプリケーションとデータの両方のセキュリティを含みます。

Imperva Application Security

Impervaは、アプリケーション、Api、およびマイクロサービスを包括的に保護します。

Web Application Firewall–アプリケーションへのwebトラフィックの世界クラスの分析

Runtime Application Self-Protection(RASP)–アプリケーションランタイム環境からのリアルタイム攻撃の検出と防止は、アプリケーションがどこに行っても行われます。 外部からの攻撃やインジェクションを停止し、脆弱性のバックログを削減します。

APIセキュリティ–自動化されたAPI保護により、APIエンドポイントが公開されたときに保護され、アプリケーションが悪用されないようにします。

高度なボット保護–webサイト、モバイルアプリ、Apiなどのすべてのアクセスポイントからのビジネスロジック攻撃を防止します。 ボットトラフィックをシームレスに可視化して制御することで、アカウントの買収や競争力のある価格スクレイピングを通じてオンラ

DDoS Protection–エッジで攻撃トラフィックをブロックし、稼働時間を保証し、パフォーマンスに影響を与えないビジネス継続性を確保します。 AWS、Microsoft Azure、Google Public Cloudでホストされているかどうかにかかわらず、オンプレミスまたはクラウドベースの資産を保護します。

攻撃分析–アプリケーションセキュリティスタック全体で機械学習とドメインの専門知識を完全に可視化し、ノイズのパターンを明らかにし、アプリケーシ

クライアント側の保護-サードパーティのJavaScriptコードを可視化して制御し、サプライチェーンの不正行為のリスクを軽減し、データ侵害を防止し、クライアント側の攻撃を防止します。

Imperva Data Security

Impervaは、すべてのクラウドベースのデータストアを保護し、コンプライアンスを確保し、クラウドへの投資から得られる俊敏性とコストメリットを保 Impervaのソリューションは、クラウドマネージドサービスのユーザーがクラウドデータの可視性と制御を迅速に得ることを可能にします。

データベースセキュリティ–Impervaは、データ資産、オンプレミス、クラウド全体で分析、保護、対応を提供し、データ侵害を防止し、コンプライアンスインシデントを回避するためのリスクの可視性を提供します。 あらゆるデータベースと統合することで、瞬時に可視化し、普遍的なポリシーを実装し、価値までの時間を短縮します。

データリスク分析–企業全体のすべてのデータベースで、非準拠、危険、または悪意のあるデータアクセス動作の検出を自動化し、修復を加速します。

Leave a Reply