ステートフルインスペクション

ネットワークにおけるステートフルインスペクションとは何ですか?

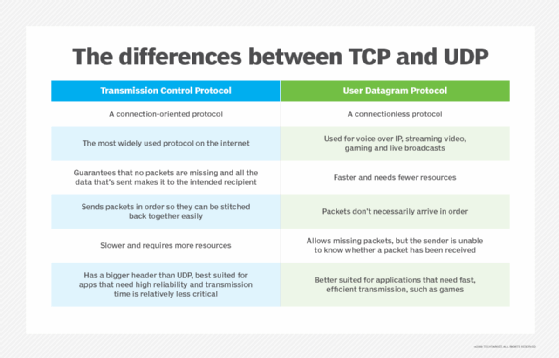

ステートフル検査は、動的パケットフィルタリングとも呼ばれ、アクティブな接続の状態を監視し、この情報を使用してファイアウォールを介して許可するネットワークパケットを決定するファイアウォールテクノロジです。 ステートフル検査は、ステートレス検査、または静的パケットフィルタリングの代わりに一般的に使用され、Transmission Control Protocol(TCP)および同様のプロトコルに適していますが、User Datagram Protocol(UDP)などのプロトコルもサポートできます。

ステートフル検査は、状態とコンテキストに基づいてデータパケットをフィルタリングするために使用されるネットワー チェックポイントソフトウェア技術は、ステートレス検査の限界に対処するために、1990年代初頭に技術を開発しました。 ステートフル検査はその後、業界標準として浮上し、現在では今日使用されている最も一般的なファイアウォールテクノロジの一つです。

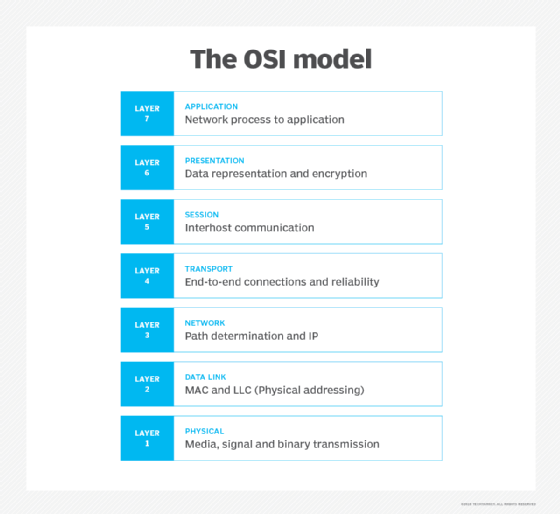

ステートフル検査は、アプリケーションがネットワーク上でどのように通信するかについて、主にOpen Systems Interconnection(OSI)モデルのトランスポート層とネットワーク層で動作しますが、限られた程度であれば、アプリケーション層のトラフィックを調べることもできます。 パケットフィルタリングは、ファイアウォールがセッションのパケットから派生する状態とコンテクスト情報に基づいています:

- 状態。 セッションパケットで指定されている接続の状態。 たとえば、TCPでは、状態はSYN、ACK、FINなどの特定のフラグに反映されます。 ファイアウォールは、状態情報をテーブルに格納し、情報を定期的に更新します。

- 送信元および宛先のインターネットプロトコル(IP)アドレスとポート、シーケンス番号、その他の種類のメタデータなどの情報。 また、ファイアウォールはコンテキスト情報を保存し、定期的に更新します。

状態情報とコンテキスト情報の両方を追跡することにより、ステートフル検査は以前のファイアウォール保護のアプローチよりも高いセキュリティを提 ステートフルファイアウォールは、ネットワークスタック内の複数のレイヤーで受信トラフィックを検査し、トラフィックのフィルタ処理方法をより詳細に制御します。 ファイアウォールでは、受信パケットと送信パケットを格納されたセッションデータと比較して、通信の試行を評価することもできます。

ステートフル検査とステートレス検査とは何ですか?

ステートフルインスペクションは、パケットヘッダーのみをチェックする古い技術であるステートレスインスペクションに大部分 ステートレスファイアウォールは、事前定義されたルールを使用して、パケットを許可するか拒否するかを決定します。 送信元と宛先のIPアドレスやポート番号などの最も基本的な情報のみに依存しており、パケットのヘッダーを過ぎて見ることはなく、攻撃者が境界を貫通しやすくなります。

たとえば、攻撃者はヘッダーに”reply”を示すだけで、ファイアウォールを介して悪意のあるデータを渡す可能性があります。

ステートフルインスペクションは、ネットワークパケットに関するより多くの情報を監視することができ、ステートレスファイアウォールが見逃す脅威を検出することが可能になります。 ステートフルファイアウォールは、ステートレスファイアウォールの場合のように、各パケットを分離されたエンティティとして扱うのではなく、現在のす ただし、ステートフルファイアウォールは、セッションデータを維持するためにより多くの処理とメモリリソースを必要とし、サービス拒否などの特定の種類の攻撃の影響を受けやすくなります。

ステートレス検査を使用すると、ルックアップ操作はプロセッサとメモリリソースへの影響がはるかに少なくなり、トラフィックが重い場合でもパフォーマ つまり、ステートレスファイアウォールは、データパケットを検査するよりもデータパケットを分類することに関心があり、ステートフル検査に付属のセッショ これにより、フィルタリング機能が低下し、他の種類のネットワーク攻撃に対する脆弱性が大きくなります。

ステートフル検査はどのように機能しますか?

ステートフル検査は、一定期間にわたって通信パケットを監視し、着信パケットと発信パケットの両方を検査します。 ファイアウォールは、特定の種類の着信パケットを要求する発信パケットを追跡し、適切な応答を構成する場合にのみ着信パケットを通過させるこ

ステートフルファイアウォールは、すべてのセッションを監視し、すべてのパケットを検証しますが、使用するプロセスは、ファイアウォール技術と使用されている通信プロトコルによって異なる場合があります。

たとえば、プロトコルがTCPの場合、ファイアウォールはパケットの状態とコンテキスト情報をキャプチャし、既存のセッションデータと比較します。 一致するエントリが既に存在する場合、パケットはファイアウォールを通過することが許可されます。 一致するものが見つからない場合、パケットは特定のポリシーチェックを受ける必要があります。 その時点で、パケットがポリシー要件を満たしている場合、ファイアウォールは新しい接続用であると想定し、セッションデータを適切なテーブルに格納し それはそれからパケットが渡るようにします。 パケットがポリシー要件を満たしていない場合、パケットは拒否されます。

UDPと同様のプロトコルでは、プロセスの動作が少し異なります。 TCPとは異なり、UDPはコネクションレスプロトコルなので、ファイアウォールはTCPに固有の状態フラグの種類に依存することはできません。 代わりに、IPアドレスやポート番号などのコンテキスト情報を他の種類のデータとともに使用する必要があります。 実際には、ファイアウォールはTCPで達成できることを近似するために擬似ステートフルなアプローチを取ります。

ステートフル検査を使用するファイアウォールでは、ネットワーク管理者は特定のニーズを満たすようにパラメータを設定できます。 たとえば、管理者は、ログを有効にしたり、特定の種類のIPトラフィックをブロックしたり、単一のコンピュータとの接続数を制限したりできます。

一般的なネットワークでは、着信パケットが特定のポートへの接続を要求し、そのポートのみが開かれない限り、ポートは閉じられます。 この方法は、よく知られているハッキング技術であるポートスキャンを防ぎます。

Leave a Reply