拡張認証プロトコル(EAP)

拡張認証プロトコルとは何ですか。

Extensible Authentication Protocol(EAP)は、コンピュータをインターネットに接続するときによく使用されるプロトコルであるPOINT-to-Point Protocol(PPP)で使用される認証方法を拡張する無線ネットワー EAPは、ネットワーク認証を提供するために識別情報を送信する安全な方法を提供するために、暗号化されたネットワーク上で使用されます。 トークンカード、スマートカード、証明書、ワンタイムパスワード、公開鍵暗号化など、さまざまな認証方法をサポートしています。

EAP方式は、認証キーまたはパスワードを持つユーザのみがネットワークアクセスを取得できるように、特定のポータルを保護します。 これらの方法は、ユーザーの数を制限し、ネットワークの輻輳を防止し、ネットワークをより速く、より安全にするのに役立ちます。 組織は、EAP方式を使用して、特定のプライバシーニーズと企業のガイドラインに適応できます。

拡張性はEAPフレームワークの重要な特性です。 このプロトコルの主な機能には、次のものがあります:

- これは、さまざまな認証方法が機能するフレームワークを提供します。

- 将来のセキュリティニーズに適応します。

- それが望まれているものであれば、単純に保つことができます。

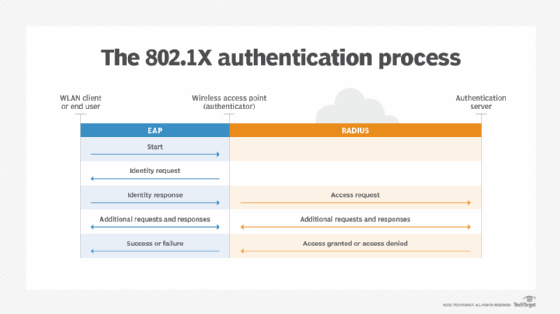

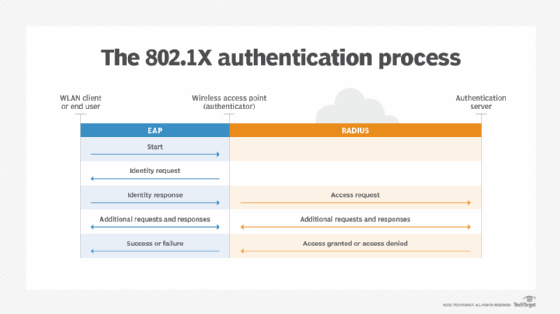

EAPはどのように機能しますか?EAPは、ローカルエリアネットワークまたは無線LAN(WLAN)を介した認証メカニズムとして802.1x標準を使用します。 802.1X認証には、主に次の3つのコンポーネントがあります:

- ユーザの無線デバイス;

- 無線アクセスポイント(AP)または認証器; そして

- 認証データベースまたは認証サーバー。組織またはユーザは、要件に基づいて使用するEAPのタイプを選択する必要があります。 EAPは、ユーザと認証データベースまたはサーバとの間で認証情報を転送します。

EAPプロセスは次のように動作します:

- ユーザは、無線ネットワークへの接続をAP(データを送受信するステーション)を介して要求します。

- APは、ユーザからの識別データを要求し、そのデータを認証サーバに送信します。

- 認証サーバは、識別情報の有効性の証明をAPに要求する。

- APはユーザから検証を取得し、それを認証サーバに送り返します。

- ユーザーは要求に応じてネットワークに接続されています。

802.1Xでは、EAPとリモート認証ダイヤルインユーザーサービス(RADIUS)プロトコルを使用して、認証子と認証サーバー間の通信を可能にします。

使用されるEAPのタイプによって、プロセスが異なる場合があります。 以下に、最も一般的なEAP方式の概要を示します。

トンネルEAP方式

多くの場合、内部方式またはトンネルEAP方式と呼ばれるいくつかの一般的に使用されるものを含む、40以上のEAP方式があります。 これらには次のものが含まれます。EAP-TLS(Transport Layer Security)EAP-TLSは、ネットワークとクライアントの証明書ベースの相互認証を提供します。 この認証を実行するには、クライアントとサーバーの両方が証明書を持っている必要があります。 EAP-TLSは、セッションベースのユーザベースのWIRED Equivalent Privacy(WEP)キーをランダムに生成します。 これらのキーは、APとWLANクライアント間の通信を保護します。EAP-TLSの欠点の1つは、サーバ側とクライアント側の両方が証明書を管理する必要があることです。 これは広範なWLANを持つ組織のために挑戦することができる。

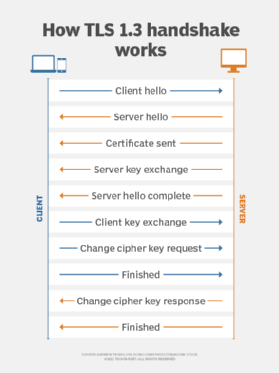

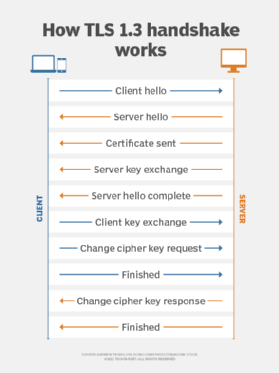

TLS1.3は、この認証方式の最新バージョンです。 クライアントとサーバーのハンドシェイクにより、暗号化された安全な接続が確立されます。 EAP-TTLS(トンネルTLS)EAP-TLSと同様に、EAP-TTLSは、証明書ベースの相互認証を備えた拡張セキュリティ方式を提供します。 ただし、クライアントとサーバーの両方が証明書を必要とするのではなく、サーバー側だけが証明書を必要とします。 EAP-TTLSを使用すると、WlanはActive Directoryなどの従来のユーザ認証データベースを安全に再利用できます。LEAP(Lightweight EAP)CiscoはWlanの相互クライアントおよびサーバ認証のためのこの専有EAP認証タイプを作成しました。 LEAPサーバーはクライアントにランダムなチャレンジを送信し、クライアントはハッシュ化されたパスワードを返します。 認証されると、クライアントはサーバーにパスワードを要求し、キー交換が続きます。PEAP(保護されたEAP)PEAPはLEAPのより安全なバージョンとして作成されました。 EAP-TTLSと同様に、PEAPはサーバー側の証明書を使用してクライアントを認証します。 サーバーからクライアントへのTLSトンネルを作成して、その暗号化されたトンネルを介してクライアントを認証できるようにします。 EAP-TTLSとは異なり、PEAPでは、クライアントは別のEAPタイプを使用する必要があります。

EAP-FAST(セキュアトンネリングによる柔軟な認証)

CISCOはLEAPを取り替えるためにEAP-FASTを作成しました。 EAP-FASTはトンネルを使用してPEAPおよびEAP-TTLSのような相互認証を提供します。 EAP-FASTでは、サーバがデジタル証明書で自身を認証することはありません。 代わりに、保護されたアクセス資格情報を使用して、共有秘密またはPACキーを使用してワンタイムプロビジョニング交換を作成します。 PACキーは認証を処理します。

EAP-SIM(Subscriber Identity Module)

この認証タイプは、携帯電話で使用されるGsm(Global System for Mobile communication)SIMカードに基づいています。 セッションごとのWEPキーを使用してデータを暗号化します。 この認証方法では、SIMとの通信を有効にするために、クライアントが確認コードを入力する必要があります。 ———–1X要求は、通信事業者のローミングゲートウェイを経由してGSM認証サーバーに送信されます。 これは、商用802.11ホットスポットとGSMネットワークの間を移動するデバイスを認証するために使用されます。EAP-MD5(Message Digest5)EAP-MD5は基本レベルのサポートを提供するため、WLANを実装する場合は推奨されません。 この方法を使用すると、脅威アクターがユーザーまたはクライアントのパスワードを判断する方が簡単です。 また、相互認証ではなく一方向認証のみを提供し、セッションごとのWEPキーを開発したり、WEPキーの継続的な回転と配布を提供したりする方法はありません。 WEPキーの手動保守は、課題を提起することができます。

テイクアウト

セキュリティは、パブリックネットワークアーキテクチャの重要な側面です。 これは、通信技術の変化の速さと5Gの開発を考えると、これまで以上に重要です。5Gのセキュリティ機能には、EAPのネイティブサポートが含まれています。 5Gネットワークでの認証はアクセスに依存しないため、第3世代パートナーシッププロジェクトと非3GPPアクセスネットワークでも同じ方法が使用されます。

5Gセキュリティ用に3GPP仕様がどのように作成されたかを確認します。

EAPプロセスは次のように動作します:

- ユーザは、無線ネットワークへの接続をAP(データを送受信するステーション)を介して要求します。

- APは、ユーザからの識別データを要求し、そのデータを認証サーバに送信します。

- 認証サーバは、識別情報の有効性の証明をAPに要求する。

- APはユーザから検証を取得し、それを認証サーバに送り返します。

- ユーザーは要求に応じてネットワークに接続されています。

使用されるEAPのタイプによって、プロセスが異なる場合があります。 以下に、最も一般的なEAP方式の概要を示します。

トンネルEAP方式

多くの場合、内部方式またはトンネルEAP方式と呼ばれるいくつかの一般的に使用されるものを含む、40以上のEAP方式があります。 これらには次のものが含まれます。EAP-TLS(Transport Layer Security)EAP-TLSは、ネットワークとクライアントの証明書ベースの相互認証を提供します。 この認証を実行するには、クライアントとサーバーの両方が証明書を持っている必要があります。 EAP-TLSは、セッションベースのユーザベースのWIRED Equivalent Privacy(WEP)キーをランダムに生成します。 これらのキーは、APとWLANクライアント間の通信を保護します。EAP-TLSの欠点の1つは、サーバ側とクライアント側の両方が証明書を管理する必要があることです。 これは広範なWLANを持つ組織のために挑戦することができる。

EAP-FAST(セキュアトンネリングによる柔軟な認証)

CISCOはLEAPを取り替えるためにEAP-FASTを作成しました。 EAP-FASTはトンネルを使用してPEAPおよびEAP-TTLSのような相互認証を提供します。 EAP-FASTでは、サーバがデジタル証明書で自身を認証することはありません。 代わりに、保護されたアクセス資格情報を使用して、共有秘密またはPACキーを使用してワンタイムプロビジョニング交換を作成します。 PACキーは認証を処理します。

EAP-SIM(Subscriber Identity Module)

この認証タイプは、携帯電話で使用されるGsm(Global System for Mobile communication)SIMカードに基づいています。 セッションごとのWEPキーを使用してデータを暗号化します。 この認証方法では、SIMとの通信を有効にするために、クライアントが確認コードを入力する必要があります。 ———–1X要求は、通信事業者のローミングゲートウェイを経由してGSM認証サーバーに送信されます。 これは、商用802.11ホットスポットとGSMネットワークの間を移動するデバイスを認証するために使用されます。EAP-MD5(Message Digest5)EAP-MD5は基本レベルのサポートを提供するため、WLANを実装する場合は推奨されません。 この方法を使用すると、脅威アクターがユーザーまたはクライアントのパスワードを判断する方が簡単です。 また、相互認証ではなく一方向認証のみを提供し、セッションごとのWEPキーを開発したり、WEPキーの継続的な回転と配布を提供したりする方法はありません。 WEPキーの手動保守は、課題を提起することができます。

テイクアウト

セキュリティは、パブリックネットワークアーキテクチャの重要な側面です。 これは、通信技術の変化の速さと5Gの開発を考えると、これまで以上に重要です。5Gのセキュリティ機能には、EAPのネイティブサポートが含まれています。 5Gネットワークでの認証はアクセスに依存しないため、第3世代パートナーシッププロジェクトと非3GPPアクセスネットワークでも同じ方法が使用されます。

5Gセキュリティ用に3GPP仕様がどのように作成されたかを確認します。

Leave a Reply